概要

既存のソフトウェアシステムをTulipで接続

Tulipは、既存のITインフラとシームレスに統合できるように設計されたオープンプラットフォームです。この統合は、コネクターを通じて促進されます。

コネクタは、HTTP API、MQTT、SQLデータベースとTulipの間のデータ交換を可能にするTulipの機能です。これらは、Table APIを含む外部サーバーやシステムに接続するために非常に重要です。コネクタを設定することで、外部の情報をTulipアプリに取り込むことができ、プロセスを効率化できます。

コネクタの種類

- HTTP- 外部APIからデータにアクセスします。

- MQTT- MQTTネームスペースに書き込みます。

- SQL- Tulip以外の外部データベースにアクセスします。

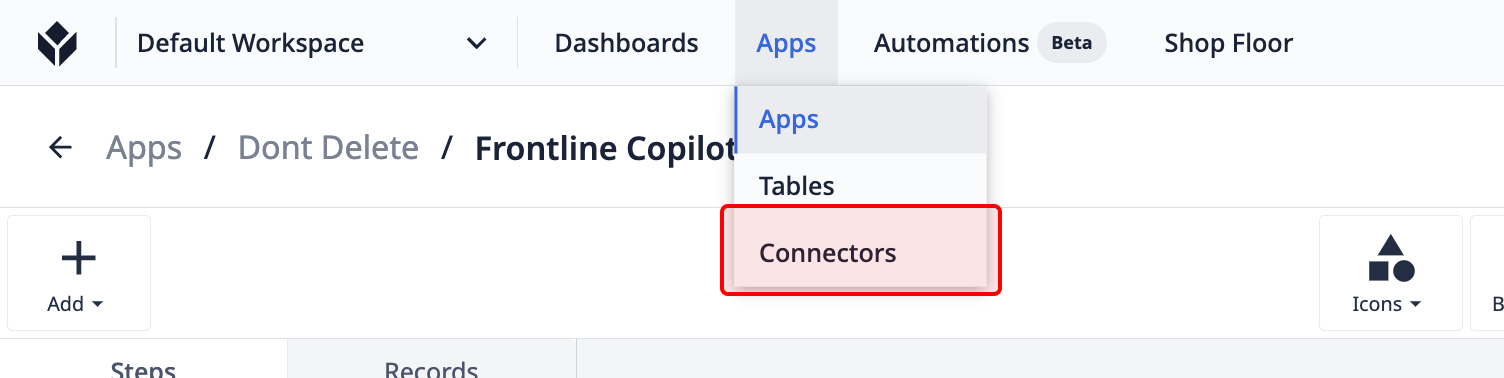

コネクタにアクセスするには、Appsタブにカーソルを合わせ、Connectorsを選択します。

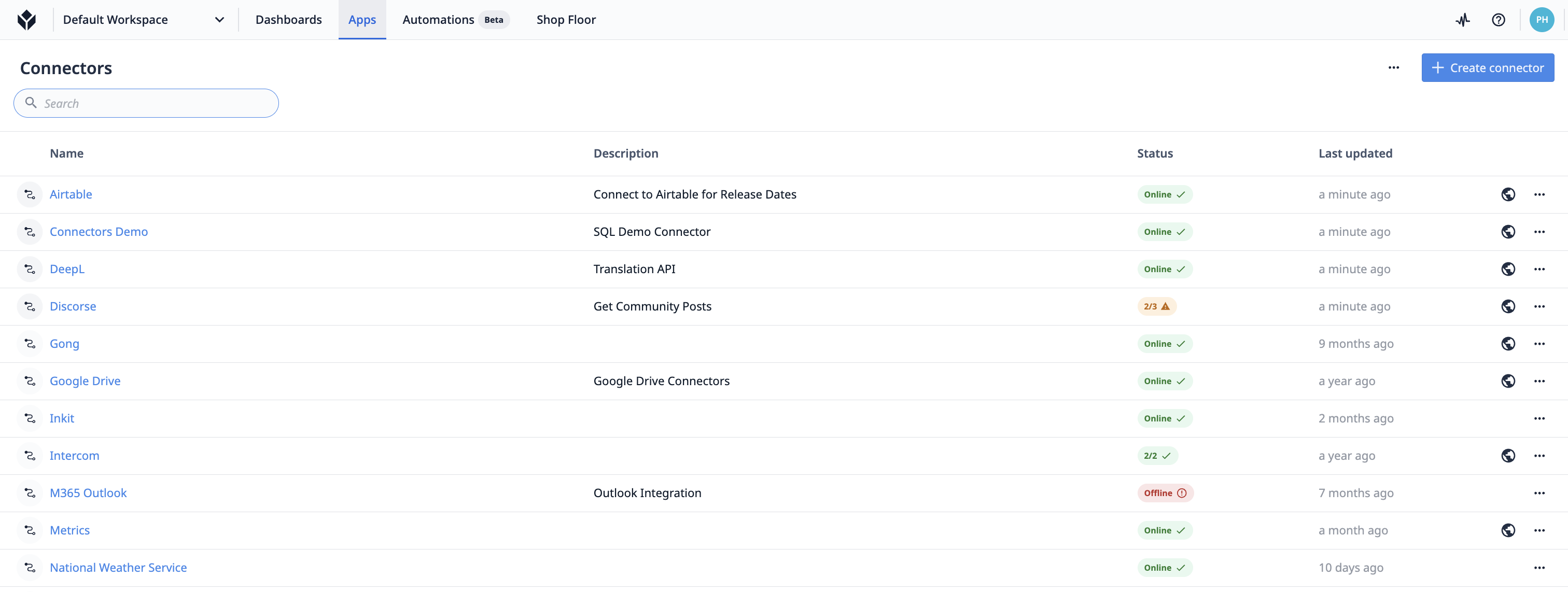

コネクターページでは、コネクターのステータス、説明、最終更新時刻を確認できます。

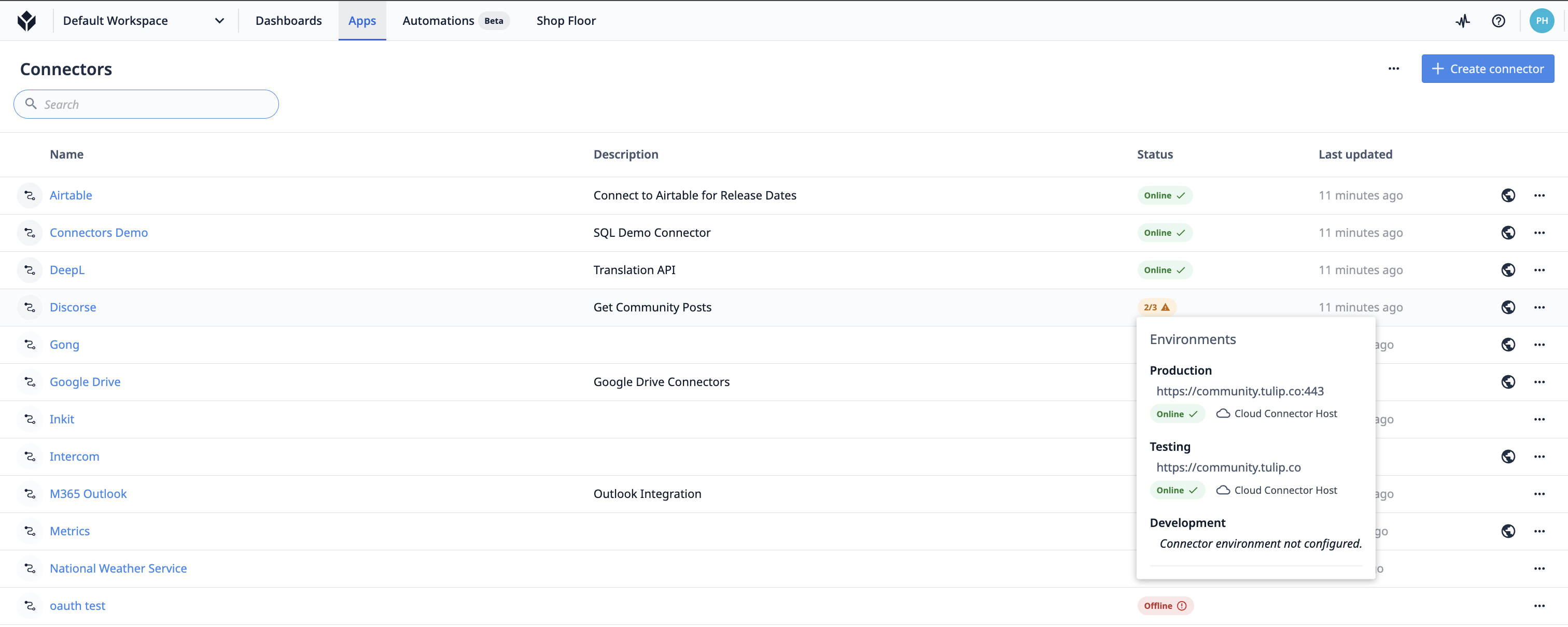

ステータスの錠剤にカーソルを合わせると、各Environmentのステータスに関する追加情報が表示されます。

各 Connector は、アプリ内でトリガされる複数のConnector Functionまたはクエリを持つことができます。

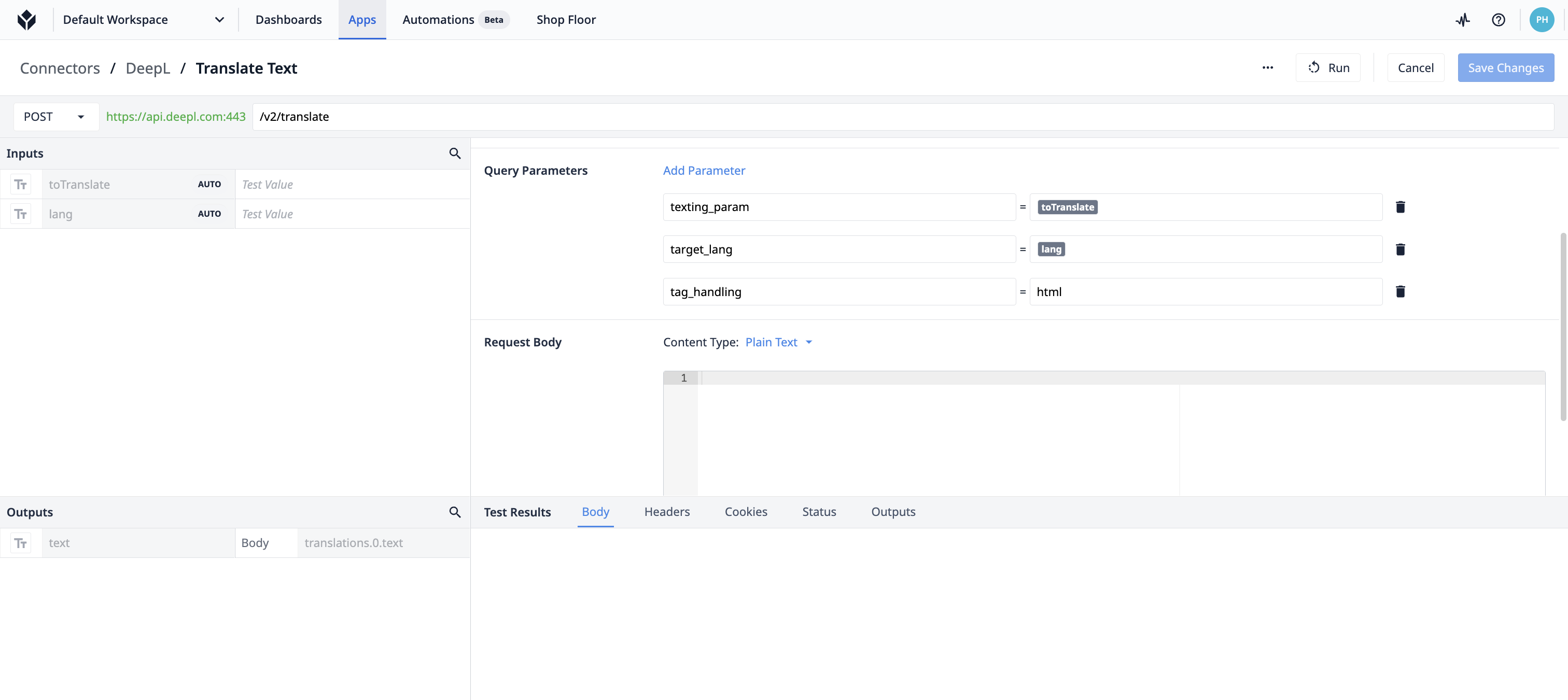

Connector 関数の例を示します:

{height="" width=""} です。

{height="" width=""} です。

コネクタの使用方法

コネクタはトリガーまたはAutomationで使用できます。{glossary.アクションブロック}}で使用できます。

例1

- "オペレータがバーコードをスキャンしたとき"

- "SQLデータベースでそのバーコードを検索する"

- "その後、そのデータに基づいて3つの異なるステップの1つにナビゲートする"

例2

- 「オペレーターがこのボタンを押すと

- "工場の生産現場の問題を追跡するHTTP APIにリクエストを送る"

これらの例はどちらもセルフサービスである。SQLデータベースや外部ソフトウェアサービス(MESやERPなど)にクエリできる場合、Tulip内でクエリを書くことができます。

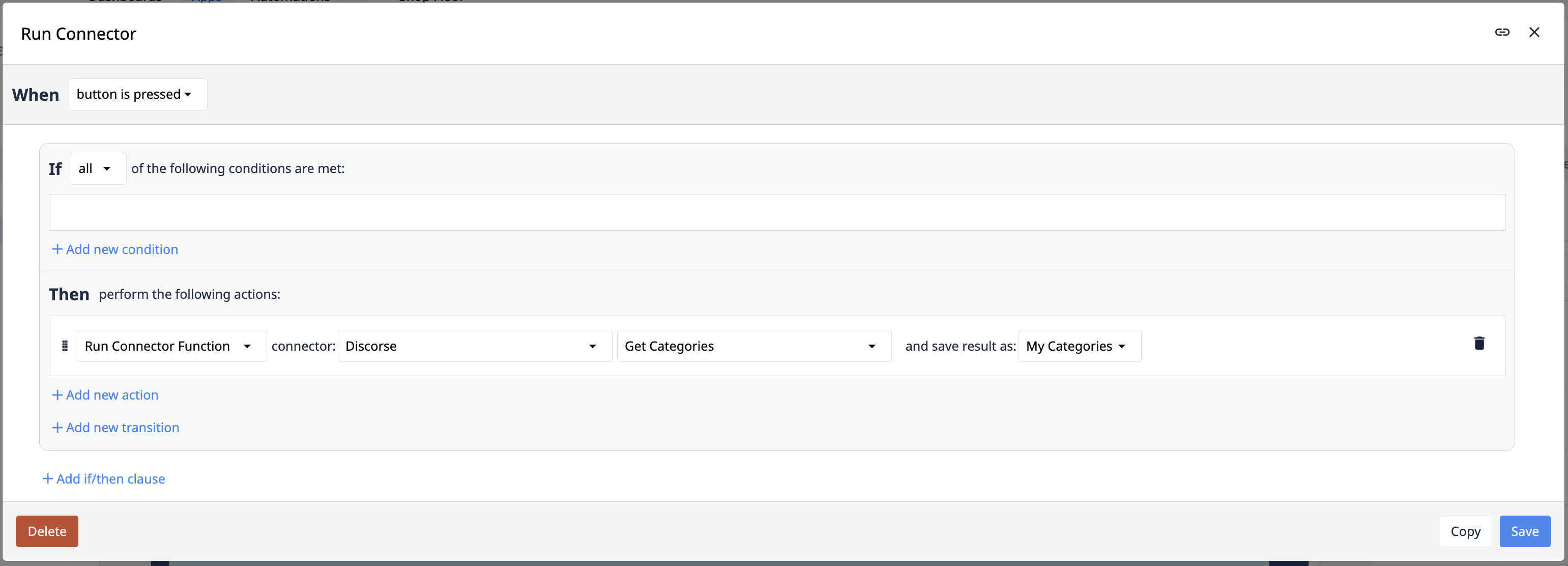

下の図は、コネクタ関数を実行するためのトリガエディタのロジックを示しています:

コネクタ環境

**Environments(環境)**タブでは、コネクタ機能ごとに複数のサーバを設定できます。環境では、アプリケーションやオートメーションのライフサイクルに基づいて、影響を受ける情報をセグメント化できます。

{高さ=" " 幅="400"}です。

{高さ=" " 幅="400"}です。

環境の詳細については、こちらをご覧ください。

技術的な詳細

コネクタは外部システムと通信するため、お客様のカスタム IT 環境に適合するようにコネクタを構成する方法を理解することが不可欠です。コネクタホストは、これらの接続を管理するTulipプラットフォームのコンポーネントです。

Tulip Cloudからオープンに利用できるデータベースやAPIについては、追加の設定は必要ありません。ただし、問題が発生した場合や、Tulip Cloudからオープンになっていないデータベース、API、またはマシンに接続する必要がある場合は、Connector Hostに関するこの記事を参照してください。

コネクタの作成

新しいコネクタのセットアップにAPIやデータベースに関する幅広い知識は必要ありませんが、接続タイプに精通していると便利です。

コネクタを作成するには、Apps の下のConnectorsページに移動します。右上の**[+ Create Connector**]をクリックします。既存のクイックコネクタを選択するか、カスタムコネクタの作成をクリックします。

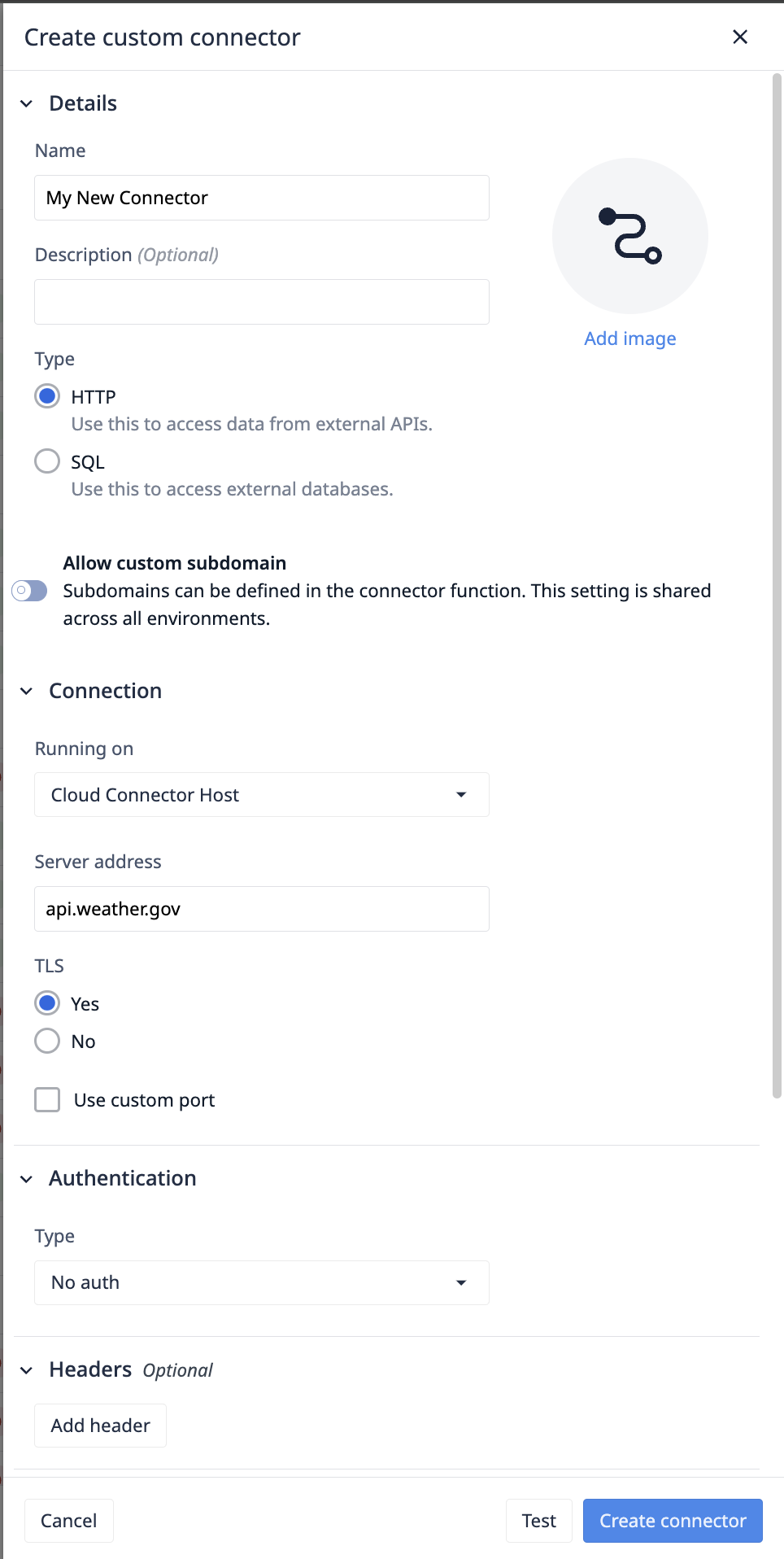

新しいコネクタのセットアップ

{高さ="" 幅="250"}。

{高さ="" 幅="250"}。

基本情報

- コネクタの名前と説明を追加します。これらはいつでも編集できます。

- コネクタのタイプを選択します。コネクタ作成後は変更できません。

- [オプション] カスタムサブドメインを有効にすると、各機能に固有のサブドメインを設定でき、より複雑なサービスアーキテクチャとの統合が容易になります。

例えば、サーバアドレスがtulip.coの場合、ファンクション1はcommunity.tulip.co、ファンクション2はsupport.tulip.coを使用します。

カスタムサブドメインが有効な場合、コネクタのステータスをチェックするためにデフォルトのサブドメインを提供する必要があります。

実行: コネクタホスト

リクエストを実行するコネクタホストを選択します。Tulipが提供するCloud Connectorホストは、Tulip Cloud経由でリクエストを行います。アカウントに登録されているオンプレミスのコネクタホストも表示されます。

コネクタホストの詳細については、こちらをご覧ください。

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

HTTPコネクタのセットアップ

HTTPコネクタ機能の設定方法については、こちらをご覧ください。

カスタムサブドメインの許可

有効にすると、機能レベルでサブドメインを追加できます。有効にすると、コネクタのオンライン状態の確認に使用するデフォルトのサブドメインを追加する必要があります。

例サーバがacme.co で、sales.acme.co にクエリを送信する関数や、shipping.acme.co に送信する関数などがあります。

サーバ アドレス

Tulipが接続するネットワークアドレス(ホスト名またはIPアドレス)を指定します。

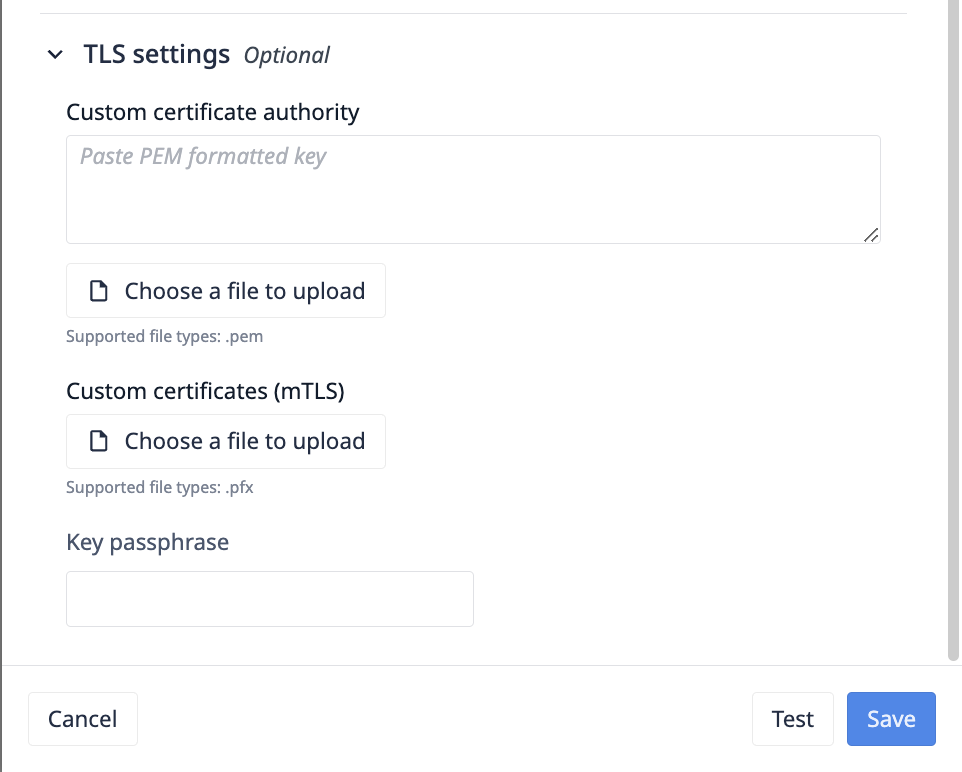

TLS

トランスポートレイヤーセキュリティ(TLS)は、コンピュータネットワーク上で安全な通信を提供するために設計された暗号プロトコルです。当事者間で送信されるデータを暗号化することで、データのプライバシーと完全性を保証します。TLSはセキュア・ソケット・レイヤー(SSL)の後継であり、インターネット接続の安全性を確保するために広く使用されています。

ポート

サーバーは、サーバー・プロバイダが提供する特定のネットワーク・ポートでリクエストをリッスンします。HTTPSサービスでは443番ポートが一般的で、HTTPサービスでは80番ポートが一般的です。

認証

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- No Auth- 認証不要、またはx-auth-tokenのような他のリクエスト・ヘッダで認証を行います。

- Basic Auth- ユーザー名とパスワードによる基本認証。

- OAuth 2.0(ベアラートークン)- ベアラートークンは、アクセストークンの主流です。不透明な文字列で構成され、それを使用するクライアントには意味を持たない。

- OAuth 2.0(ユーザークレデンシャル)- 一般的に、モバイルアプリがユーザの連絡先やカレンダーイベントにアクセスする必要がある場合など、ユーザに代わって限られたリソースへのアクセスを必要とするクライアントに使用されます。ユーザは明示的に許可を与える必要がある。

- OAuth 2.0(クライアント認証情報)- クライアント認証情報は、Tulipがクライアントの認証情報(クライアントIDとクライアントシークレット)を使用して認証サーバーと認証することでアクセストークンを取得するために使用されるグラントタイプです。

- OAuth 2.0(サービスアカウント)- より広範なリソースや管理機能へのアクセスを必要とするクライアントに使用される。このロールは、アカウント設定の管理、リソースの作成・削除、管理タスクの実行など、ユーザーのアカウントとリソースへの広範なアクセスを許可します。

- OAuth 1.0- OAuthの初期バージョンで、主にWebワークフローを扱います。

OAuthについての詳細はこちらをご覧ください。

ヘッダー(オプション)

ヘッダーは、データの送信元認証、データの完全性、リプレイ保護を提供します。これらのヘッダーは、コネクタ上のすべてのコネクタ関数に追加されます。

認証局の拡張

{高さ="" 幅="300"}。

{高さ="" 幅="300"}。

.pem形式のファイルをアップロードして、デフォルトの Node.js TLS 認証局を拡張できます。このフィールドは、Node.js TLS ライブラリの caフィールドを更新します。

"Optionally override the trusted CA certificates.デフォルトは、Mozillaによってキュレートされたよく知られたCAを信頼します。このオプションを使用してCAが明示的に指定された場合、MozillaのCAは完全に置き換えられます。値は文字列かBuffer、あるいは文字列やBufferの配列にすることができます。任意の文字列か Buffer に、複数の PEM CA を連結したものを入れることができます。接続が認証されるためには、相手の証明書はサーバに信頼されたCAにチェーン可能でなければなりません。よく知られたCAにチェーンできない証明書を使う場合は、証明書のCAを明示的に信頼できるものとして指定しなければなりません。相手がデフォルトの CA のいずれとも一致しない、またはチェーンできない証明書を使用している場合は、ca オプションを使用して、相手の証明書が一致またはチェーンできる CA 証明書を指定します。自己署名証明書の場合、証明書はそれ自身のCAであり、提供する必要があります。PEMエンコードされた証明書の場合、サポートされるタイプは「TRUSTED CERTIFICATE」、「X509 CERTIFICATE」、「CERTIFICATE」である。tls.rootCertificatesも参照のこと。"

有効なCAの例は以下のようなものである:

-----証明書開始MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

SQLコネクターのセットアップ

| フィールド | 説明 |

|---|---|

| サーバー・アドレス | データベース・サーバーの IP アドレスまたはホスト名。データベースがホストされ、アクセスできる場所です。 |

| ポート | データベースサーバーがリッスンしているポート番号。一般的なポート番号には、MySQLの3306、PostgreSQLの5432、SQL Serverの1433があります。 |

| SSL | データベースサーバーへの接続を暗号化するためにSSL(Secure Sockets Layer)を使用するかどうかを指定します。通常、SSLモードと証明書の設定が含まれます。 |

| データベース | 接続するサーバー上の特定のデータベース名。ここにデータが保存されます。 |

| ユーザー名 | 認証してデータベースにアクセスするために必要なユーザー名。このユーザーには、データベースの操作に必要な権限が必要です。 |

| パスワード | データベースへのユーザー認証に使用される、ユーザー名に関連付けられたパスワード。これにより、安全なアクセス制御が保証されます。 |

MQTT コネクタのセットアップ

MQTT コネクタの作成方法については、こちらを参照してください。