- 第一段階。

- 建物

- アプリケーションデザイン

- アプリケーション・エディター

- チューリップ・アプリ・エディター入門

- 新しいチューリップ・アプリの作成

- アプリのエディターとプレーヤーでキーボードショートカットを使う方法

- チューリップの多言語機能

- ステップ

- ウィジェット

- ウィジェットとは?

- 入力ウィジェット

- 埋め込みウィジェット

- ボタンウィジェット

- ウィジェットの設定方法

- ステップに入力ウィジェットを追加する 更新

- インタラクティブ・テーブル・ウィジェットとは?

- Product Docs Template

- 動画を埋め込む方法

- アプリにアナリティクスを組み込む方法

- ファイルを扱う

- 単一または複数選択ウィジェットに動的に入力する

- チェックボックス・ウィジェットの使用方法

- バーコードウィジェットの追加方法

- ステップにグリッドウィジェットを追加する方法

- アプリ内やアプリ間でコンテンツをコピー/ペーストする方法

- ステップにゲージウィジェットを追加する方法

- カスタムウィジェットの概要 更新

- 署名フォームの作成 ステップ

- 入力ウィジェットによるデータ検証 更新

- 記録履歴ウィジェット概要

- フォーム・ステップの技術的詳細

- アプリに画像を追加する方法

- 電子署名ウィジェットの使用方法

- アプリでの数字の書式設定 更新

- イネスコ

- トリガーとは何か?

- ステップ・レベル・トリガー

- アプリレベルのトリガー

- ウィジェット・トリガー

- アプリ移行ガイド

- Capture App Screenshot

- タイマートリガー

- デバイストリガーを追加する方法

- 条件(If/Else文)でトリガーを追加する方法

- トリガーエディターのアクションとトランジションのリスト

- 最も一般的な誘因トップ10とは?

- トリガーからウィジェットの色を設定する方法

- メールの送り方

- SMS通知用チューリップ・ユーザーの設定方法

- トリガーからステップを印刷する方法

- アプリ・エディターでのエクスプレッション・エディターの使い方

- エクスプレッション・エディターの技術的詳細

- アプリ・エディターの表現一覧

- Datetime式の使用

- タイプキャスティング表現

- 配列とオブジェクトで式を使う

- トリガーで時間を扱う

- サポートされているカスタム日付形式

- アプリを完成させる方法

- デバイスのカメラでバーコードとQRコードをスキャンする方法

- トリガーに正規表現を追加する方法

- チューリップのアプリでアプリ情報を使う

- トリガーを使用してコネクタ関数を呼び出す方法

- 可変

- 問題解決

- ダティ(ヒンドゥー教の女神)。

- コネクタ

- 分析

- 分析とは何か?

- アナリティクス・ビルダー入門

- 新しい分析の作成方法

- ディスプレイの種類 更新

- テンプレートの種類

- ユニバーサルテンプレートの使用方法

- アナリティクスの数値フォーマット

- チャートレイヤー入門 更新

- 管理図とは何か?

- 管理図のアラート

- アプリにアナリティクスを組み込む方法

- 複数のアプリからデータを分析する方法

- アナリティクス・エディターでマシンデータを使用する

- 日付の範囲を理解する

- アナリティクス コンテキスト ペインのフィールド一覧

- アナリティクス・エディターでのエクスプレッション・エディターの使い方

- エクスプレッション・エディターの技術的詳細

- アナリティクス・エディターの表現一覧

- アプリ解析の修正方法

- フォーキャスト・レイヤーとは?

- 分析例

- ショップ・フロア・ダッシュボードの作り方

- 分析またはダッシュボードを共有する方法

- ダッシュボードの作成方法

- ビジョン

- 機器モニタリング

- マシン・モニタリング入門

- 最初のマシンのセットアップ方法

- トリガーでマシン出力を使用する方法

- 最初のOPC UAデータソースを構築する方法

- 最初のMQTTコネクタを構築する方法

- アプリにマシンウィジェットを追加する方法

- チューリップに接続するためにマシンを準備する方法

- マシン属性、ダウンタイムの理由、ステートの追加方法

- OPC UA/MQTTプロトコルを使用したマシン属性への書き込み 更新

- オンプレムコネクタホストで実行するエッジデバイスの使用

- Edge MCを使用してOPC UAを実行する

- 機械属性APIの使用方法

- マシンタイプの設定方法

- マシンの追加と設定方法

- 初めてのマシン・トリガーの作り方

- Tulipによるマシン監視アーキテクチャの推奨

- 規制産業

- 副操縦士は最前線にいる

- オートメーション

- 輸入における輸出

- アプリケーションの実行

- チューリップ・プレーヤーの使い方

- チューリップ・プレーヤーでアプリを実行する方法 更新

- チューリップ・ウェブ・プレーヤーとチューリップ・プレーヤーのどちらを選ぶか

- 複数のチューリップ・アカウントを切り替える方法

- Apple iOS & iPadOSでのチューリップ・プレーヤーの使い方

- Tulipでサポートされている言語

- How to access your Tulip Player/Instance in an iFrame

- 異なるデバイス上でチューリップ・アプリケーションを実行する方法

- チューリップ・プレーヤーのトラブルシューティング方法

- チューリップ・プレーヤーの推奨デバイス 更新

- チューリップ・プレーヤーの画面が真っ白になった場合の再起動方法

- アプリのデータをCSVにエクスポートする方法

- マネジメント

- Developers

- Connect to Software

- Connectors

- 生態系の統合に関するガイダンス

- アマゾン・ベッドロックとの統合

- AWSインテグレーション - Tulipの全テーブルを取得してS3に書き込む

- AWSインテグレーション - API GatewayとLambdaを介してAWSにデータを送信します。

- AWSインテグレーション - Tulipテーブルからデータを取得する

- AWS Integration - Fetch All Tulip Tables in Lambda Function

- チューリップ・テーブル・データをロードするためのグルーETLスクリプト例

- IoT Sitewiseの統合

- AWSによるリーンな日常管理

- Microsoft Azure機械学習統合

- マイクロソフト・ファブリックの統合

- ロックウェルFactoryTalk Optixの統合

- SnowflakeとFabricの統合 - TulipテーブルをSnowflakeに取り込む

- Connect to Hardare

- Edge Devices

- 対応機器

- チューリップで動作するプラグアンドプレイ機器のリスト

- デバイスドライバの作成とサポート

- チューリップのデバイスドライバサポート

- バーコードスキャナのセットアップ方法

- シリアルドライバーの使用

- ZebraプリンタとTulipを統合する方法

- Zebraネットワークプリンタドライバの使用

- Zebra GK シリーズラベルプリンタドライバの使用

- USB Bobe Boxドライバの使用

- コグネックス In-Sight 2000 ドライバの使用方法

- コグネックスとチューリップの設定方法

- MTセブンエクセレンスPHメータードライバーの使用方法

- 汎用ADCドライバーの使用

- オメガHH806温度計ドライバの使用法

- デジタルキャリパードライバの使用

- 一般的なTS05 Bluetooth温度ガンの設定方法

- コグネックスDataMan TCPドライバの使用方法

- ミツトヨU-WAVEレシーバー for Windows Tulip Playerのセットアップ

- ブレックネル PS25 スケールドライバの使用法

- RFIDドライバーの使用

- Kolver EDU 2AE/TOP/E ドライバの使用方法

- USBフットペダルドライバーを使う

- トルクオープンプロトコルドライバの使用

- Dymo M10 USBスケールドライバーの使用方法

- コグネックス In-Sight ドライバの使用

- Telnetドライバの使用

- 汎用I/Oドライバの使用

- コルバートルクコントローラーの設定方法

- インサイズ・マルチチャンネル・キャリパードライバの使用法

- Dymo S50 USBスケールドライバーの使用方法

- Zebra Android DataWedgeの設定

- ミツトヨデジタルキャリパとミツトヨU-waveドライバの併用

- オウス社のスケールを追加し、出力を変数に保存する方法

- 温湿度センサーユニット試験

- Troubleshoot

- ノド・ロッソ

- 再利用可能なコンポーネントの作成

- APIを使う

- Edge Driver SDK

- Connect to Software

- 技術文書およびIT文書

- メンテナンス・イベント・スケジュール 更新

- チューリップのサポートを受けるには 更新

- ITインフラ

- チューリップITウェルカムガイド

- IP許可リストの設定

- チューリップのセキュリティ・オプションの概要

- チューリップ ITセキュリティガイド 更新

- チューリップ・コネクタ・ホストの紹介

- Tulip & Device Architecture

- オンプレミ・コネクタ・ホスト・バージョンのサポート 新機能

- 既存のオンプレミスConnector Hostコンテナのログローテーションを有効にする

- Tulipによるマシン監視アーキテクチャの推奨

- チューリップ・オンプレミス仮想マシンの詳細

- チューリップ・プラットフォームのコンポーネントとネットワーク図

- AWS GovCloudでのチューリップの展開

- WindowsでTulip Playerを使用してプロキシサーバーを使用する方法

- オンプレミス・コネクタ・ホストの概要

- チューリップ・クラウド導入のためのネットワーク要件 更新

- チューリップW-9フォーム

- チューリップのサイバーセキュリティ方針とインフラについて教えてください。

- LDAP/SAML/SSO

- チューリップ・パートナー・ポータルの使い方

- ガイド

- デジタルトランスフォーメーションに向けて

- Use Cases by Solution

- 例

- ワークステーション別の作業指示をリアルタイムで把握する方法

- 5S監査アプリのチュートリアル

- 自動不合格レポートアプリの作り方

- 最初のフロントライン・オペレーション・アプリケーションを計画するには

- 表で機械監査を追跡する方法

- 現場業務アプリで作業指示を自動化する方法

- 混在率の高い環境における製造アプリの活用法

- デジタル作業指示アプリの作り方

- テーブルを使った製品系譜の記録方法

- オウス社のスケールを追加し、出力を変数に保存する方法

- 作業完了時に在庫表から差し引く方法

- 作業指示書 "UIテンプレート "の使い方

- ユーザーフィールドでスキルマトリックスを作成する方法

- 部品表(BOM)の作成方法

- テーブルを使って在庫を管理する方法

- ユーザーフィールドを使って複数のアプリ間で動的データを受け渡す方法

- "ルーティング・アプリ "を作って複数のアプリ間をナビゲートする方法

- 📄 注文追跡

- 📄 障害トレーサビリティ

- 図書館

- チューリップ・ライブラリーの利用 更新

- Laboratory Operation App Suite

- 図書館コレクション

- ライブラリーアプリ

- 教科書の例

- アプリケーション・ソリューション

- CMMSアプリケーションパッケージ

- Zerokey solutions

- 結果の可視性

- 物品委託電子申告(eBR)申請書類一式

- PCGによるCAPA Lite

- 5 なぜAIで根本原因を探るのか

- AIによるシンプルな欠陥報告

- ビジネス・ケース・ビルダー

- シフト・スターター・ミーティング

- カンバン・アプリ・スイート

- シンプルなOEEダッシュボード

- アリーナBOMソリューション

- 設備管理アプリ・スイート

- 簡単なチェックリスト

- チェックリスト管理スイート

- 勤怠管理シンプル・ソリューション

- パック&シップ・ライブラリー・アプリケーション

- CAPAマネジメント

- モバイルカメラアプリ

- OEE計算機

- 時間当たり生産スコアカード

- 素材のバックフラッシュ

- 品質イベント・ダッシュボード

- 一次パス収量申請

- ピック・トゥ・ライト

- トレーニング・ソリューション

- デジタル・システム・インベントリー

- ビジョンによる位置追跡

- デジタル・システム・アクセス管理

- 資材管理

- ツール&アセット・マネージャー

- 質の高いイベント管理

- ブレークビームセンサー付きステップ前進

- デジタルストップウォッチ

- 監査チェックリスト

- カタナERPアプリ

- ハイレベル・ベースライン評価

- BOM管理

- 安全インシデント・マネージャー

- Composable Lean

- Composable Mobile

- 応募方法

- コンポスタブルMES

- 製薬部門向けMESシステム

- コネクターとユニットテスト

- プラネウス単体テスト 更新

- COPA-DATAコネクタ 新機能

- Veeva コネクタ

- インキット・コネクター

- MRPeasy コネクタ

- オラクルFusionコネクタ

- LabVantage コネクタとユニットテスト

- グーグル・チャット・コネクター

- セールスフォース・コネクター

- リトマス概要

- eMaintコネクタ

- eLabNext コネクタ

- Acumatica ERPコネクタ

- CETECコネクター

- ページャーデューティ コネクター

- NiceLabelの統合

- Arasの統合の概要

- SDAの統合

- ナイミ・バンド ユニットテスト

- アリーナ・インテグレーション 更新

- バーコードスキャナのユニットテスト

- フットペダル単体テスト

- RealWearヘッドセットでTulipを使い始める

- エアテーブル用コネクター

- 七宝コネクター

- バーテンダーの統合

- SAP S/4 HANA Cloud Connector

- RFIDスキャナー・ユニットテスト

- Jiraコネクタ

- ゼブラ・ラベル・プリンター・ユニット・テスト

- Google翻訳コネクタ

- MSFT Power Automate

- OpenAIコネクタ

- Googleカレンダー・コネクター

- チューリップAPIユニットテスト

- デュロPLMユニットテスト

- HiveMQユニットテスト

- NetSuiteとの統合

- コグネックス ユニットテスト

- PowerBIデスクトップ統合

- プログローブ・ユニット・テスト

- フィベトランの統合

- ParticleIOの統合

- グーグル・ドライブ・コネクター

- スノーフレーク・コネクター 更新

- SAP SuccessFactorsコネクタ

- ZeroKey Integration

- グーグル・ジオコード・コネクター

- Googleシートコネクター

- チューリップとSlackを統合する方法

- ハイバイトインテリジェンスハブ ユニットテスト

- LandingAIユニットテスト

- LIFXユニットテスト(ワイヤレスライト)

- マイクロソフト・カレンダー・コネクター

- M365 Dynamics F&O コネクター

- マイクロソフト・アウトルック・コネクター

- Microsoft Teams コネクター

- Microsoft Graph APIとTulipをOauth2で接続する

- Microsoft Excel コネクタ

- NetSuite アプリとコネクタ

- OpenBOMコネクタ

- 計量器ユニットテスト

- InfluxDBコネクタ

- オーグリー・コネクター

- イラート・コネクター

- シェフラーオプティムコネクター

- MongoDBアトラスコネクタ

- MaintainXコネクタ

- Twilio コネクター

- SendGridコネクタ

- ソレイス・コネクター

- RealWearヘッドセット用Tulipアプリのデザイン方法

- オンシェイプ・コネクター

- カスタマイズ可能なウィジェット

- スケジュールカスタムウィジェット 新機能

- タイムラインウィジェット

- jsonツリービューアウィジェット

- かんばんタスク管理ウィジェット

- バッジウィジェット

- 高度なタイマーウィジェット

- セグメントボタンカスタムウィジェット

- ダイナミックゲージカスタムウィジェット

- スナックバーウィジェット

- チェンジディテクター・ユニット・テスト

- ステータス・カラー・インジケータ ユニット・テスト

- 入力長チェック・ユニット・テスト

- 電卓カスタムウィジェット単体テスト

- 画像アノテーション・ウィジェット単体テスト

- リーン・ダッシュボード・ウィジェット

- ルーパー単体テスト

- ストップウォッチ・ユニット・テスト

- 数値入力ユニットテスト

- ナンバーパッド単体テスト

- ラジアルゲージ

- ステップ・バイ・ステップ メニュー ユニットテスト

- SVGウィジェット

- テキスト入力ユニットテスト

- ツールチップ ユニットテスト

- 作業指示 ケアポイント 単元テスト

- 電子署名ウィジェット単体テスト

- ZPLビューア単体テスト

- シンプルな折れ線グラフウィジェット

- 棚カスタムウィジェット

- スライダーウィジェット

- NFPAダイヤモンドカスタムウィジェット

- 合格 - 不合格 カスタムウィジェット

- よりシンプルなタイマーカスタムウィジェット

- Nymiプレゼンス統合ウィジェット

- オートメーション

概要

コネクターは、外部システムとデータベース間の統合を可能にします。詳細については、"コネクタとは"を参照してください。

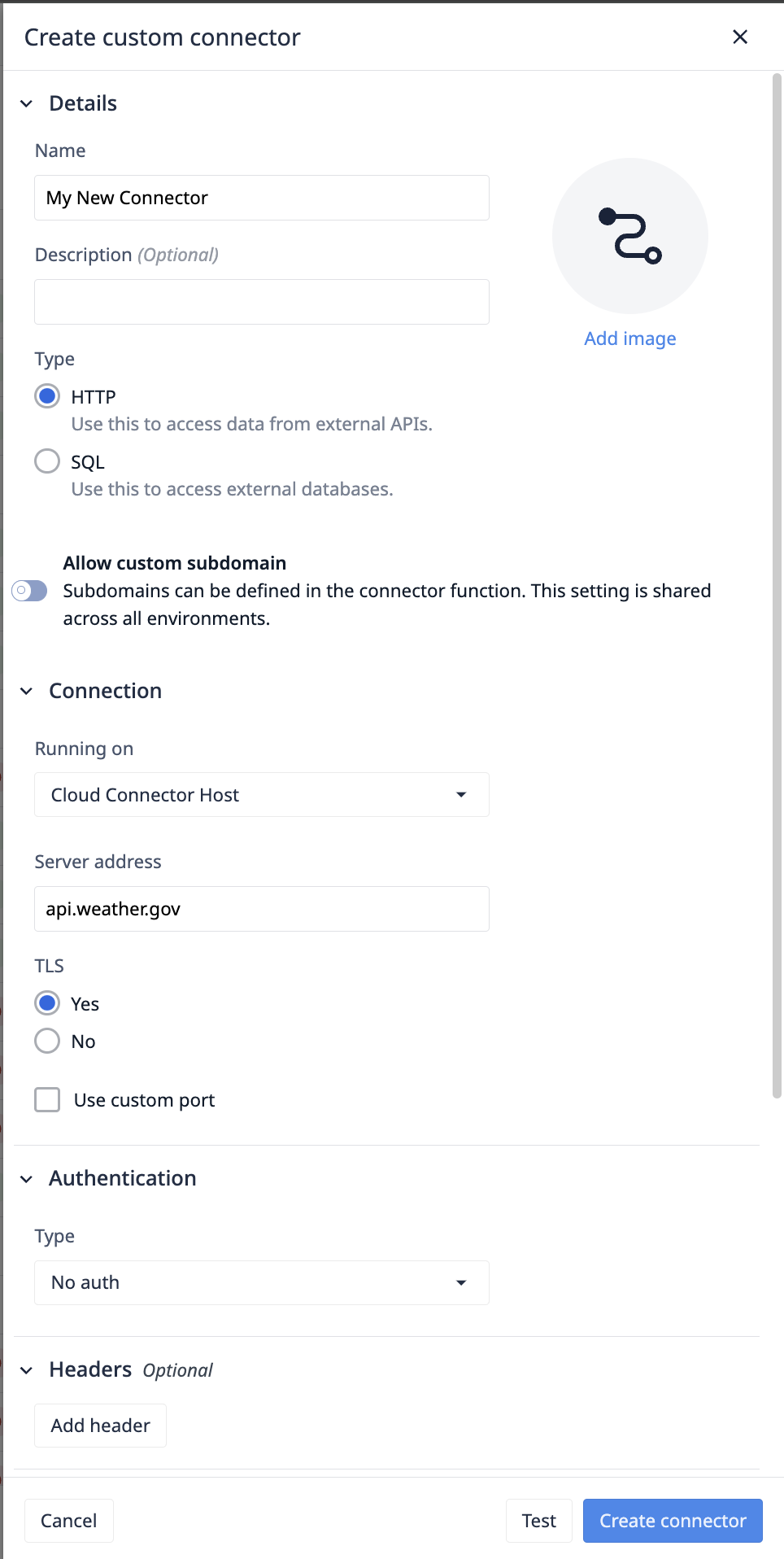

新しいコネクタの作成方法

新しいコネクタのセットアップにAPIやデータベースに関する幅広い知識は必要ありませんが、接続タイプに精通していると便利です。

コネクタを作成するには、Appsの下のConnectorsページに移動します。右上の [+ Create Connector] をクリックします。既存のLibraryコネクタを選択するか、Create Custom Connectorをクリックします。

新しいコネクタの設定

{height="" width="250"}.

{height="" width="250"}.

基本情報

- コネクタの名前と説明を追加します。これらはいつでも編集できます。

- コネクタタイプを選択します。コネクタ作成後は変更できません。

- [オプション]カスタムサブドメインを有効にすると、各機能に固有のサブドメインを設定でき、より複雑なサービスアーキテクチャとの統合が容易になります。

例えば、サーバアドレスが

tulip.coの場合、ファンクション1はcommunity.tulip.co、ファンクション2はsupport.tulip.coを使用します。

カスタムサブドメインが有効な場合、コネクタのステータスをチェックするためにデフォルトのサブドメインを提供する必要があります。

実行中コネクタホスト

リクエストを実行するコネクタホストを選択します。Tulipが提供するCloud Connectorホストは、Tulip Cloud経由でリクエストを行います。アカウントに登録されているオンプレミスのコネクタホストも表示されます。コネクタホストの詳細については、こちらをご覧ください。

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

HTTPコネクタのセットアップ

HTTPコネクタ機能のセットアップに関する情報はこちらをご覧ください:HTTPコネクタ機能の作成と設定方法

カスタムサブドメインの許可

有効にすると、関数レベルでサブドメインを追加できます。有効にすると、コネクタのオンライン状態の確認に使用されるデフォルトのサブドメインを追加する必要があります。

例:私のサーバはacme.coで、いくつかの関数はsales.acme.coに問い合わせ、他の関数はshipping.acme.coに問い合わせます。

サーバアドレス

Tulipが接続するネットワークアドレス(ホスト名またはIPアドレス)を指定します。

TLS

トランスポートレイヤーセキュリティ(TLS)は、コンピュータネットワーク上で安全な通信を提供するために設計された暗号プロトコルです。当事者間で送信されるデータを暗号化することで、データのプライバシーと完全性を保証します。TLSはセキュア・ソケット・レイヤー(SSL)の後継であり、インターネット接続の安全性を確保するために広く使用されています。

ポート

サーバーは、サーバー・プロバイダが提供する特定のネットワーク・ポートでリクエストをリッスンします。HTTPSサービスでは443番ポートが一般的で、HTTPサービスでは80番ポートが一般的です。

認証

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

タイプ

- No Auth- 認証は不要、またはx-auth-tokenのような他のリクエストヘッダで認証を行う。

- Basic Auth- ユーザー名とパスワードによる基本認証。

- OAuth 2.0(ベアラートークン)- ベアラートークンは、アクセストークンの主流です。不透明な文字列で構成され、それを使用するクライアントには意味を持たない。

- OAuth 2.0(ユーザークレデンシャル)- 一般的に、モバイルアプリがユーザの連絡先やカレンダーイベントにアクセスする必要がある場合など、ユーザに代わって限られたリソースへのアクセスを必要とするクライアントに使用されます。ユーザは明示的に許可を与える必要がある。

- OAuth 2.0(クライアント認証情報)- クライアント認証情報は、Tulipがクライアントの認証情報(クライアントIDとクライアントシークレット)を使用して認証サーバーと認証することでアクセストークンを取得するために使用されるグラントタイプです。

- OAuth 2.0(サービスアカウント)- より広範なリソースや管理機能へのアクセスを必要とするクライアントに使用される。このロールは、アカウント設定の管理、リソースの作成・削除、管理タスクの実行など、ユーザーのアカウントとリソースへの広範なアクセスを許可します。

- OAuth 1.0- OAuthの初期バージョンで、主にWebワークフローを扱います。

OAuthの詳細はこちらをご覧ください。

ヘッダー(オプション)

ヘッダーは、データの送信元認証、データの完全性、リプレイ保護を提供します。これらのヘッダーは、コネクタ上のすべてのコネクタ関数に追加されます。

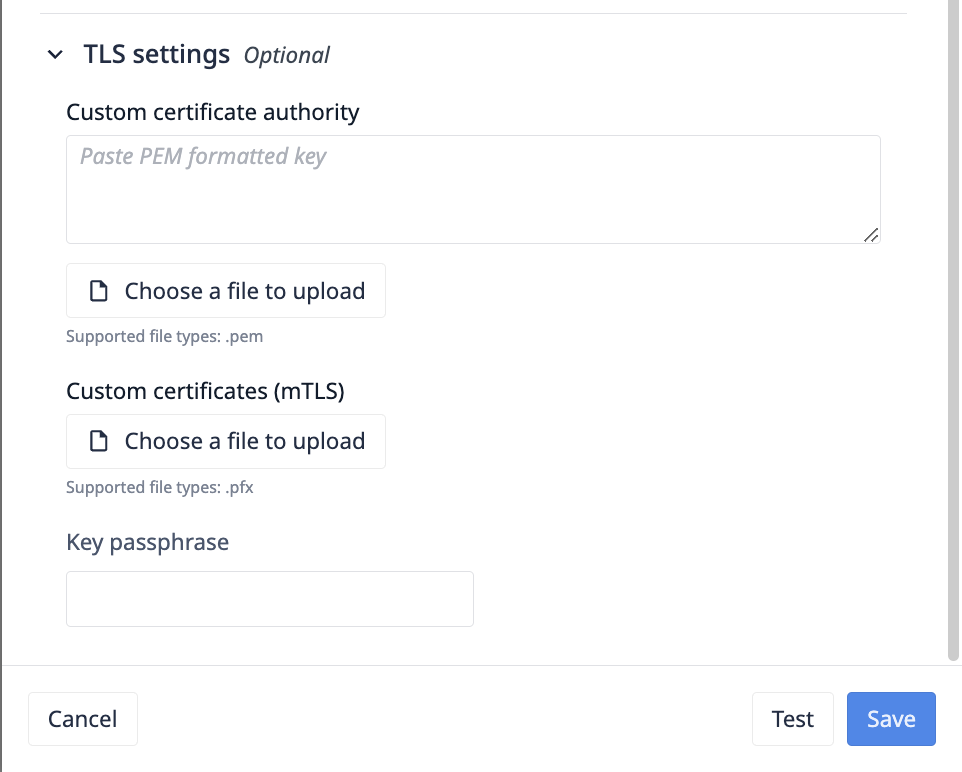

認証局の拡張

{高さ="" 幅="300"}。

{高さ="" 幅="300"}。

.pem形式のファイルをアップロードして、デフォルトの Node.js TLS 認証局を拡張できます。このフィールドは、Node.js TLS ライブラリの caフィールドを更新します。

"Optionally override the trusted CA certificates.デフォルトは、Mozillaによってキュレートされたよく知られたCAを信頼します。このオプションを使用してCAが明示的に指定された場合、MozillaのCAは完全に置き換えられます。値は文字列かBuffer、あるいは文字列やBufferの配列にすることができます。任意の文字列か Buffer に、複数の PEM CA を連結したものを入れることができます。接続が認証されるためには、相手の証明書はサーバに信頼されたCAにチェーン可能でなければなりません。よく知られたCAにチェーンできない証明書を使う場合は、証明書のCAを明示的に信頼できるものとして指定しなければなりません。相手がデフォルトの CA のいずれとも一致しない、またはチェーンできない証明書を使用している場合は、ca オプションを使用して、相手の証明書が一致またはチェーンできる CA 証明書を指定します。自己署名証明書の場合、証明書はそれ自身のCAであり、提供する必要があります。PEMエンコードされた証明書の場合、サポートされるタイプは「TRUSTED CERTIFICATE」、「X509 CERTIFICATE」、「CERTIFICATE」である。tls.rootCertificatesも参照のこと。"

有効なCAの例は以下のようなものである:

-----証明書開始MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

SQLコネクタのセットアップ

| フィールド | 説明 |

|---|---|

| サーバアドレス | データベースサーバの IP アドレスまたはホスト名。これはデータベースがホストされ、アクセスできる場所です。 |

| ポート | データベースサーバーがリッスンしているポート番号。一般的なポート番号には、MySQLの3306、PostgreSQLの5432、SQL Serverの1433があります。 |

| SSL | データベースサーバーへの接続を暗号化するためにSSL(Secure Sockets Layer)を使用するかどうかを指定します。通常、SSLモードと証明書の設定が含まれます。 |

| データベース | 接続するサーバー上の特定のデータベース名。ここにデータが保存されます。 |

| ユーザー名 | 認証してデータベースにアクセスするために必要なユーザー名。このユーザーには、データベースの操作に必要な権限が必要です。 |

| パスワード | データベースへのユーザー認証に使用される、ユーザー名に関連付けられたパスワード。これにより、安全なアクセス制御が保証されます。 |

MQTT コネクタのセットアップ

MQTT コネクタの作成に関する情報は、こちらを参照してください:最初の MQTT コネクタを構築する方法