Visão geral

Conecte os sistemas de software existentes com a Tulip

A Tulip é uma plataforma aberta projetada para se integrar perfeitamente à sua infraestrutura de TI existente. Essa integração é facilitada por meio de Connectors.

Os conectores são um recurso da Tulip que permite a troca de dados entre API HTTP, MQTT e bancos de dados SQL e a Tulip. Eles são cruciais para a conexão com servidores e sistemas externos, incluindo a API de tabela. A configuração de um conector permite que você extraia informações externas para seus aplicativos Tulip, simplificando seus processos.

Tipos de conectores

- HTTP - Acesse dados de APIs externas.

- MQTT - Escreva em seu namespace MQTT.

- SQL - Acesse bancos de dados externos fora da Tulip.

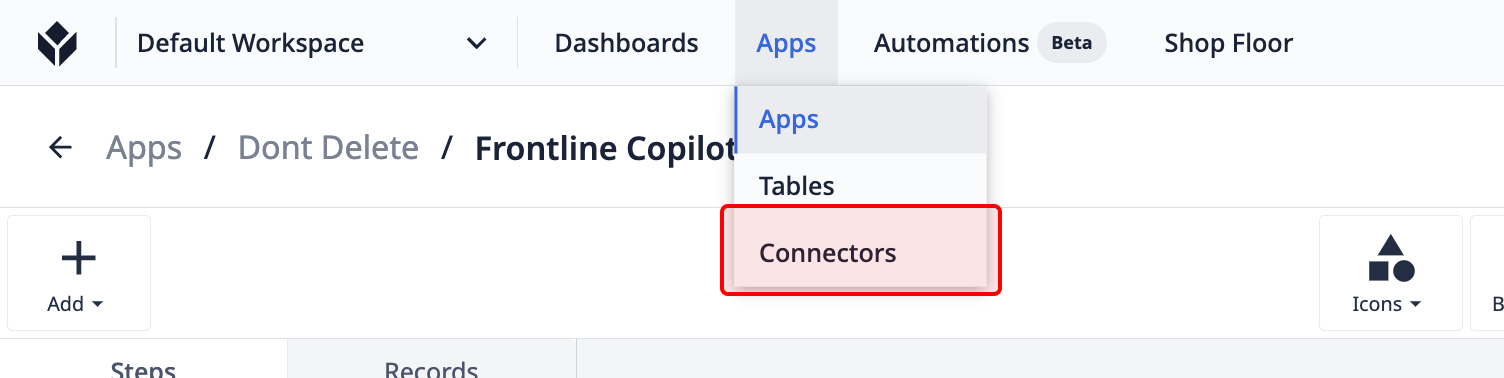

Para acessar os conectores, passe o mouse sobre a guia Apps e selecione Connectors (Conectores).

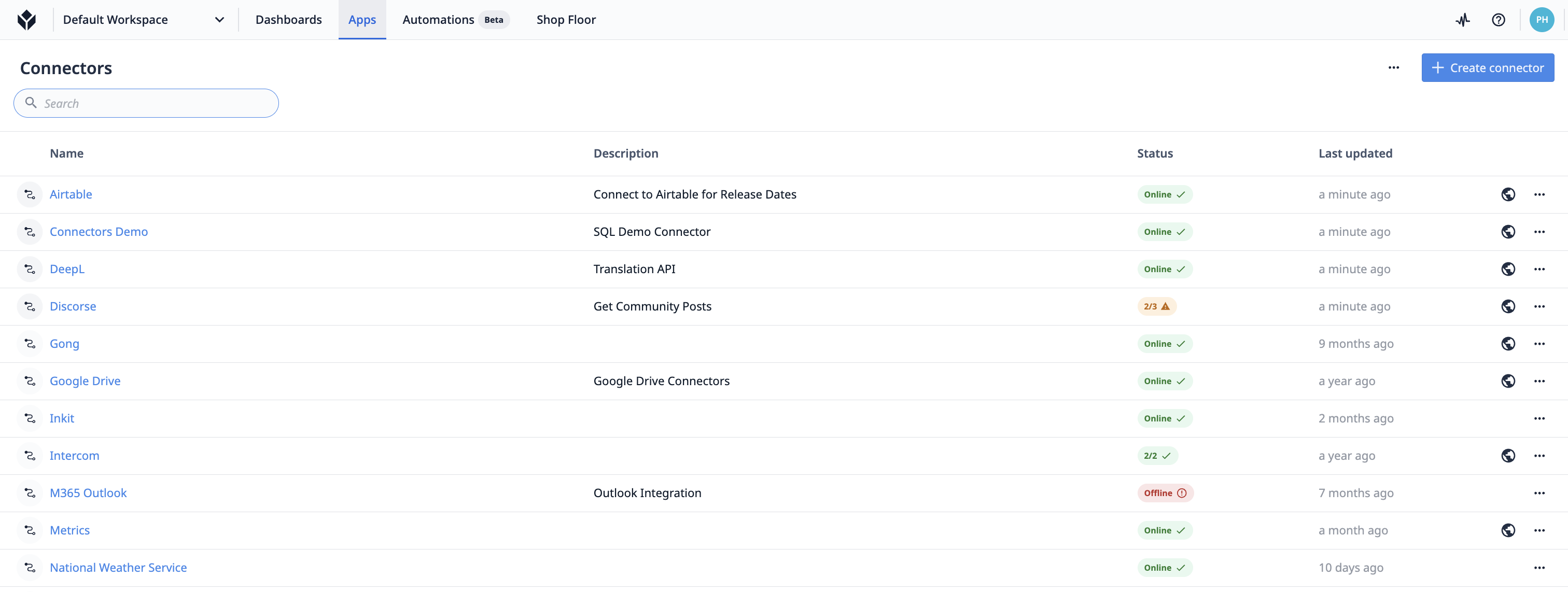

Na página Conectores, você pode visualizar o status, a descrição e a hora da última atualização de seus conectores.

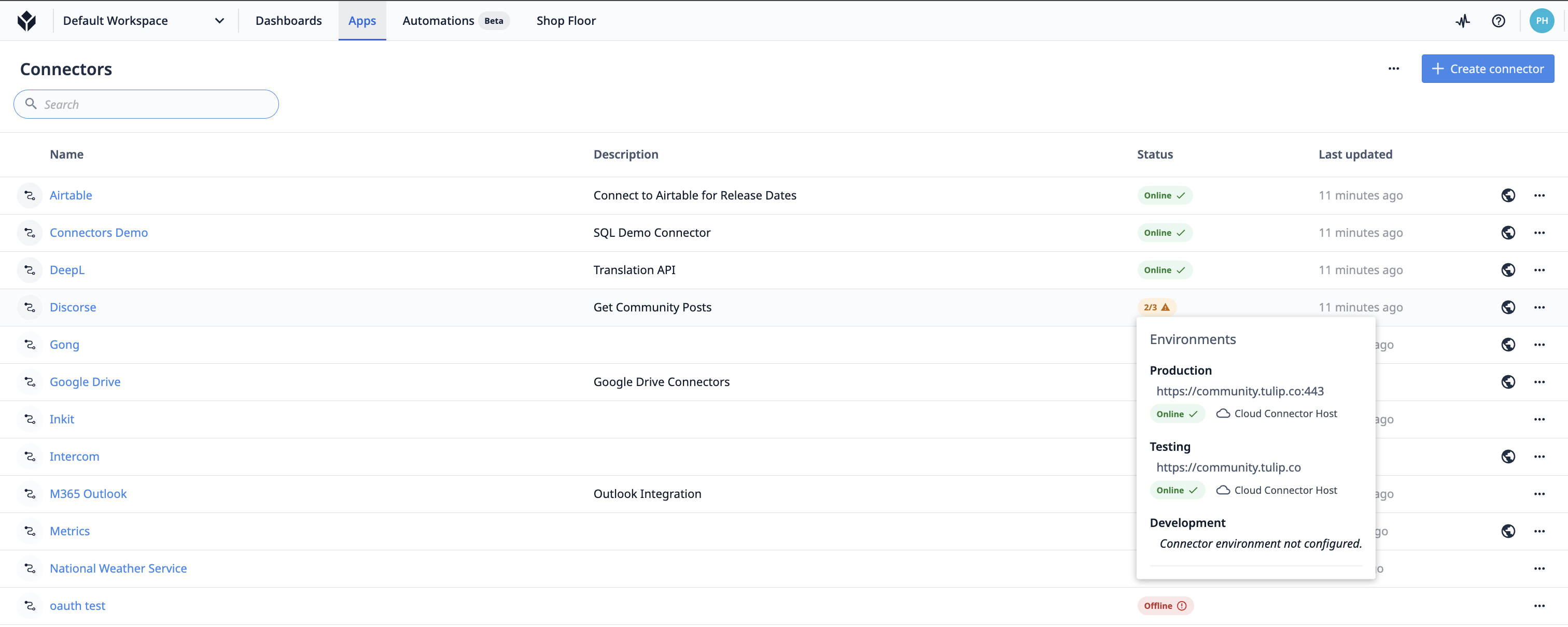

Passar o mouse sobre a pílula de status fornece informações adicionais sobre o status de cada Environment.

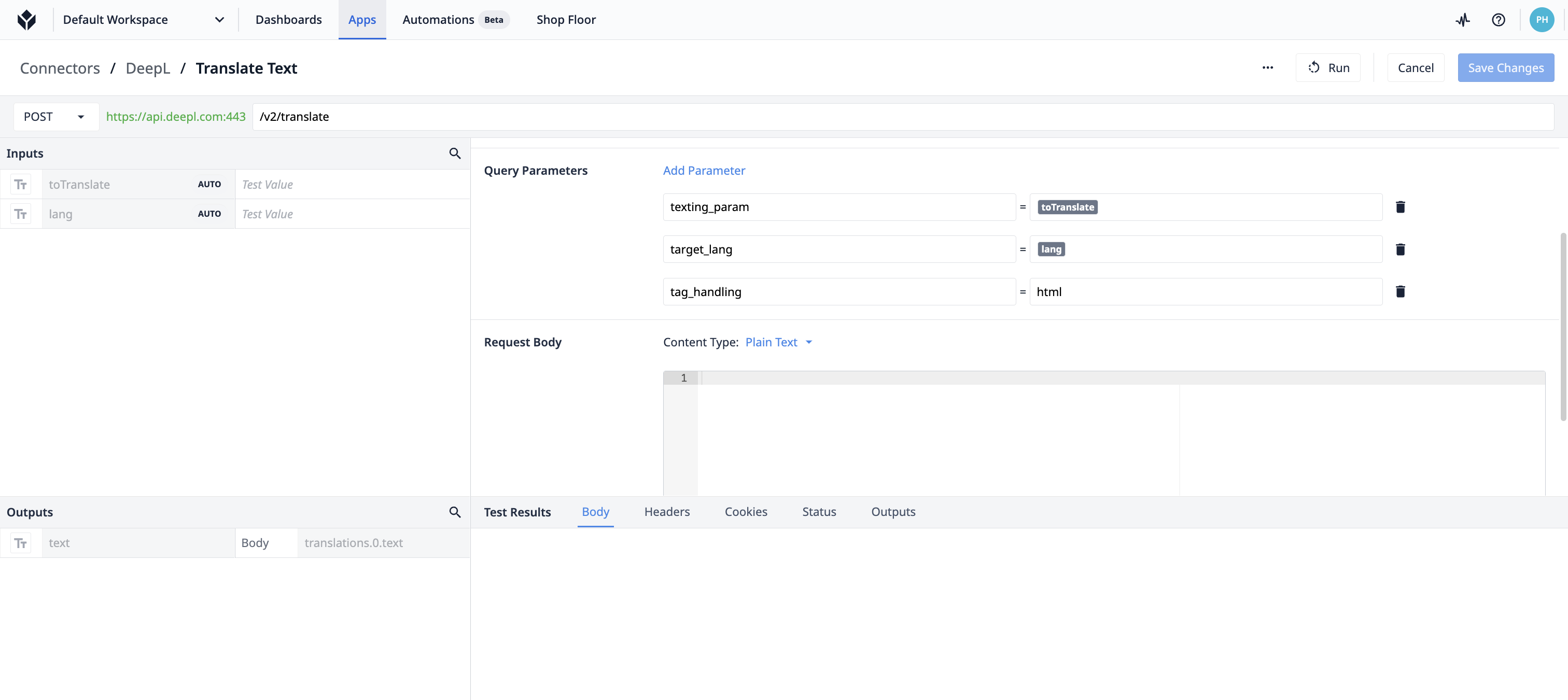

Cada Conector pode ter várias Connector Functions ou consultas que são acionadas em um aplicativo.

Aqui está um exemplo de uma função de conector:

Como usar os conectores

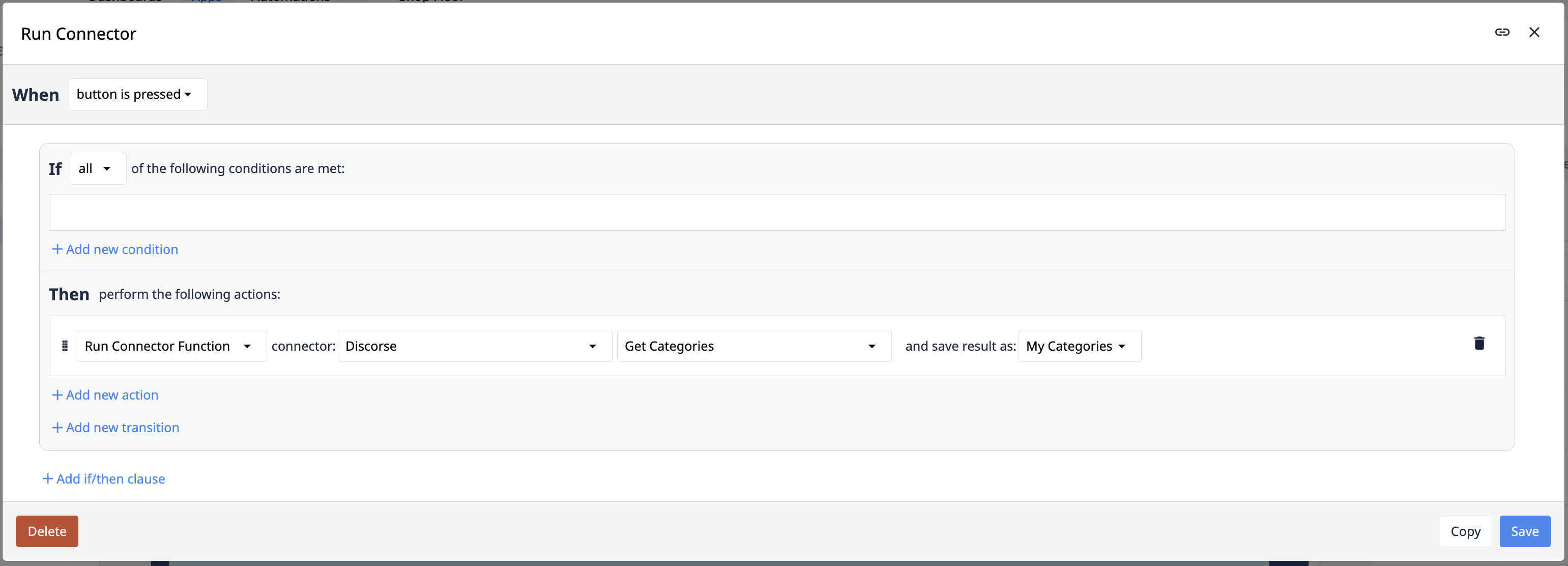

Os conectores podem ser usados em Triggers ou Automation {{glossário.Action Block}}s.

Exemplo 1

- "Quando o operador escaneia um código de barras"

- "Procure esse código de barras em meu banco de dados SQL"

- "Em seguida, navegue para uma das três etapas diferentes com base nesses dados."

Exemplo 2

- "Quando o operador pressiona este botão"

- "Envie uma solicitação à minha API HTTP que rastreia os problemas de produção no chão de fábrica."

Esses dois exemplos são de autoatendimento. Se você puder consultar um banco de dados SQL ou um serviço de software externo (como um MES ou ERP), poderá escrever a consulta no Tulip.

A imagem abaixo mostra a lógica do editor de gatilho para executar uma função de conector:

Ambientes de conector

A guia Environments (Ambientes ) permite que você configure vários servidores para cada função de conector. Os ambientes permitem que você segmente onde as informações são afetadas, com base no ciclo de vida dos seus aplicativos e automações.

Mais detalhes sobre os ambientes estão disponíveis aqui.

Detalhes técnicos

Como os conectores se comunicam com sistemas externos, é essencial entender como configurá-los para que se ajustem ao seu ambiente de TI personalizado. O Connector Host é um componente da plataforma Tulip que gerencia essas conexões.

Para bancos de dados e APIs que estão abertamente disponíveis em sua Tulip Cloud, nenhuma configuração adicional é necessária. No entanto, se surgirem problemas ou se você precisar se conectar a um banco de dados, API ou máquina não disponível abertamente na Tulip Cloud, consulte este artigo sobre Connector Hosts.

Criar um conector

A configuração de um novo conector não requer um amplo conhecimento de APIs ou bancos de dados, mas a familiaridade com os tipos de conexão é útil.

Para criar um conector, navegue até a página Conectores em Aplicativos. Clique em + Create Connector (Criar conector ) no canto superior direito. Você pode selecionar um conector rápido existente ou clicar em Create Custom Connector (Criar conector personalizado).

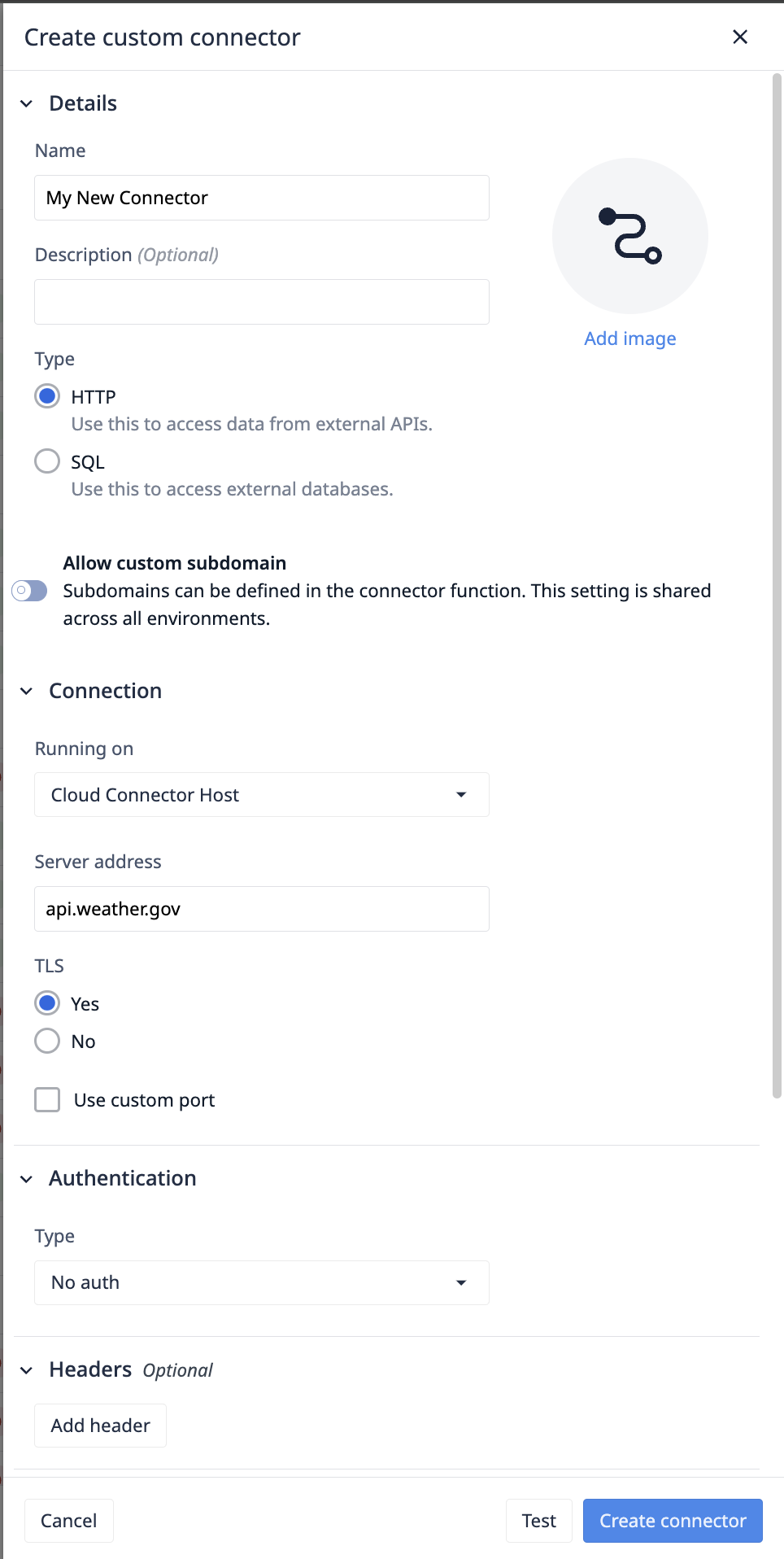

Configuração do novo conector

Informações básicas

- Adicione um nome e uma descrição para seu conector. Eles podem ser editados a qualquer momento.

- Selecione um tipo de conector. Isso não pode ser alterado depois que o conector tiver sido criado.

- [Opcionalmente, Habilitar subdomínios personalizados permite configurar subdomínios exclusivos para cada função, facilitando a integração com arquiteturas de serviço mais complexas.

Por exemplo, se o endereço do servidor for tulip.co, a função um poderá usar community.tulip.co e a função dois poderá usar support.tulip.co.

Quando subdomínios personalizados são ativados, um subdomínio padrão deve ser fornecido para verificar o status do conector.

Execução em: host do conector

Selecione o host do conector que executará suas solicitações. O host do Cloud Connector, fornecido pela Tulip, faz solicitações via Tulip Cloud. Qualquer host de conector local registrado em sua conta também aparecerá.

Saiba mais sobre os hosts do conector aqui.

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

Configuração do conector HTTP

Saiba como configurar as funções do conector HTTP aqui.

Permitir subdomínio personalizado

Quando ativado, os subdomínios podem ser adicionados no nível da função. Quando ativado, deve ser adicionado um subdomínio padrão que será usado para verificar o status on-line do conector.

**Exemplo:**o servidor é acme.co e você tem algumas funções que consultam sales.acme.co, outras que acessam shipping.acme.co etc.

Endereço do servidor

Especifique o endereço de rede, ou seja, um nome de host ou endereço IP, ao qual a Tulip se conecta.

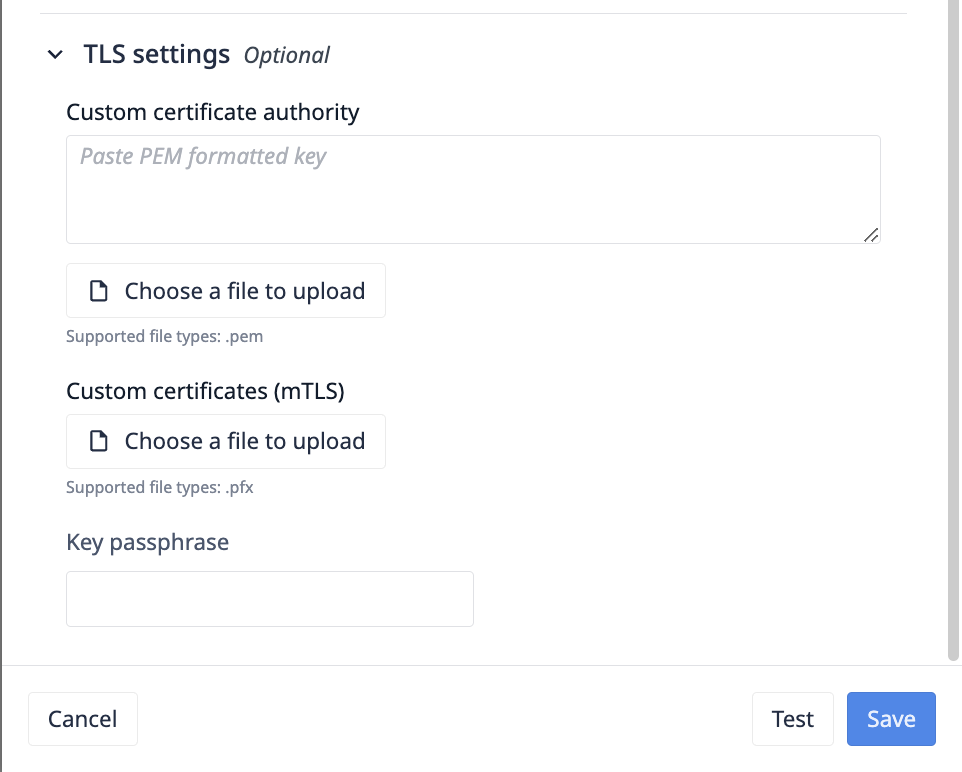

TLS

Transport Layer Security (TLS) é um protocolo criptográfico projetado para fornecer comunicação segura em uma rede de computadores. Ele garante a privacidade e a integridade dos dados ao criptografar os dados transmitidos entre as partes. O TLS é o sucessor do Secure Sockets Layer (SSL) e é amplamente utilizado para proteger conexões de Internet.

Porta

Seu servidor escuta solicitações em uma porta de rede específica fornecida pelo seu provedor de servidor. A porta 443 é a mais comum para serviços HTTPS, e a porta 80 é a mais comum para serviços HTTP.

Autenticação

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- No Auth - Não é necessária autenticação ou a autenticação está em outros cabeçalhos de solicitação, como x-auth-token.

- Basic Auth - Autenticação básica, que implementa nome de usuário e senha.

- OAuth 2.0 (token de portador) - Os tokens de portador são o tipo predominante de token de acesso usado. Eles consistem em uma cadeia de caracteres opaca, não destinada a ter significado para os clientes que a utilizam.

- OAuth 2.0 (Credenciais do usuário) - Normalmente usado para clientes que exigem acesso a um conjunto limitado de recursos em nome de um usuário, como um aplicativo móvel que precisa acessar os contatos ou eventos do calendário de um usuário. O usuário deve conceder permissão explicitamente.

- OAuth 2.0 (Credenciais do cliente) - as credenciais do cliente são um tipo de concessão usado pela Tulip para obter um token de acesso por meio da autenticação com o servidor de autorização usando as credenciais do cliente (ID do cliente e segredo do cliente), normalmente para acessar recursos em nome próprio e não em nome de um usuário.

- OAuth 2.0 (conta de serviço) - Usado para clientes que exigem acesso a uma gama maior de recursos ou funções administrativas. Essa função concede amplo acesso à conta e aos recursos do usuário, como gerenciamento de configurações de conta, criação ou exclusão de recursos ou execução de tarefas administrativas.

- OAuth 1.0 - Uma versão anterior do OAuth que lida principalmente com fluxos de trabalho da Web.

Saiba mais sobre o OAuth aqui.

Cabeçalhos (opcional)

Os cabeçalhos fornecem autenticação da origem dos dados, integridade dos dados e proteção contra repetição. Esses cabeçalhos serão adicionados a todas as funções do conector no conector.

Extensão das autoridades de certificação

Arquivos formatados em.pem podem ser carregados para estender as autoridades de certificação TLS padrão do Node.js. Esse campo atualiza o campo ca na biblioteca TLS do Node.js.

"Opcionalmente, substitua os certificados de CA confiáveis. O padrão é confiar nas conhecidas CAs selecionadas pela Mozilla. As CAs da Mozilla são completamente substituídas quando as CAs são explicitamente especificadas usando essa opção. O valor pode ser uma cadeia de caracteres ou um buffer, ou uma matriz de cadeias de caracteres e/ou buffers. Qualquer cadeia de caracteres ou buffer pode conter várias CAs PEM concatenadas. O certificado do par deve ser encadeável a uma CA confiável pelo servidor para que a conexão seja autenticada. Ao usar certificados que não são encadeáveis a uma CA conhecida, a CA do certificado deve ser explicitamente especificada como confiável ou a conexão falhará na autenticação. Se o par usar um certificado que não corresponda ou não possa ser encadeado a uma das CAs padrão, use a opção ca para fornecer um certificado de CA ao qual o certificado do par possa corresponder ou ser encadeado. Para certificados autoassinados, o certificado é sua própria CA e deve ser fornecido. Para certificados codificados em PEM, os tipos suportados são "TRUSTED CERTIFICATE", "X509 CERTIFICATE" e "CERTIFICATE". Consulte também tls.rootCertificates."

Um exemplo de CA válida deve ser parecido com este:

-----BEGIN CERTIFICATE-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

Configuração do conector SQL

| Campo | Descrição do campo |

|---|---|

| Endereço do servidor | O endereço IP ou o nome do host do servidor de banco de dados. Esse é o local onde o banco de dados está hospedado e pode ser acessado. |

| Porta | O número da porta na qual o servidor de banco de dados está escutando. Os números de porta comuns incluem 3306 para MySQL, 5432 para PostgreSQL e 1433 para SQL Server. |

| SSL | Especifica se o SSL (Secure Sockets Layer) é usado para criptografar a conexão com o servidor de banco de dados. Normalmente, inclui configurações para o modo SSL e certificados. |

| Banco de dados | O nome do banco de dados específico no servidor ao qual você deseja se conectar. É nele que residem seus dados. |

| Nome de usuário | O nome de usuário necessário para autenticar e obter acesso ao banco de dados. Esse usuário deve ter as permissões necessárias para executar operações no banco de dados. |

| Senha | A senha associada ao nome de usuário, usada para autenticar o usuário no banco de dados. Isso garante um controle de acesso seguro. |

Configuração do conector MQTT

Saiba como criar conectores MQTT aqui.