Обзор

Подключите существующие программные системы с помощью Tulip

Tulip - это открытая платформа, разработанная для беспрепятственной интеграции с вашей существующей ИТ-инфраструктурой. Эта интеграция осуществляется с помощью коннекторов.

Коннекторы - это функция Tulip, которая позволяет обмениваться данными между HTTP API, MQTT и базами данных SQL и Tulip. Они очень важны для подключения к внешним серверам и системам, включая API таблиц. Настройка коннектора позволяет вам использовать внешнюю информацию в приложениях Tulip, оптимизируя процессы.

Типы коннекторов

- HTTP - доступ к данным из внешних API.

- MQTT - запись в ваше пространство имен MQTT.

- SQL - доступ к внешним базам данных за пределами Tulip.

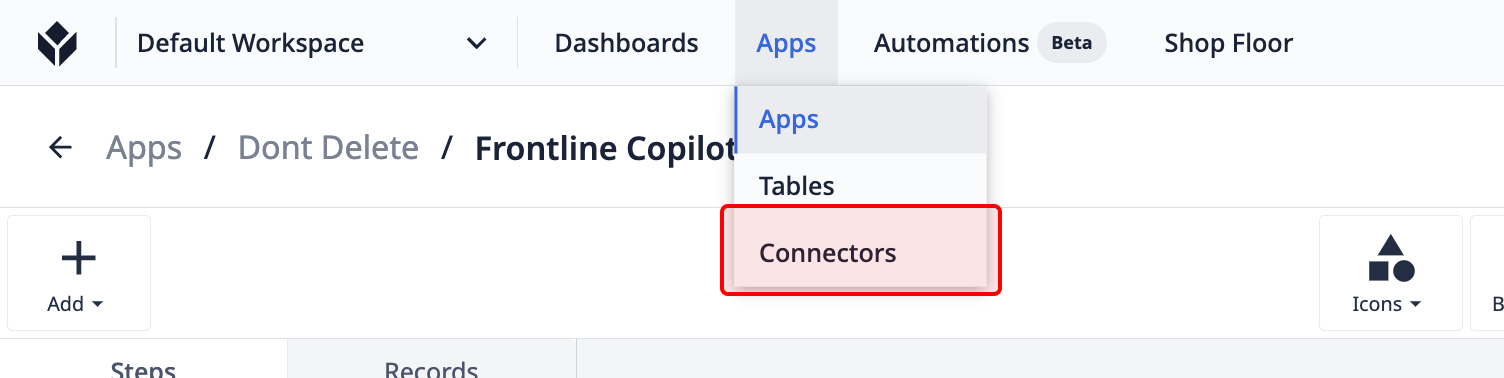

Чтобы получить доступ к коннекторам, наведите курсор на вкладку Apps и выберите Connectors.

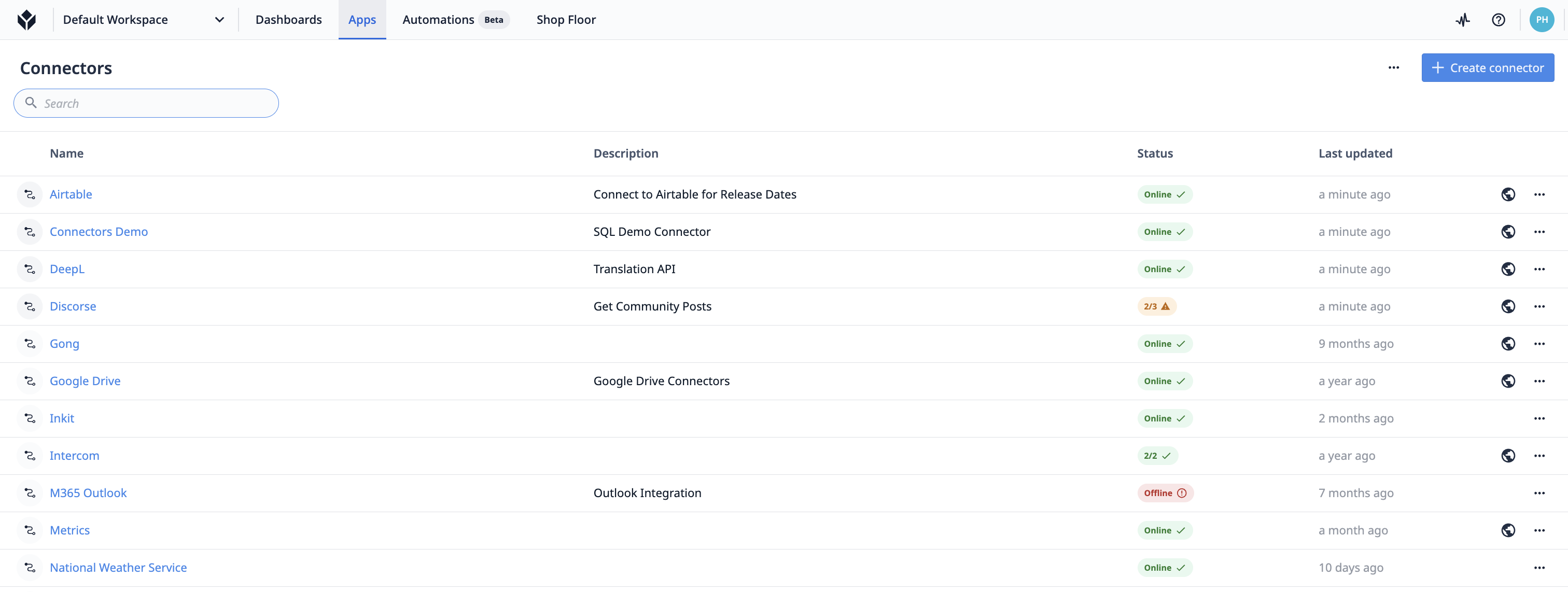

На странице "Коннекторы" вы можете просмотреть статус, описание и время последнего обновления коннекторов.

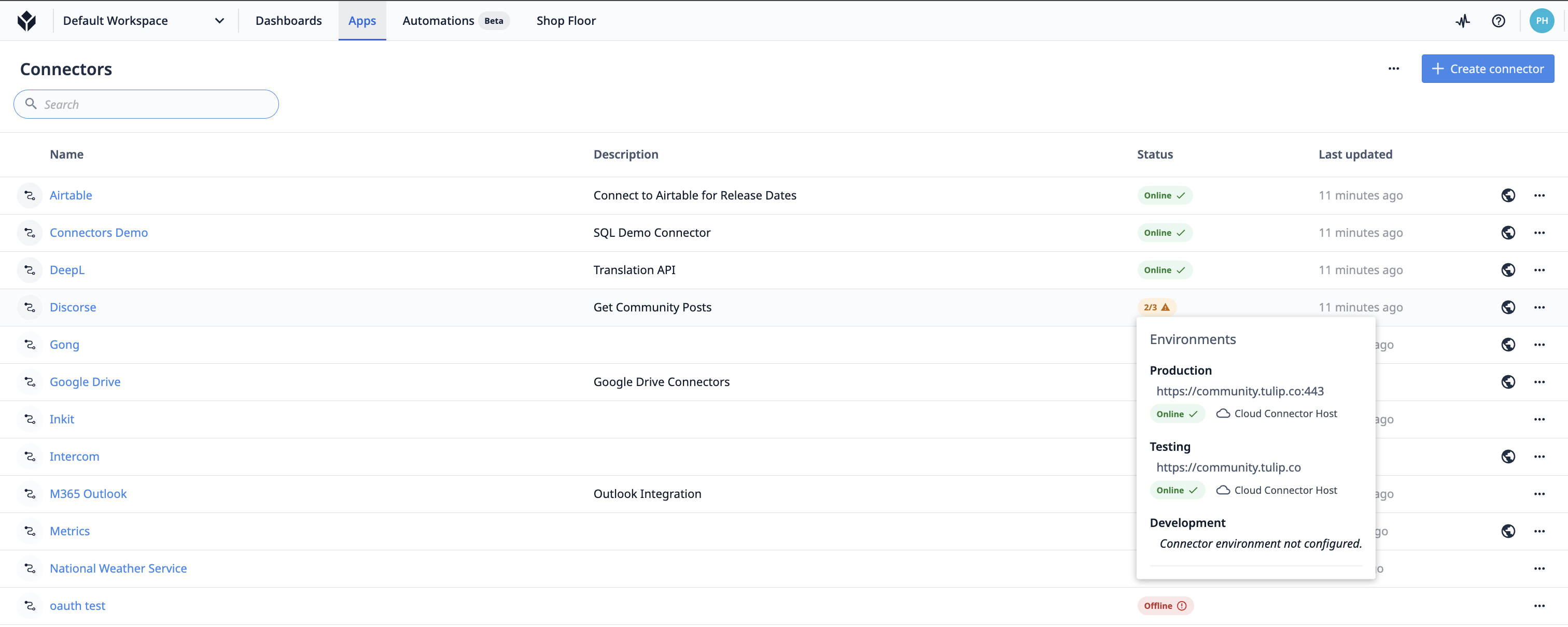

При наведении курсора на пилюлю статуса можно получить дополнительную информацию о состоянии каждого Environment.

Каждый коннектор может иметь несколько функций коннектора или запросов, которые запускаются в приложении.

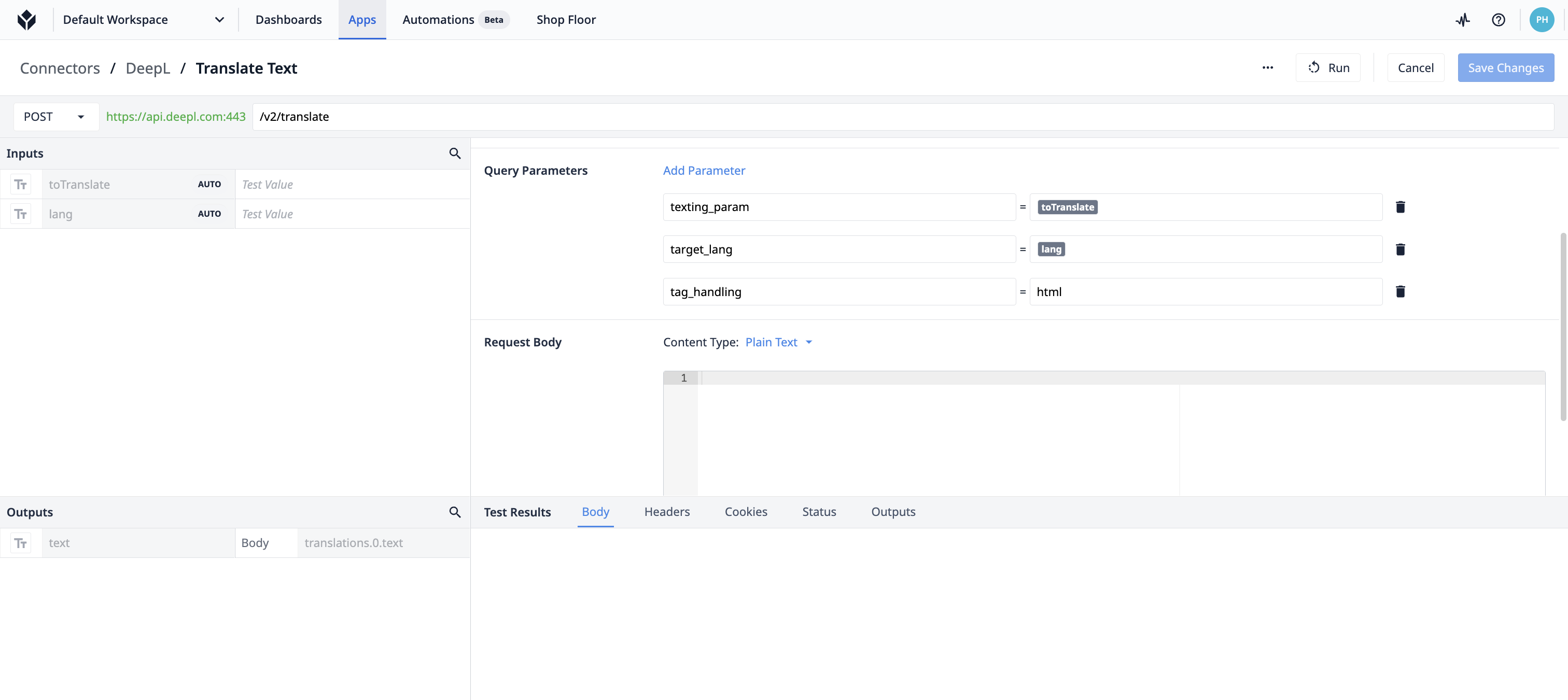

Вот пример функции коннектора:

{height="" width=""}.

{height="" width=""}.

Как использовать коннекторы

Коннекторы можно использовать в триггерах или Automation Action Block.

Пример 1

- "Когда оператор сканирует штрих-код"

- "Найдите этот штрихкод в моей базе данных SQL".

- "Затем перейдите к одному из трех различных шагов, основываясь на этих данных".

Пример 2

- "Когда оператор нажимает эту кнопку"

- "Отправить запрос к моему HTTP API, который отслеживает производственные проблемы на моем заводе".

Оба этих примера относятся к самообслуживанию. Если вы можете запросить базу данных SQL или внешний программный сервис (например, MES или ERP), вы можете написать запрос в Tulip.

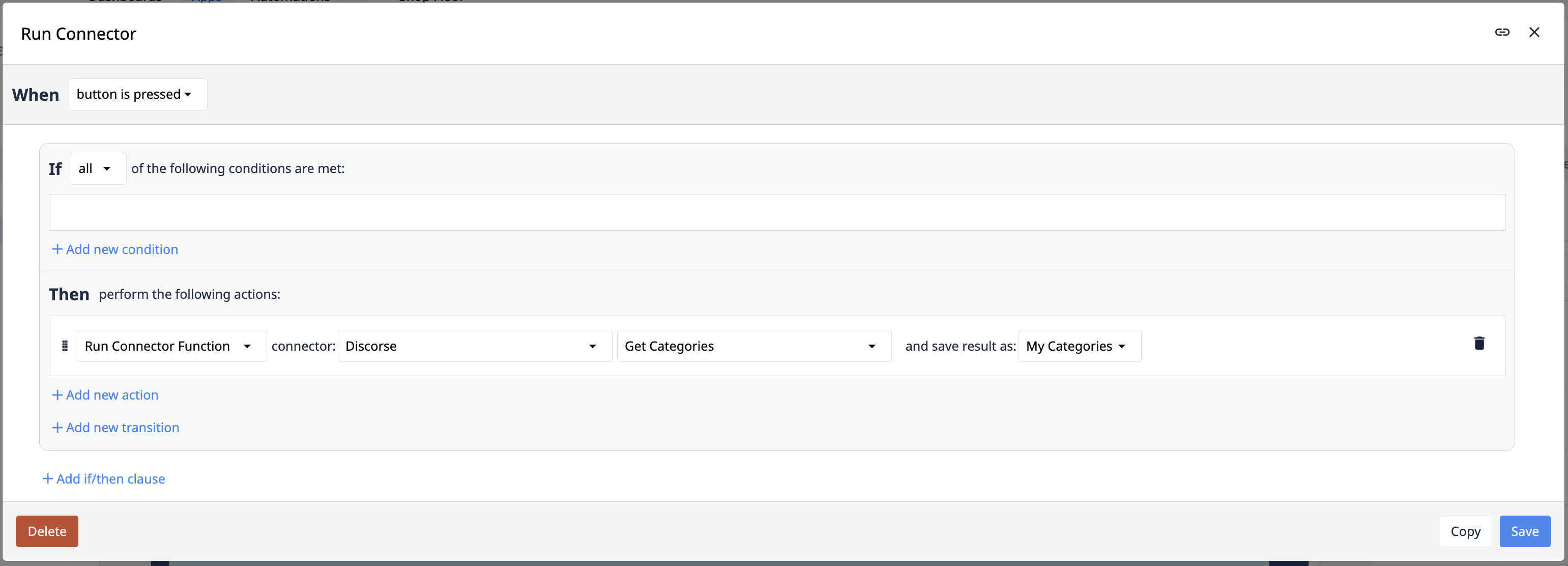

На рисунке ниже показана логика редактора триггеров для запуска функции коннектора:

Среды коннектора

Вкладка "Среды" позволяет настроить несколько серверов для каждой функции коннектора. Среды позволяют сегментировать информацию, которая подвергается воздействию, в зависимости от жизненного цикла ваших приложений и автоматизаций.

Более подробную информацию о средах можно найти здесь.

Технические детали

Поскольку коннекторы взаимодействуют с внешними системами, важно понимать, как настроить их в соответствии с особенностями вашей ИТ-среды. Connector Host - это компонент платформы Tulip, который управляет этими соединениями.

Для баз данных и API, которые открыто доступны из вашего облака Tulip Cloud, дополнительная настройка не требуется. Однако если возникнут проблемы или вам нужно будет подключиться к базе данных, API или машине, не доступной из Tulip Cloud, обратитесь к этой статье о хостах коннекторов.

Создание коннектора

Создание нового коннектора не требует глубоких знаний об API или базах данных, но знакомство с типами соединений будет полезным.

Чтобы создать коннектор, перейдите на страницу Connectors в разделе Apps. Нажмите + Создать коннектор в правом верхнем углу. Вы можете либо выбрать существующий быстрый коннектор, либо нажать кнопку Создать пользовательский коннектор.

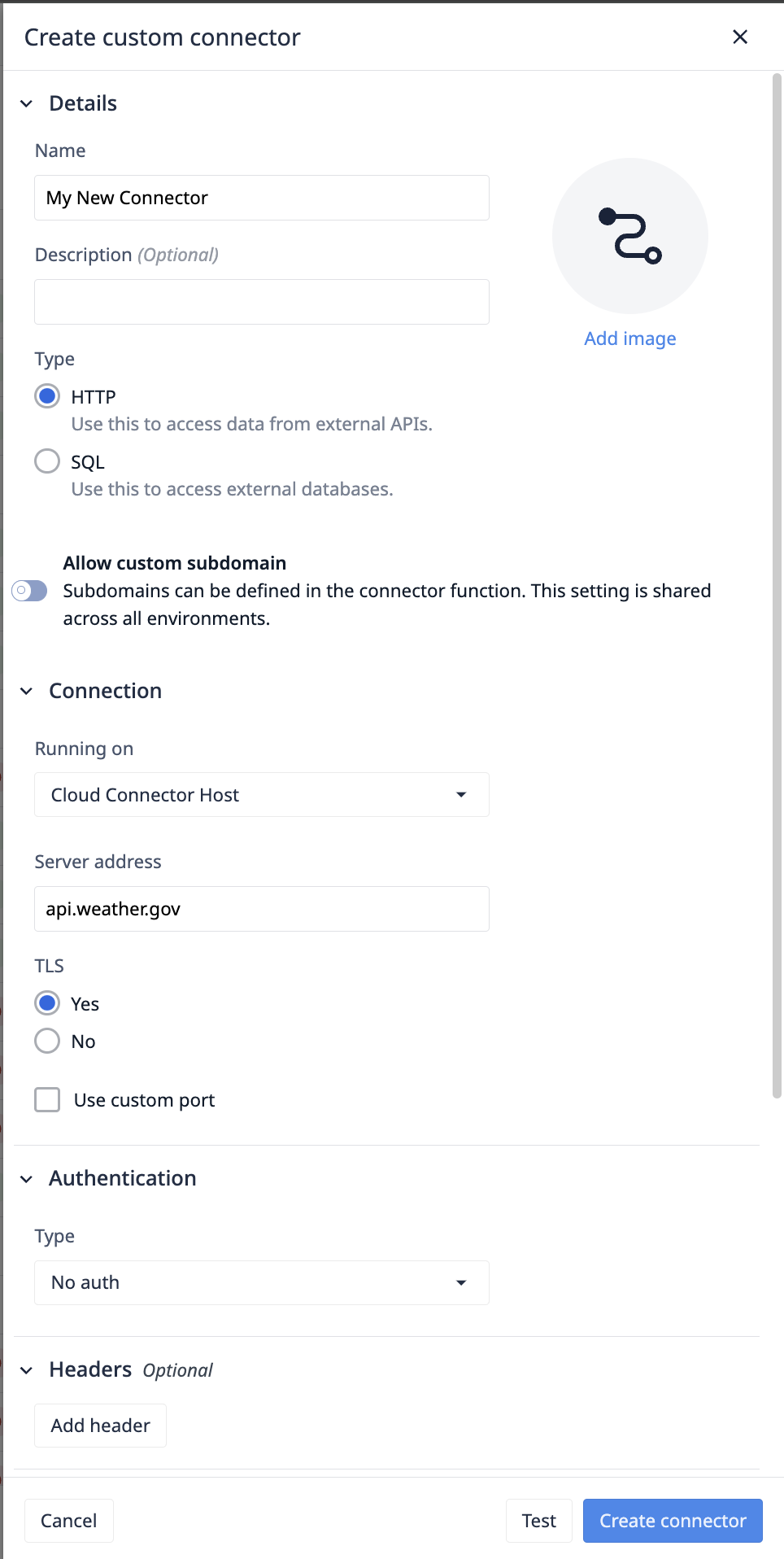

Настройка нового коннектора

Основная информация

- Добавьте имя и описание для вашего коннектора. Их можно отредактировать в любое время.

- Выберите тип коннектора. Его нельзя изменить после создания коннектора.

- [опционально] Включение пользовательских поддоменов позволяет настраивать уникальные поддомены для каждой функции, что облегчает интеграцию с более сложными архитектурами сервисов.

Например, если адрес сервера - tulip.co, первая функция может использовать community.tulip.co, а вторая - support.tulip.co.

Если включены пользовательские поддомены, необходимо указать поддомен по умолчанию для проверки состояния коннектора.

Запуск на: хосте коннектора

Выберите хост коннектора, на котором будут выполняться ваши запросы. Хост Cloud Connector, предоставляемый Tulip, выполняет запросы через Tulip Cloud. Любой местный хост коннектора, зарегистрированный в вашей учетной записи, также будет отображаться.

Подробнее о хостах коннекторов можно узнать здесь.

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

Настройка HTTP-коннектора

О том, как настроить функции HTTP-коннектора, читайте здесь.

Разрешить пользовательский поддомен

Если включено, поддомены можно добавлять на уровне функции. Если включено, необходимо добавить поддомен по умолчанию, который будет использоваться для проверки состояния коннектора в режиме онлайн.

ПримерСервер- acme.co, и у вас есть функции, запрашивающие sales.acme.co, другие - shipping.acme.co и т. д.

Адрес сервера

Укажите сетевой адрес, т. е. имя хоста или IP-адрес, к которому подключается Tulip.

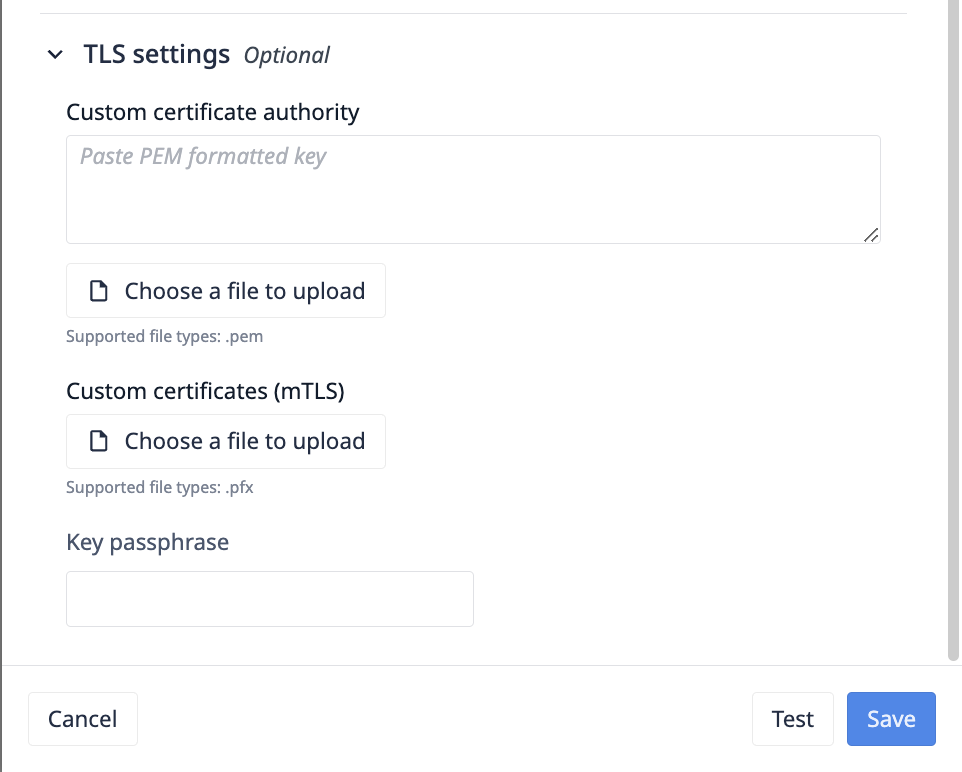

TLS

Transport Layer Security (TLS) - это криптографический протокол, предназначенный для обеспечения безопасной связи по компьютерной сети. Он обеспечивает конфиденциальность и целостность данных, шифруя передаваемые между сторонами данные. TLS является преемником протокола Secure Sockets Layer (SSL) и широко используется для защиты интернет-соединений.

Порт

Ваш сервер принимает запросы через определенный сетевой порт, предоставленный поставщиком сервера. Порт 443 является наиболее распространенным для служб HTTPS, а порт 80 - для служб HTTP.

Аутентификация

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- No Auth - аутентификация не требуется, или аутентификация осуществляется в других заголовках запроса, например x-auth-token.

- Basic Auth - базовая аутентификация, которая реализует имя пользователя и пароль.

- OAuth 2.0 (токен носителя) - токены носителя являются преобладающим типом используемых токенов доступа. Они состоят из непрозрачной строки, не имеющей смысла для использующих ее клиентов.

- OAuth 2.0 (учетные данные пользователя) - обычно используется для клиентов, которым требуется доступ к ограниченному набору ресурсов от имени пользователя, например, мобильному приложению нужен доступ к контактам пользователя или событиям календаря. Пользователь должен явно предоставить разрешение.

- OAuth 2.0 (Учетные данные клиента) - тип разрешения, используемый Tulip для получения маркера доступа путем аутентификации на сервере авторизации с использованием учетных данных клиента (идентификатор клиента и секрет клиента), как правило, для доступа к ресурсам от своего имени, а не от имени пользователя.

- OAuth 2.0 (учетная запись службы) - используется для клиентов, которым требуется доступ к более широкому спектру ресурсов или административных функций. Эта роль предоставляет широкий доступ к учетной записи и ресурсам пользователя, например, управление настройками учетной записи, создание или удаление ресурсов или выполнение административных задач.

- OAuth 1.0 - ранняя версия OAuth, которая в основном работает с веб-процессами.

Подробнее об OAuth можно узнать здесь.

Заголовки (необязательно)

Заголовки обеспечивают аутентификацию происхождения данных, целостность данных и защиту от повторного воспроизведения. Эти заголовки будут добавлены в каждую функцию коннектора.

Расширение центров сертификации

Файлы в формате.pem могут быть загружены для расширения стандартных центров сертификации Node.js TLS. Это поле обновляет поле ca в библиотеке Node.js TLS.

"Опционально переопределите доверенные сертификаты ЦС. По умолчанию доверяются известные центры сертификации, курируемые Mozilla. ЦС Mozilla полностью заменяются, если ЦС явно указаны с помощью этой опции. Значение может быть строкой или буфером, или массивом строк и/или буферов. Любая строка или буфер может содержать несколько PEM CA, скомпонованных вместе. Чтобы соединение было проверено на подлинность, сертификат партнера должен быть привязан к ЦС, которому доверяет сервер. При использовании сертификатов, не имеющих цепочки с известным ЦС, ЦС сертификата должен быть явно указан как доверенный, иначе соединение не будет аутентифицировано. Если пир использует сертификат, который не соответствует или не привязан к одному из ЦС по умолчанию, используйте параметр ca, чтобы предоставить сертификат ЦС, с которым может совпасть или привязаться сертификат пира. Для самоподписанных сертификатов сертификат является собственным ЦС и должен быть предоставлен. Для сертификатов в кодировке PEM поддерживаются следующие типы: "TRUSTED CERTIFICATE", "X509 CERTIFICATE" и "CERTIFICATE". См. также tls.rootCertificates".

Пример действующего ЦС должен выглядеть примерно так:

-----BEGIN CERTIFICATE-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

Настройка SQL-коннектора

| Поле | Описание |

|---|---|

| Адрес сервера | IP-адрес или имя хоста сервера базы данных. Это место, где размещена база данных и к которой можно получить доступ. |

| Порт | Номер порта, который прослушивает сервер базы данных. Обычно используются следующие номера портов: 3306 для MySQL, 5432 для PostgreSQL и 1433 для SQL Server. |

| SSL | Указывает, используется ли протокол SSL (Secure Sockets Layer) для шифрования соединения с сервером баз данных. Обычно включает настройки режима SSL и сертификатов. |

| База данных | Имя конкретной базы данных на сервере, к которой вы хотите подключиться. Это место, где хранятся ваши данные. |

| Имя пользователя | Имя пользователя, необходимое для аутентификации и получения доступа к базе данных. Этот пользователь должен иметь необходимые разрешения для выполнения операций с базой данных. |

| Пароль | Пароль, связанный с именем пользователя, используемый для аутентификации пользователя в базе данных. Это обеспечивает безопасный контроль доступа. |

Настройка MQTT-коннектора

О том, как создавать MQTT-коннекторы, читайте здесь.

Дополнительное чтение

- Создание моментальных снимков коннекторов

- Как настроить быстрые коннекторы

- Устранение неполадок с коннекторами