最初のMQTTコネクタを構築する方法

このガイドを使用して、MQTTトピックをTulipに取り込む方法を学びます。

このガイドでは、次のことを学びます:*TulipでMQTTデータソースをセットアップする方法

Tulipに接続したい機能するMQTTブローカーがあれば、MQTTデータソースをセットアップし、最初のマシン監視アプリを作成する準備ができています。

MQTT接続のセットアップ

MQTTコネクターは、コネクターページまたはマシンデータソースページから作成できます。セットアップ・プロセスに違いはなく、一方の場所で作成した接続は、もう一方の場所でも表示されます。

コネクタの作成に関する詳細は、こちらを参照してください:コネクタの設定方法

マシンデータソースとしてのセットアップ

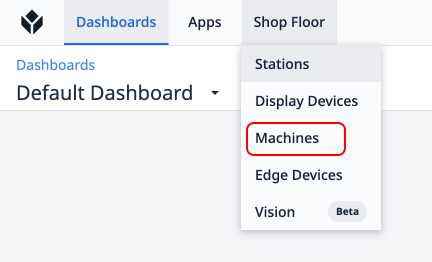

- メニューバーの[Shop Floor]タブにある[Machines]オプションをクリックします。

{height="" width=""} をクリックする。

{height="" width=""} をクリックする。

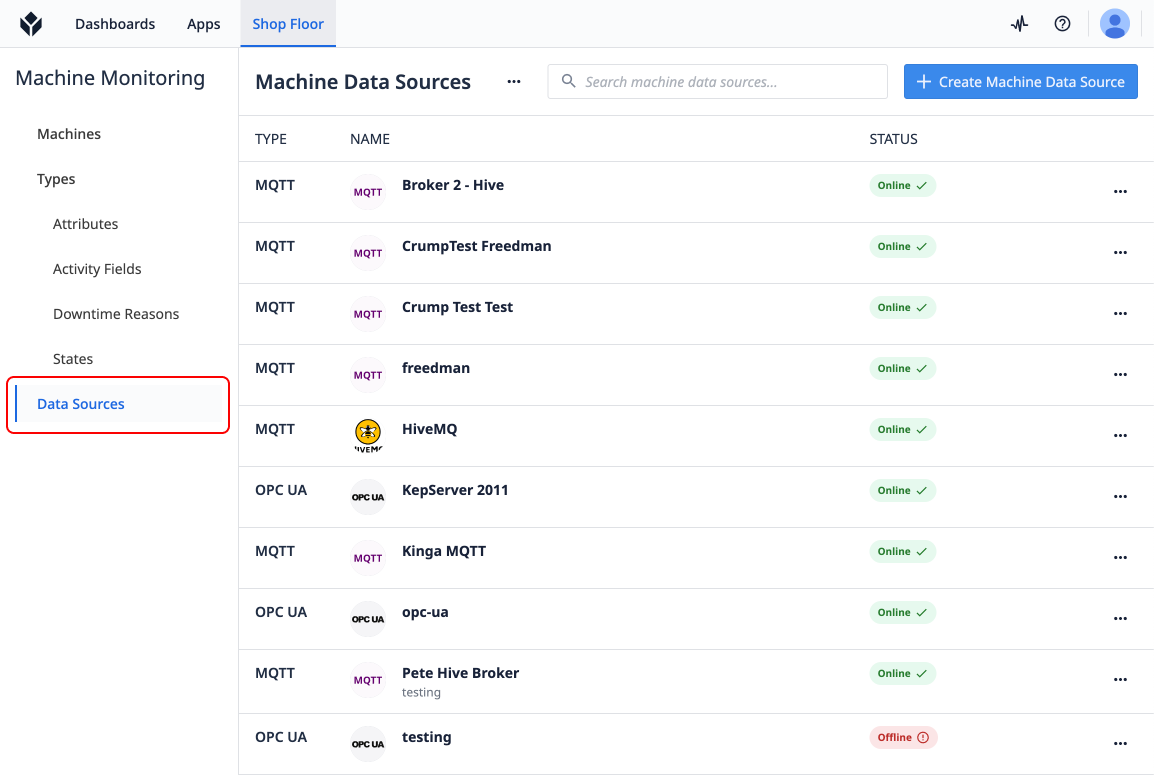

- 次に、左側のドロワーからMachine Data Sourcesをクリックします。

{高さ="" 幅=""}。

{高さ="" 幅=""}。

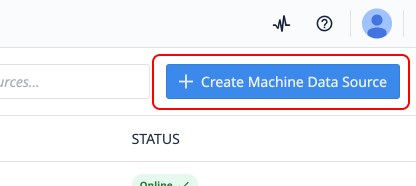

- 次に、"Machine Data Sources "ページから "**Create Machine Data Source "**をクリックする。

{高さ="" 幅=""}。

{高さ="" 幅=""}。

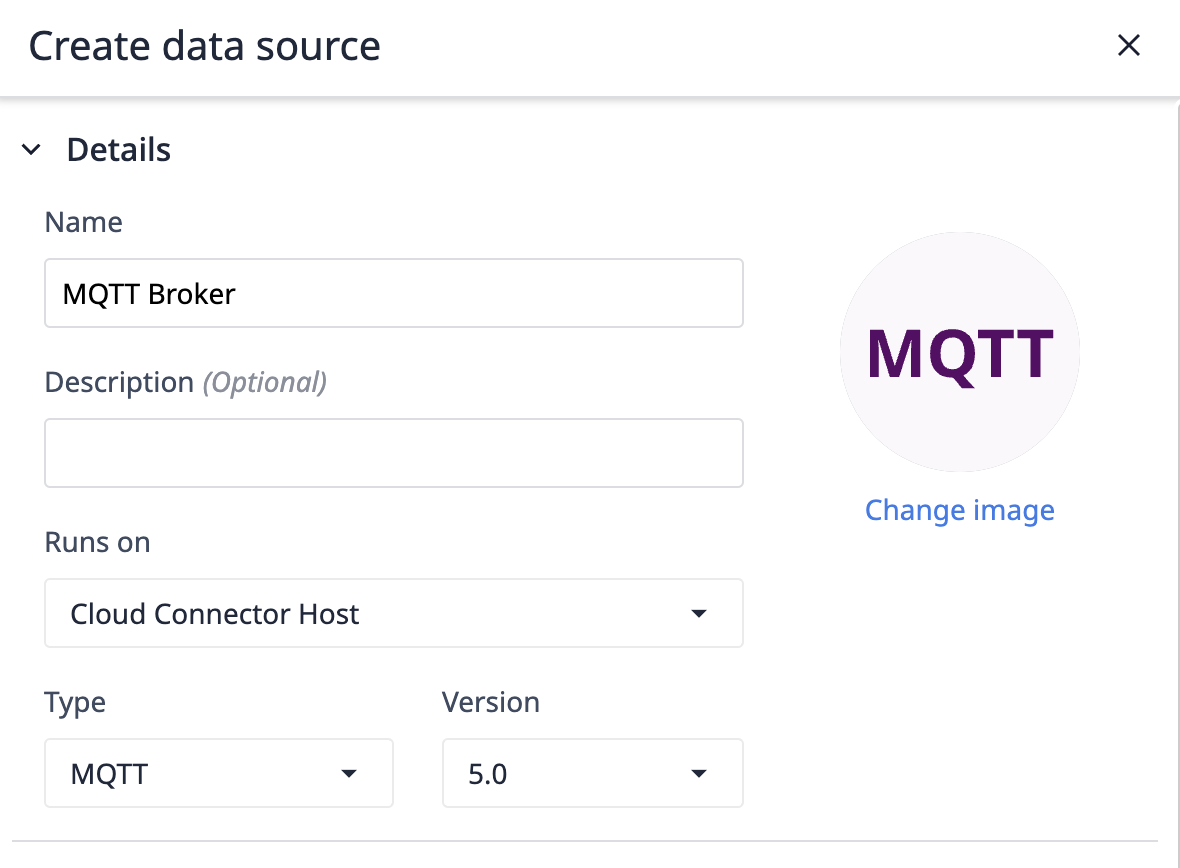

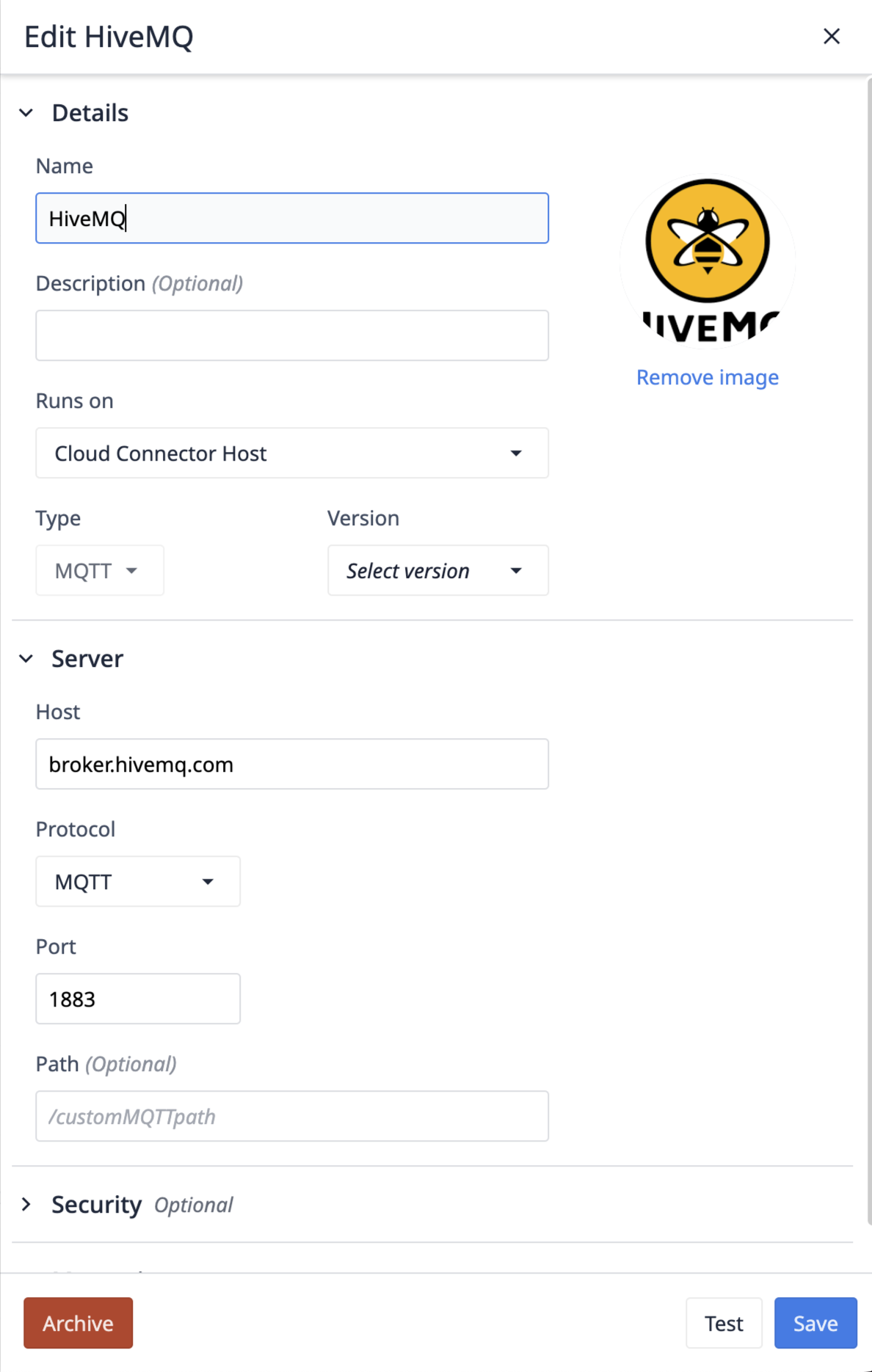

- データソースに名前を付け、コネクタホストを選択し、MQTTを選択し、希望のMQTTバージョンを選択します。

{高さ="" 幅="350"}。

{高さ="" 幅="350"}。

- ブローカーに接続するための接続詳細を追加します。

{高さ="" 幅="350"}。

{高さ="" 幅="350"}。

MQTT接続の設定

ランズオン

Runs on は、ブローカへの接続を処理するコネクタホストを表します。ブローカがインターネットにアクセスできない場合、MQTT ブローカにアクセスするには、オンプレミ・コネクタホストが必要です。Connector Host をテストする前に、以下のバージョン要件を確認してください。

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT と MQTTs の比較

MQTTs は単に MQTT であり、セキュリティのレイヤーが追加されています。MQTTs を選択すると、クライアントからブローカへの通信に SSL/TLS が使用されます。さらに、MQTTs は秘密鍵、証明書、または信頼された CA トークンをサポートします。MQTTを選択した場合、ユーザ名とパスワードによる認証、またはクライアントIDによるユーザ名認証のみが利用可能です。

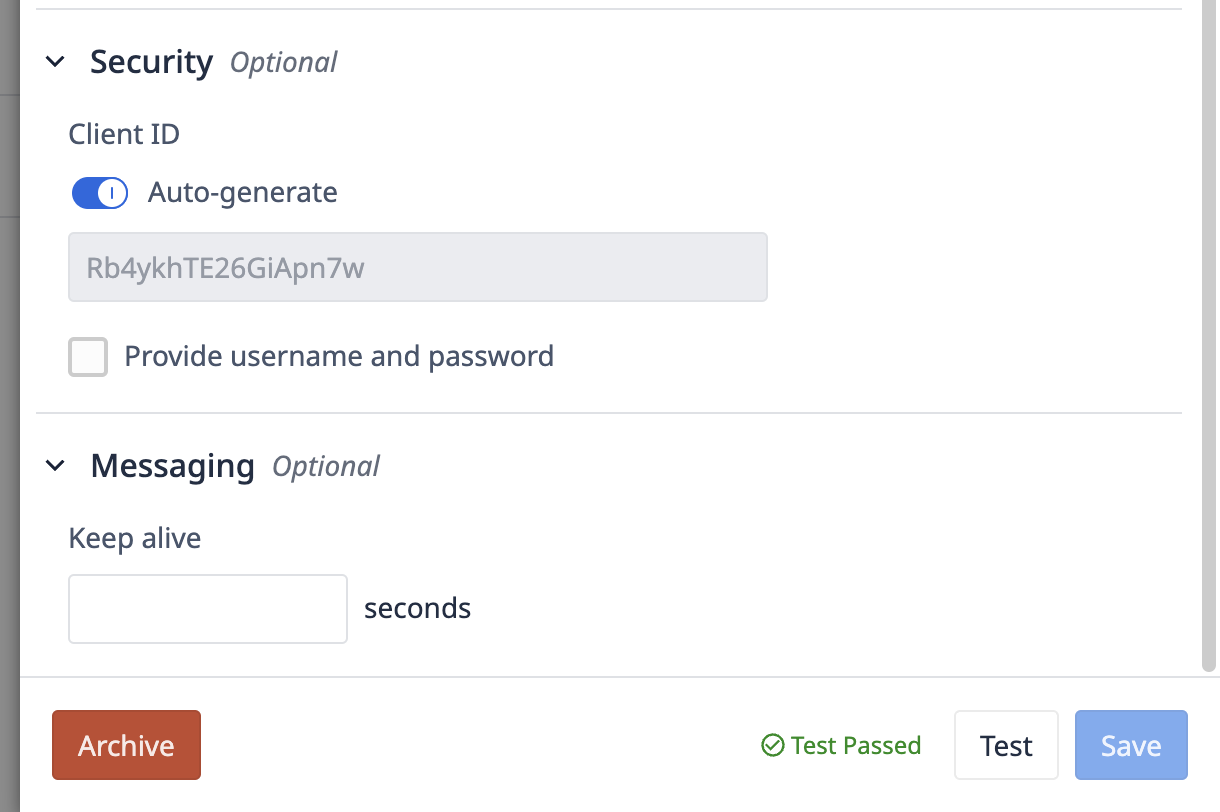

クライアントID

クライアントIDは、TulipクライアントがMQTTブローカーに自分自身を識別する方法です。最も単純なレベルでは、認証とアクセス制御のためによく使用されます。これは静的な値に設定することも、"Auto-generate" フラグを反転させてランダムな値に設定することもできます。

キープアライブ

キープアライブは、クライアントがブローカーとの通信を継続する最大時間(秒)です。この時間内にブローカーからクライアントへメッセージが送信されなかった場合、クライアントはブローカーにまだ生きていることを示すメッセージを送信します。

クリーンセッション

MQTT Clean Session フラグは、セッションの寿命を決定します。チェックした場合、新しいセッションが開始され、すべてのセッションデータ(サブスクリプション、キューに入ったメッセージ)は切断時に破棄されます。チェックを外すと、ブローカは以前のセッションの再開を試み、クライアントが再接続した場合のサブスクリプションとメッセージを保存します。

MQTTs 認証情報

秘密鍵

Node.js 認証設定のキープロパティを更新します。

PEM 形式の秘密鍵。PEM では、秘密鍵を暗号化することができます。暗号化された鍵は、options.passphrase で復号化されます。異なるアルゴリズムを使用する複数の鍵を、暗号化されていない鍵文字列やバッファの配列として、 あるいはオブジェクト形式の配列として提供することができます。object.passphraseは省略可能です。暗号化された鍵は、object.passphraseが指定されていればそれを用いて復号され、なければoptions.passphraseを用いて復号されます。

証明書

Node.js 認証設定のcertプロパティを更新します。

PEM形式の証明書チェーン。秘密鍵1つにつき1つの証明書チェーンを提供する必要があります。各証明書チェーンは、提供された秘密鍵の PEM 形式の証明書、PEM 形式の中間証明書(もしあれば)の順で構成され、ルート CA は含まれません(ルート CA はピアに事前に知られている必要があります。)複数の証明書チェーンを提供する場合、それらの証明書チェーンは、プライベート鍵の鍵順と同じである必要はない。中間証明書が提供されない場合、ピアは証明書を検証できず、ハンドシェイクは失敗する。

信頼された CA

Node.js 認証設定のcaプロパティを更新します。

オプションで、信頼する CA 証明書をオーバーライドします。デフォルトは、Mozillaによってキュレートされたよく知られたCAを信頼します。このオプションを使用してCAを明示的に指定すると、MozillaのCAは完全に置き換えられます。値は文字列かバッファ、あるいは文字列やバッファの配列にすることができます。文字列かバ ッ フ ァ には、 複数の PEM CA を連結 し た も のを入れ る こ と がで き ます。接続が認証されるためには、相手の証明書はサーバに信頼されたCAにチェーン可能でなければなりません。よく知られたCAにチェーンできない証明書を使う場合は、証明書のCAを明示的に信頼できるものとして指定しなければなりません。相手がデフォルトの CA のいずれとも一致しない、またはチェーンできない証明書を使用している場合は、ca オプションを使用して、相手の証明書が一致またはチェーンできる CA 証明書を指定します。自己署名証明書の場合、証明書はそれ自身のCAであり、提供する必要があります。PEMエンコードされた証明書の場合、サポートされるタイプは「TRUSTED CERTIFICATE」、「X509 CERTIFICATE」、「CERTIFICATE」である。tls.rootCertificatesも参照してください。

接続のテスト

Testを押して、ブローカーに正常に接続できるかどうかを確認します。

{height="" width="350"} です。

{height="" width="350"} です。

テストに成功したら、マシンをセットアップする準備ができました。**Save "**をクリックし、"Machine Types"ページで最初のカテゴリーのマシンをセットアップします。

お探しのものは見つかりましたか?

community.tulip.coに質問を投稿したり、他の人が同じような質問に直面していないか確認することもできます!