IT管理者がIdPとチューリップの統合を設定する方法を紹介します。

This feature is only available for Professional plans and above.

このガイドでは、このマッピングの設定方法を説明します。

このマッピングを設定する前に考慮すべき3つの重要な注意事項があります:

- Tulipのさまざまな種類のロールを理解するために、このガイドを確認してください。

- Tulipでサポートされている承認と認証の方法を理解するには、このガイドをお読みください。

- オペレーターにバッジIDでのログインを継続させたい場合は、Tulipの担当者にご相談ください。

:::(情報) (注意:)

Tulipが作成したSAML証明書は**、1年ごとに有効期限が切れます**。Tulipは、証明書のローテーションを行う2週間前にお客様のチームに通知します。

:::

SAMLによるIdPの接続(すべてのインスタンス)

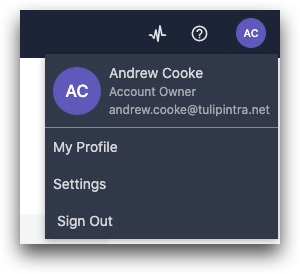

これを設定するには、「アカウント所有者」ロールが必要です。画面右上のユーザ・プロファイルをクリックし、"Settings" を選択する。

{height="" width="350"} を選択する。

{height="" width="350"} を選択する。

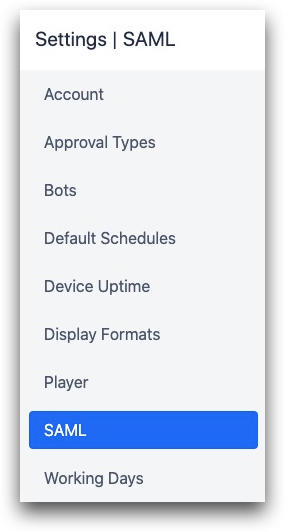

次に、左側のオプション・リストから「SAML」を選択する。

{height="" width="350"} 次に、左側のオプション・リストから「SAML」を選択する。

{height="" width="350"} 次に、左側のオプション・リストから「SAML」を選択する。

ここから、SAML 機能を有効にすることができる。次に、メタデータ XML ファイルをダウンロードし、Identity Provider で Tulip アプリケーションを作成する。

次に、Tulip はプロバイダからメタデータ XML を受け取るか、以下を手動で提供することができます:

- SSOログインURL

- SSOログアウトURL

- 証明書(PEM形式)

ユーザーマッピングの設定

詳細については、このガイドを参照してください。

構成のテスト

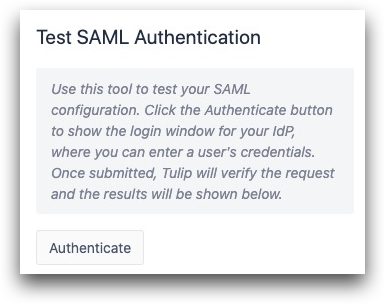

次に、画面右上の "Test SAML Authentication" ツールを使用して、設定が正しく動作することを確認できます。これにより、構成が保存された後、少なくとも 1 人のユーザがインスタンスにログインし続けられることが確認されます。

{高さ="" 幅="350"}。

{高さ="" 幅="350"}。

Authenticate "ボタンを押すと、任意の SAML ユーザの資格情報でログインを試みることができる。

ログインに失敗した場合は、エラーが表示されます。

ログインに成功すると、その SAML ユーザのすべての詳細が画面の右側に表示されます。nameIDはTulipに正常にマッピングされ、このユーザは今後IdP認証情報でTulipにログインできるようになります。

統合の詳細をすべて入力したら、一番下の「保存」ボタンを押します。

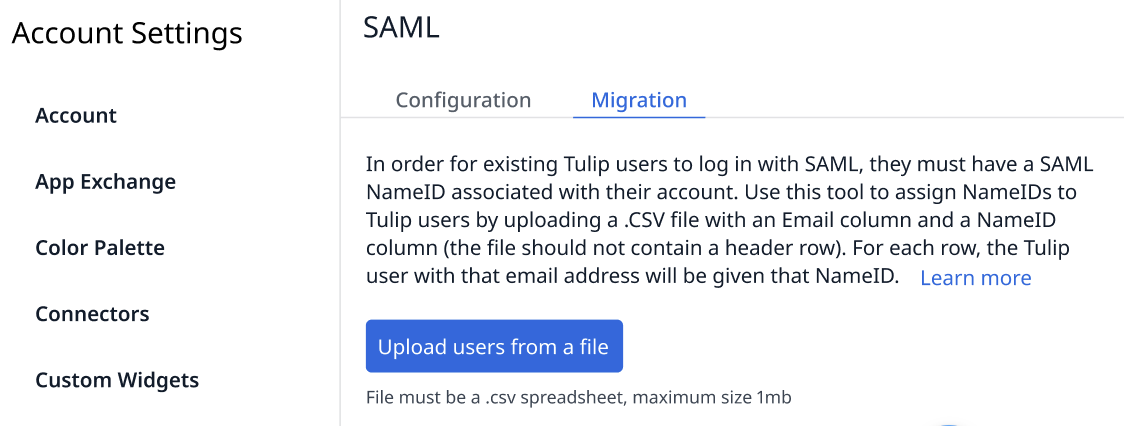

SAML SSOの移行(既存のインスタンスのみ)

すでに電子メール/パスワードを使用してユーザを認証している場合の切り替え方法を説明します。

既存のユーザ・データを維持したまま切り替えるには、アカウントで SAML へのユーザ移行を行う必要があります。

ページ上部の「移行」タブを使用することで、すべての既存ユーザーが引き続きTulipを使用できるようになります。

{高さ="" 幅=""}。

{高さ="" 幅=""}。

必要なカラムは 2 つある:

- ユーザの SAML nameID。形式は自由ですが、ユーザの Tulip アカウントと SAML アカウントを結びつける一意なID でなければなりません。Tulip のすべてのユーザは、SAML で一意の nameID を持つ必要がある。

- 現在のユーザが Tulip にサインインする際に使用するメールアドレス。

TulipでSAMLが動作していることを確認し、検証済みであることを確認してください。ユーザーが従来のメールアドレスとパスワードでログインする必要がある場合は、テスト後にSAMLをオフにしてください。

CSVをアップロードすると、どのユーザーがTulipに正常にマッピングされたかのフィードバックが表示されます。マッピングに成功したユーザーは、すぐに SAML 認証情報でログインできるようになります。

Azureを使用している場合は、こちらのリンクを参照して、名前ID形式の設定が正しいことを確認してください。電子メール名 ID 形式では、IdP の形式設定を永続に変更する必要があります。

時間の経過に伴う SAML ログインの確認

Users" ページで、SAML 認証情報でログインに成功したユーザを確認できます。

[Users] ページの](/r230/docs/add-and-manage-users)右側にある "Status" 列{target =_blank}を使用して、各ユーザの IdP への接続を確認します。

各ユーザの IdP への接続を確認するには、"Status" 列を使用します{height="" width="250"}。

各ユーザの IdP への接続を確認するには、"Status" 列を使用します{height="" width="250"}。