目的

チューリップの一般的なセキュリティポリシーについて学びます。

セキュリティは、チューリップのソフトウェア、オペレーション、インフラ、プロセスの中核です。セキュリティ、暗号化、脅威管理には、業界標準のベストプラクティスを採用しています。

インフラ

チューリップのクラウドは、リージョンの可用性と導入時の選択に応じて、Amazon Web ServicesまたはMicrosoft Azureで稼働します。どちらもクラス最高のデータセンターとインフラセキュリティを提供します。AWSの場合、チューリップのサーバーはAWSの仮想プライベートクラウドにあり、セキュリティグループのファイアウォールで保護されています。管理者アクセスは、短時間のアクセスキーとIPホワイトリストによって保護されています。チューリップのAWSおよびその他のクラウドアカウントはすべて、強力なパスワードと多要素認証によって保護されています。Amazonのデータセンターは、ISO 27001、SOC、PCI、FedRAMPなど、数多くのコンプライアンス要件を満たしています。

暗号化

チューリップとの間で公衆インターネット経由で送受信されるデータはすべて、最も強力な推奨暗号スイートを使ってTLSで暗号化されます。チューリップのTLS設定は、QualsysのSSLabsからA+グレードを獲得しています。アプリ、分析データ、アップロードされたアセットを含め、チューリップが保存するすべてのデータは、256ビットAESを使用して静止時に暗号化されます。

データの保存

チューリップは、AWSのS3とRDSサービス、およびMongoDB Inc.のMongoDB Atlasサービスにデータを保存しています。チューリップは、顧客データを扱うサードパーティ・ベンダーがチューリップのデータ・セキュリティ基準を満たしているかどうかを確認するため、正式な審査プロセスを採用しています。

アプリケーション

チューリップは、OWASPが推奨するものを含め、ウェブアプリケーションのベストプラクティスに従っています。チューリップは、HSTSを使用してトランジットの暗号化を保証し、DOMテンプレートとCSPを使用してXSSを回避し、X-Frame-Optionsを使用してクリックジャッキングを防止し、CSRF攻撃を回避するためにCookieの代わりにlocalStorageを使用しています。サーバーサイドのACLの施行は、コードレビューと、既製およびカスタムビルドの静的解析ツールによって実施される。パスワードは、クライアント側でSHA-256を使用してハッシュ化され、サーバー側でbcryptを使用して再ハッシュ化されます。

プロセス

すべてのプロダクション・コードは複数のエンジニアによってレビューされます。チューリップは、サードパーティのセキュリティ会社による侵入テストを定期的に受けています。チューリップは定期的に社内のセキュリティレビューを実施し、文書化されたソフトウェア開発プロセスを採用しています。

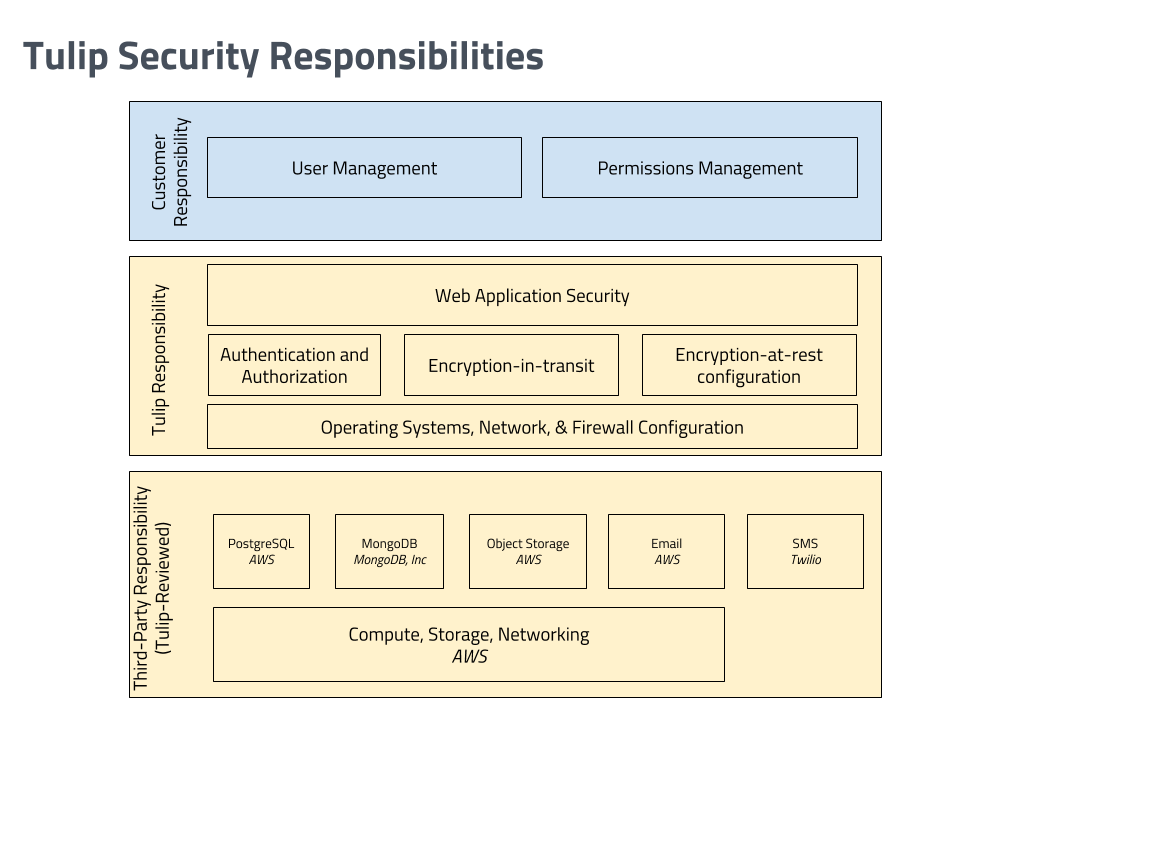

共有セキュリティモデル

チューリップは共有セキュリティモデルを採用し、チューリップ、お客様、第三者ベンダー全体の責任を確立しています。