This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Tulip Connector Hostとは何ですか?

Tulipコネクターは、データベース、API、マシンなどの外部システムとのインターフェイスをTulipアプリに提供します。コネクターモジュールの詳細については、こちらの記事をご覧ください:コネクター入門。

Tulip Connector Hostは、これらの外部サービスとの接続を容易にするTulipプラットフォームのコンポーネントです。

コネクタモジュールを使用するには、コネクタホストはコネクタホストからのアウトバウンド接続と外部システムへのインバウンド接続を確立する必要があります。

Tulip Connector Hostソフトウェアはどこで動作しますか?

クラウドコネクタホスト

最も一般的な展開オプションは、クラウドコネクタホストです。これはTulipサブスクリプションに含まれ、Tulipプラットフォームと一緒に展開されます。これはコネクタページで「Cloud Connector Host」として使用できます。

クラウドコネクタホストからの接続要求は、Tulipのクラスレスドメイン間ルーティング(CIDR)ブロック内のIPアドレスから来るため、お客様はTulipコネクタホストからサービスへのアクセスを許可することができます。オンプレミスでTulip Platform全体を実行しているお客様の場合、Connector Hostは、お客様の導入構成に応じて、Tulip Platformと同じIPアドレスからリクエストを行います。

ネットワーク要件の詳細については、こちらの記事をご覧ください。

オンプレミスのコネクタホスト

2番目の、あまり一般的ではない展開オプションは、オンプレミス・コネクタ・ホストです。このシナリオでは、顧客は自身のネットワークインフラ内でConnector Hostをホストし、TulipのCIDRブロックからの着信接続を許可する必要がなくなります。その代わりに、Connector Hostはお客様のネットワークからTulipへの 受信接続を作成します。

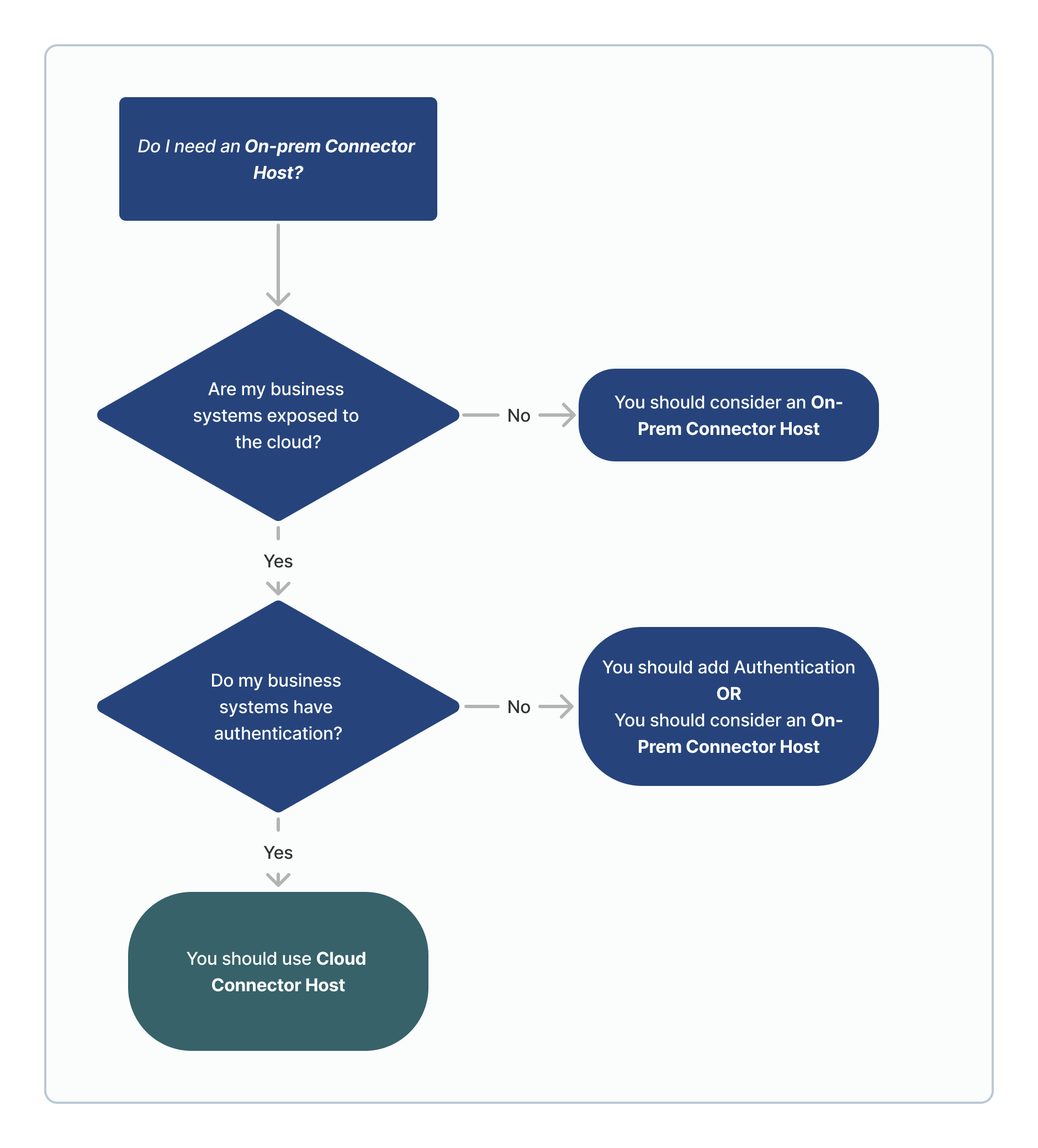

オンプレミス・コネクタ・ホスト(OPCH)の主な考慮事項は、こちらの記事をご覧ください。以下の図は、OPCHが一般的に推奨される場合のガイダンスを示しています:

{高さ="" 幅="500"}。

{高さ="" 幅="500"}。

Cloud Connector Host がシステムにアクセスできるようにするには、どのポートを開く必要がありますか?

Connector Host とお客様の外部システム間のネットワーク接続は、エンドカスタマであるお客様によって管理されます。質問については、社内のチームにご相談ください。多くの一般的なサービスのデフォルトポートは、便宜上以下にリストされています:

データベース

- PostgreSQL:TCP/5432

- Microsoft SQL Server:TCP/1433

- オラクル:TCP/1521

HTTP

- HTTP: TCP/80

- HTTPS: TCP/443

マシン・プロトコル

- OPC UA: TCP/4840

- ケプウェアOPC UA: TCP/49320

DB、API、またはOPC UAサーバーへのアクセスをTulip Cloud Connector Hostに開く際のセキュリティ上の問題は何ですか?

DB、API、OPC UAサーバーを安全にTulipに接続するには、以下のベストプラクティスに従ってください:

- ファイアウォール:ファイアウォールを開いて、TulipのIPアドレス(ここにリストされています)のみを許可してください。

- 暗号化:中間者攻撃(MitM)から保護するために、信頼できる認証局を使用したSSL/TLS暗号化を使用してください。

- 認証:APIやデータベースには、強力なパスワードなど、強力な認証スキームを導入しましょう。

- アクセス制御:データベース、API、OPC UAサーバー内で、読み取り専用ユーザーや特定のスキーマ、テーブル、エンドポイント、タグなどへのアクセスを制限します。

- モニタリング:高度な監視機能により、悪意のあるリクエストを検出、警告、緩和し、DDoS攻撃に対応します。

These suggestions are a starting point and do not replace personalized security planning.

詳細については、アカウントマネージャにお問い合わせいただくか、画面右上のヘルプボタンを使用して、サポートリクエストまたはライブチャットオプションからサポートチームにお問い合わせください。

{height="" width="350"}.

{height="" width="350"}.

お探しのものは見つかりましたか?

その他のヘルプについては、community.tulip.coで質問を投稿したり、他のユーザーが同様の問題に直面していないか確認してください。