Przegląd

Połącz istniejące systemy oprogramowania z Tulip

Tulip to otwarta platforma zaprojektowana do płynnej integracji z istniejącą infrastrukturą IT. Integracja ta jest ułatwiona dzięki konektorom.

Konektory to funkcja Tulip, która umożliwia wymianę danych między HTTP API, MQTT i bazami danych SQL a Tulip. Są one niezbędne do łączenia się z zewnętrznymi serwerami i systemami, w tym z Table API. Konfiguracja konektora umożliwia pobieranie zewnętrznych informacji do aplikacji Tulip, usprawniając procesy.

Rodzaje konektorów

- HTTP - dostęp do danych z zewnętrznych interfejsów API.

- MQTT - zapis do przestrzeni nazw MQTT.

- SQL - dostęp do zewnętrznych baz danych poza aplikacją Tulip.

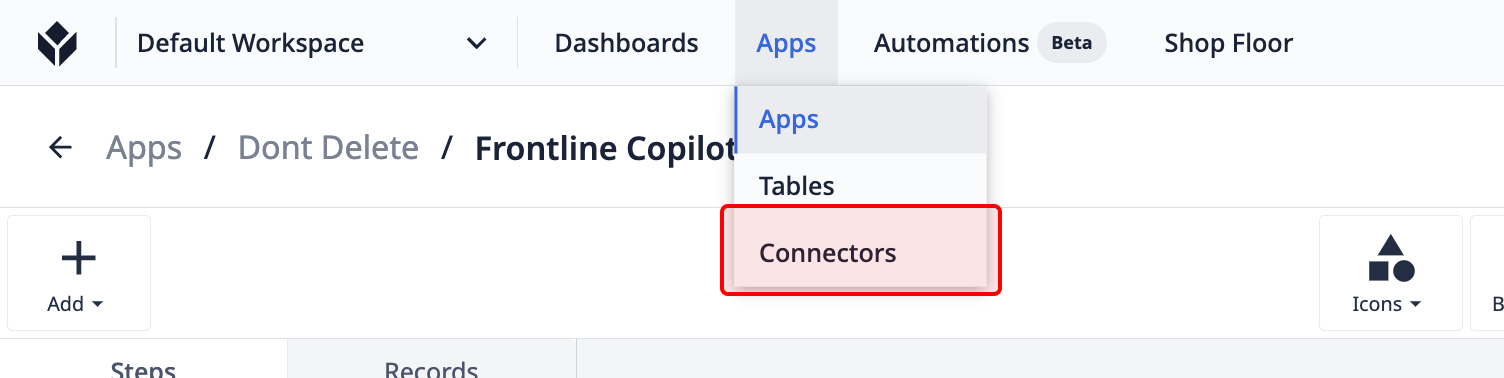

Aby uzyskać dostęp do konektorów, najedź kursorem na kartę Aplikacje i wybierz opcję Konektory.

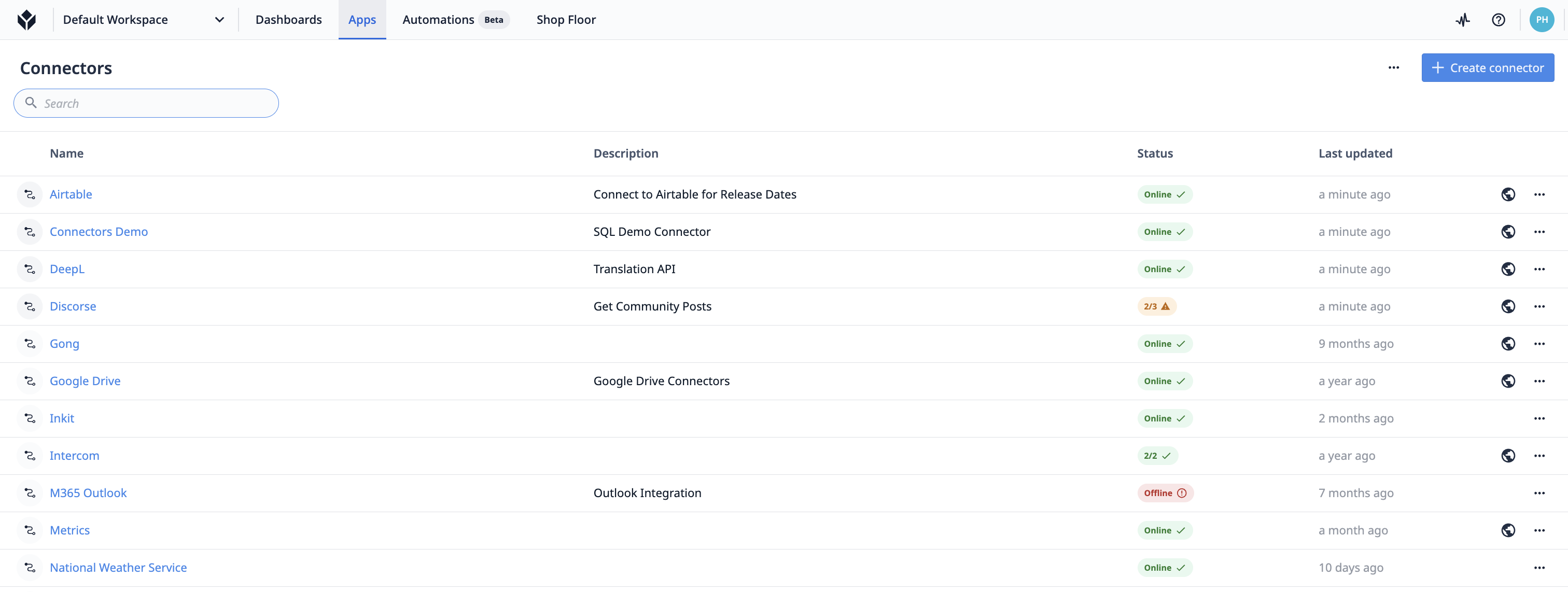

Na stronie Konektory można wyświetlić status, opis i czas ostatniej aktualizacji konektorów.

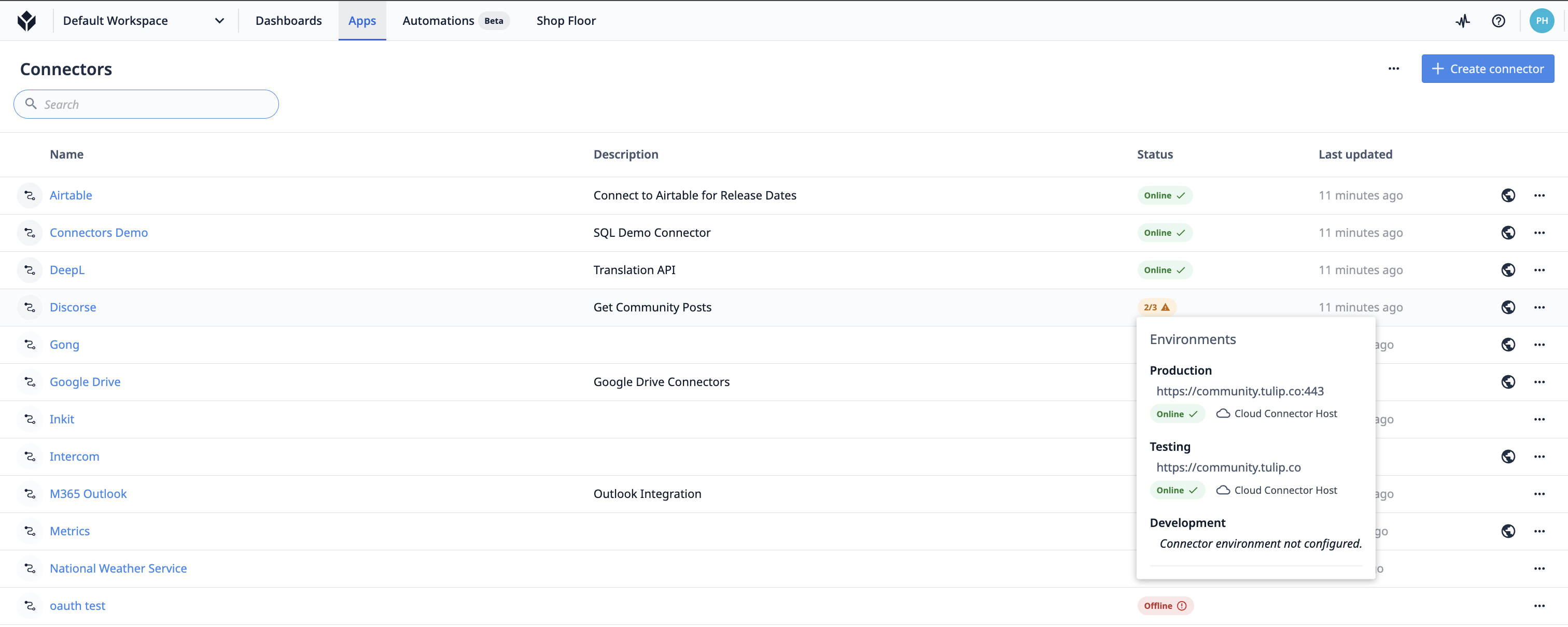

Najechanie kursorem na pigułkę stanu zapewnia dodatkowe informacje o stanie każdego Environment.

Każdy konektor może mieć wiele funkcji konektora lub zapytań, które są wyzwalane w aplikacji.

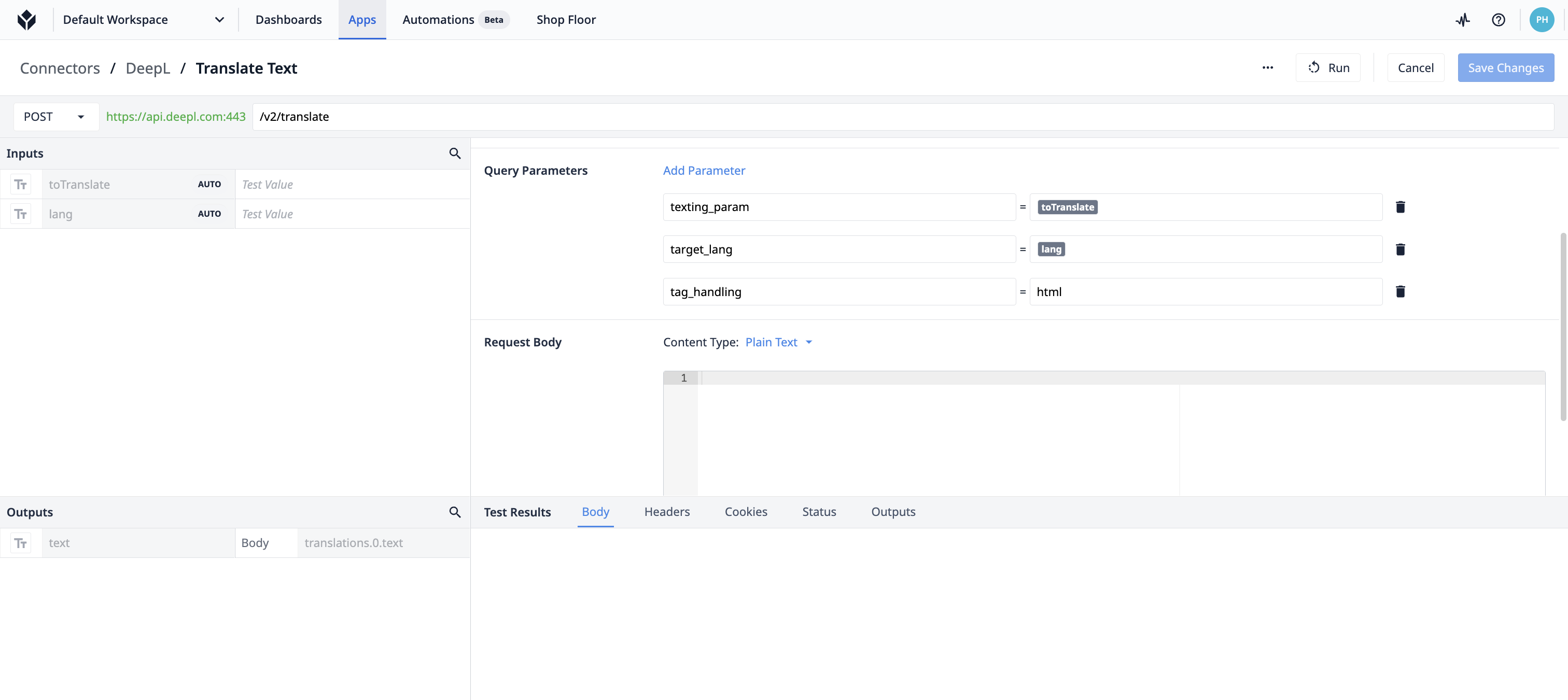

Oto przykład funkcji konektora:

Jak używać konektorów

Konektory mogą być używane w wyzwalaczach lub Automation. Action Block.

Przykład 1

- "Kiedy operator skanuje kod kreskowy"

- "Wyszukaj ten kod kreskowy w mojej bazie danych SQL"

- "Następnie przejdź do jednego z trzech różnych kroków na podstawie tych danych".

Przykład 2

- "Gdy operator naciśnie ten przycisk"

- "Wyślij żądanie do mojego interfejsu API HTTP, który śledzi problemy produkcyjne w mojej fabryce".

Oba te przykłady są samoobsługowe. Jeśli możesz wysłać zapytanie do bazy danych SQL lub zewnętrznej usługi oprogramowania (takiej jak MES lub ERP), możesz napisać zapytanie w Tulip.

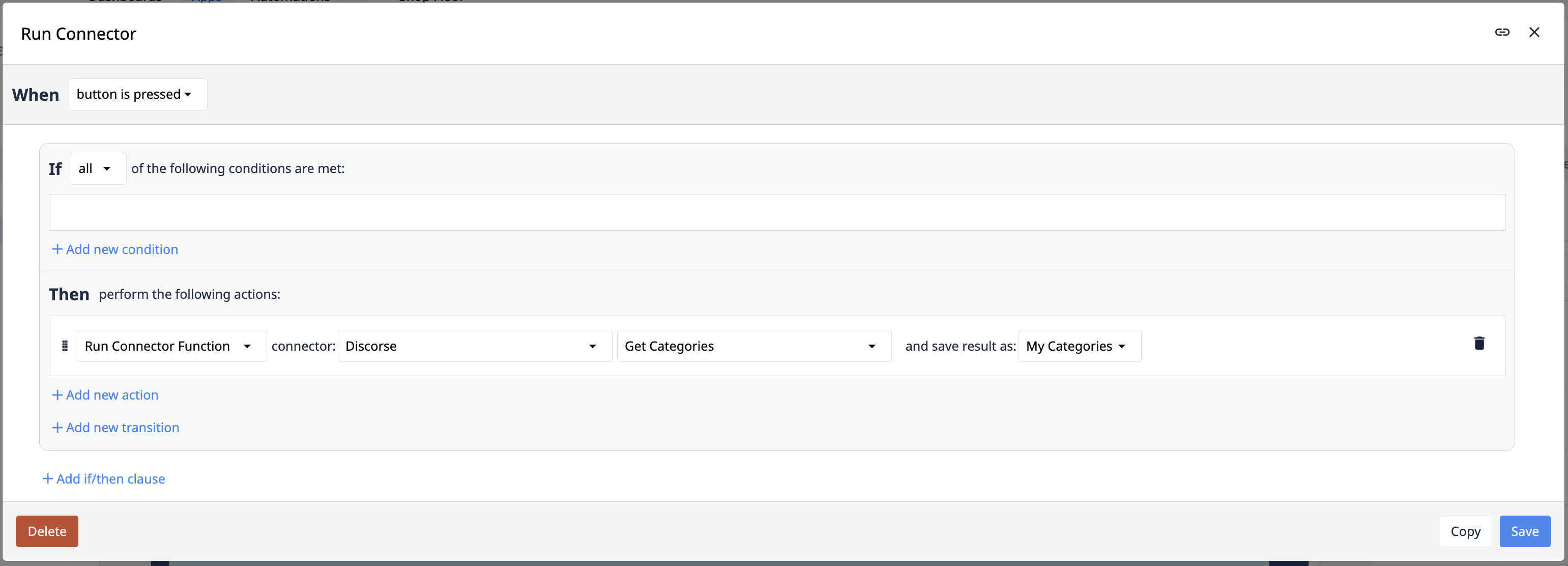

Poniższa ilustracja przedstawia logikę edytora wyzwalaczy w celu uruchomienia funkcji konektora:

Środowiska konektorów

Zakładka Środowiska umożliwia skonfigurowanie wielu serwerów dla każdej funkcji konektora. Środowiska pozwalają na segmentację, na które informacje mają wpływ, w oparciu o cykl życia aplikacji i automatyzacji.

Więcej szczegółów na temat środowisk można znaleźć tutaj.

Szczegóły techniczne

Ponieważ konektory komunikują się z systemami zewnętrznymi, niezbędne jest zrozumienie, jak je skonfigurować, aby pasowały do niestandardowego środowiska IT. Host konektorów jest komponentem platformy Tulip, który zarządza tymi połączeniami.

W przypadku baz danych i interfejsów API, które są otwarcie dostępne z chmury Tulip, nie jest wymagana dodatkowa konfiguracja. Jeśli jednak pojawią się problemy lub musisz połączyć się z bazą danych, interfejsem API lub maszyną, która nie jest otwarcie dostępna z Tulip Cloud, zapoznaj się z tym artykułem na temat hostów konektorów.

Tworzenie konektora

Konfigurowanie nowego konektora nie wymaga rozległej wiedzy na temat interfejsów API lub baz danych, ale znajomość typów połączeń jest pomocna.

Aby utworzyć konektor, przejdź do strony Konektory w sekcji Aplikacje. Kliknij przycisk + Utwórz konektor w prawym górnym rogu. Możesz wybrać istniejący szybki łącznik lub kliknąć opcję Utwórz niestandardowy łącznik.

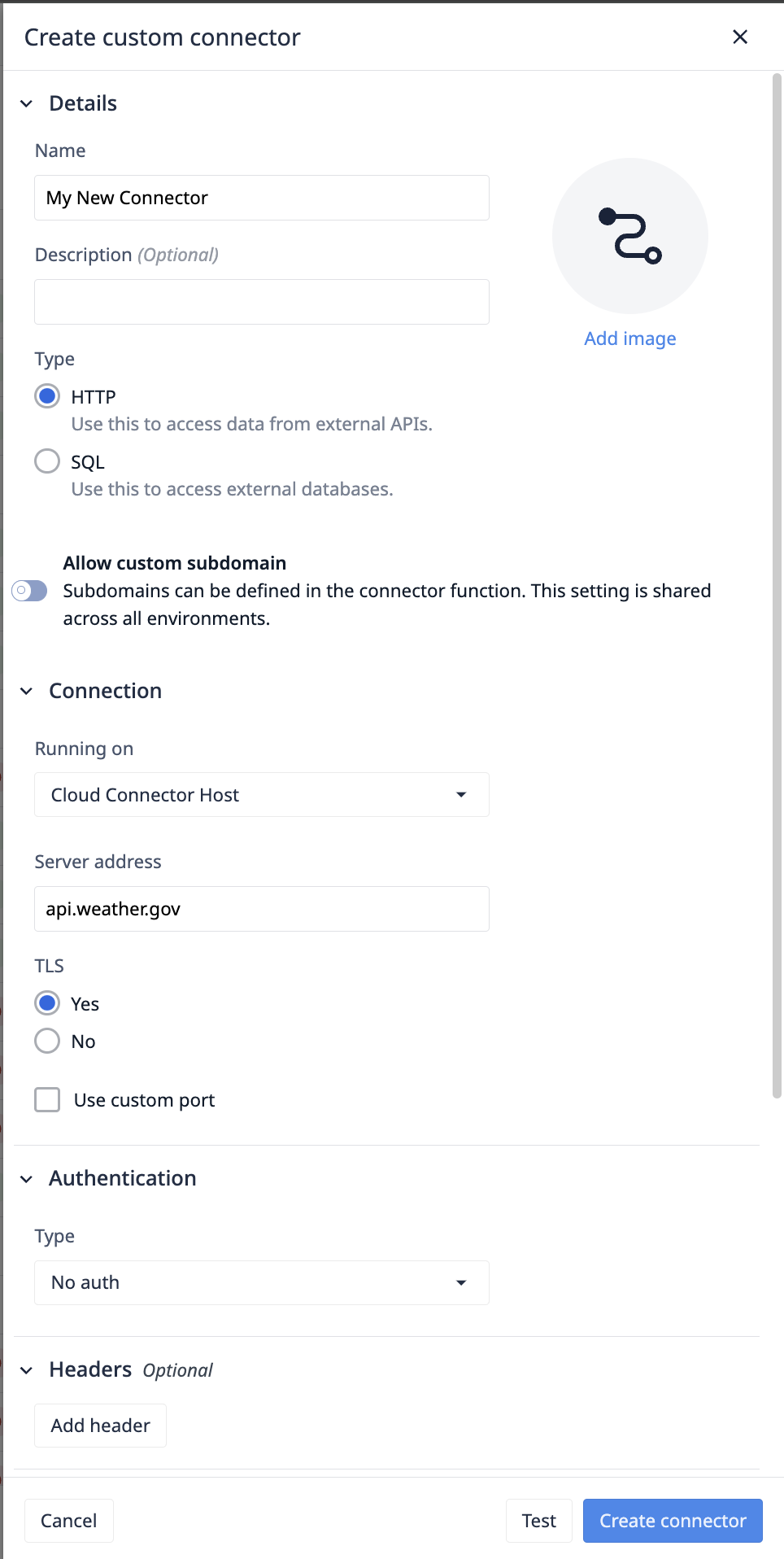

Konfiguracja nowego konektora

Podstawowe informacje

- Dodaj nazwę i opis łącznika. Można je edytować w dowolnym momencie.

- Wybierz typ łącznika. Nie można tego zmienić po utworzeniu łącznika.

- [Opcjonalnie] Włącz niestandardowe subdomeny umożliwia skonfigurowanie unikalnych subdomen dla każdej funkcji, ułatwiając integrację z bardziej złożonymi architekturami usług.

Na przykład, jeśli adres serwera to tulip . co, funkcja pierwsza może używać community.tulip.co, a funkcja druga może używać support.tulip.co.

Gdy niestandardowe subdomeny są włączone, należy podać domyślną subdomenę, aby sprawdzić stan łącznika.

Uruchamianie na: hoście konektora

Wybierz hosta konektora, który będzie wykonywał żądania. Host Cloud Connector, dostarczony przez Tulip, wysyła żądania za pośrednictwem Tulip Cloud. Pojawi się również dowolny lokalny host konektora zarejestrowany na Twoim koncie.

Dowiedz się więcej o hostach konektorów tutaj.

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

Konfiguracja konektora HTTP

Dowiedz się, jak skonfigurować funkcje konektora HTTP tutaj.

Zezwalaj na niestandardową subdomenę

Po włączeniu tej opcji poddomeny można dodawać na poziomie funkcji. Po włączeniu tej opcji należy dodać domyślną subdomenę, która będzie używana do sprawdzania stanu online łącznika.

PrzykładSerwerto acme.co, a niektóre funkcje wysyłają zapytania do sales.acme. co, inne do shipping.acme.co itd.

Adres serwera

Określa adres sieciowy, tj. nazwę hosta lub adres IP, z którym łączy się Tulip.

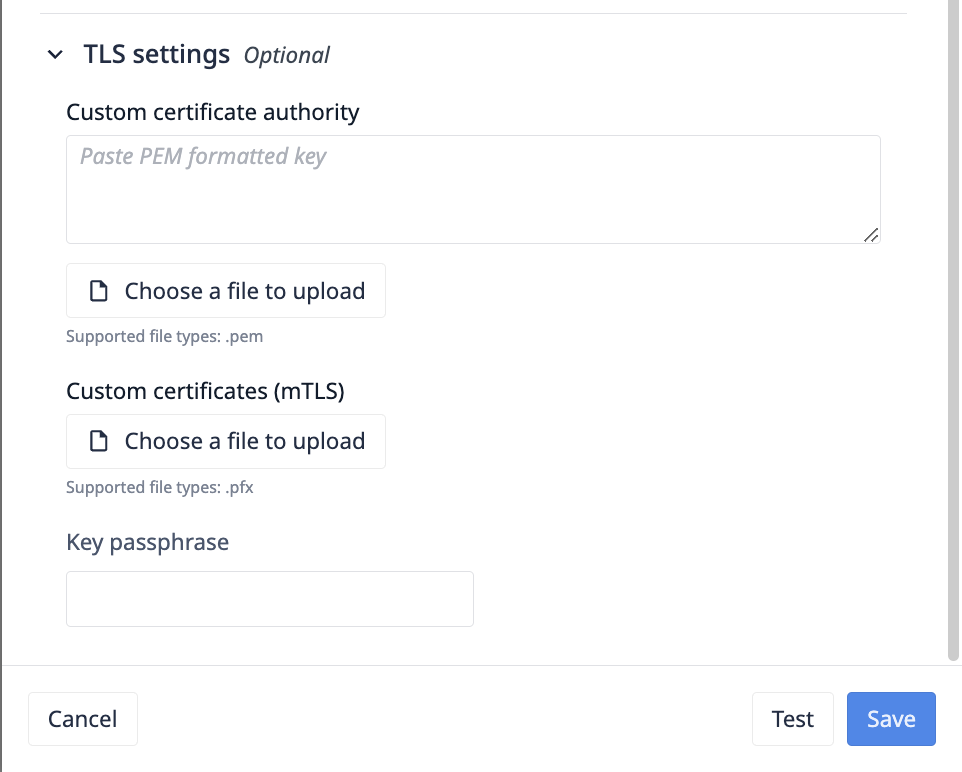

TLS

Transport Layer Security (TLS) to protokół kryptograficzny zaprojektowany w celu zapewnienia bezpiecznej komunikacji w sieci komputerowej. Zapewnia prywatność i integralność danych poprzez szyfrowanie danych przesyłanych między stronami. TLS jest następcą Secure Sockets Layer (SSL) i jest szeroko stosowany do zabezpieczania połączeń internetowych.

Port

Serwer nasłuchuje żądań na określonym porcie sieciowym dostarczonym przez dostawcę serwera. Port 443 jest najbardziej powszechny dla usług HTTPS, a port 80 jest najbardziej powszechny dla usług HTTP.

Uwierzytelnianie

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- No Auth - nie wymaga uwierzytelniania lub uwierzytelnianie odbywa się w innych nagłówkach żądań, takich jak x-auth-token.

- Basic Auth - podstawowe uwierzytelnianie, które implementuje nazwę użytkownika i hasło.

- OAuth 2.0 (token na okaziciela) - tokeny na okaziciela są dominującym typem używanego tokena dostępu. Składają się one z nieprzezroczystego ciągu znaków, który nie ma znaczenia dla korzystających z niego klientów.

- OAuth 2.0 (User Credentials) - Zazwyczaj używany dla klientów, którzy wymagają dostępu do ograniczonego zestawu zasobów w imieniu użytkownika, takich jak aplikacja mobilna potrzebująca dostępu do kontaktów użytkownika lub wydarzeń kalendarza. Użytkownik musi wyraźnie przyznać uprawnienia.

- OAuth 2.0 (Client Credentials) - poświadczenia klienta to typ dotacji używany przez Tulip do uzyskania tokena dostępu poprzez uwierzytelnienie na serwerze autoryzacji przy użyciu poświadczeń klienta (identyfikator klienta i sekret klienta), zazwyczaj w celu uzyskania dostępu do zasobów w imieniu własnym, a nie w imieniu użytkownika.

- OAuth 2.0 (konto usługi) - używane dla klientów, którzy wymagają dostępu do szerszego zakresu zasobów lub funkcji administracyjnych. Ta rola zapewnia szeroki dostęp do konta i zasobów użytkownika, takich jak zarządzanie ustawieniami konta, tworzenie lub usuwanie zasobów lub wykonywanie zadań administracyjnych.

- OAuth 1.0 - wcześniejsza wersja OAuth, która obsługuje głównie internetowe przepływy pracy.

Dowiedz się więcej o OAuth tutaj.

Nagłówki (opcjonalnie)

Nagłówki zapewniają uwierzytelnianie pochodzenia danych, integralność danych i ochronę przed powtórkami. Nagłówki te zostaną dodane do każdej funkcji konektora.

Rozszerzanie urzędów certyfikacji

Pliki w formacie.pem można przesyłać w celu rozszerzenia domyślnych urzędów certyfikacji TLS Node.js. To pole aktualizuje pole ca w bibliotece Node.js TLS.

"Opcjonalnie można zastąpić zaufane certyfikaty CA. Domyślnie zaufane są dobrze znane urzędy certyfikacji wyselekcjonowane przez Mozillę. CA Mozilli są całkowicie zastępowane, gdy CA są wyraźnie określone przy użyciu tej opcji. Wartość może być łańcuchem lub buforem, lub tablicą łańcuchów i/lub buforów. Dowolny ciąg lub bufor może zawierać wiele certyfikatów PEM CA połączonych razem. Certyfikat peera musi być powiązany łańcuchowo z urzędem certyfikacji zaufanym przez serwer, aby połączenie mogło zostać uwierzytelnione. W przypadku korzystania z certyfikatów, których nie można powiązać z dobrze znanym urzędem certyfikacji, urząd certyfikacji musi być wyraźnie określony jako zaufany, w przeciwnym razie uwierzytelnienie połączenia nie powiedzie się. Jeśli peer używa certyfikatu, który nie pasuje lub nie jest powiązany z jednym z domyślnych urzędów certyfikacji, należy użyć opcji ca, aby podać certyfikat urzędu certyfikacji, do którego certyfikat peera może pasować lub być powiązany. W przypadku certyfikatów z podpisem własnym, certyfikat jest jego własnym urzędem certyfikacji i musi zostać podany. W przypadku certyfikatów zakodowanych w PEM obsługiwane typy to "TRUSTED CERTIFICATE", "X509 CERTIFICATE" i "CERTIFICATE". Zobacz także tls.rootCertificates."

Przykładowy prawidłowy CA powinien wyglądać mniej więcej tak:

-----BEGIN CERTIFICATE-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

Konfiguracja złącza SQL

| Pole | Opis |

|---|---|

| Adres serwera | Adres IP lub nazwa hosta serwera bazy danych. Jest to miejsce, w którym baza danych jest hostowana i można uzyskać do niej dostęp. |

| Port | Numer portu, na którym nasłuchuje serwer bazy danych. Typowe numery portów to 3306 dla MySQL, 5432 dla PostgreSQL i 1433 dla SQL Server. |

| SSL | Określa, czy SSL (Secure Sockets Layer) jest używany do szyfrowania połączenia z serwerem bazy danych. Zazwyczaj zawiera ustawienia trybu SSL i certyfikatów. |

| Baza danych | Nazwa konkretnej bazy danych na serwerze, z którą chcesz się połączyć. To tutaj znajdują się dane użytkownika. |

| Nazwa użytkownika | Nazwa użytkownika wymagana do uwierzytelnienia i uzyskania dostępu do bazy danych. Ten użytkownik powinien mieć niezbędne uprawnienia do wykonywania operacji na bazie danych. |

| Hasło | Hasło powiązane z nazwą użytkownika, używane do uwierzytelniania użytkownika w bazie danych. Zapewnia to bezpieczną kontrolę dostępu. |

Konfiguracja konektora MQTT

Dowiedz się, jak tworzyć konektory MQTT tutaj.