アクセス・ポリシーを定義し、組織の SAML を管理するための手順と方法。

SAMLを使用すると、組織は既存のIDプロバイダ(IdP)を使用して、Tulipユーザーの認証とアクセス権を管理できます。このガイドでは、SAMLプロトコルを介してエンタープライズレベルのIdP統合を実装するために利用可能なオプションについて詳しく説明します。

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

事前準備

- チューリップ・ユーザーの役割を理解する

- Tulip ユーザをロール別にバケットに入れ、SAML 属性を Tulip のロールで更新できるようにする。

- 組織内で誰が IdP と Tulip アカウントを構成するかを特定する。

SAML + Tulip 構成オプション

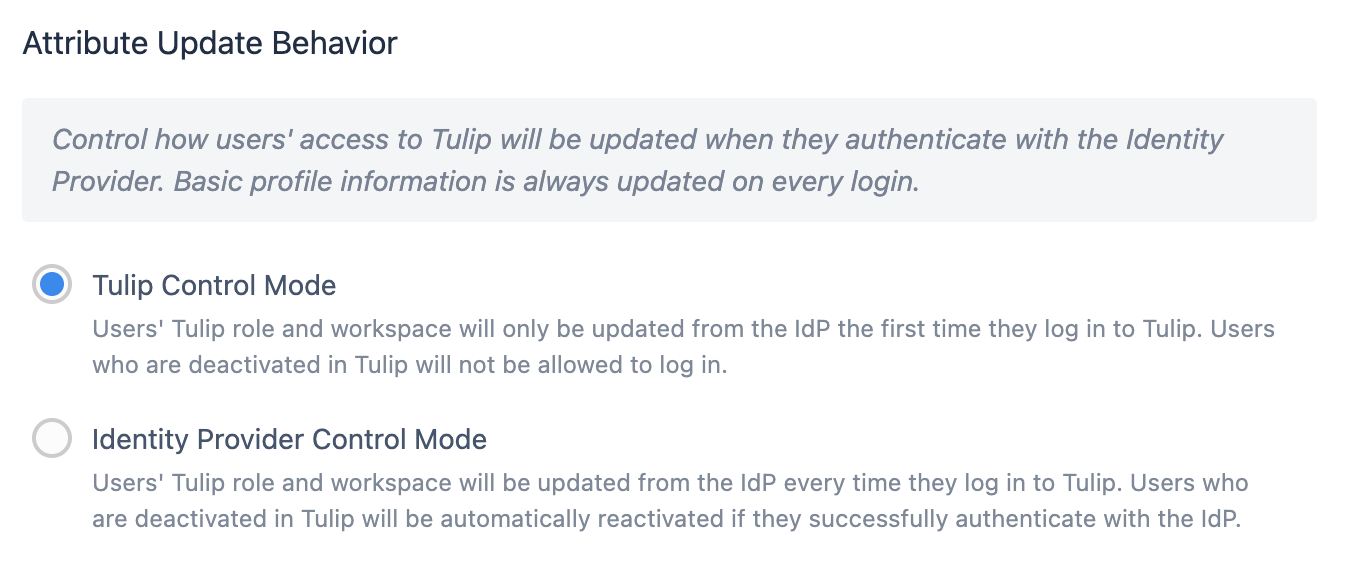

制御モード

Tulip Control Modeは、ユーザーがTulipに初めてログインしたときにのみ、ユーザーのTulipロールとワークスペースがSAML属性マッピングから取得されることを示します。

Tulipで非アクティブ化されたユーザーは、ログインできない。

IdPコントロールモードとは、ユーザーがログインするたびに、TulipのロールとワークスペースがIdPから更新されることを意味します。

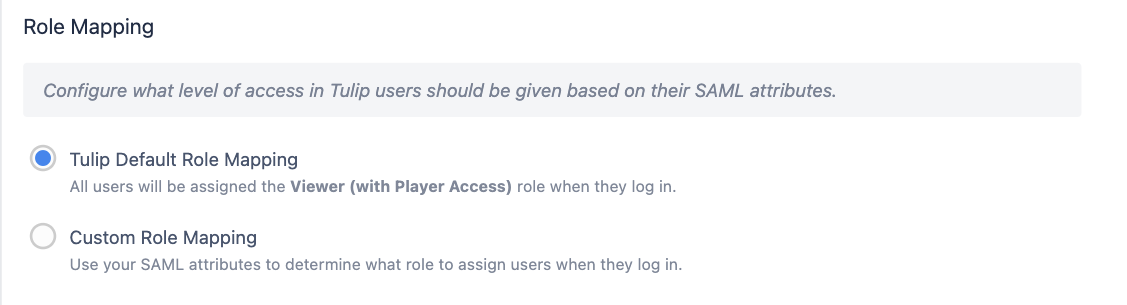

デフォルトのロールマッピング(Tulipコントロールモードのみ)

最初のログインでは、すべてのユーザーにデフォルトのアクセス・レベル(プレーヤー・アクセスを持つビューアー)が与えられます。アカウント所有者は、Tulip内でロールを適切なレベルに手動で調整する必要があります。

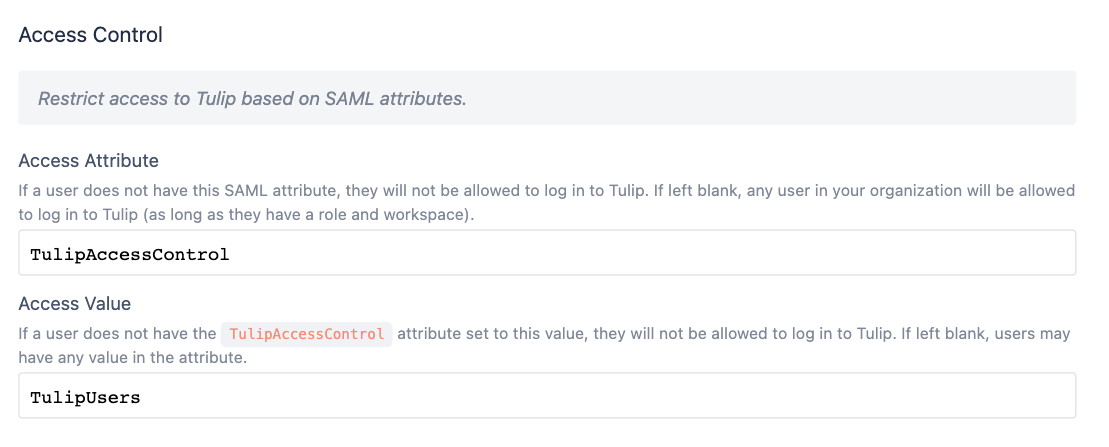

アクセスコントロール(Tulipコントロールモードのみ)

ユーザーがTulipにアクセスするために特定の値を持つ必要があるアクセス制御属性を追加することができます。これは、役割やワークスペースに関係なく、誰がTulipにアクセスできるかを決めたい、デフォルトマッピングのシナリオに特に関連します。

例えば

- ユーザーはTulipAccessControl属性がTrueに設定されていなければなりません。

- ユーザーは、属性TulipAccessControlを通して公開されるグループTulipUsersに属していなければなりません(以下の例を参照してください)。

Access Controlを使用する場合は、Tulipにアクセスできるすべてのユーザーに定義された属性と値を追加するよう、IdPチームに依頼する必要があります。

ワークスペース

ワークスペースについての詳細はこちらをご覧ください。

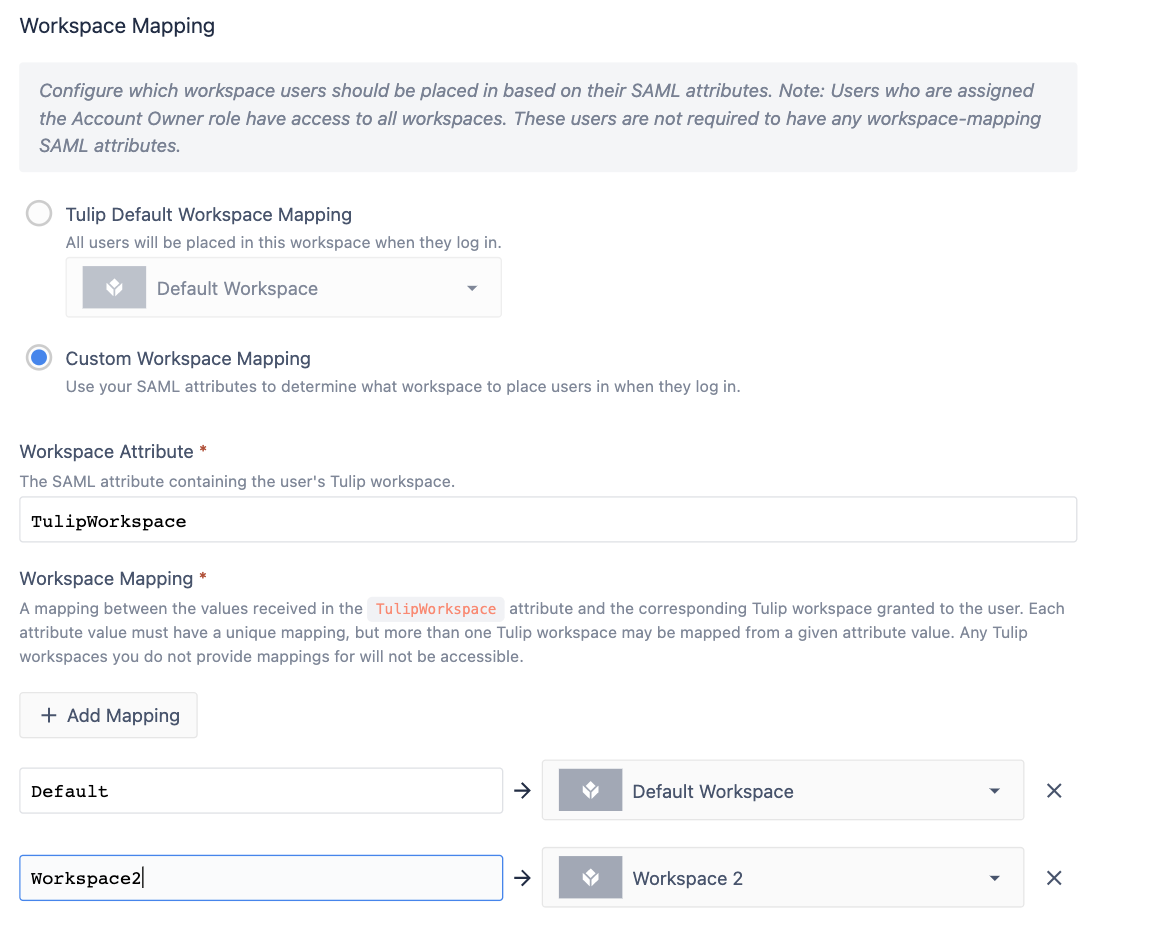

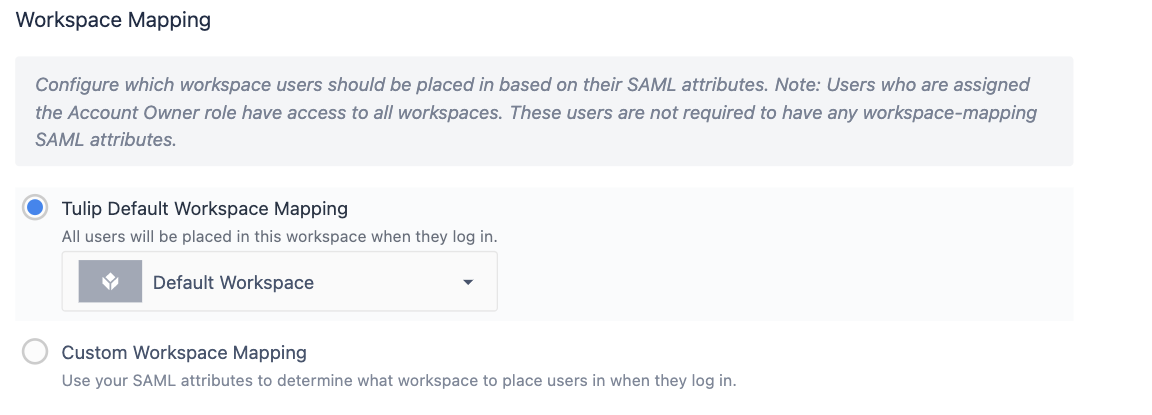

ロール属性と同様に、ユーザーの初期作成時に、ユーザーを特定のワークスペースに自動的にマッピングするオプションが提供されます。ユーザ作成後、アカウント所有者は、ユーザをワークスペース間で柔軟に移動できる。

SAML カスタム・ワークスペース・マッピング

:::(Info) (複数のワークスペース) ユーザを複数のワークスペースにマッピングできるのは、Tulip Control Mode でのみあることに注意してください。

IdP Control Mode では、各ユーザは単一のワークスペースのメンバにしかなれません。

:::

初回ログイン時、ユーザーはワークスペース属性に提示されたグループに基づいてワークスペースへのアクセスが割り当てられます。それ以降、Tulipはそのユーザーのワークスペース属性を読み込まなくなり、ワークスペースの変更はアカウント所有者がプラットフォームで行う必要があります。

ワークスペースのデフォルトマッピング

初回ログイン時に、すべてのユーザーにデフォルトのワークスペースへのアクセス権が与えられます。その後、アカウント所有者がワークスペースのアクセス権を調整できます。

ユーザーグループ

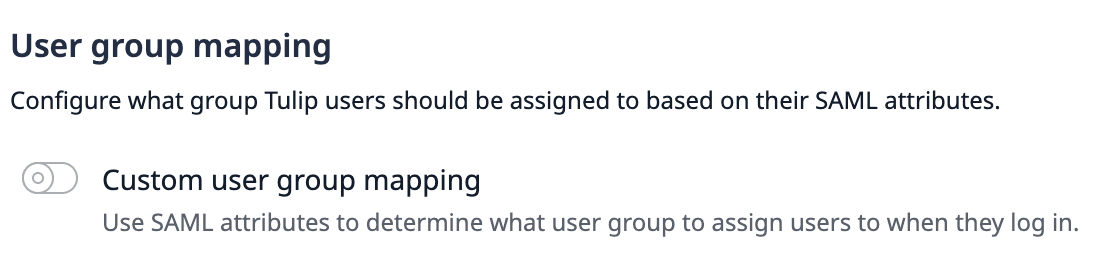

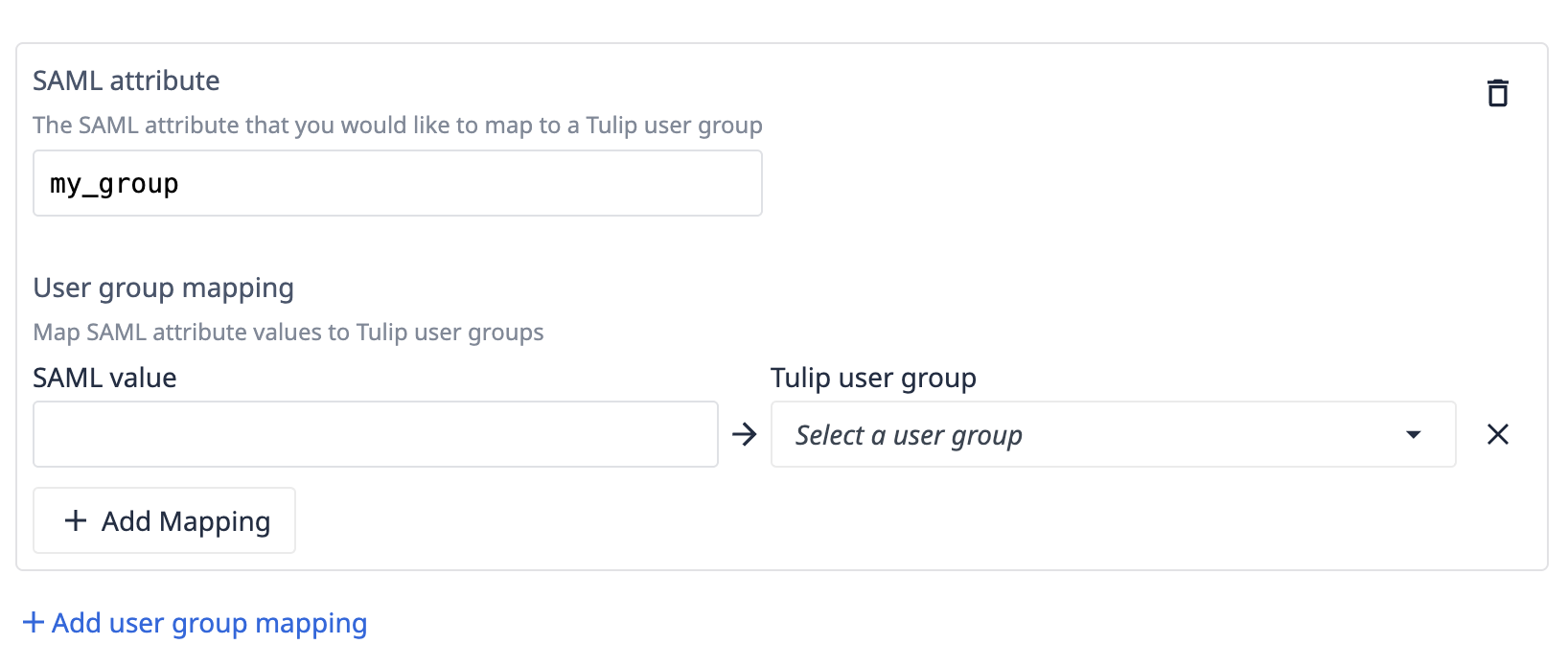

すべての SAML 構成で、ユーザを Tulip のUser Groups{target=_blank} 機能にマッピングできます。

ユーザ・グループはアカウント・レベルに存在します。ユーザがユーザ・グループにマップされると、そのユーザはすべてのワークスペースでそのユーザ・グループのメンバになります。

User Groups オプションを「on」に切り替えると、SAML の属性値に基づいて、IdP からユーザを Tulip の User Groups にマッピングできるようになる。

その後、最大 100 の SAML 属性に名前を付け、それぞれの値をユーザ・グループにマッピングできます。その後、ユーザを複数のユーザ・グループにマッピングできる。

例 - IdP 内でのアクセス・グループの作成

以下の例では、SAML 設定のさまざまなオプションを組み合わせて使用する方法を説明する。

標準化されたチューリップ・ロールの作成

ユーザが IdP のユーザ名とパスワードで認証されると、Tulip がその権限を決定できるように、すべてのユーザに IdP で指定されたロール属性が必要です。

また、このロール・フィールドを使用して、標準的な命名規則を使用して、どのサイトにアクセスできるかを決定することもできます。Roleフィールドは単なるセット変数にすることもできますが、ユーザーをIdP内のTulip特定のグループに割り当て、それらを属性にマッピングすることをお勧めします。

ロール

ここでTulipユーザーのロールを確認してください。すべてのユーザーには少なくとも1つのロールが必要です。ユーザーが複数のロールを持つ場合、Tulipは最も高いアクセス権を持つロールを選択します。

ロールの例は、アカウント所有者です。

There needs to be at least one Account Owner per site.

サイト

組織に2つのサイトがあり、それぞれにTulipインスタンスがあるとします。

それぞれのサイトを場所(それぞれテキサスとロンドン)で表すことができます。

サイトとロールの組み合わせ

この2つのプロパティを組み合わせて、ユーザーに割り当てるグループマトリックスを作成できます。Tulipでフィルタリングしやすいように、組織では値を付加するか、前に付けることをお勧めします。

コンベンション:tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| アカウント所有者 | tulip-texasAccountOwner | tulip-londonアカウントオーナー |

| アプリケーション・スーパーバイザー | チューリップ・テキサス・アプリケーション・スーパーバイザー | チューリップ・ロンドン・アプリケーション・スーパーバイザー |

| ビューアー | チューリップ・テキサスViewer | チューリップ・ロンドン |

| オペレーター | チューリップ・テキサス・オペレーター | チューリップ・ロンドンオペレーター |

| ... |

Jane SmithがTexasサイトのサイトリーダーである場合、彼女をtulip-texasAccountOwnerグループに割り当てます。Jane SmithがLondonサイトのビューアクセスも必要な場合は、彼女をtulip-londonViewerグループに追加します。

これらのグループをTulipの属性として公開します。

あなたのIdPでは、Janeはtulip-roleという属性を持っているはずです。この属性には、接頭辞 "tulip-"を含む、彼女がメンバーであるすべてのグループがマッピングされます。

Tulipにサインインするとき、tulip-role属性はtulip-texasAccountOwnerとtulip-londonViewerの2つの値を持ちます。彼女が各インスタンスで正しい権限を受け取れるように、各チューリップインスタンスのロールマッピングを個別に設定できます。

グローバルロール

例えば "Viewer "ロールのように、グローバルアクセスロールを作成することもできます。これらのユーザーは、同じパーミッションですべてのTulipインスタンスにログインできるようになります。そのための推奨フォーマットは

tulip-globalViewer

このユーザが各インスタンスにアクセスできるようにするには、アカウント設定のSAML構成ページで、個々のインスタンスにこのロール・マッピングを設定する必要があります。

お探しのものは見つかりましたか?

community.tulip.coで質問を投稿したり、他の人が同じような質問に直面していないか確認することもできます!