Übersicht

Verbinden Sie bestehende Softwaresysteme mit Tulip

Tulip ist eine offene Plattform, die sich nahtlos in Ihre bestehende IT-Infrastruktur integrieren lässt. Diese Integration wird durch Connectors erleichtert.

Konnektoren sind eine Funktion von Tulip, die den Datenaustausch zwischen HTTP API, MQTT und SQL-Datenbanken und Tulip ermöglicht. Sie sind entscheidend für die Verbindung mit externen Servern und Systemen, einschließlich der Tabellen-API. Wenn Sie einen Konnektor einrichten, können Sie externe Informationen in Ihre Tulip-Anwendungen ziehen und so Ihre Prozesse rationalisieren.

Arten von Konnektoren

- HTTP - Zugriff auf Daten von externen APIs.

- MQTT - Schreiben Sie in Ihren MQTT-Namespace.

- SQL - Zugriff auf externe Datenbanken außerhalb von Tulip.

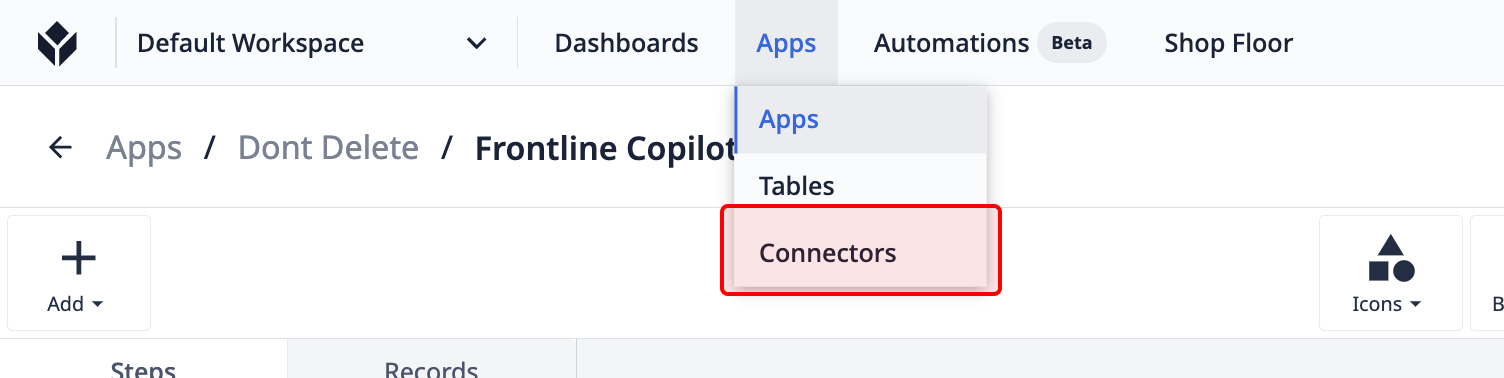

Um auf Konnektoren zuzugreifen, bewegen Sie den Mauszeiger über die Registerkarte Apps und wählen Sie Konnektoren.

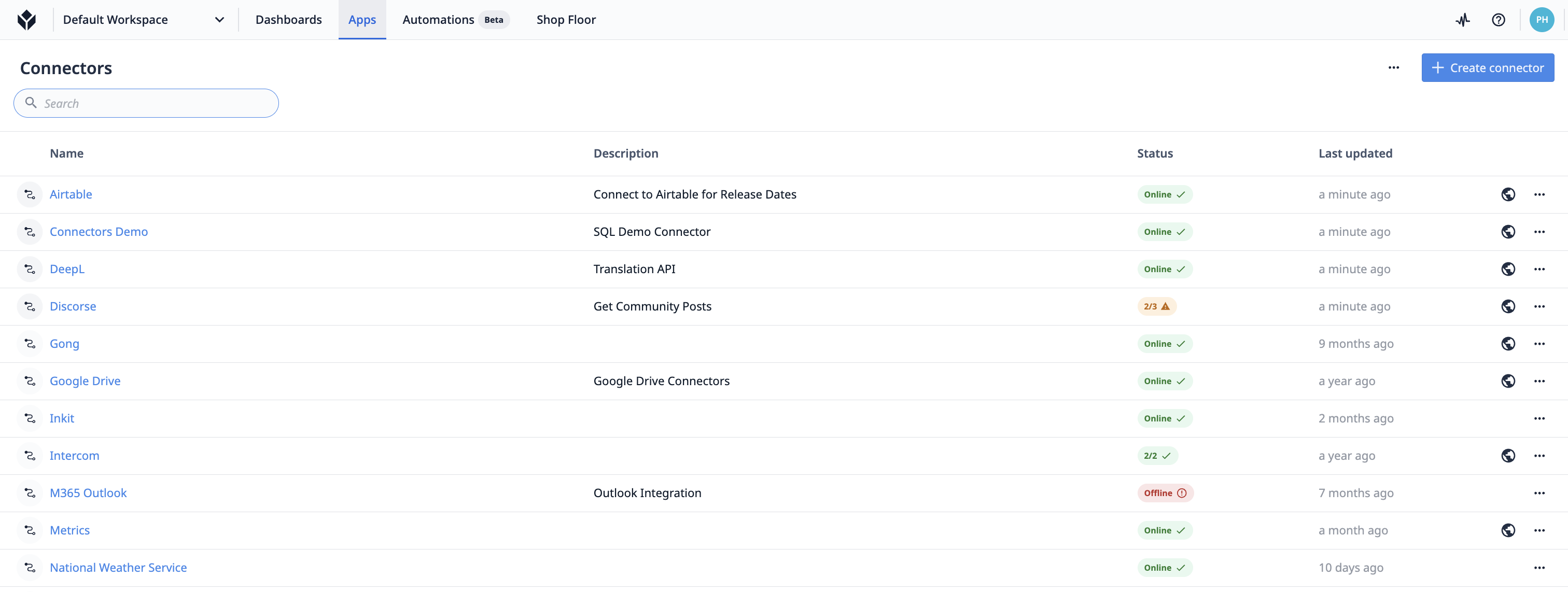

Auf der Seite Konnektoren können Sie den Status, die Beschreibung und die letzte Aktualisierungszeit Ihrer Konnektoren sehen.

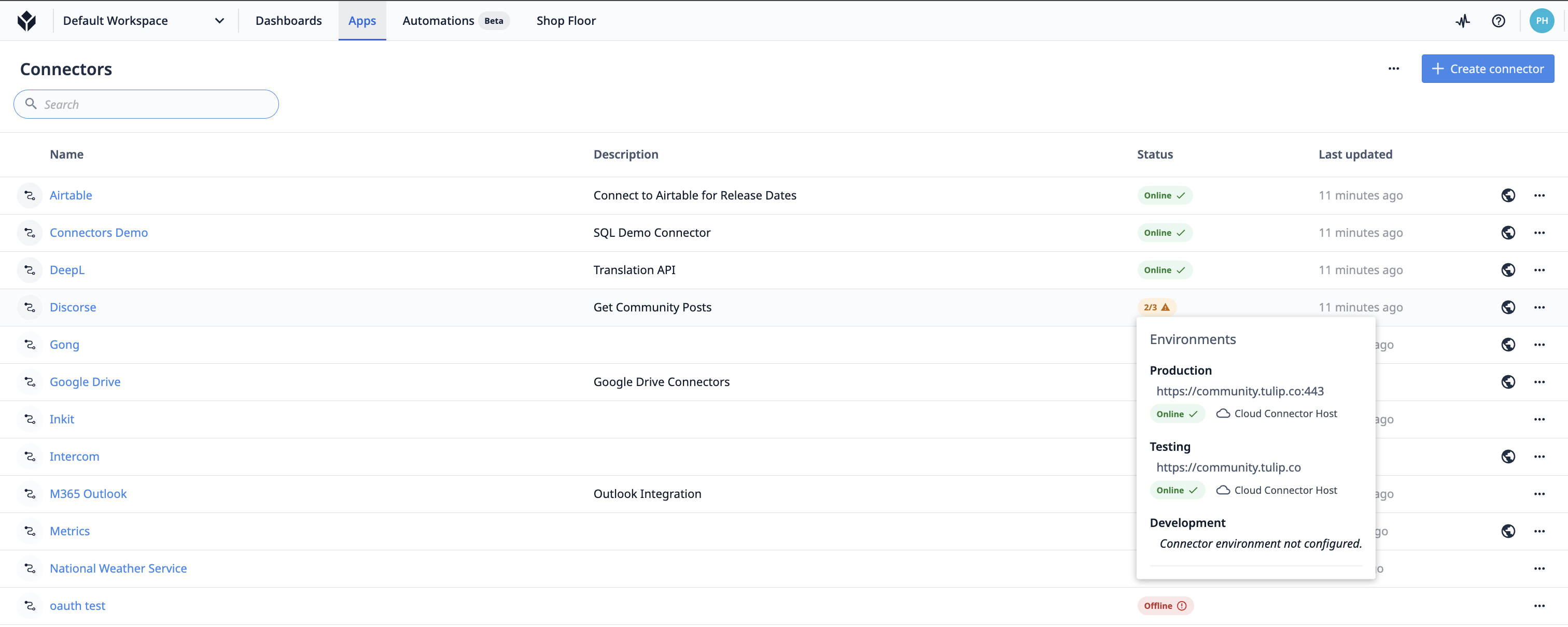

Wenn Sie mit dem Mauszeiger über die Statussäule fahren, erhalten Sie zusätzliche Informationen über den Status der einzelnen Environment.

Jeder Connector kann mehrere Connector-Funktionen oder Abfragen haben, die innerhalb einer Anwendung ausgelöst werden.

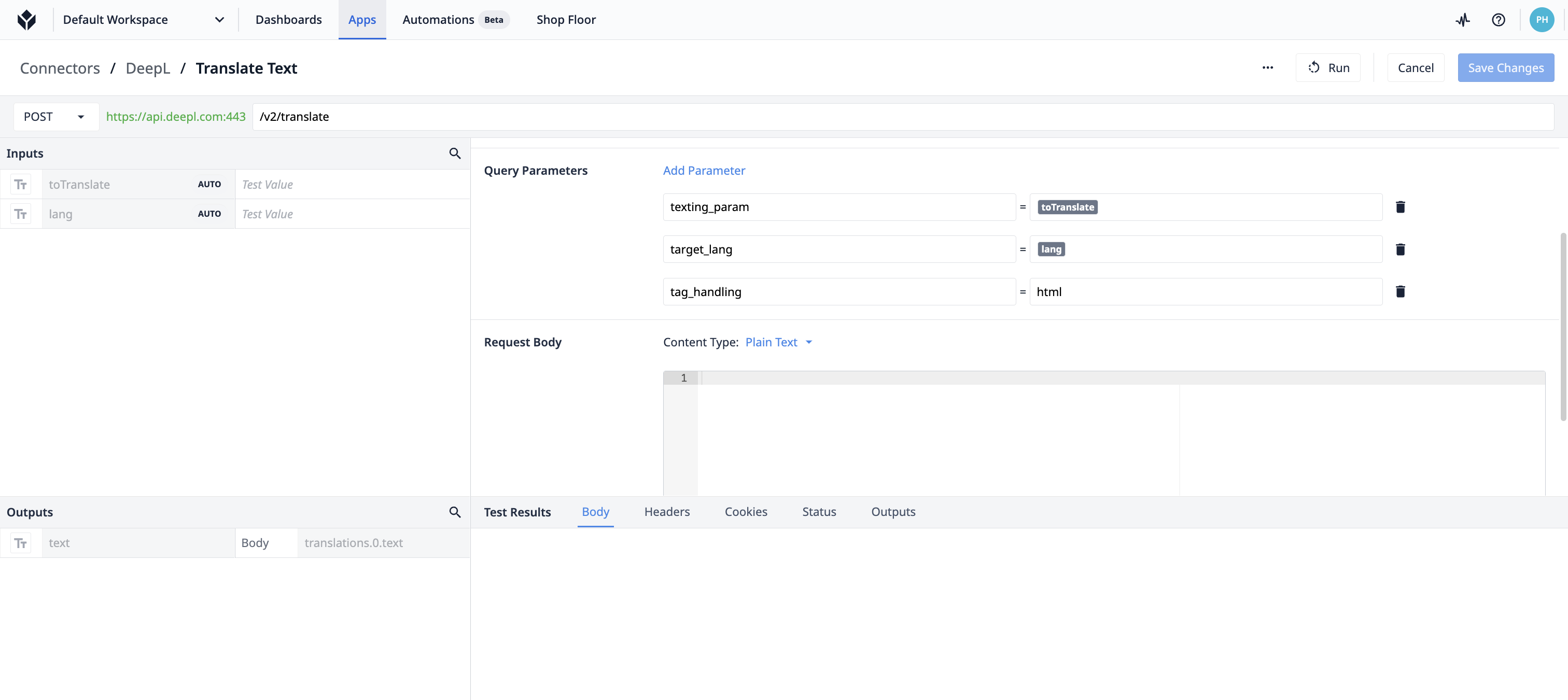

Hier ist ein Beispiel für eine Connector-Funktion:

Wie man Konnektoren verwendet

Konnektoren können in Triggern oder Automation verwendet werden Action Blocks verwendet werden.

Beispiel 1

- "Wenn der Bediener einen Barcode scannt"

- "Schlage diesen Barcode in meiner SQL-Datenbank nach"

- "Dann navigiere ich zu einem von drei verschiedenen Schritten, die auf diesen Daten basieren."

Beispiel 2

- "Wenn der Bediener diese Taste drückt"

- "Senden Sie eine Anfrage an meine HTTP-API, die Produktionsprobleme in meiner Fabrik verfolgt."

Bei diesen beiden Beispielen handelt es sich um Selbstbedienung. Wenn Sie eine SQL-Datenbank oder einen externen Softwaredienst (wie ein MES oder ERP) abfragen können, können Sie die Abfrage in Tulip schreiben.

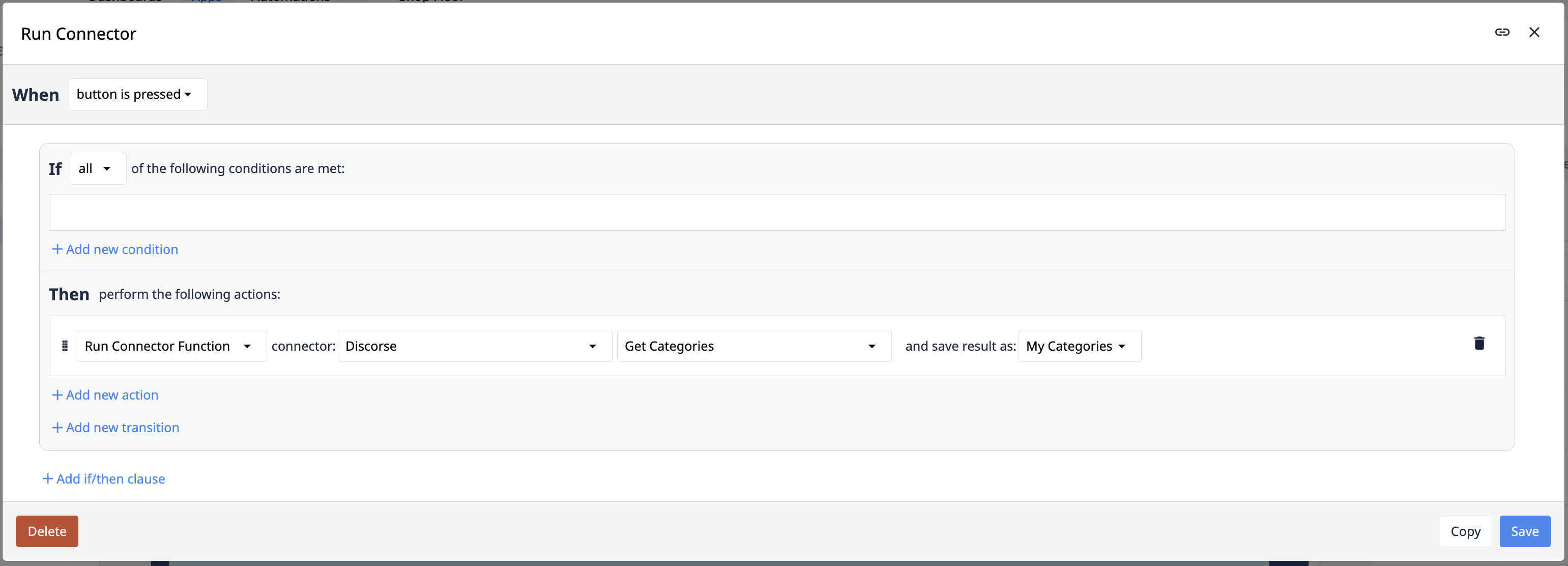

Das Bild unten zeigt die Logik des Trigger-Editors, um eine Konnektorfunktion auszuführen:

Konnektor-Umgebungen

Die Registerkarte Umgebungen ermöglicht es Ihnen, mehrere Server für jede Konnektorfunktion einzurichten. Die Umgebungen ermöglichen es Ihnen, die Informationen, die betroffen sind, zu segmentieren, basierend auf dem Lebenszyklus Ihrer Anwendungen und Automatisierungen.

Weitere Einzelheiten zu Umgebungen finden Sie hier.

Technische Details

Da Konnektoren mit externen Systemen kommunizieren, ist es wichtig zu verstehen, wie sie für Ihre individuelle IT-Umgebung konfiguriert werden können. Der Connector Host ist eine Komponente der Tulip-Plattform, die diese Verbindungen verwaltet.

Für Datenbanken und APIs, die von Ihrer Tulip Cloud aus offen zugänglich sind, ist keine zusätzliche Konfiguration erforderlich. Wenn jedoch Probleme auftreten oder Sie eine Verbindung zu einer Datenbank, einer API oder einer Maschine benötigen, die nicht offen in der Tulip Cloud verfügbar ist, lesen Sie diesen Artikel über Connector Hosts.

Einen Connector erstellen

Das Einrichten eines neuen Connectors erfordert keine umfassenden Kenntnisse über APIs oder Datenbanken, aber es ist hilfreich, mit den Verbindungstypen vertraut zu sein.

Um einen Konnektor zu erstellen, navigieren Sie zur Seite Konnektoren unter Apps. Klicken Sie in der oberen rechten Ecke auf + Konnektor erstellen. Sie können entweder einen vorhandenen Schnellconnector auswählen oder auf Benutzerdefinierten Connector erstellen klicken.

Neuer Konnektor wird eingerichtet

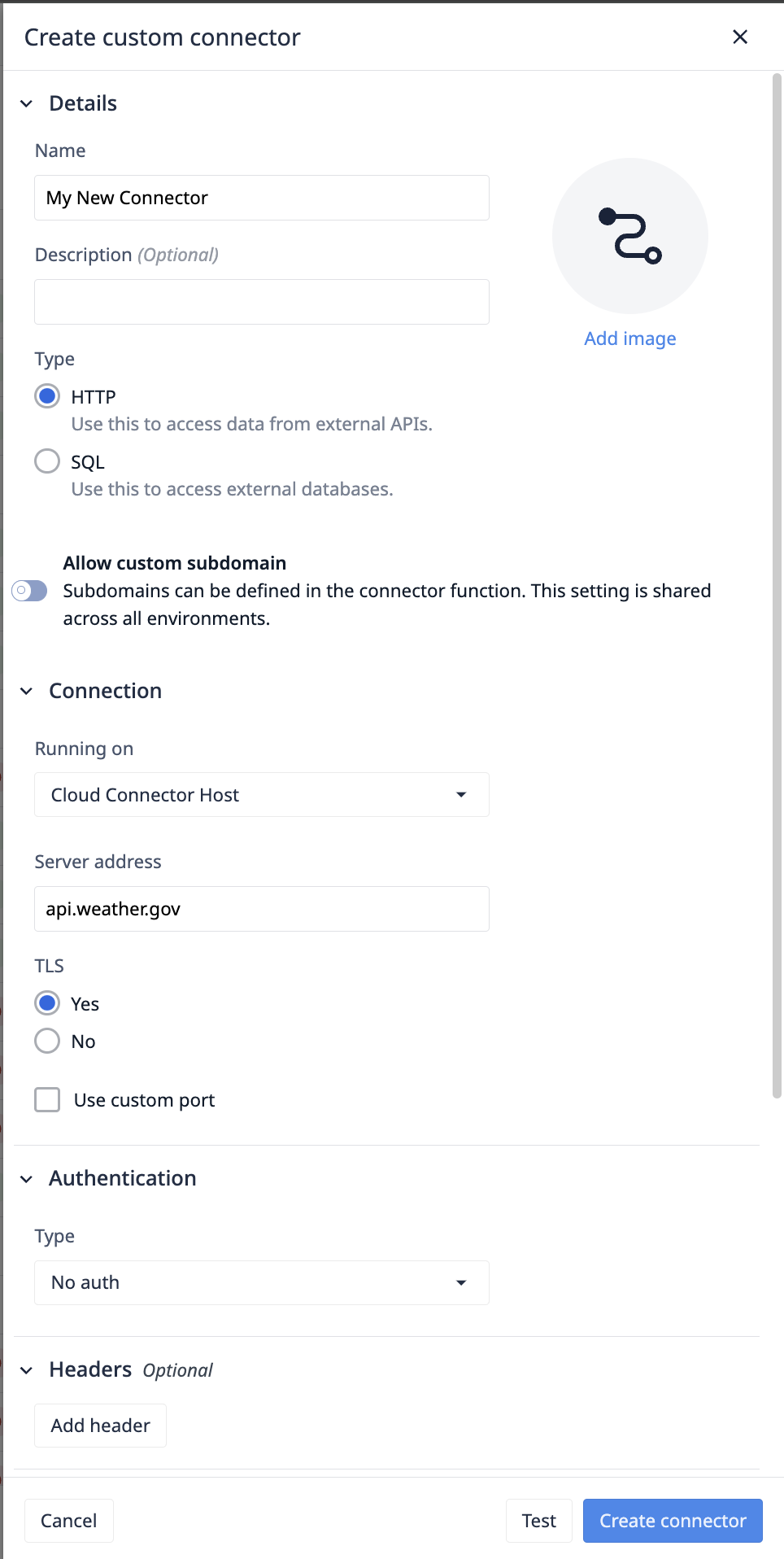

Grundlegende Informationen

- Fügen Sie einen Namen und eine Beschreibung für Ihren Konnektor hinzu. Diese können jederzeit bearbeitet werden.

- Wählen Sie einen Konnektortyp. Dieser kann nicht mehr geändert werden, nachdem der Konnektor erstellt worden ist.

- [Mit der Option Benutzerdefinierte Subdomänen aktivieren können Sie eindeutige Subdomänen für jede Funktion konfigurieren, was die Integration in komplexere Dienstarchitekturen erleichtert.

Wenn die Serveradresse zum Beispiel tulip.co ist, könnte Funktion eins community.tulip.co und Funktion zwei support.tulip.co verwenden.

Wenn benutzerdefinierte Subdomains aktiviert sind, muss eine Standard-Subdomain angegeben werden, um den Status des Connectors zu überprüfen.

Ausführen auf: Connector Host

Wählen Sie den Connector Host, der Ihre Anfragen ausführen wird. Der von Tulip zur Verfügung gestellte Cloud Connector Host führt Anfragen über die Tulip Cloud aus. Jeder in Ihrem Konto registrierte On-Premise-Connector-Host wird ebenfalls angezeigt.

Mehr über Connector Hosts erfahren Sie hier.

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

HTTP-Konnektor einrichten

Erfahren Sie hier, wie man HTTP-Connector-Funktionen einrichtet.

Benutzerdefinierte Subdomain zulassen

Wenn aktiviert, können Subdomains auf Funktionsebene hinzugefügt werden. Wenn aktiviert, muss eine Standard-Subdomain hinzugefügt werden, die für die Überprüfung des Online-Status des Connectors verwendet wird.

BeispielDerServer ist acme.co, und Sie haben einige Funktionen, die sales.acme.co abfragen, andere, die sich an shipping.acme.co wenden, usw.

Server-Adresse

Geben Sie die Netzwerkadresse an, d.h. einen Hostnamen oder eine IP-Adresse, mit der sich Tulip verbindet.

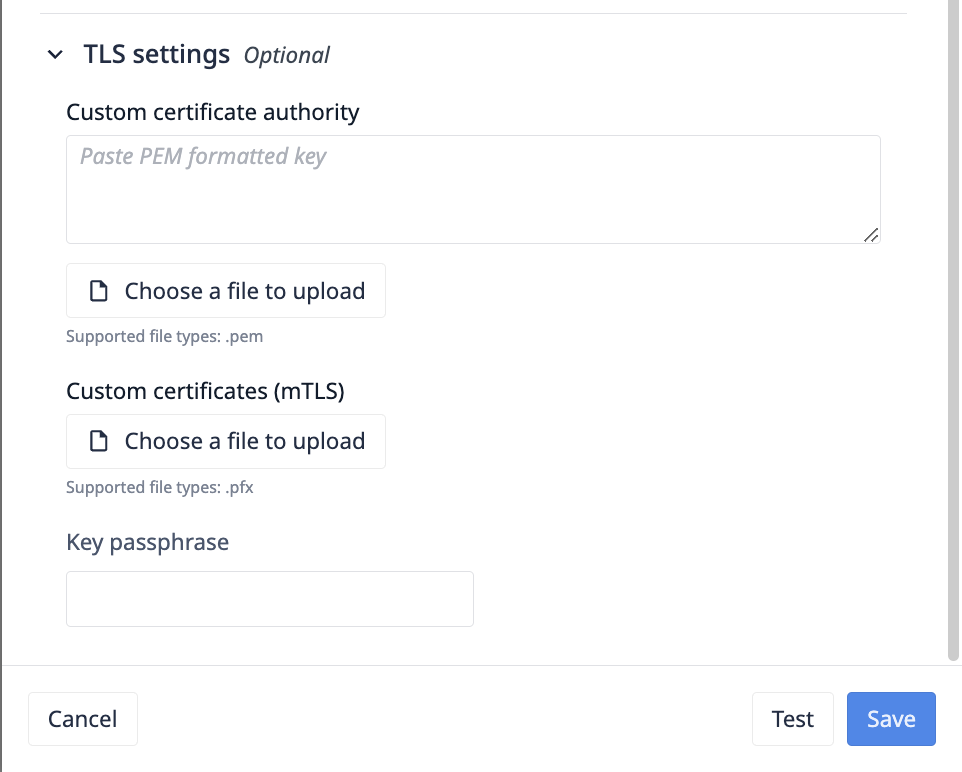

TLS

Transport Layer Security (TLS) ist ein kryptografisches Protokoll, das für die sichere Kommunikation über ein Computernetzwerk entwickelt wurde. Es gewährleistet den Datenschutz und die Integrität der Daten, indem es die zwischen den Parteien übertragenen Daten verschlüsselt. TLS ist der Nachfolger von Secure Sockets Layer (SSL) und wird häufig zur Sicherung von Internetverbindungen verwendet.

Anschluss

Ihr Server hört auf Anfragen an einem bestimmten Netzwerkanschluss, der von Ihrem Serveranbieter bereitgestellt wird. Port 443 ist der gebräuchlichste für HTTPS-Dienste und Port 80 ist der gebräuchlichste für HTTP-Dienste.

Authentifizierung

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- Keine Authentifizierung - Keine Authentifizierung erforderlich, oder die Authentifizierung erfolgt in anderen Anfrage-Headern wie x-auth-token.

- Basic Auth - Grundlegende Authentifizierung, die Benutzername und Kennwort implementiert.

- OAuth 2.0 (Bearer Token) - Bearer Token sind die vorherrschende Art von Zugriffstoken. Sie bestehen aus einer undurchsichtigen Zeichenfolge, die für die Clients, die sie verwenden, keine Bedeutung hat.

- OAuth 2.0 (User Credentials) - Wird in der Regel für Clients verwendet, die im Namen eines Benutzers Zugriff auf eine begrenzte Anzahl von Ressourcen benötigen, z. B. eine mobile Anwendung, die Zugriff auf die Kontakte oder Kalenderereignisse eines Benutzers benötigt. Der Benutzer muss die Erlaubnis ausdrücklich erteilen.

- OAuth 2.0 (Client Credentials) - Client Credentials ist ein Grant-Typ, der von Tulip verwendet wird, um ein Zugriffstoken zu erhalten, indem man sich beim Autorisierungsserver mit den Credentials des Clients (Client ID und Client Secret) authentifiziert, typischerweise für den Zugriff auf Ressourcen im eigenen Namen und nicht im Namen eines Benutzers.

- OAuth 2.0 (Service Account) - Wird für Clients verwendet, die Zugriff auf eine größere Anzahl von Ressourcen oder Verwaltungsfunktionen benötigen. Diese Rolle gewährt umfassenden Zugriff auf das Benutzerkonto und die Ressourcen, z. B. die Verwaltung von Kontoeinstellungen, das Erstellen oder Löschen von Ressourcen oder die Durchführung von Verwaltungsaufgaben.

- OAuth 1.0 - Eine frühere Version von OAuth, die sich hauptsächlich mit Web-Workflows befasst.

Mehr über OAuth erfahren Sie hier.

Kopfzeilen (optional)

Header dienen der Authentifizierung der Datenherkunft, der Datenintegrität und dem Schutz vor Wiederholung. Diese Header werden zu jeder Konnektorfunktion des Konnektors hinzugefügt.

Erweitern von Zertifizierungsstellen

.pem-formatierte Dateien können hochgeladen werden, um die standardmäßigen Node.js TLS-Zertifizierungsstellen zu erweitern. Dieses Feld aktualisiert das ca-Feld in der Node.js TLS-Bibliothek.

" Überschreibt optional die vertrauenswürdigen CA-Zertifikate. Standardmäßig wird den bekannten CAs vertraut, die von Mozilla kuratiert werden. Mozillas CAs werden vollständig ersetzt, wenn CAs explizit mit dieser Option angegeben werden. Der Wert kann eine Zeichenkette oder ein Puffer oder ein Array von Zeichenketten und/oder Puffern sein. Jeder String oder Buffer kann mehrere PEM-CAs enthalten, die miteinander verkettet sind. Das Zertifikat der Gegenstelle muss mit einer CA verkettet werden können, der der Server vertraut, damit die Verbindung authentifiziert werden kann. Bei der Verwendung von Zertifikaten, die nicht mit einer bekannten CA verkettet werden können, muss die CA des Zertifikats explizit als vertrauenswürdig angegeben werden, da sonst die Verbindung nicht authentifiziert werden kann. Wenn die Gegenstelle ein Zertifikat verwendet, das nicht mit einer der Standard-CAs übereinstimmt oder verkettet werden kann, verwenden Sie die Option ca, um ein CA-Zertifikat anzugeben, mit dem das Zertifikat der Gegenstelle übereinstimmen oder verkettet werden kann. Bei selbstsignierten Zertifikaten ist das Zertifikat seine eigene CA und muss angegeben werden. Für PEM-kodierte Zertifikate werden die Typen "TRUSTED CERTIFICATE", "X509 CERTIFICATE" und "CERTIFICATE" unterstützt. Siehe auch tls.rootCertificates."

Ein Beispiel für eine gültige CA sollte etwa so aussehen:

-----BEGIN CERTIFICATE-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

SQL-Konnektor einrichten

| Feld | Beschreibung |

|---|---|

| Server-Adresse | Die IP-Adresse oder der Hostname des Datenbankservers. Dies ist der Ort, an dem die Datenbank gehostet wird und auf die zugegriffen werden kann. |

| Anschluss | Die Nummer des Ports, den der Datenbankserver überwacht. Übliche Portnummern sind 3306 für MySQL, 5432 für PostgreSQL und 1433 für SQL Server. |

| SSL | Gibt an, ob SSL (Secure Sockets Layer) für die Verschlüsselung der Verbindung zum Datenbankserver verwendet wird. Dazu gehören normalerweise Einstellungen für den SSL-Modus und Zertifikate. |

| Datenbank | Der Name der spezifischen Datenbank auf dem Server, mit der Sie eine Verbindung herstellen möchten. In dieser Datenbank befinden sich Ihre Daten. |

| Benutzername | Der Benutzername, der für die Authentifizierung und den Zugriff auf die Datenbank erforderlich ist. Dieser Benutzer sollte über die notwendigen Berechtigungen verfügen, um Operationen an der Datenbank durchzuführen. |

| Kennwort | Das mit dem Benutzernamen verknüpfte Passwort, mit dem sich der Benutzer bei der Datenbank authentifiziert. Dies gewährleistet eine sichere Zugriffskontrolle. |

MQTT-Konnektor einrichten

Erfahren Sie hier, wie Sie MQTT-Konnektoren erstellen.