Visión general

Conecte los sistemas de software existentes con Tulip

Tulip es una plataforma abierta diseñada para integrarse perfectamente con su infraestructura de TI existente. Esta integración se facilita a través de conectores.

Los conectores son una característica de Tulip que permite el intercambio de datos entre HTTP API, MQTT, y bases de datos SQL y Tulip. Son cruciales para conectarse a servidores y sistemas externos, incluida la Table API. Configurar un conector te permite extraer información externa en tus aplicaciones Tulip, agilizando tus procesos.

Tipos de conectores

- HTTP - Accede a datos de APIs externas.

- MQTT - Escribe en tu espacio de nombres MQTT.

- SQL - Acceso a bases de datos externas fuera de Tulip.

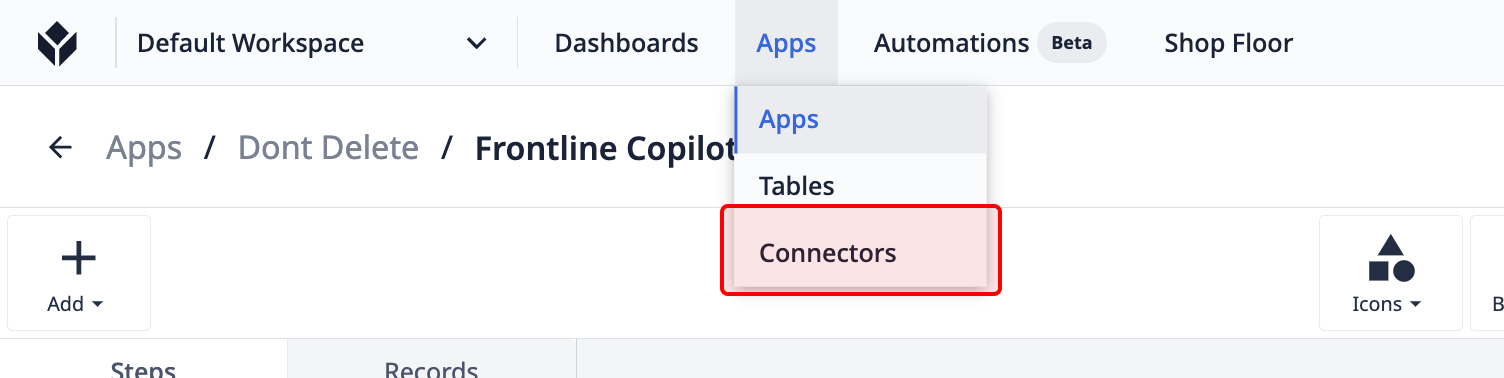

Para acceder a los conectores, pasa el ratón por encima de la pestaña Aplicaciones y selecciona Conectores.

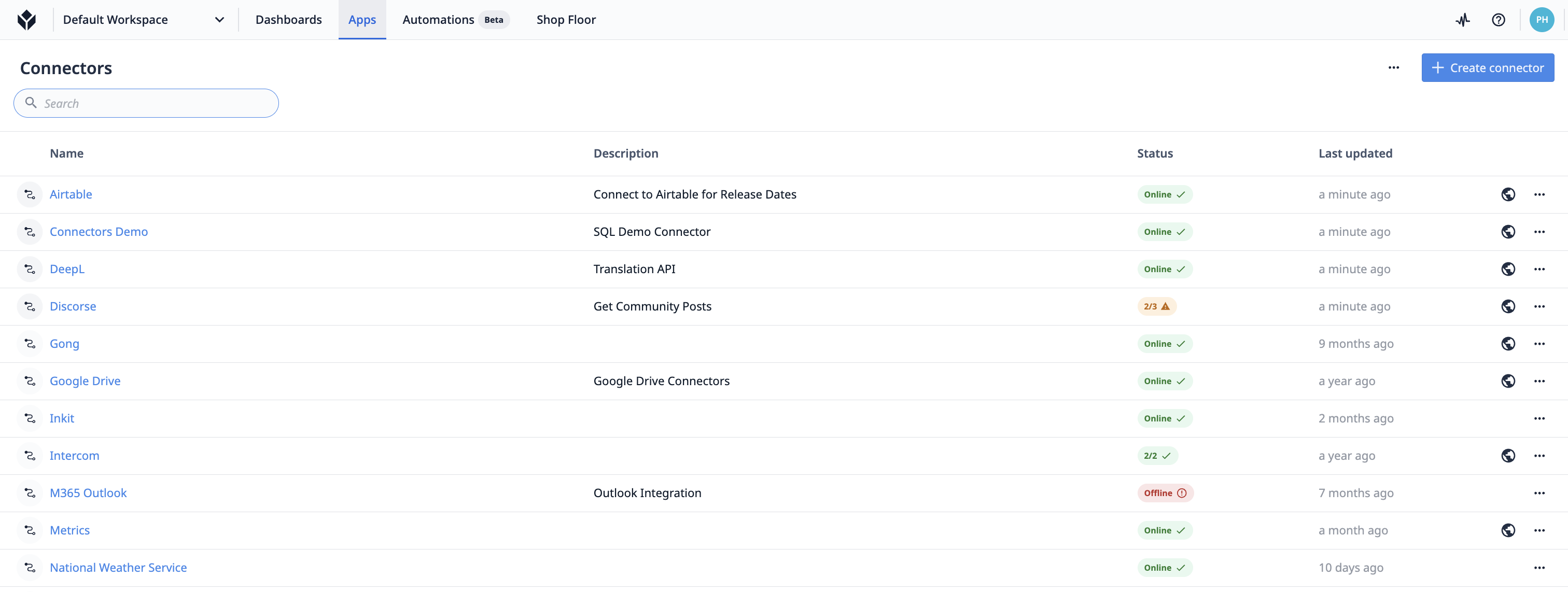

En la página Conectores, puedes ver el estado, la descripción y la última hora de actualización de tus conectores.

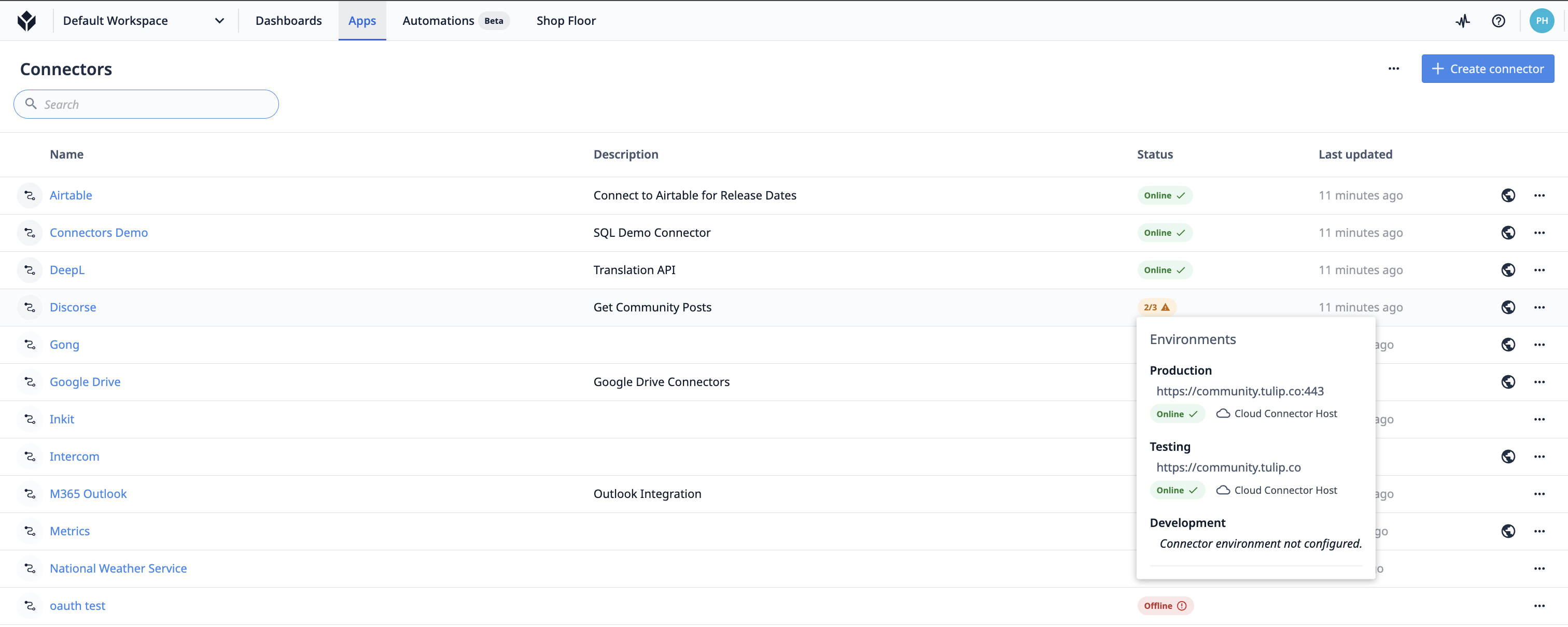

Si pasa el ratón por encima de la píldora de estado, obtendrá información adicional sobre el estado de cada {{glosario.Entorno}}.

Cada Conector puede tener múltiples Funciones de Conector o consultas que se activan dentro de una aplicación.

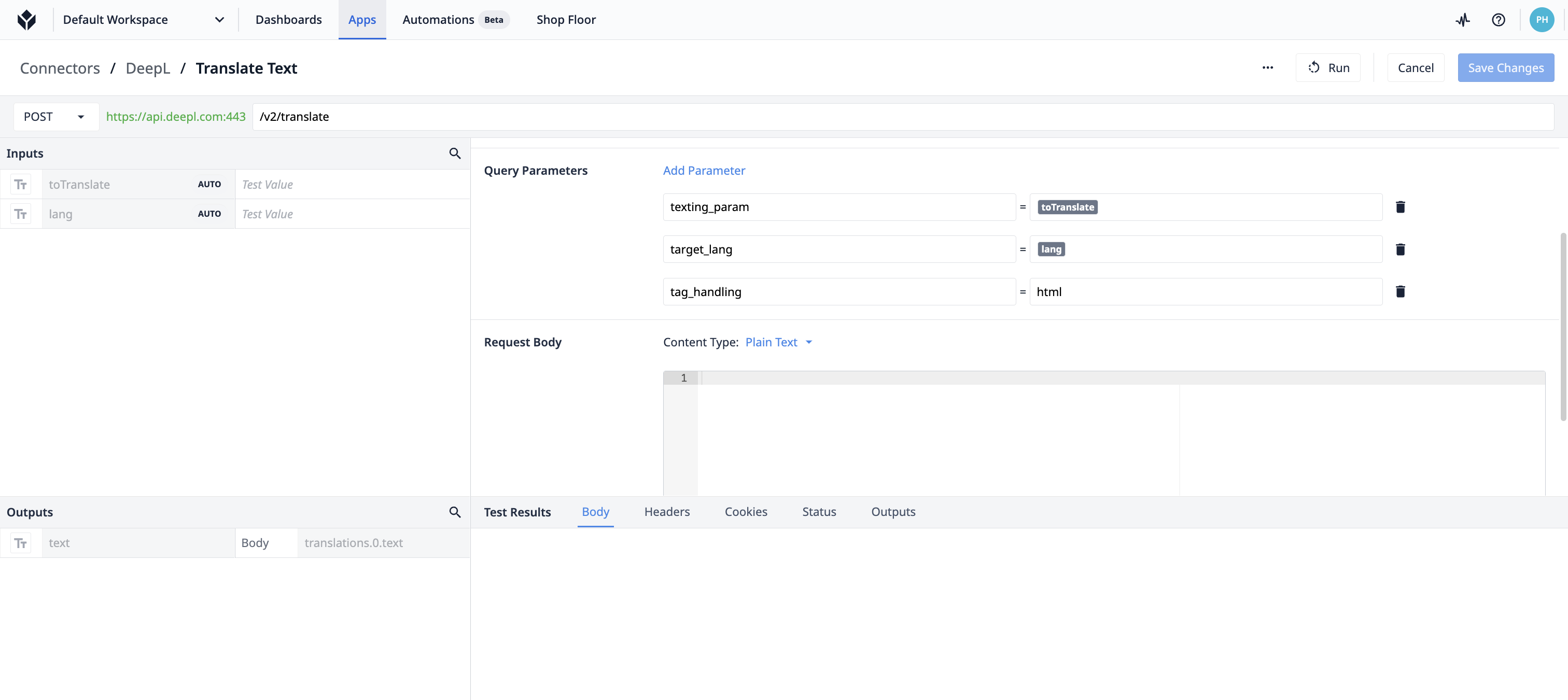

He aquí un ejemplo de una función de Conector:

Cómo usar los conectores

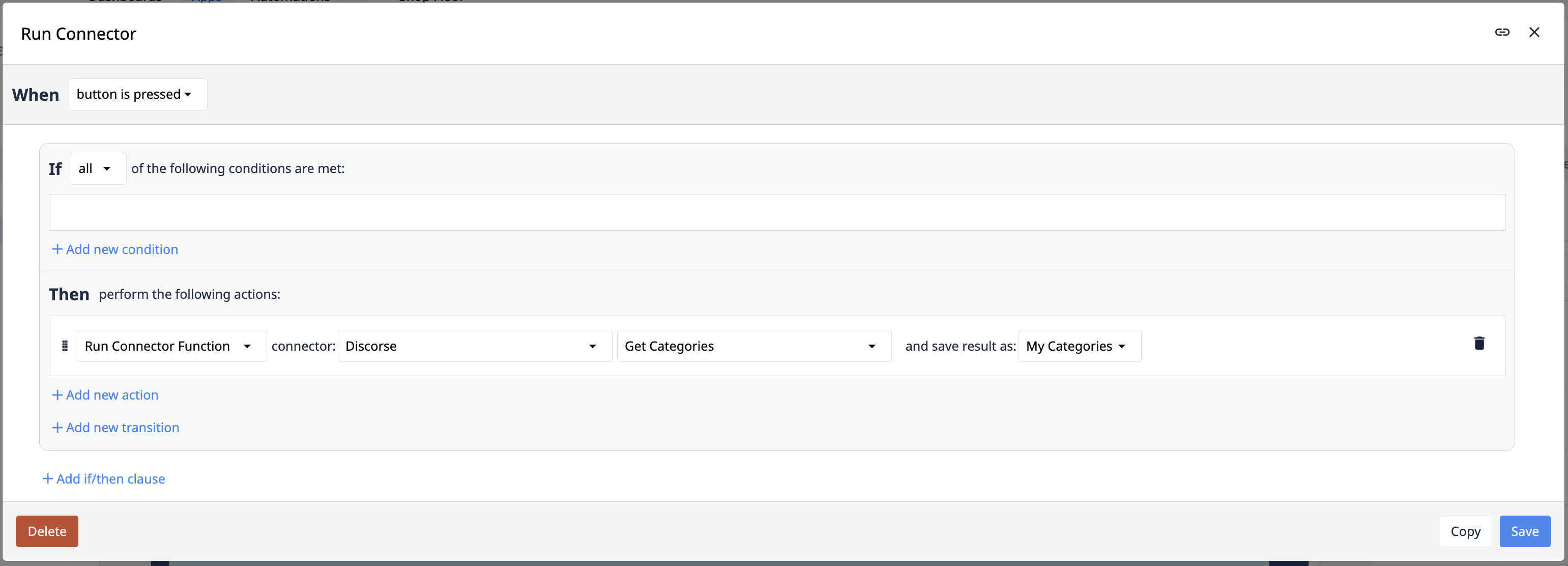

Los conectores se pueden utilizar en Triggers o Automation Action Blocks.

Ejemplo 1

- "Cuando el operario escanea un código de barras"

- "Buscar ese código de barras en mi base de datos SQL"

- "Luego navegue a uno de tres pasos diferentes basados en esos datos".

Ejemplo 2

- "Cuando el operario pulsa este botón"

- "Envía una solicitud a mi API HTTP que rastrea los problemas de producción en mi planta de producción".

Ambos ejemplos son de autoservicio. Si puedes consultar una base de datos SQL o un servicio de software externo (como un MES o ERP), puedes escribir la consulta dentro de Tulip.

La siguiente imagen muestra la lógica del editor de disparadores para ejecutar una función de conector:

Entornos del conector

La pestaña Entornos permite configurar varios servidores para cada función de conector. Los entornos le permiten segmentar la información que se ve afectada en función del ciclo de vida de sus aplicaciones y automatizaciones.

Más detalles sobre los entornos aquí.

Detalles técnicos

Dado que los conectores se comunican con sistemas externos, es esencial comprender cómo configurarlos para que se adapten a su entorno informático personalizado. El Connector Host es un componente de la plataforma Tulip que gestiona estas conexiones.

Para las bases de datos y las API que están disponibles abiertamente desde su Tulip Cloud, no se necesita ninguna configuración adicional. Sin embargo, si surgen problemas o necesitas conectarte a una base de datos, API o máquina que no esté disponible abiertamente desde Tulip Cloud, consulta este artículo sobre Connector Hosts.

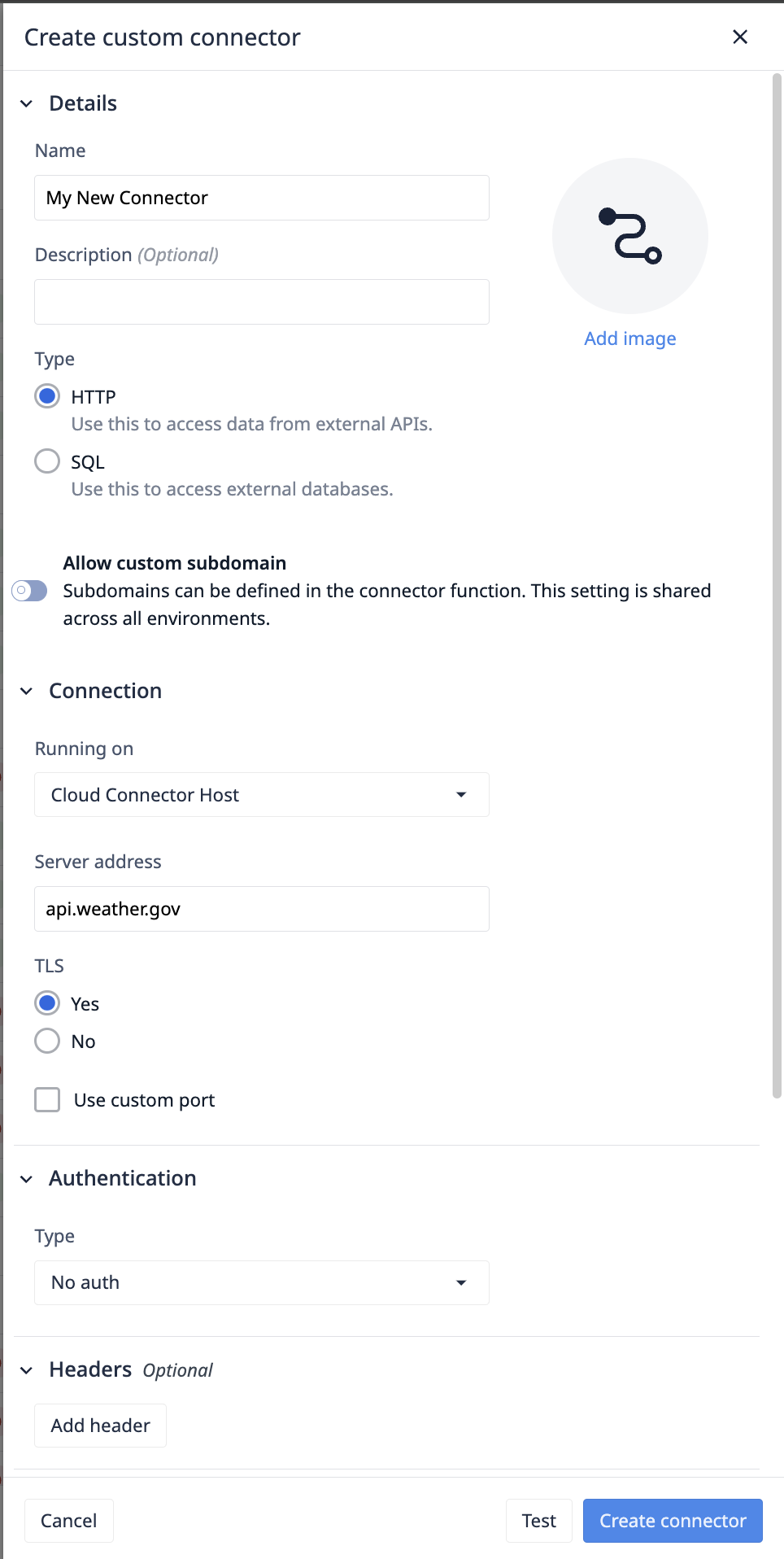

Crear un conector

La configuración de un nuevo conector no requiere amplios conocimientos de API o bases de datos, pero es útil estar familiarizado con los tipos de conexión.

Para crear un conector, vaya a la página Conectores en Aplicaciones. Haz clic en + Crear conector en la esquina superior derecha. Puede seleccionar un conector rápido existente o hacer clic en Crear conector personalizado.

Configuración de un nuevo conector

Información básica

- Añade un nombre y una descripción para tu conector. Estos pueden editarse en cualquier momento.

- Seleccione un tipo de conector. No se puede cambiar una vez creado el conector.

- [Opcionalmente] Habilitar subdominios personalizados le permite configurar subdominios únicos para cada función, facilitando la integración con arquitecturas de servicio más complejas.

Por ejemplo, si la dirección del servidor es tulip.co, la función uno podría utilizar community.tulip.co y la función dos podría utilizar support.tulip.co.

Cuando se habilitan subdominios personalizados, se debe proporcionar un subdominio predeterminado para comprobar el estado del conector.

Ejecutar en: host del conector

Seleccione el host del conector que ejecutará sus solicitudes. El host de Cloud Connector, proporcionado por Tulip, realiza las solicitudes a través de Tulip Cloud. También aparecerá cualquier host de conector local registrado en su cuenta.

Obtén más información sobre los hosts de conectores aquí.

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

Configuración del conector HTTP

Aprende a configurar las funciones del conector HTTP aquí.

Permitir subdominio personalizado

Si esta opción está activada, se pueden añadir subdominios a nivel de función. Cuando se habilita, se debe añadir un subdominio predeterminado que se utilizará para comprobar el estado en línea del conector.

EjemploElservidor es acme.co, y tiene algunas funciones que consultan sales.acme.co, otras que consultan shipping.acme.co, etc.

Dirección del servidor

Especifique la dirección de red, es decir, un nombre de host o una dirección IP, a la que se conecta Tulip.

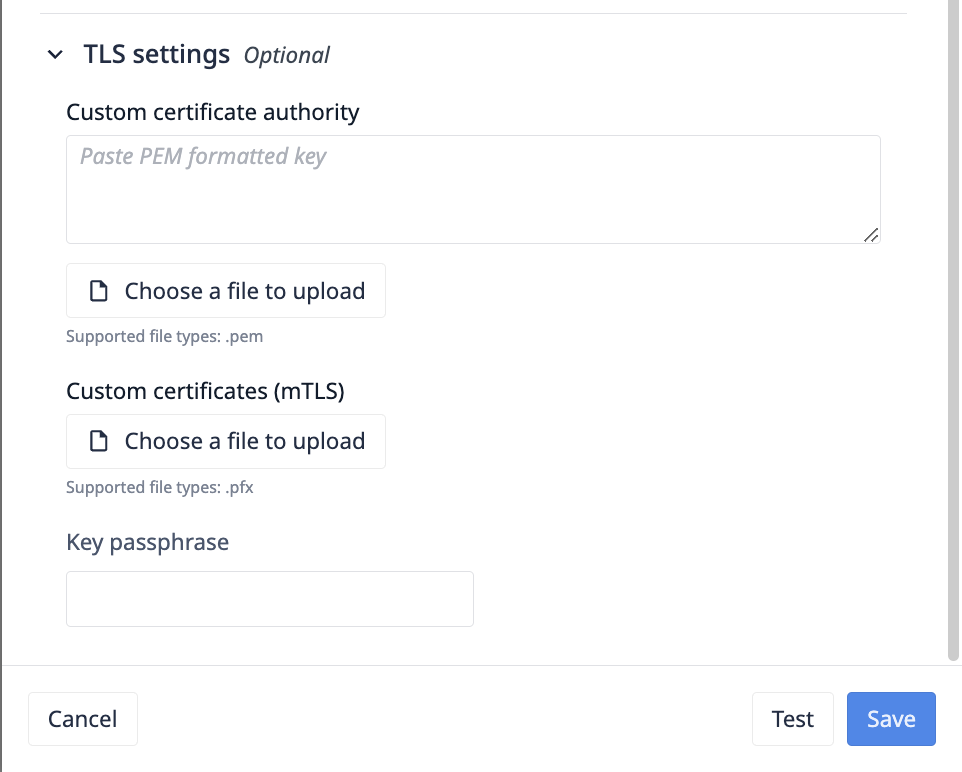

TLS

Transport Layer Security (TLS) es un protocolo criptográfico diseñado para proporcionar una comunicación segura a través de una red informática. Garantiza la privacidad e integridad de los datos mediante la encriptación de los datos transmitidos entre las partes. TLS es el sucesor de Secure Sockets Layer (SSL) y se utiliza ampliamente para proteger las conexiones a Internet.

Puerto

Su servidor escucha las peticiones en un puerto de red específico proporcionado por su proveedor de servidor. El puerto 443 es el más común para servicios HTTPS, y el puerto 80 es el más común para servicios HTTP.

Autenticación

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

- No Auth - No se necesita autenticación, o la autenticación está dentro de otras cabeceras de petición como x-auth-token.

- Basic Auth - Autenticación básica, que implementa nombre de usuario y contraseña.

- OAuth 2.0 (Token de portador ) - Los tokens de portador son el tipo predominante de token de acceso utilizado. Consisten en una cadena opaca, sin significado para los clientes que la utilizan.

- OAuth 2.0 (credenciales de usuario) - Se utiliza normalmente para clientes que necesitan acceder a un conjunto limitado de recursos en nombre de un usuario, como una aplicación móvil que necesita acceder a los contactos o eventos del calendario de un usuario. El usuario debe conceder explícitamente el permiso.

- OAuth 2.0 (cre denciales decliente): las credenciales de cliente son un tipo de concesión utilizado por Tulip para obtener un token de acceso autenticándose con el servidor de autorización utilizando las credenciales del cliente (ID de cliente y secreto de cliente), normalmente para acceder a recursos en nombre propio en lugar de en nombre de un usuario.

- OAuth 2.0 (Cuenta de servicio) - Se utiliza para clientes que requieren acceso a una gama más amplia de recursos o funciones administrativas. Este rol concede un amplio acceso a la cuenta y a los recursos del usuario, como la gestión de la configuración de la cuenta, la creación o eliminación de recursos o la realización de tareas administrativas.

- OAuth1.0 - Una versión anterior de OAuth que se ocupa principalmente de los flujos de trabajo web.

Más información sobre OAuth aquí.

Cabeceras (opcional)

Las cabeceras proporcionan autenticación del origen de los datos, integridad de los datos y protección contra repeticiones. Estas cabeceras se añadirán a todas las funciones del conector.

Ampliación de autoridades de certificación

Se pueden cargar archivos con formato.pem para ampliar las autoridades de certificación TLS predeterminadas de Node.js. Este campo actualiza el campo ca en la biblioteca TLS de Node.js.

" Opcionalmente anula los certificados CA de confianza. Por defecto se confía en las CAs bien conocidas curadas por Mozilla. Las CAs de Mozilla son completamente reemplazadas cuando las CAs son explícitamente especificadas usando esta opción. El valor puede ser una cadena o un búfer, o una matriz de cadenas y/o búferes. Cualquier cadena o búfer puede contener varias CA PEM concatenadas. El certificado del par debe ser encadenable a una CA en la que confíe el servidor para que la conexión sea autenticada. Si se utilizan certificados que no se pueden encadenar a una CA conocida, se debe especificar explícitamente la CA del certificado como de confianza o la conexión no se autenticará. Si el homólogo utiliza un certificado que no coincide o no se puede encadenar con una de las CA predeterminadas, utilice la opción ca para proporcionar un certificado de CA con el que el certificado del homólogo pueda coincidir o encadenarse. Para los certificados autofirmados, el certificado es su propia CA y debe proporcionarse. Para certificados codificados PEM, los tipos admitidos son "TRUSTED CERTIFICATE", "X509 CERTIFICATE" y "CERTIFICATE". Véase también tls.rootCertificates".

Una CA válida de ejemplo debería tener este aspecto:

-----BEGIN CERTIFICADO-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

Configuración del conector SQL

| Campo | Descripción |

|---|---|

| Dirección del servidor | Dirección IP o nombre de host del servidor de base de datos. Aquí es donde se aloja la base de datos y se puede acceder a ella. |

| Puerto | El número de puerto en el que escucha el servidor de base de datos. Los números de puerto más comunes son 3306 para MySQL, 5432 para PostgreSQL y 1433 para SQL Server. |

| SSL | Especifica si se utiliza SSL (Secure Sockets Layer) para cifrar la conexión con el servidor de base de datos. Suele incluir ajustes para el modo SSL y los certificados. |

| Base de datos | El nombre de la base de datos específica del servidor a la que desea conectarse. Aquí es donde residen sus datos. |

| Nombre de usuario | El nombre de usuario necesario para autenticarse y obtener acceso a la base de datos. Este usuario debe tener los permisos necesarios para realizar operaciones en la base de datos. |

| Contraseña | La contraseña asociada al nombre de usuario, utilizada para autenticar al usuario en la base de datos. Esto garantiza un control de acceso seguro. |

Configuración de conectores MQTT

Aprenda a crear conectores MQTT aquí.

Más información

- Snapshotting de conectores

- Cómo configurar conectores rápidos

- Resolución de problemas con conectores