- 打印

概述

连接器可实现外部系统和数据库之间的集成。更多信息,请参阅 "什么是连接器?

如何创建新连接器

设置新连接器并不需要丰富的 API 或数据库知识,但熟悉连接类型会有所帮助。

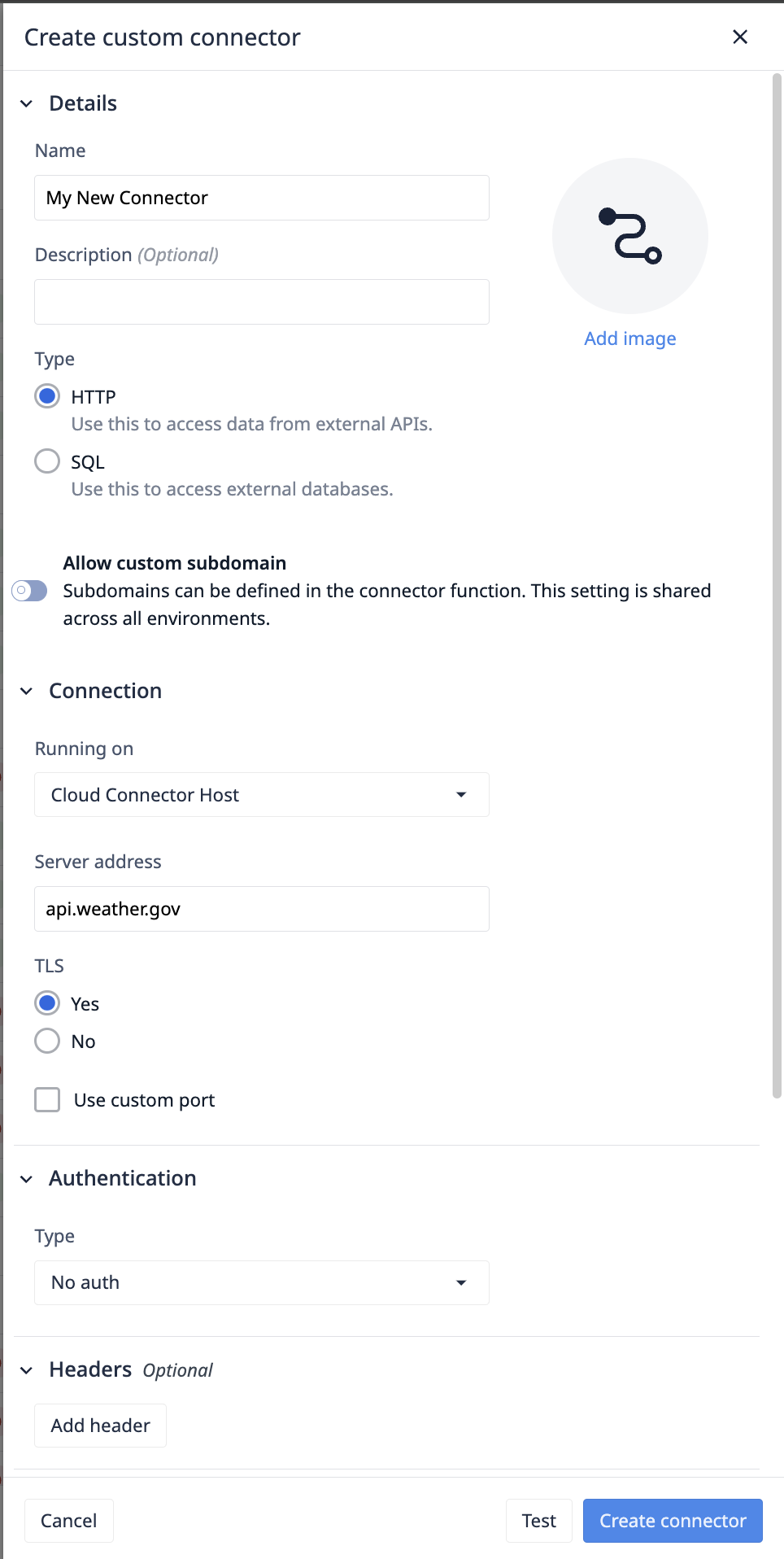

要创建连接器,请导航到应用程序下的连接器页面。单击右上角的**+ 创建连接器**。你可以选择一个现有的库连接器,也可以点击创建自定义连接器。

设置新连接器

基本信息

- 为连接器添加名称和描述。这些信息可以随时编辑。

- 选择连接器类型。创建连接器后就不能更改了。

- [可选]启用自定义子域可为每个功能配置唯一的子域,便于与更复杂的服务架构集成。

例如,如果服务器地址是

tulip.co,功能一可以使用community.tulip.co,功能二可以使用support.tulip.co。

启用自定义子域后,必须提供一个默认子域来检查连接器状态。

运行于连接器主机

选择将执行请求的连接器主机。云连接器主机由 Tulip 提供,通过 Tulip 云发出请求。任何注册到您账户的内部连接器主机也会出现。有关连接器主机的更多信息,请点击此处。

:::(Warning) (连接器主机功能)有些连接器主机不支持某些功能。这些主机将被禁用或隐藏在连接器主机下拉菜单中:

HTTP 连接器设置

有关设置 HTTP 连接器功能的信息,请点击此处:如何创建和配置 HTTP 连接器功能

允许自定义子域

启用后,可在功能级别添加子域。启用后,必须添加一个默认子域,用于检查连接器的在线状态。

例如,我的服务器是acme.co,我让一些功能查询sales . acme.co,另一些则联系shipping.acme.co,等等。

服务器地址

指定 Tulip 连接的网络地址,即主机名或 IP 地址。

传输层安全(TLS

传输层安全(TLS)是一种加密协议,旨在通过计算机网络提供安全通信。它通过对各方之间传输的数据进行加密,确保数据的私密性和完整性。TLS 是安全套接字层 (SSL) 的后续版本,广泛用于确保互联网连接的安全。

端口

服务器通过服务器提供商提供的特定网络端口监听请求。HTTPS 服务最常用的端口是 443,HTTP 服务最常用的端口是 80。

身份验证

:::(Warning) (连接器主机版本)对于 OAuth 客户凭据流,必须使用 LTS13 或更新版本的云连接器主机或预置连接器主机。

:::

类型

- No Auth-不需要身份验证,或在 x-auth-token 等其他请求标头中进行身份验证。

- Basic Auth-基本身份验证,实现用户名和密码。

- OAuth 2.0(承载令牌)- 承载令牌是访问令牌的主要类型。它们由一个不透明的字符串组成,对使用它的客户端没有意义。

- OAuth 2.0(用户凭证)- 通常用于需要代表用户访问有限资源的客户端,例如需要访问用户联系人或日历事件的移动应用程序。用户必须明确授予权限。

- OAuth 2.0(客户端凭据)--客户端凭据是 Tulip 使用的一种授予类型,通过使用客户端凭据(客户端 ID 和客户端秘密)与授权服务器进行身份验证来获取访问令牌,通常用于代表自己而不是代表用户访问资源。

- OAuth 2.0(服务账户)- 用于需要访问更多资源或管理功能的客户端。该角色授予用户对账户和资源的广泛访问权限,如管理账户设置、创建或删除资源或执行管理任务。

- OAuth 1.0- OAuth 的早期版本,主要处理网络工作流。

有关 OAuth 的更多信息,请点击此处。

标头(可选)

标头提供数据来源验证、数据完整性和重放保护。这些标头将添加到连接器上的每个连接器功能中。

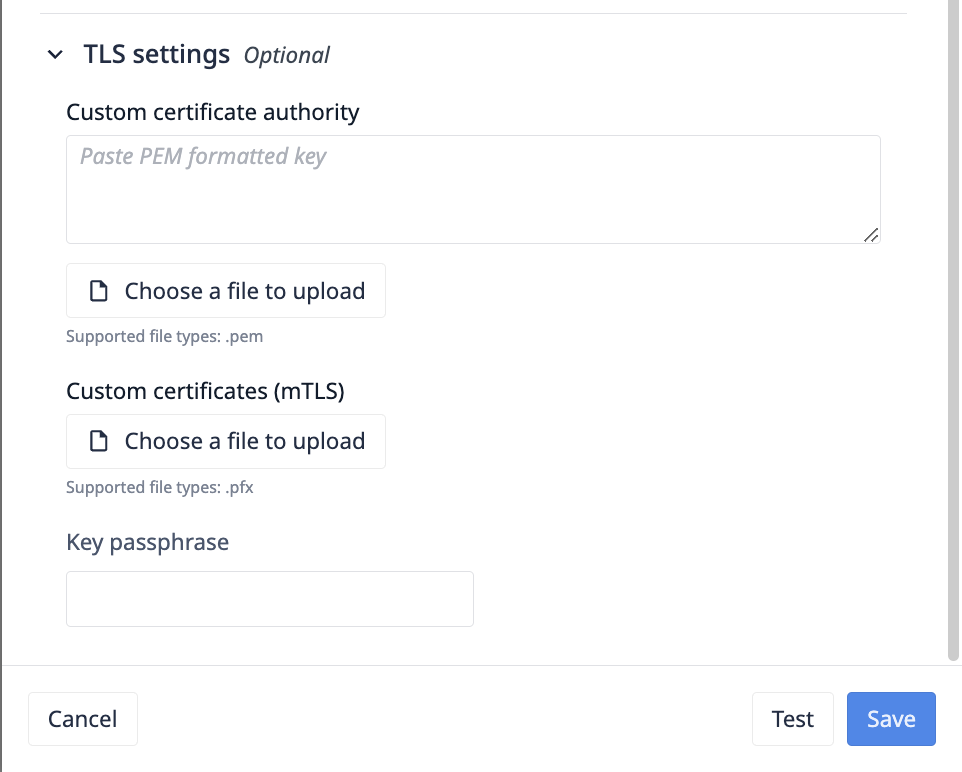

扩展证书颁发机构

可以上传.pem格式的文件,以扩展默认的 Node.js TLS 证书授权。该字段会更新Node.js TLS 库中的ca字段。

"可选择覆盖受信任的 CA 证书。默认情况下信任 Mozilla 推荐的知名 CA。当使用此选项明确指定 CA 时,Mozilla 的 CA 将被完全替换。值可以是字符串或缓冲区,也可以是字符串和/或缓冲区的数组。任何字符串或 Buffer 都可以包含多个 PEM CA。对等方的证书必须可以链入服务器信任的 CA,这样才能验证连接。如果使用的证书不能链入知名 CA,则必须将证书的 CA 明确指定为受信任的 CA,否则连接将无法验证。如果对等方使用的证书与默认 CA 不匹配或不能链入默认 CA,请使用 ca 选项提供对等方证书可以匹配或链入的 CA 证书。对于自签名证书,必须提供自己的 CA 证书。对于 PEM 编码证书,支持的类型有 "TRUSTED CERTIFICATE"(可信证书)、"X509 CERTIFICATE"(X509 证书)和 "CERTIFICATE"(证书)。另请参阅 tls.rootCertificates。

有效 CA 的示例应如下所示:

-----begin certificate----- MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNV BAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9z ZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2 NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYD VQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEB BQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8S ebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2u OwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF 64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6n rFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3 SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1Ud DgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITTh x8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8y dRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fw GzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9 lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAE

SQL 连接器设置

| 字段 | 描述 | | --- | --- | 服务器地址 | 数据库服务器的 IP 地址或主机名。这是数据库的主机名,可以从这里访问数据库。| 端口 | 数据库服务器监听的端口号。常见的端口号包括 MySQL 的 3306、PostgreSQL 的 5432 和 SQL Server 的 1433。| | SSL | 指定是否使用 SSL(安全套接字层)加密与数据库服务器的连接。通常包括 SSL 模式和证书的设置。| | 数据库 | 要连接的服务器上特定数据库的名称。这是您的数据所在位置。| 用户名 | 验证和访问数据库所需的用户名。该用户应具有在数据库上执行操作的必要权限。| 密码 | 与用户名相关联的密码,用于验证用户对数据库的访问权限。这可确保安全的访问控制。|

MQTT 连接器设置

有关创建 MQTT 连接器的信息,请点击此处:如何创建第一个 MQTT 连接器