Как создать свой первый MQTT-коннектор

С помощью этого руководства вы узнаете, как внедрить MQTT-темы в Tulip.

В этом руководстве вы узнаете:* Как настроить источник данных MQTT в Tulip

Если у вас есть работающий MQTT-брокер, который вы хотите подключить к Tulip, то вы готовы настроить MQTT-источник данных и создать свое первое приложение для мониторинга машин.

Настройка MQTT-соединения

MQTT-соединения можно создать на странице соединения или на странице источника данных машины. Процесс настройки не отличается, и соединение, созданное в одном месте, будет отображаться в другом.

Более подробную информацию о создании коннекторов можно найти здесь: Как настроить коннектор

Настройка в качестве источника данных о машинах

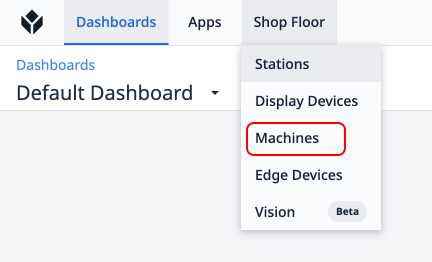

- Щелкните на опции "Станки" на вкладке "Цех" на панели меню.

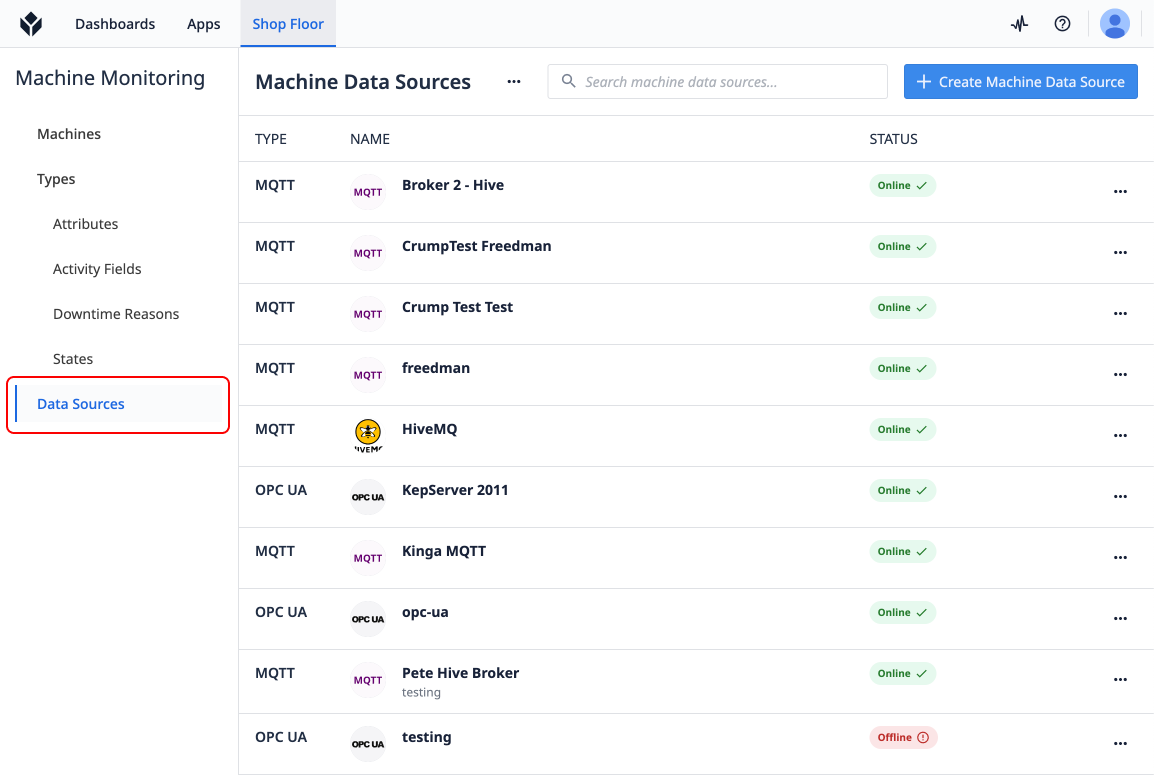

- Затем щелкните Источники данных станка в левом боковом ящике.

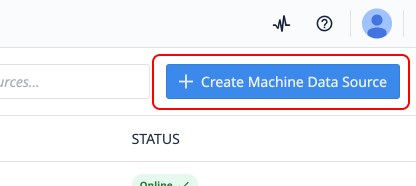

- Затем нажмите кнопку Создать источник данных машины на странице Источники данных машины.

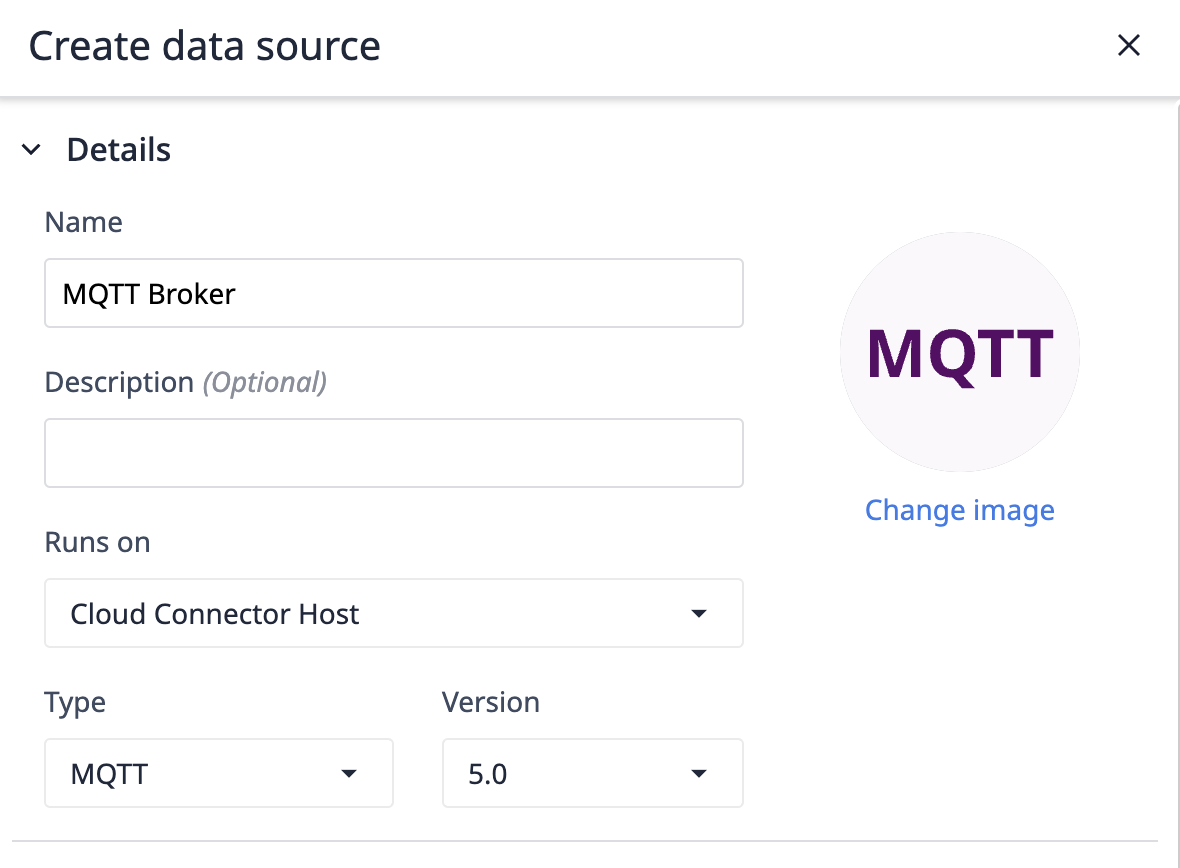

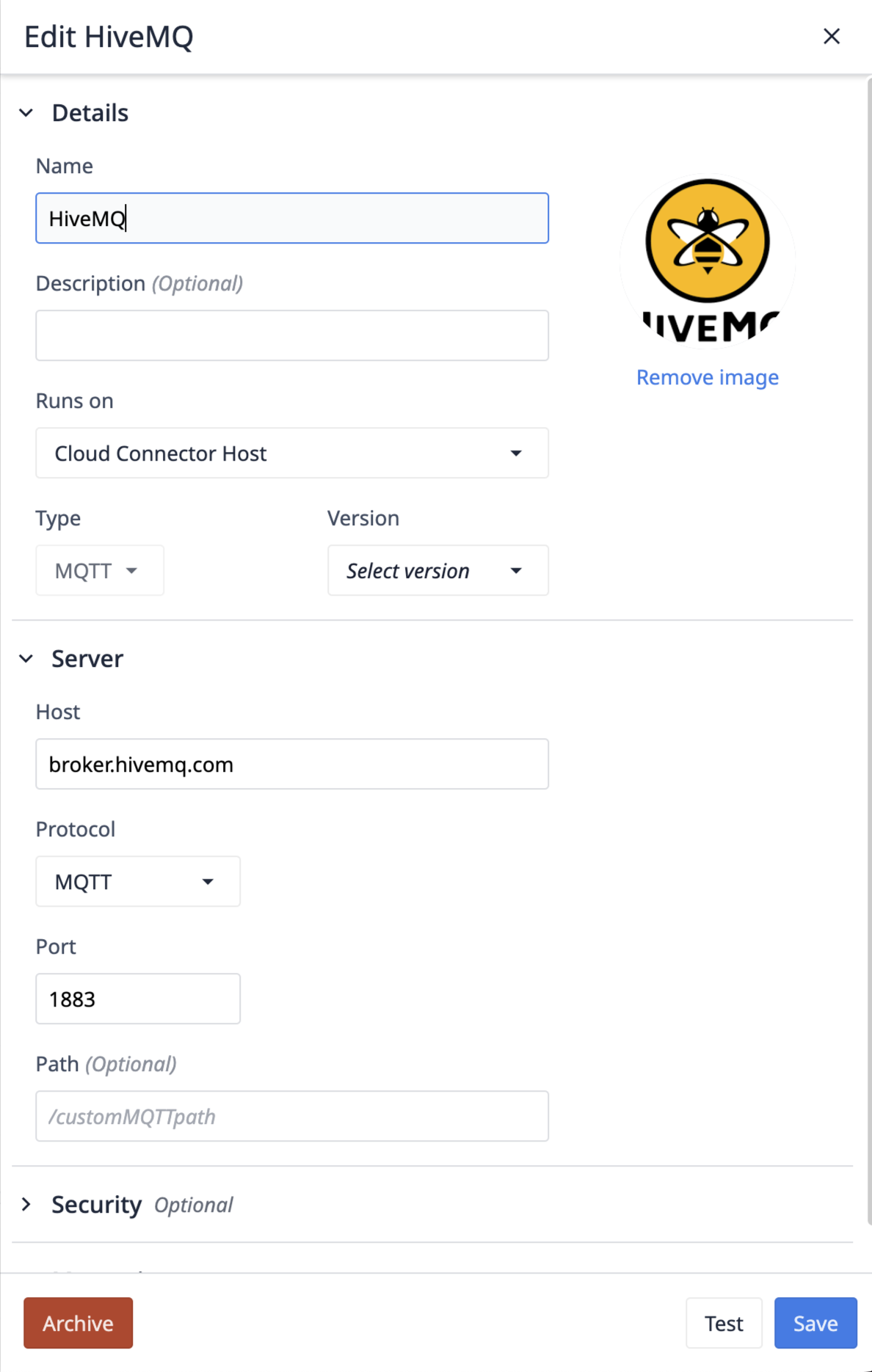

- Назовите источник данных, выберите хост коннектора, выберите MQTT и желаемую версию MQTT.

- Добавьте детали подключения к брокеру.

Настройка MQTT-соединения

Runs On

Runs on представляет собой хост коннектора, который будет отвечать за обработку соединения с вашим брокером. Если ваш брокер недоступен для широкого доступа в Интернет, для доступа к MQTT-брокеру потребуется On-Prem Connector Host. Пожалуйста, ознакомьтесь с приведенными ниже требованиями к версии перед тестированием Connector Host.

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT против MQTTs

MQTTs - это просто MQTT с дополнительным уровнем безопасности. При выборе MQTTs для связи между клиентом и брокером будет использоваться SSL/TLS. Кроме того, MQTTs поддерживает закрытые ключи, сертификаты и токены Trusted CA. При выборе только MQTT доступна только аутентификация с помощью имени пользователя и пароля или имени пользователя по идентификатору клиента.

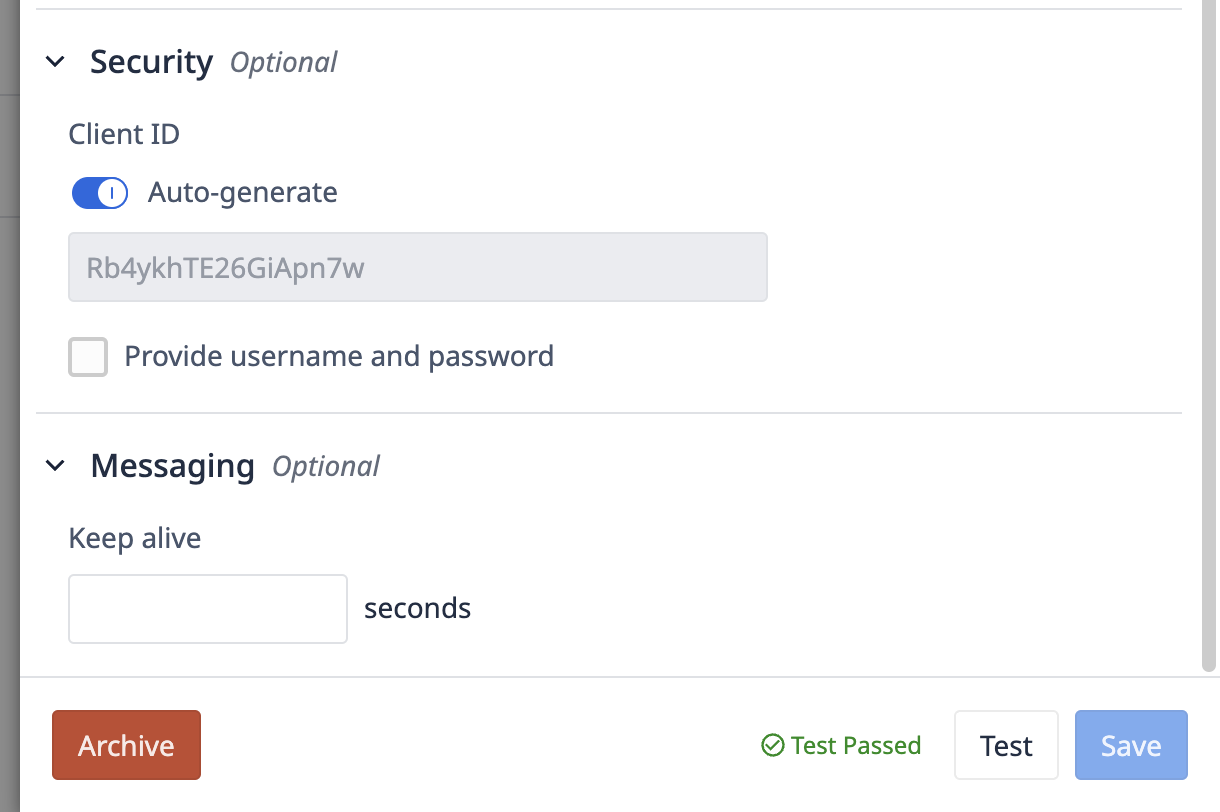

Идентификатор клиента

Идентификатор клиента - это то, как клиент Tulip будет идентифицировать себя для вашего MQTT-брокера. На самом простом уровне он часто используется для аутентификации и контроля доступа. Он может быть установлен в статическое значение или в случайное значение с установленным флагом "Auto-generate".

Keep Alive

Keep Alive - это максимальное время в секундах, в течение которого клиент хочет поддерживать связь с брокером. Если за это время от брокера к клиенту не было передано ни одного сообщения, клиент отправит брокеру сообщение о том, что он все еще жив.

Чистая сессия

Флаг MQTT Clean Session определяет продолжительность жизни сессии. Если флаг установлен, начинается новая сессия, и все данные сессии (подписки, сообщения в очереди) отбрасываются при разъединении. Если флаг снят, брокер пытается возобновить предыдущую сессию, сохраняя подписки и сообщения для клиента при повторном подключении.

Информация о сертификате MQTTs

Закрытый ключ

Обновляет свойство ключа в конфигурации аутентификации Node.js.

Закрытые ключи в формате PEM. PEM позволяет шифровать закрытые ключи. Зашифрованные ключи будут расшифрованы с помощью options.passphrase. Несколько ключей, использующих различные алгоритмы, могут быть предоставлены либо как массив незашифрованных ключевых строк или буферов, либо как массив объектов в форме. Форма объекта может встречаться только в массиве. object.passphrase необязательна. Зашифрованные ключи будут расшифрованы с помощью object.passphrase, если она предоставлена, или options.passphrase, если ее нет.

Сертификат

Обновляет свойство cert в конфигурации аутентификации Node.js.

Цепочки сертификатов в формате PEM. Для каждого закрытого ключа должна быть предоставлена одна цепочка сертификатов. Каждая цепочка сертификатов должна состоять из сертификата в формате PEM для предоставленного закрытого ключа, за которым следуют промежуточные сертификаты в формате PEM (если таковые имеются), по порядку, не включая корневой ЦС (корневой ЦС должен быть заранее известен эксперту, см. ca). При предоставлении нескольких цепочек сертификатов они не обязательно должны располагаться в том же порядке, что и их закрытые ключи. Если промежуточные сертификаты не будут предоставлены, пир не сможет проверить сертификат, и рукопожатие завершится неудачей.

Доверенный ЦС

Обновляет свойство ca в конфигурации аутентификации Node.js.

Опционально переопределите сертификаты доверенных ЦС. По умолчанию доверяются известные центры сертификации, курируемые Mozilla. ЦС Mozilla полностью заменяются, если ЦС явно указаны с помощью этой опции. Значение может быть строкой или буфером, или массивом строк и/или буферов. Любая строка или буфер может содержать несколько PEM CA, скомпонованных вместе. Чтобы соединение было аутентифицировано, сертификат партнера должен быть привязан к ЦС, которому доверяет сервер. При использовании сертификатов, не имеющих цепочки с известным ЦС, ЦС сертификата должен быть явно указан как доверенный, иначе соединение не будет аутентифицировано. Если пир использует сертификат, который не соответствует или не привязан к одному из ЦС по умолчанию, используйте параметр ca, чтобы предоставить сертификат ЦС, с которым может совпасть или привязаться сертификат пира. Для самоподписанных сертификатов сертификат является собственным ЦС и должен быть предоставлен. Для сертификатов в кодировке PEM поддерживаются следующие типы: "TRUSTED CERTIFICATE", "X509 CERTIFICATE" и "CERTIFICATE". Смотрите также tls.rootCertificates.

Проверка соединения

Нажмите кнопку Test, чтобы убедиться, что вы можете успешно подключиться к брокеру.

Если проверка прошла успешно, значит, вы готовы к настройке машины. Нажмите Сохранить, а затем перейдите на страницу Типы машин, чтобы настроить первую категорию машин.

Вы нашли то, что искали?

Вы также можете зайти на community.tulip.co, чтобы задать свой вопрос или узнать, сталкивались ли другие с подобным вопросом!