Comment construire votre premier connecteur MQTT

Utilisez ce guide pour apprendre à intégrer des sujets MQTT dans Tulip.

Dans ce guide, vous apprendrez:* Comment configurer une source de données MQTT dans Tulip

Si vous avez un courtier MQTT fonctionnel que vous souhaitez connecter à Tulip, alors vous êtes prêt à configurer une source de données MQTT et à créer votre première application de surveillance de machine.

Mise en place d'une connexion MQTT

Les connecteurs MQTT peuvent être créés à partir de la page des connecteurs, ou de la page des sources de données de machines. Le processus de configuration ne diffère pas, et une connexion créée à un endroit s'affichera à l'autre.

Vous trouverez plus de détails sur la création de connecteurs ici : Comment configurer un connecteur

Configuration en tant que source de données de machines

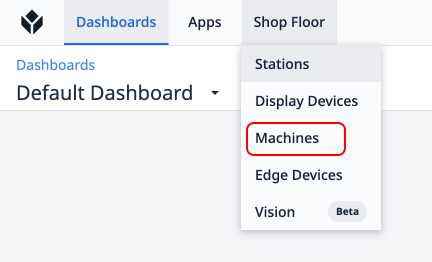

- Cliquez sur l'option Machines sous l'onglet Atelier de la barre de menu.

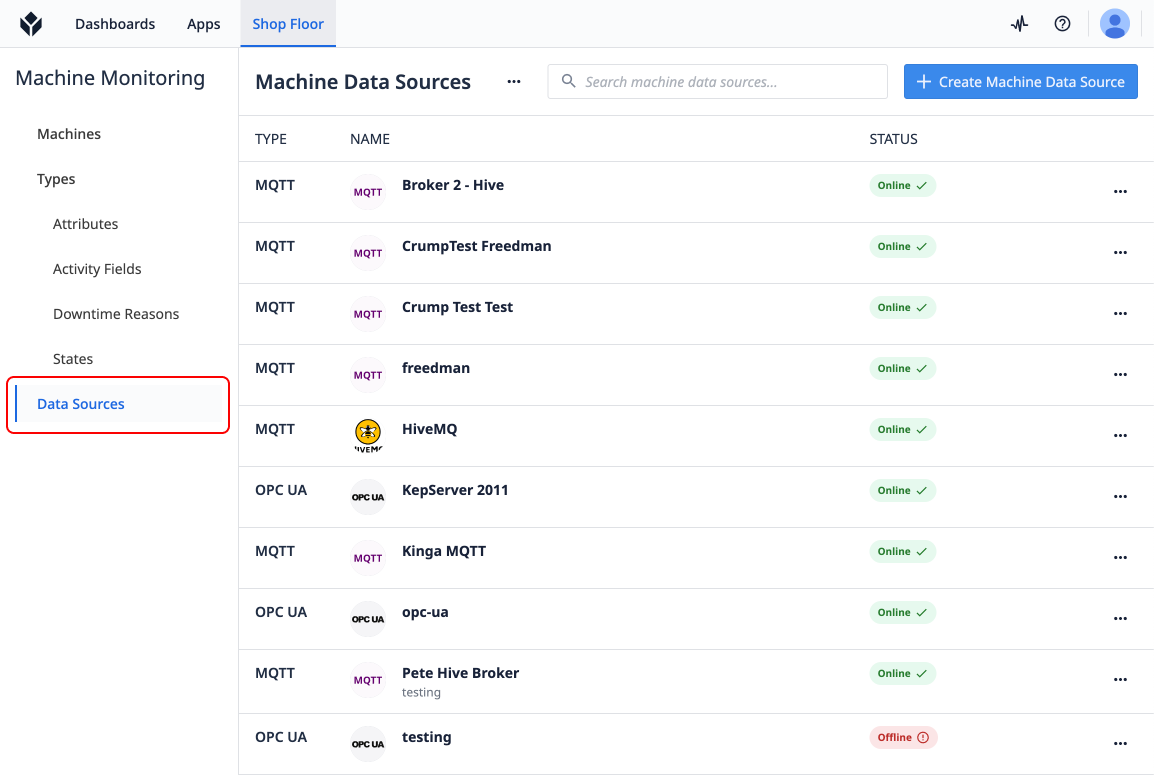

- Ensuite, cliquez sur Machine Data Sources dans le tiroir de gauche.

{Cliquez ensuite sur Sources de données machine dans le tiroir de gauche.}

{Cliquez ensuite sur Sources de données machine dans le tiroir de gauche.}

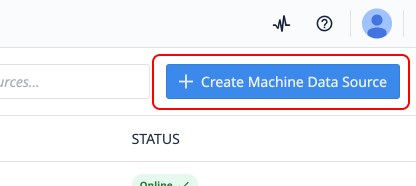

- Cliquez ensuite sur Create Machine Data Source (Créer une source de données machine) dans la page Machine Data Sources (Sources de données machine).

{Cliquez ensuite sur Créer une source de données machine dans la page Sources de données machine.}

{Cliquez ensuite sur Créer une source de données machine dans la page Sources de données machine.}

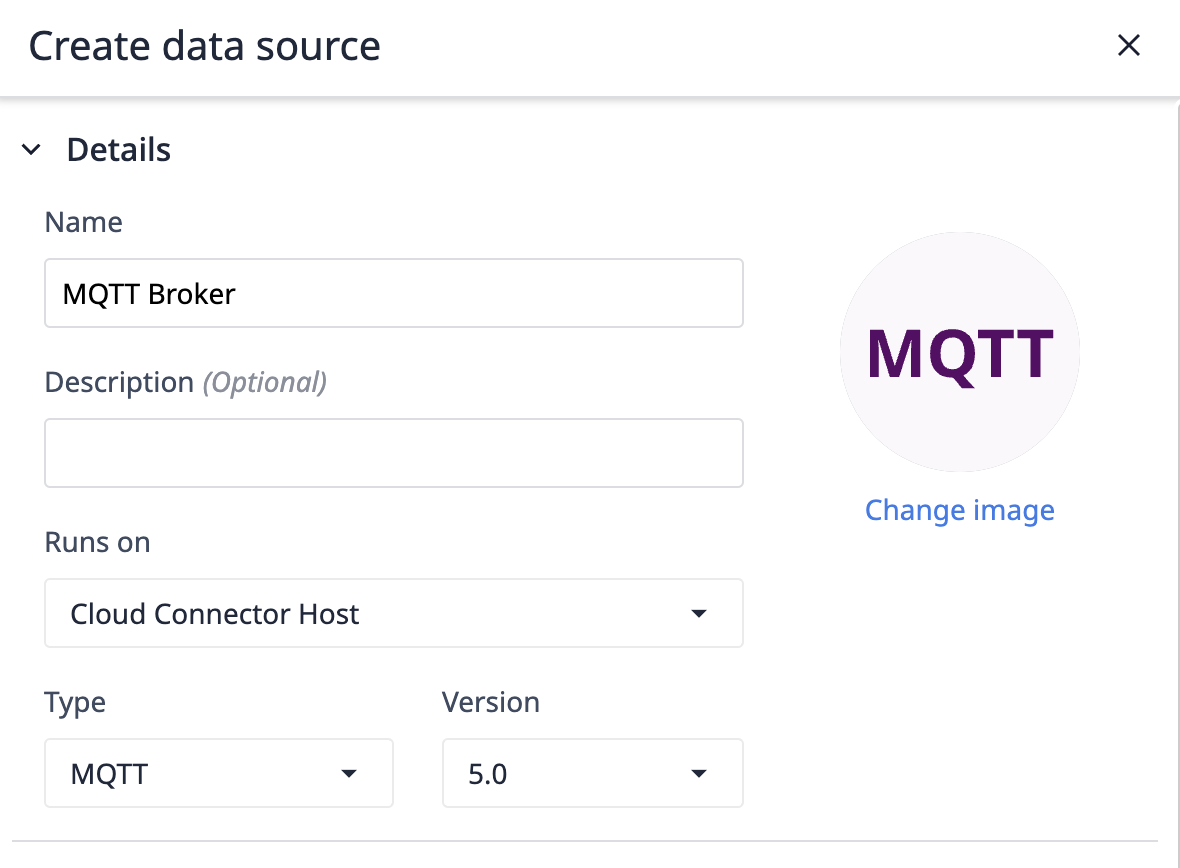

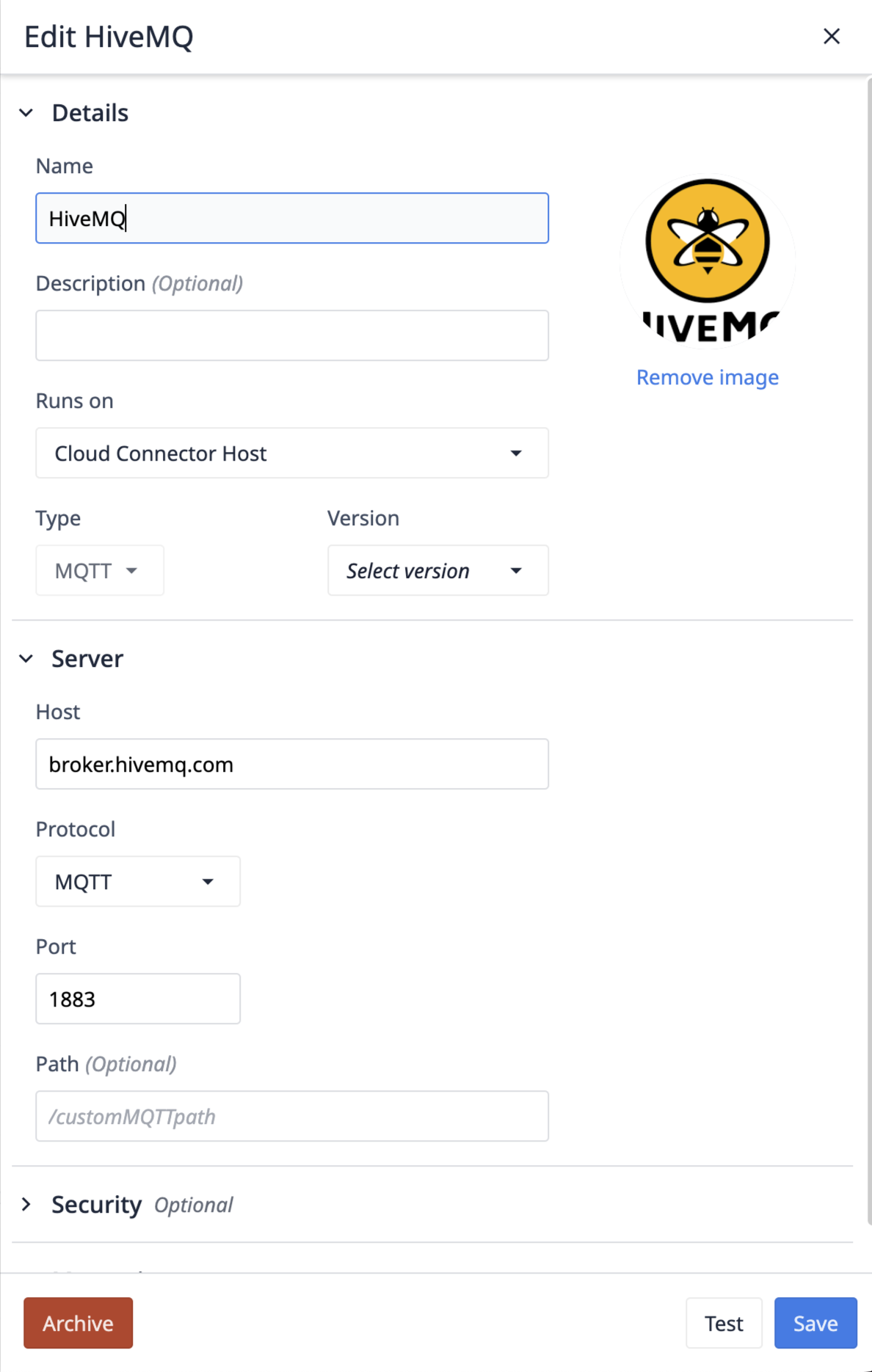

- Nommez votre source de données, sélectionnez un Connector Host, sélectionnez MQTT et la version MQTT de votre choix.

{Ajoutez les détails de la connexion pour vous connecter à votre source de données.}

{Ajoutez les détails de la connexion pour vous connecter à votre source de données.}

- Ajoutez les détails de connexion pour vous connecter à votre broker.

Configuration de la connexion MQTT

Runs On

Runs on représente l'hôte du connecteur qui sera responsable de la gestion de la connexion à votre courtier. Si votre courtier n'est pas accessible à l'Internet, un hôte de connexion sur site sera nécessaire pour accéder à votre courtier MQTT. Veuillez consulter les exigences de version suivantes avant de tester l'hôte de connexion.

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT vs. MQTTs

MQTTs est simplement MQTT, avec une couche de sécurité supplémentaire. Lorsque MQTTs est sélectionné, SSL/TLS sera utilisé pour la communication entre le client et le courtier. En outre, MQTTs prend en charge les clés privées, les certificats et les jetons d'autorité de certification de confiance. Si l'option MQTT est sélectionnée, seule l'authentification par nom d'utilisateur et mot de passe, ou par nom d'utilisateur en fonction de l'identifiant du client, est disponible.

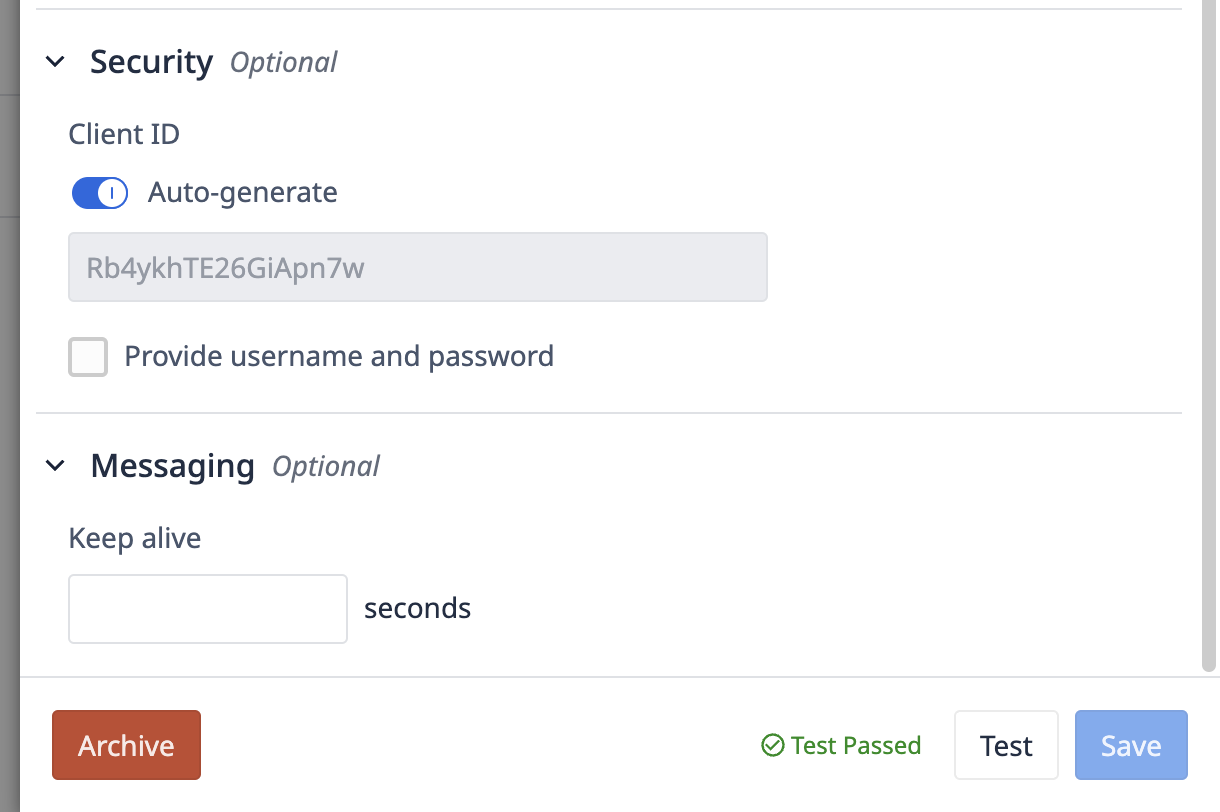

ID du client

L'identifiant du client est la façon dont le client Tulip s'identifiera auprès de votre courtier MQTT. Au niveau le plus simple, il est souvent utilisé pour l'authentification et le contrôle d'accès. Il peut être fixé à une valeur statique ou à une valeur aléatoire avec le drapeau "Auto-generate" désactivé.

Maintien en vie

Le délai d'attente est la durée maximale, en secondes, pendant laquelle le client souhaite maintenir la communication avec le courtier. Si aucun message n'a été transmis entre le courtier et le client pendant cette période, le client enverra un message au courtier pour lui indiquer qu'il est toujours en vie.

Session propre

L'indicateur MQTT Clean Session détermine la durée de vie de la session. S'il est coché, une nouvelle session démarre et toutes les données de la session (abonnements, messages en file d'attente) sont supprimées lors de la déconnexion. S'il n'est pas coché, le courtier essaie de reprendre une session précédente, en préservant les abonnements et les messages pour le client s'il se reconnecte.

MQTTs Cert Information

Private Key

Met à jour la propriété de la clé dans la configuration de l'authentification Node.js.

Clés privées au format PEM. Le format PEM permet de crypter les clés privées. Les clés cryptées seront décryptées avec options.passphrase. Plusieurs clés utilisant différents algorithmes peuvent être fournies sous la forme d'un tableau de chaînes de clés non cryptées ou de tampons, ou d'un tableau d'objets sous la forme . La forme objet ne peut être utilisée que dans un tableau. object.passphrase est facultatif. Les clés chiffrées seront déchiffrées avec object.passphrase s'il est fourni, ou avec options.passphrase s'il ne l'est pas.

Certificat

Met à jour la propriété cert dans la configuration de l'authentification Node.js.

Chaînes de certificats au format PEM. Une chaîne de certificats doit être fournie par clé privée. Chaque chaîne de certificats doit être constituée du certificat au format PEM pour une clé privée fournie, suivi des certificats intermédiaires au format PEM (le cas échéant), dans l'ordre, sans inclure l'autorité de certification racine (l'autorité de certification racine doit être connue à l'avance par l'homologue, voir ca). Lorsque plusieurs chaînes de certificats sont fournies, il n'est pas nécessaire qu'elles soient dans le même ordre que leurs clés privées. Si les certificats intermédiaires ne sont pas fournis, l'homologue ne pourra pas valider le certificat et la poignée de main échouera.

AC de confiance

Met à jour la propriété ca dans la configuration de l'authentification Node.js.

Il est possible de remplacer les certificats de l'autorité de certification de confiance. La valeur par défaut est de faire confiance aux autorités de certification bien connues sélectionnées par Mozilla. Les autorités de certification de Mozilla sont complètement remplacées lorsque les autorités de certification sont explicitement spécifiées à l'aide de cette option. La valeur peut être une chaîne ou un tampon, ou un tableau de chaînes et/ou de tampons. Toute chaîne ou mémoire tampon peut contenir plusieurs AC PEM concaténées ensemble. Le certificat de l'homologue doit être chaînable à une autorité de certification approuvée par le serveur pour que la connexion soit authentifiée. Lors de l'utilisation de certificats qui ne sont pas chaînables à une autorité de certification bien connue, l'autorité de certification du certificat doit être explicitement spécifiée comme étant de confiance, faute de quoi la connexion ne sera pas authentifiée. Si l'homologue utilise un certificat qui ne correspond pas à l'une des autorités de certification par défaut ou qui ne peut être chaîné à l'une d'elles, utilisez l'option ca pour fournir un certificat d'autorité de certification auquel le certificat de l'homologue peut correspondre ou être chaîné. Pour les certificats auto-signés, le certificat est sa propre autorité de certification et doit être fourni. Pour les certificats encodés PEM, les types pris en charge sont "TRUSTED CERTIFICATE", "X509 CERTIFICATE" et "CERTIFICATE". Voir aussi tls.rootCertificates.

Tester votre connexion

Cliquez sur Test pour voir si vous pouvez vous connecter avec succès au courtier.

Si le test est réussi, vous êtes prêt à configurer une machine. Cliquez sur Enregistrer, puis allez à la page Types de machines pour configurer votre première catégorie de machines.

Vous avez trouvé ce que vous cherchiez ?

Vous pouvez également vous rendre sur community.tulip.co pour poser votre question ou voir si d'autres personnes ont rencontré une question similaire !