Wie Sie Ihren ersten MQTT-Connector erstellen

In dieser Anleitung erfahren Sie, wie Sie MQTT-Themen in Tulip einbringen können

In dieser Anleitung lernen Sie:* Wie Sie eine MQTT-Datenquelle in Tulip einrichten

Wenn Sie einen funktionierenden MQTT-Broker haben, den Sie mit Tulip verbinden möchten, dann sind Sie bereit, eine MQTT-Datenquelle einzurichten und Ihre erste App zur Maschinenüberwachung zu erstellen.

Einrichten einer MQTT-Verbindung

MQTT-Konnektoren können über die Seite Konnektoren oder die Seite Maschinendatenquelle erstellt werden. Der Einrichtungsprozess unterscheidet sich nicht, und eine Verbindung, die an einer Stelle erstellt wurde, wird auch an der anderen Stelle angezeigt.

Weitere Einzelheiten zur Erstellung von Konnektoren finden Sie hier: Konfigurieren einer Verbindung

Einrichten als Maschinendatenquelle

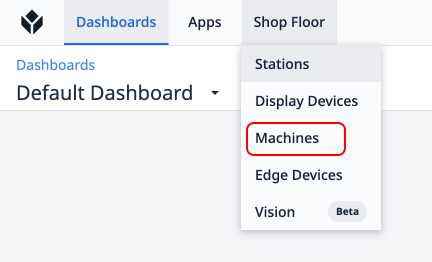

- Klicken Sie auf die Option Maschinen unter der Registerkarte Werkstatt in der Menüleiste.

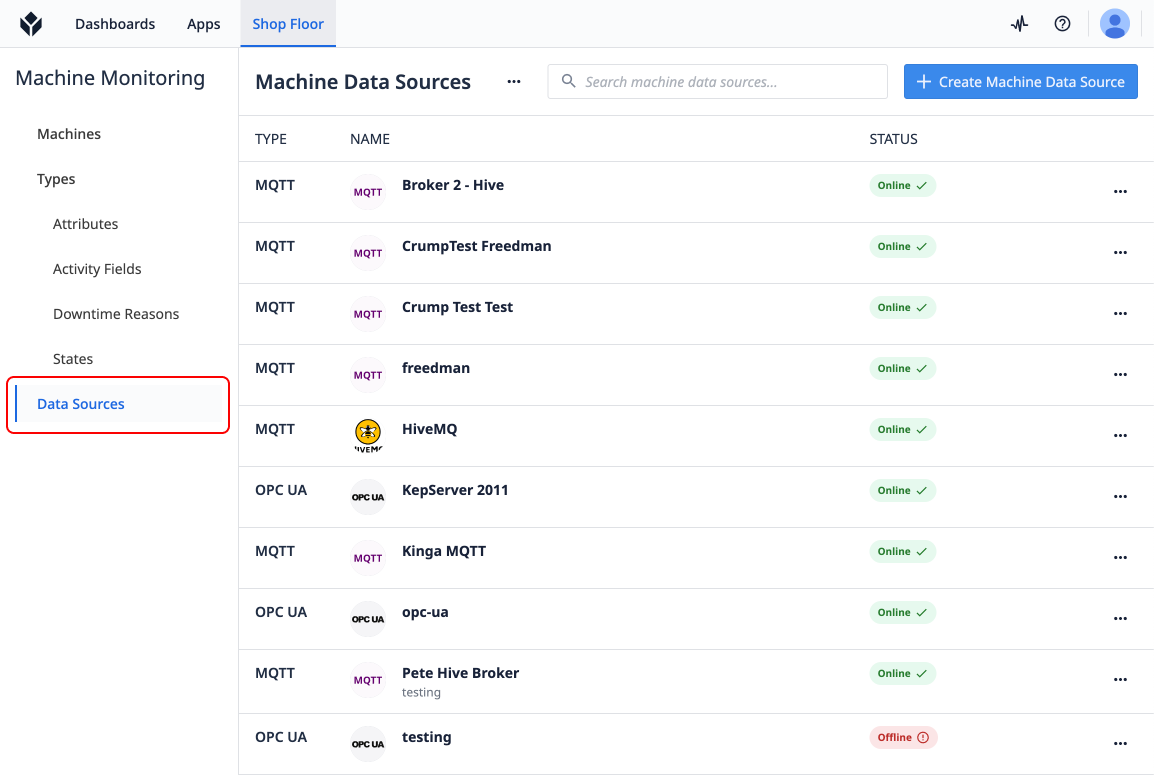

- Klicken Sie dann auf Maschinendatenquellen in der linken Schublade.

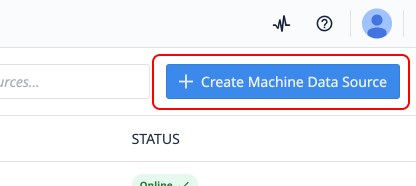

- Klicken Sie dann auf der Seite Maschinendatenquellen auf Maschinendatenquelle erstellen.

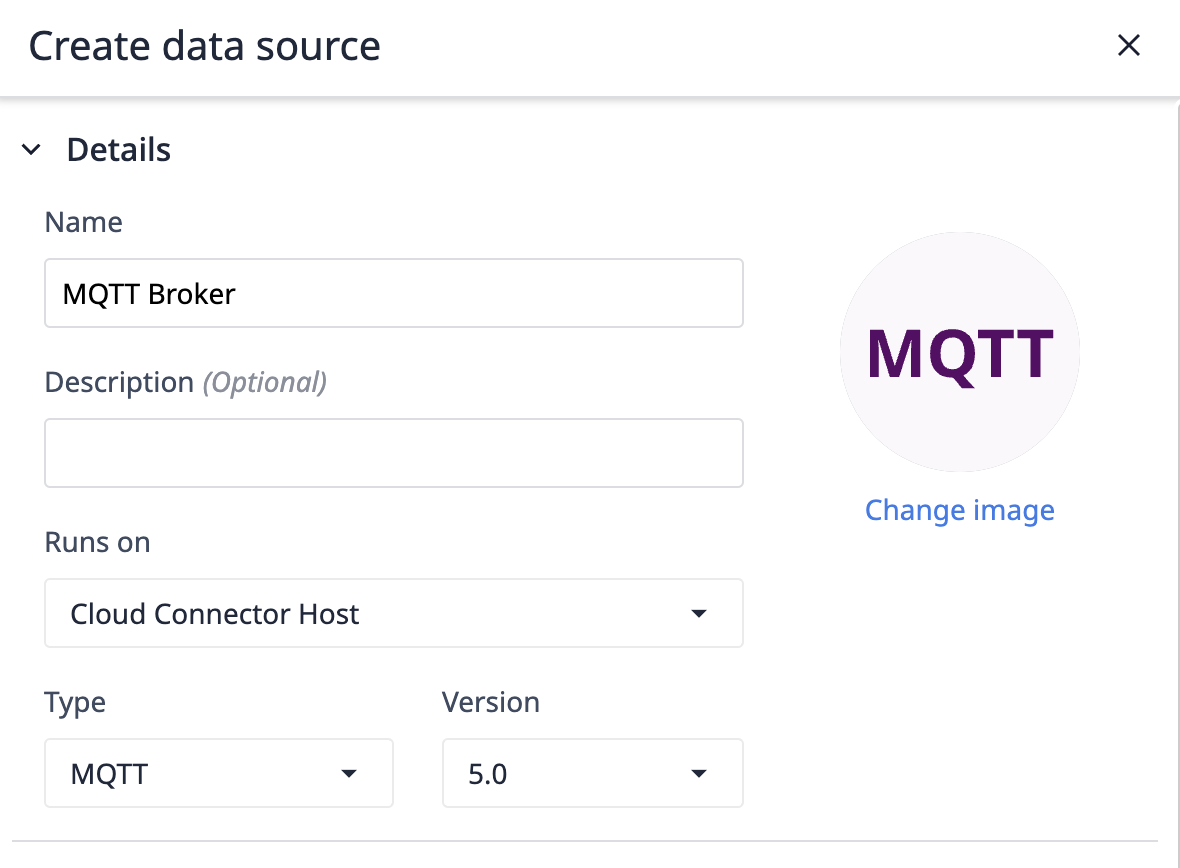

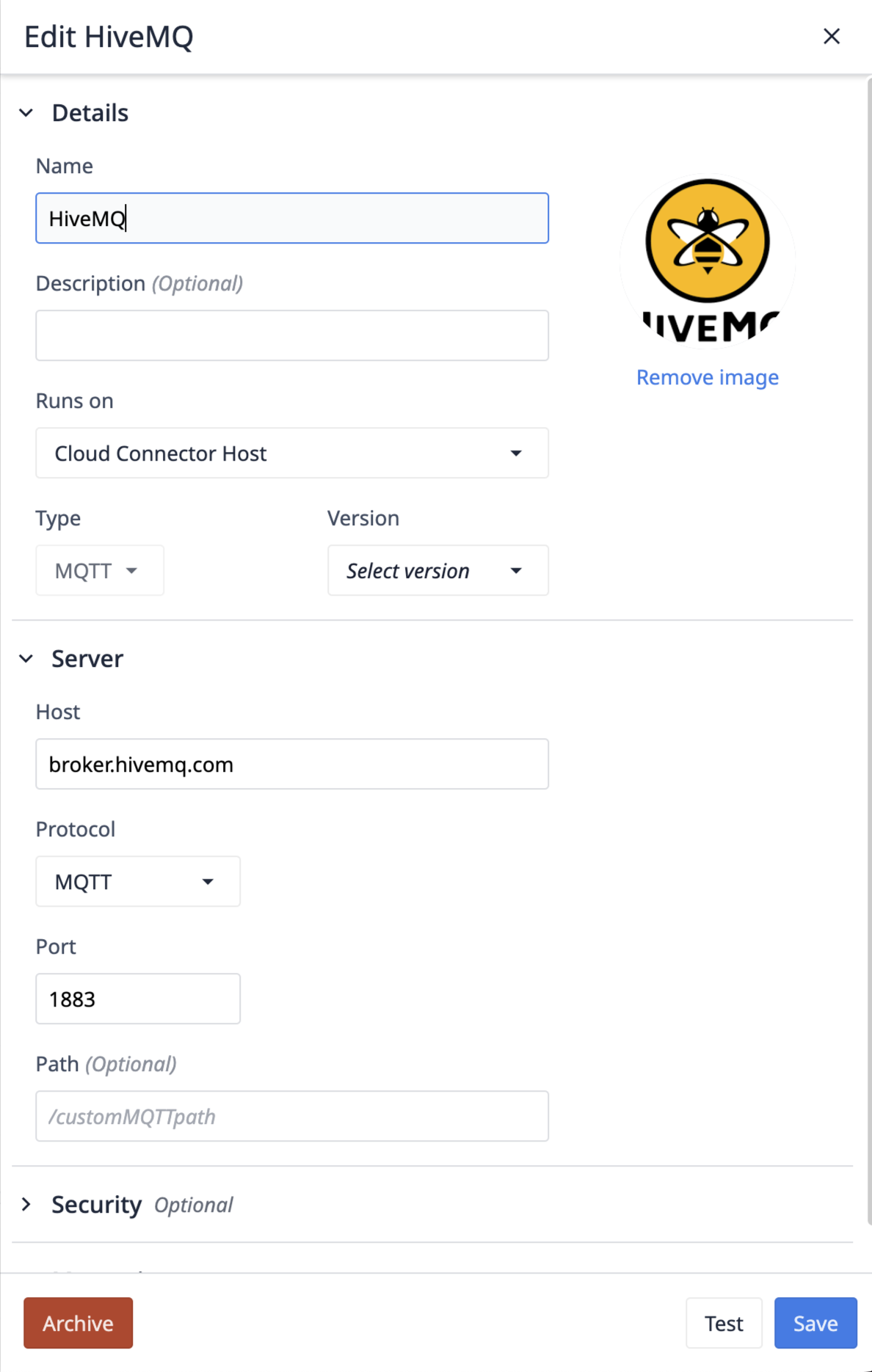

- Benennen Sie Ihre Datenquelle, wählen Sie einen Connector Host, wählen Sie MQTT und die gewünschte MQTT-Version.

- Fügen Sie die Verbindungsdetails hinzu, um sich mit Ihrem Broker zu verbinden.

Konfigurieren der MQTT-Verbindung

Läuft auf

Runs on steht für den Connector-Host, der für die Verbindung zu Ihrem Broker zuständig sein wird. Wenn Ihr Broker nicht über das Internet zugänglich ist, wird ein On-Prem Connector Host benötigt, um auf Ihren MQTT-Broker zuzugreifen. Bitte prüfen Sie die folgenden Versionsanforderungen, bevor Sie den Connector Host testen.

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT vs. MQTTs

MQTTs ist einfach MQTT, mit einer zusätzlichen Sicherheitsebene. Wenn MQTTs ausgewählt ist, wird SSL/TLS für die Kommunikation zwischen dem Client und dem Broker verwendet. Außerdem unterstützt MQTTs private Schlüssel, Zertifikate und vertrauenswürdige CA-Token. Wenn nur MQTT ausgewählt ist, steht nur die Authentifizierung über Benutzername und Kennwort oder Benutzername nach Client-ID zur Verfügung.

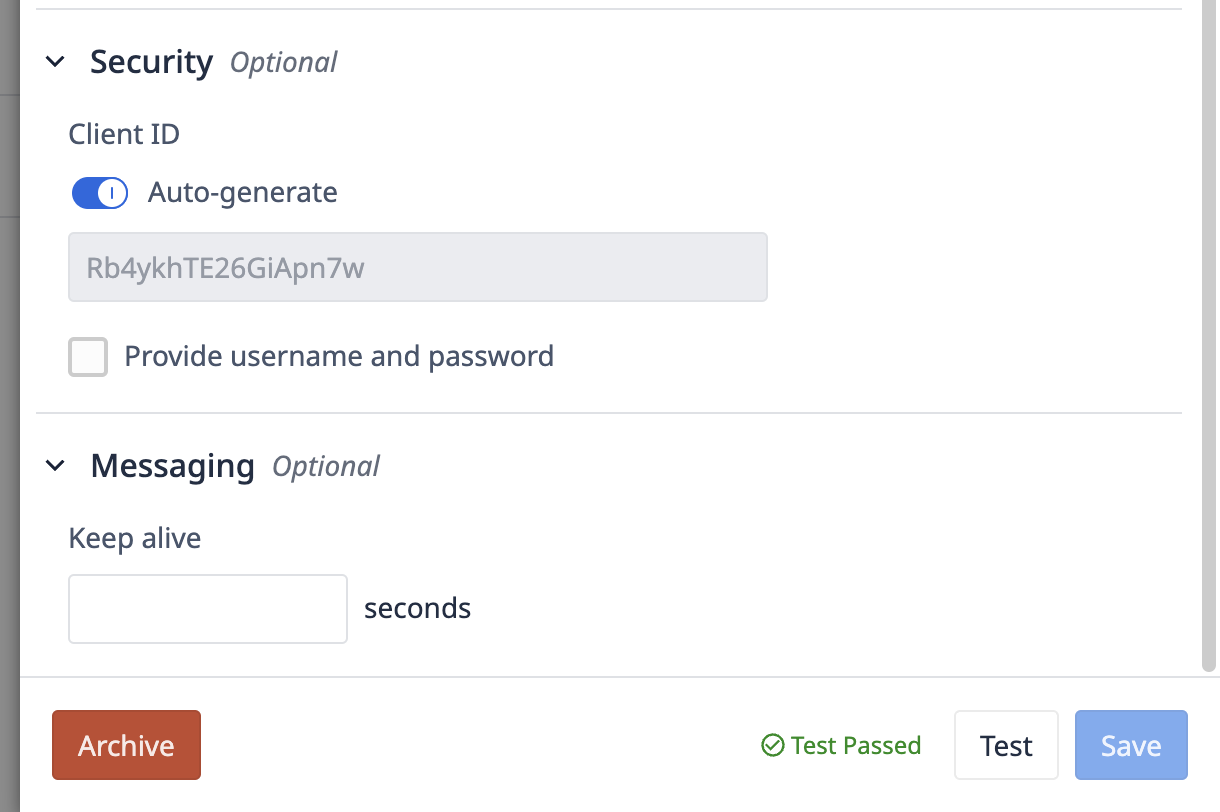

Klienten-ID

Die Client-ID ist die Art und Weise, wie sich der Tulip-Client bei Ihrem MQTT-Broker identifiziert. Auf der einfachsten Ebene wird dies oft für die Authentifizierung und Zugangskontrolle verwendet. Sie kann auf einen statischen Wert oder auf einen Zufallswert gesetzt werden, wenn das "Auto-generate"-Flag umgeschaltet wird.

Lebendig halten

Keep Alive ist die maximale Zeit in Sekunden, die der Client die Kommunikation mit dem Broker offen halten möchte. Wenn in dieser Zeitspanne keine Nachrichten vom Broker an den Client übermittelt wurden, sendet der Client eine Nachricht an den Broker, die anzeigt, dass er noch am Leben ist.

Saubere Sitzung

Das MQTT-Flag Clean Session bestimmt die Lebensdauer der Sitzung. Wenn es aktiviert ist, beginnt eine neue Sitzung, und alle Sitzungsdaten (Abonnements, Nachrichten in der Warteschlange) werden bei der Trennung der Verbindung verworfen. Wenn es nicht markiert ist, versucht der Broker, eine frühere Sitzung fortzusetzen, wobei die Abonnements und Nachrichten für den Client erhalten bleiben, wenn er sich erneut verbindet.

MQTTs Cert-Informationen

Privater Schlüssel

Aktualisiert die Schlüsseleigenschaft in der Node.js-Authentifizierungskonfiguration.

Private Schlüssel im PEM-Format. PEM erlaubt die Option, private Schlüssel zu verschlüsseln. Verschlüsselte Schlüssel werden mit options.passphrase entschlüsselt. Mehrere Schlüssel, die verschiedene Algorithmen verwenden, können entweder als Array von unverschlüsselten Schlüsselstrings oder Puffern oder als Array von Objekten in der Form bereitgestellt werden. Die Objektform kann nur in einem Array vorkommen. object.passphrase ist optional. Verschlüsselte Schlüssel werden mit object.passphrase entschlüsselt, wenn diese angegeben ist, oder mit options.passphrase, wenn sie nicht angegeben ist.

Zertifikat

Aktualisiert die cert-Eigenschaft in der Node.js-Authentifizierungskonfiguration.

Zertifikatsketten im PEM-Format. Es sollte eine Zertifikatskette pro privatem Schlüssel bereitgestellt werden. Jede Zertifikatskette sollte aus dem PEM-formatierten Zertifikat für einen bereitgestellten privaten Schlüssel bestehen, gefolgt von den PEM-formatierten Zwischenzertifikaten (falls vorhanden), in dieser Reihenfolge und ohne die Root-CA (die Root-CA muss der Gegenstelle bekannt sein, siehe ca). Wenn Sie mehrere Zertifikatsketten bereitstellen, müssen diese nicht in der gleichen Reihenfolge wie die privaten Schlüssel im Schlüssel sein. Wenn die Zwischenzertifikate nicht bereitgestellt werden, kann die Gegenstelle das Zertifikat nicht validieren, und der Handshake schlägt fehl.

Vertrauenswürdige CA

Aktualisiert die Eigenschaft ca in der Node.js-Authentifizierungskonfiguration.

Optional können die vertrauenswürdigen CA-Zertifikate außer Kraft gesetzt werden. Standardmäßig wird den bekannten CAs vertraut, die von Mozilla kuratiert werden. Mozillas CAs werden vollständig ersetzt, wenn CAs explizit mit dieser Option angegeben werden. Der Wert kann eine Zeichenkette oder ein Puffer oder ein Array von Zeichenketten und/oder Puffern sein. Jeder String oder Buffer kann mehrere PEM-CAs enthalten, die miteinander verkettet sind. Das Zertifikat der Gegenstelle muss mit einer CA verkettet werden können, der der Server vertraut, damit die Verbindung authentifiziert werden kann. Bei der Verwendung von Zertifikaten, die nicht mit einer bekannten CA verkettet werden können, muss die CA des Zertifikats explizit als vertrauenswürdig angegeben werden, da sonst die Verbindung nicht authentifiziert werden kann. Wenn die Gegenstelle ein Zertifikat verwendet, das nicht mit einer der Standard-CAs übereinstimmt oder verkettet werden kann, verwenden Sie die Option ca, um ein CA-Zertifikat anzugeben, mit dem das Zertifikat der Gegenstelle übereinstimmen oder verkettet werden kann. Bei selbstsignierten Zertifikaten ist das Zertifikat seine eigene CA und muss angegeben werden. Für PEM-kodierte Zertifikate werden die Typen "TRUSTED CERTIFICATE", "X509 CERTIFICATE" und "CERTIFICATE" unterstützt. Siehe auch tls.rootCertificates.

Testen Ihrer Verbindung

Klicken Sie auf Test, um zu sehen, ob Sie erfolgreich eine Verbindung zum Broker herstellen können.

Wenn der Test erfolgreich ist, können Sie einen Rechner einrichten. Klicken Sie auf Speichern, und gehen Sie dann zur Seite Maschinentypen, um Ihre erste Maschinenkategorie einzurichten.

Haben Sie gefunden, wonach Sie gesucht haben?

Sie können auch auf community.tulip.co Ihre Frage stellen oder sehen, ob andere mit einer ähnlichen Frage konfrontiert wurden!