Voici comment les propriétaires de comptes Tulip peuvent travailler avec LDAP pour gérer les utilisateurs de leur compte.

This feature is only available to existing customers, and is no longer offered to new Tulip customers.

Dans cet article, vous apprendrez

- Comment Tulip peut se connecter à votre instance Active Directory

- Les différentes façons de configurer l'intégration Active Directory

- Les exigences techniques pour une intégration Active Directory

Tulip intègre actuellement le produit Active Directory de Microsoft via le protocole LDAP. Si votre organisation utilise Active Directory, vous pouvez gérer vos utilisateurs Tulip en fonction des règles d'Active Directory.

Vue d'ensemble des utilisateurs de Tulip

Tulip a deux interfaces utilisateur différentes :

- Tulip, où les applications sont construites et éditées, et qui peut être connectée à des bases de données externes.

- Le lecteur Tulip, où les utilisateurs et les opérateurs exécutent les applications qui ont été construites dans Tulip.

Le niveau de permission d'un utilisateur est défini par le rôle de l'utilisateur.

Tulip a plusieurs niveaux de privilèges pour les utilisateurs. Pour plus d'informations sur ces rôles, veuillez consulter : Gérer les rôles des utilisateurs dans Tulip

- Les Propriétaires de Compte et divers autres rôles listés ont la possibilité d'éditer des applications dans Tulip.

- Les opérateurs n'ont accès qu'aux applications via le lecteur Tulip. Ils ne peuvent pas éditer les applications ou accéder à l'interface de Tulip.

Options d'intégration LDAP

Pour intégrer LDAP avec Tulip, vous pouvez soit gérer les rôles de vos utilisateurs à partir des groupes Active Directory, soit à partir de Tulip :

- Gérer les rôles des utilisateurs à partir des groupes Active Directory: Vous devrez grouper vos utilisateurs de manière appropriée en fonction de leur niveau de permission sur votre serveur Active Directory, et fournir à votre administrateur système Tulip les correspondances appropriées (Ex : Groupe A = Propriétaires de comptes). Cela signifie que l'autorisation et l'authentification sont déterminées par votre IdP.

- Gérer les rôles des utilisateurs depuis Tulip: Vous devrez ajouter manuellement chaque utilisateur depuis Tulip, avec leur rôle d'utilisateur spécifié, et leur demander de créer leur compte avec le nom d'utilisateur exact qui se trouve dans votre Active Directory. Cela signifie que seule l'authentification est contrôlée par votre IdP.

Vous pouvez configurer votre intégration de quatre manières différentes :

Si les opérateurs sont gérés dans votre IdP

- Exiger que tous les utilisateurs de Tulip se connectent à Tulip ou à Tulip Player en utilisant leur nom d'utilisateur et leur mot de passe Active Directory. Les rôles au sein de Tulip sont spécifiés en fonction des groupes Active Directory. Autorisation et authentification via LDAP.

- Exiger que tous les utilisateurs de Tulip se connectent à Tulip ou à Tulip Player en utilisant leur nom d'utilisateur et leur mot de passe Active Directory. Les rôles sont maintenus dans Tulip. Authentification uniquement via LDAP.

Si les opérateurs ne sont pas gérés dans votre IdP

- Permettre aux opérateurs de Tulip de se connecter à Tulip Player en utilisant uniquement leur badge d'identification, mais exiger des propriétaires de comptes Tulip et autres rôles de se connecter à Tulip en utilisant leur nom d'utilisateur et leur mot de passe Active Directory. Les rôles au sein de Tulip sont spécifiés sur la base d'un groupe Active Directory. Autorisation et authentification via LDAP.

- Permettre aux opérateurs de Tulip de se connecter à Tulip Player en utilisant uniquement leur badge d'identification, mais exiger des propriétaires de comptes Tulip et autres rôles de se connecter à Tulip en utilisant leur nom d'utilisateur et leur mot de passe Active Directory. Les rôles sont maintenus dans Tulip. Authentification uniquement via LDAP.

Vous pouvez choisir l'option de configuration basée sur les protocoles de sécurité de votre organisation. Veuillez noter qu'imposer l'utilisation du nom d'utilisateur et du mot de passe Active Directory pour tous les utilisateurs de Tulip est l'option la plus sûre.

Coordonner les utilisateurs de Tulip avec les utilisateurs de LDAP

Gérer les rôles des utilisateurs depuis Tulip

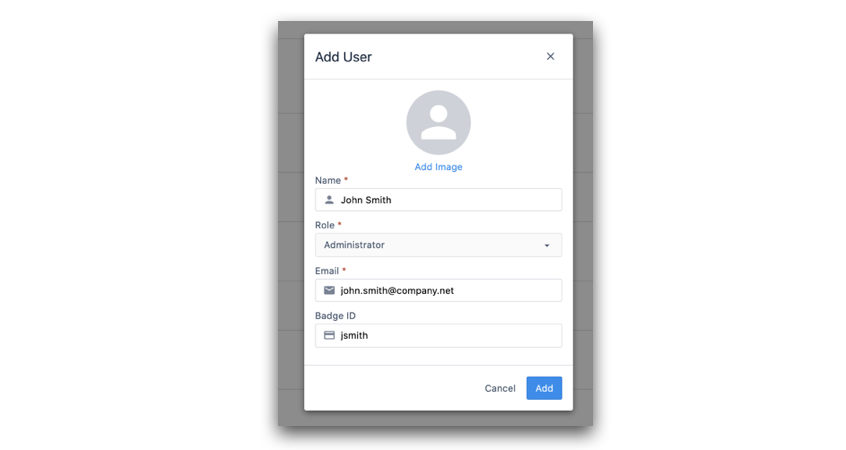

Si votre organisation choisit de gérer les rôles des utilisateurs à partir de Tulip, un propriétaire de compte Tulip devra d'abord créer un nouvel utilisateur. Ensuite, il devra ajouter un nom d'utilisateur Tulip correspondant à son nom d'utilisateur LDAP. N'importe quel email est acceptable.

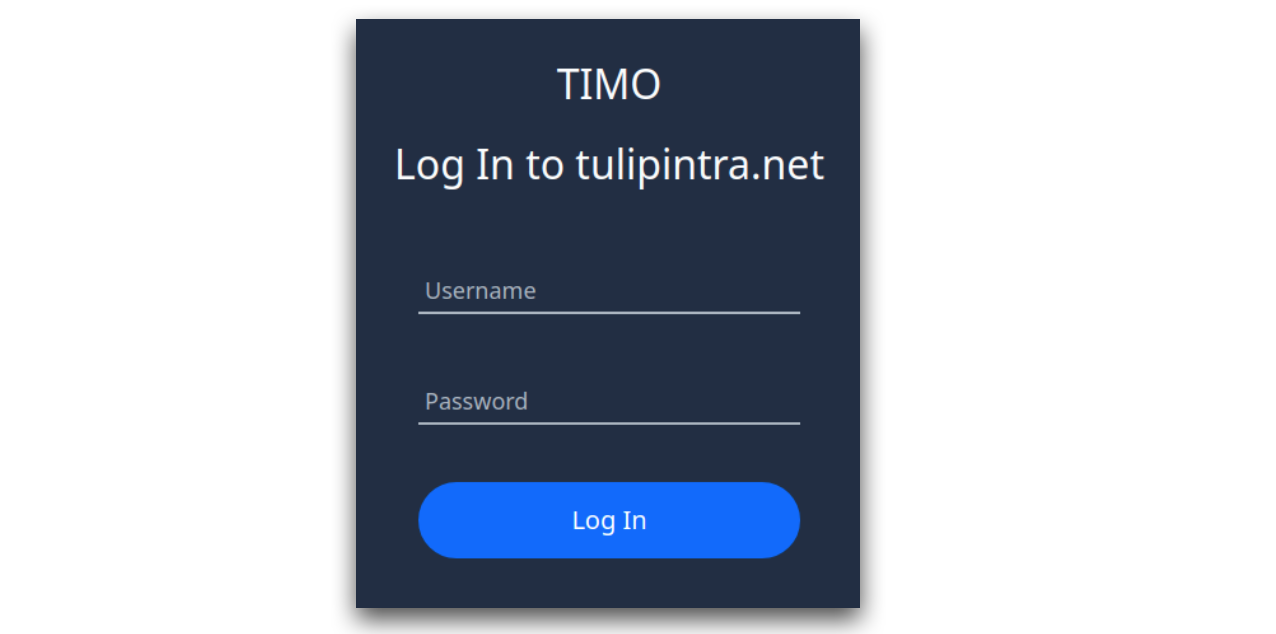

Lorsque cet utilisateur Tulip tentera de se connecter, il devra ajouter son nom d'utilisateur LDAP dans le champ "Nom d'utilisateur" et son mot de passe dans le champ "Mot de passe". Tulip l'authentifiera alors dans votre instance Active Directory. L'écran de connexion ressemblera à ce qui suit :

Dans ce cas, un administrateur système de Tulip ajoutera votre premier utilisateur Tulip avec les informations que vous avez fournies.

Gérer les rôles des utilisateurs à partir des groupes Active Directory

Si votre organisation choisit de définir les rôles de Tulip sur la base des groupes Active Directory, il n'est pas nécessaire de créer des utilisateurs individuels dans Tulip. Au lieu de cela, vous pouvez fournir les noms de vos groupes d'utilisateurs et leurs rôles d'utilisateurs Tulip.

Lorsque l'utilisateur se connecte à Tulip avec ses identifiants Active Directory pour la première fois, Tulip l'authentifiera avec votre instance Active Directory et créera automatiquement un compte dans Tulip. Comme mentionné précédemment, ses capacités dépendront de son groupe Active Directory et de ce que vous avez défini comme étant le rôle du groupe.

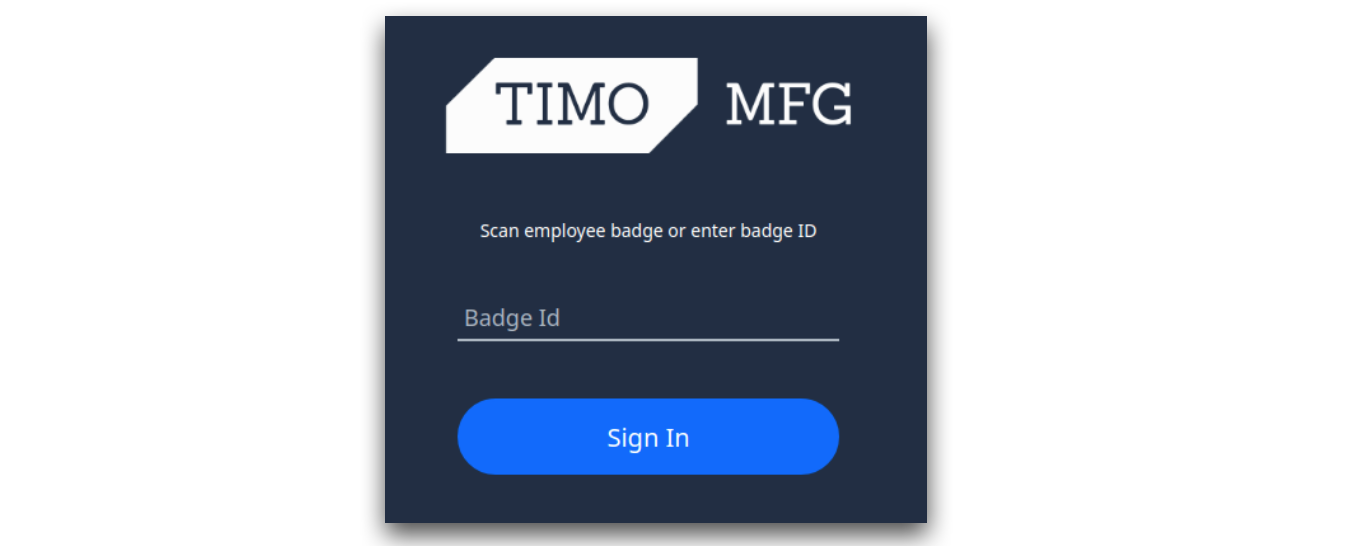

Si vous choisissez une option de configuration où les opérateurs de Tulip sont autorisés à se connecter en utilisant leur ID de badge, l'écran de connexion de l'opérateur dans le lecteur de Tulip ressemblera à ce qui suit :

Exigences techniques

Pour configurer une connexion LDAP, vous devrez fournir votre propre serveur LDAP accessible par le serveur Tulip et fournir les informations suivantes :

- L'adresse du serveur (par exemple

ldaps://xxx.xxx.xxx:636) - Un "Distinguished Name" à rechercher (par exemple

dc=tulip,dc=co) - L'autorité de certification utilisée pour signer les certificats du serveur LDAP.

Votre administrateur de système informatique devrait être en mesure de vous fournir ces informations.

Résumé

Pour configurer l'intégration LDAP pour votre compte Tulip, veuillez commencer par contacter votre représentant du compte client avec les informations suivantes :

- Laquelle des 4 méthodes d'authentification mentionnées précédemment souhaitez-vous utiliser ?

- Le cas échéant: Une liste cartographiant vos groupes Active Directory et leurs rôles d'utilisateurs Tulip souhaités.

- Les exigences techniques de la section précédente.

- Une fenêtre de temps au cours de laquelle vous souhaitez effectuer le changement. Notez que tous les clients seront déconnectés lorsque le changement sera effectué et que chacun devra se ré-authentifier sur votre site Tulip.