Вот как владельцы учетных записей Tulip могут работать с LDAP для управления пользователями в своей учетной записи.

This feature is only available to existing customers, and is no longer offered to new Tulip customers.

В этой статье вы узнаете:

- Как Tulip может подключиться к вашему экземпляру Active Directory

- Различные способы настройки интеграции с Active Directory

- Технические требования для интеграции с Active Directory

В настоящее время Tulip интегрирует продукт Microsoft Active Directory через протокол LDAP. Если ваша организация использует Active Directory, то вы можете управлять пользователями Tulip на основе правил Active Directory.

Обзор пользователей Tulip

Tulip имеет два различных пользовательских интерфейса:

- Tulip, в котором создаются и редактируются приложения и который может быть подключен к внешним базам данных.

- Tulip Player, в котором пользователи и операторы запускают приложения, созданные в Tulip.

Уровень прав пользователя определяется ролью пользователя.

В Tulip есть несколько уровней привилегий пользователей. Для получения информации об этих ролях см: Управление ролями пользователей в Tulip

- Владельцы аккаунтов и другие перечисленные роли имеют возможность редактировать приложения в Tulip

- Операторы имеют доступ только к запуску приложений через Tulip Player. Они не могут редактировать приложения или получать доступ к интерфейсу Tulip.

Варианты интеграции LDAP

Чтобы интегрировать LDAP с Tulip, вы можете управлять ролями пользователей на основе групп Active Directory или изнутри Tulip:

- Управление ролями пользователей из групп Active Directory: Вам нужно будет соответствующим образом сгруппировать пользователей на основе их желаемого уровня прав на сервере Active Directory и предоставить системному администратору Tulip соответствующее сопоставление (например: Группа A = Владельцы учетных записей). Это означает, что авторизация и аутентификация будут определяться вашим IdP.

- Управление ролями пользователей изнутри Tulip: Вам нужно будет вручную добавить каждого пользователя из Tulip с указанной ролью пользователя и заставить его создать свою учетную запись с точным именем пользователя, которое есть в вашей Active Directory. Это означает, что только аутентификация контролируется вашим IdP.

Вы можете настроить интеграцию четырьмя разными способами:

Если операторы управляются в вашем IdP

- Требуйте, чтобы все пользователи Tulip входили в Tulip или Tulip Player, используя свое имя пользователя и пароль Active Directory. Роли в Tulip определяются на основе групп Active Directory. Авторизация и аутентификация через LDAP.

- Требуйте, чтобы все пользователи Tulip входили в Tulip или Tulip Player, используя свое имя пользователя и пароль Active Directory. Роли сохраняются внутри Tulip. Аутентификация только через LDAP.

Если операторы не управляются в вашем IdP

- Разрешите операторам Tulip входить в Tulip Player, используя только свой ID бейджа, но требуйте, чтобы владельцы учетных записей Tulip и другие роли входили в Tulip, используя свое имя пользователя и пароль Active Directory. Роли в Tulip определяются на основе группы Active Directory. Авторизация и аутентификация через LDAP.

- Разрешить операторам Tulip входить в Tulip Player, используя только свой ID бейджа, но обязать владельцев учетных записей Tulip и другие роли входить в Tulip, используя свое имя пользователя и пароль Active Directory. Роли сохраняются в Tulip. Аутентификация только через LDAP.

Вы можете выбрать вариант конфигурации в соответствии с протоколами безопасности вашей организации. Обратите внимание, что принудительное использование имени пользователя и пароля Active Directory для всех пользователей Tulip является наиболее безопасным вариантом.

Координация пользователей Tulip с пользователями LDAP

Управление ролями пользователей изнутри Tulip

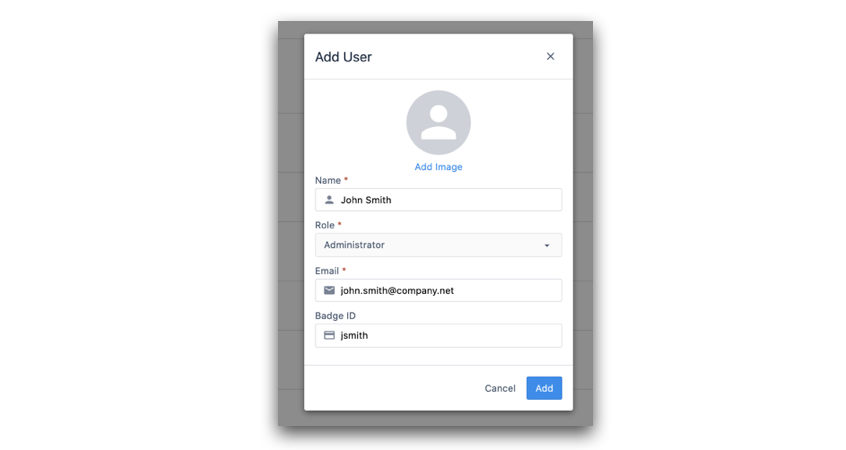

Если ваша организация решила управлять ролями пользователей изнутри Tulip, владельцам учетных записей Tulip сначала нужно создать нового пользователя. Затем они должны добавить имя пользователя Tulip, которое соответствует их имени пользователя LDAP. Допускается любой адрес электронной почты.

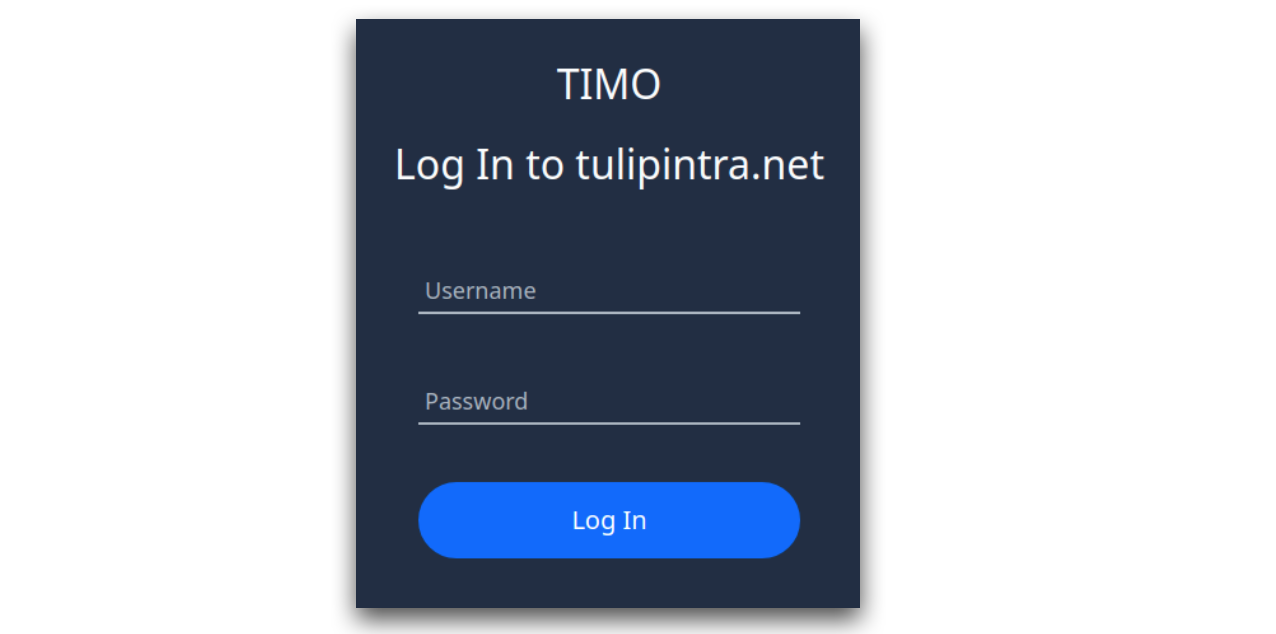

Когда этот пользователь Tulip попытается войти в систему, ему нужно будет добавить свое имя пользователя LDAP в поле "Имя пользователя" и свой пароль в поле "Пароль". После этого Tulip аутентифицирует их в вашем экземпляре Active Directory. Экран входа в систему будет выглядеть следующим образом:

В этом случае системный администратор Tulip добавит вашего первого пользователя Tulip с помощью предоставленной вами информации.

Управление ролями пользователей из групп Active Directory

Если ваша организация решила определить роли Tulip на основе групп Active Directory, то нет необходимости создавать отдельных пользователей в Tulip. Вместо этого вы можете предоставить имена групп пользователей и сопоставленные с ними роли пользователей Tulip.

Когда пользователь впервые войдет в Tulip со своими учетными данными Active Directory, Tulip аутентифицирует его в вашем экземпляре Active Directory, а затем автоматически создаст учетную запись в Tulip. Как уже говорилось, их возможности будут зависеть от их группы Active Directory и от того, какую роль вы определили для этой группы.

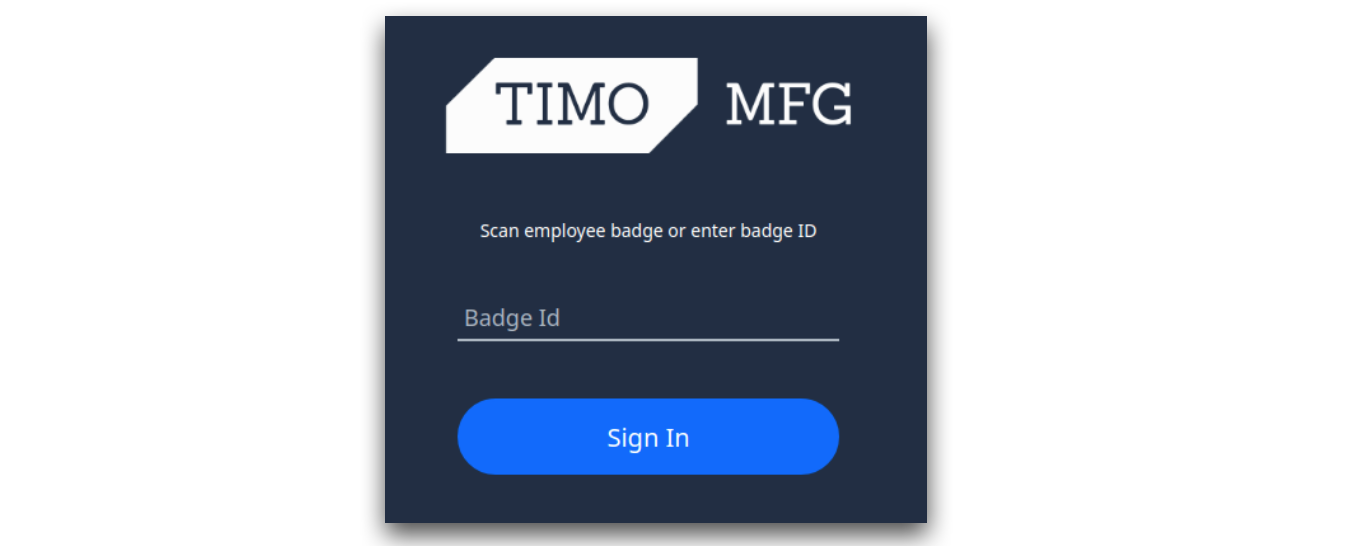

Если вы выберете вариант конфигурации, в котором операторам Tulip разрешено входить в систему, используя свой ID бейджа, экран входа оператора в Tulip Player будет выглядеть следующим образом:

Технические требования

Чтобы настроить LDAP-соединение, вам необходимо предоставить свой собственный LDAP-сервер, доступный серверу Tulip, и предоставить следующую информацию:

- Адрес сервера (например,

ldaps://xxx.xxx.xxx:636). - "Отличительное имя" для поиска (например,

dc=tulip,dc=co). - Центр сертификации, используемый для подписи сертификатов сервера LDAP.

Ваш системный администратор должен быть в состоянии предоставить эту информацию.

Резюме

Чтобы настроить интеграцию LDAP для вашей учетной записи Tulip, пожалуйста, начните с обращения к вашему представителю по работе с клиентами, предоставив следующую информацию:

- Какой из 4 ранее упомянутых методов аутентификации вы хотите использовать.

- Если применимо: Список, отображающий ваши группы Active Directory и их желаемые роли пользователей Tulip.

- Технические требования, указанные в предыдущем разделе.

- Окно времени, в течение которого вы хотели бы внести изменения. Обратите внимание, что после внесения изменений все клиенты выйдут из системы и всем придется заново проходить аутентификацию на вашем сайте Tulip.