Tulip 계정 소유자가 LDAP를 사용하여 계정의 사용자를 관리하는 방법은 다음과 같습니다.

This feature is only available to existing customers, and is no longer offered to new Tulip customers.

이 문서에서는 다음과 같이 배우게 됩니다:

- Tulip이 Active Directory 인스턴스에 연결하는 방법

- Active Directory 연동을 구성하는 다양한 방법

- Active Directory 연동을 위한 기술 요구 사항

현재 Tulip은 LDAP 프로토콜을 통해 Microsoft의 Active Directory 제품을 통합합니다. 조직에서 Active Directory를 사용하는 경우 Active Directory의 규칙에 따라 Tulip 사용자를 관리할 수 있습니다.

Tulip 사용자 개요

Tulip에는 두 가지 사용자 인터페이스가 있습니다:

- 앱을 빌드 및 편집하고 외부 데이터베이스에 연결할 수 있는Tulip.

- 사용자와 운영자가 Tulip에서 빌드된 앱을 실행하는 Tulip 플레이어

사용자의 권한 수준은 사용자 역할에 의해 정의됩니다.

Tulip에는 여러 수준의 사용자 권한이 있습니다. 이러한 역할에 대한 자세한 내용은 다음을 참조하세요: Tulip에서 사용자 역할 관리하기

- 계정 소유자 및 기타 나열된 다양한 역할은 Tulip에서 앱을 편집할 수 있습니다.

- 운영자는 Tulip 플레이어를 통해 앱을 실행할 수 있는 권한만 있습니다. 앱을 편집하거나 Tulip 인터페이스에 액세스할 수 없습니다.

LDAP 통합 옵션

LDAP를 Tulip과 통합하려면 Active Directory 그룹을 기준으로 사용자 역할을 관리하거나 Tulip 내에서 사용자 역할을 관리할 수 있습니다:

- Active Directory 그룹에서 사용자 역할 관리하기를 참조하세요: Active Directory 서버에서 원하는 권한 수준에 따라 사용자를 적절히 그룹화하고 Tulip 시스템 관리자에게 적절한 매핑을 제공해야 합니다(예: 그룹 A = 계정 소유자). 즉, 권한 부여와 인증은 모두 IdP에 의해 결정됩니다.

- Tulip 내에서 사용자 역할 관리하기: 지정된 사용자 역할에 따라 Tulip 내에서 각 사용자를 수동으로 추가하고 Active Directory에 있는 정확한 사용자 이름으로 계정을 만들도록 해야 합니다. 즉, 인증만 IdP에서 제어합니다.

통합을 구성할 수 있는 방법에는 네 가지가 있습니다:

운영자가 IdP에서 관리되는 경우

- 모든 Tulip 사용자가 Active Directory 사용자 이름과 비밀번호를 사용하여 Tulip 또는 Tulip 플레이어에 로그인하도록 요구합니다. Tulip 내 역할은 Active Directory 그룹에 따라 지정됩니다. LDAP를 통한 권한 부여 및 인증.

- 모든 Tulip 사용자가 자신의 Active Directory 사용자 이름과 비밀번호를 사용하여 Tulip 또는 Tulip Player에 로그인하도록 요구합니다. 역할은 Tulip 내에서 유지됩니다. LDAP를 통해서만 인증.

운영자가 IdP에서 관리되지 않는 경우

- Tulip 운영자는 배지 ID만 사용하여 Tulip 플레이어에 로그인할 수 있도록 허용하되, Tulip 계정 소유자 및 기타 역할은 Active Directory 사용자 이름과 비밀번호를 사용하여 Tulip에 로그인해야 합니다. Tulip 내 역할은 Active Directory 그룹을 기반으로 지정됩니다. LDAP를 통한 권한 부여 및 인증.

- Tulip 운영자는 배지 ID만 사용하여 Tulip 플레이어에 로그인할 수 있도록 허용하지만, Tulip 계정 소유자 및 기타 역할은 Active Directory 사용자 이름과 비밀번호를 사용하여 Tulip에 로그인해야 합니다. 역할은 Tulip 내에서 유지됩니다. LDAP를 통해서만 인증.

조직의 보안 프로토콜에 따라 구성 옵션을 선택할 수 있습니다. 모든 Tulip 사용자에게 Active Directory 사용자 이름과 비밀번호를 사용하도록 강제하는 것이 가장 안전한 옵션은 아닙니다.

Tulip 사용자와 LDAP 사용자 조정하기

Tulip 내에서 사용자 역할 관리하기

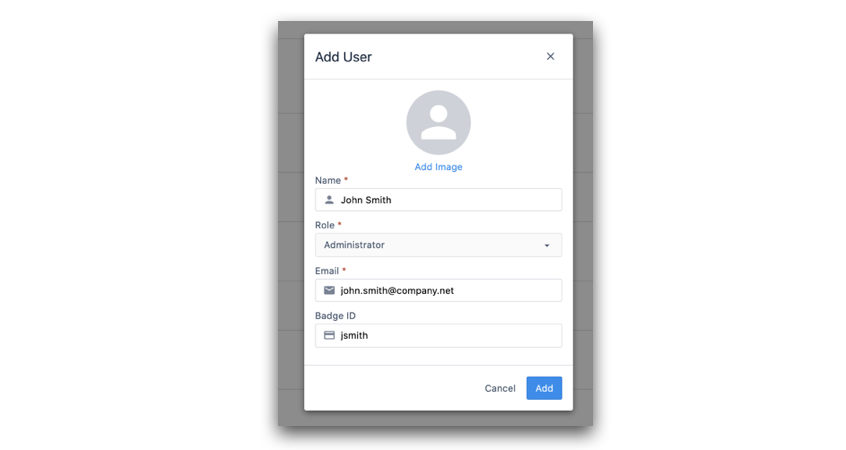

조직에서 Tulip 내에서 사용자 역할을 관리하기로 선택한 경우 Tulip 계정 소유자는 먼저 새 사용자를 만든 다음 자신의 LDAP 사용자 아이디와 일치하는 Tulip 사용자 아이디를 추가해야 합니다. 어떤 이메일이든 사용할 수 있습니다.

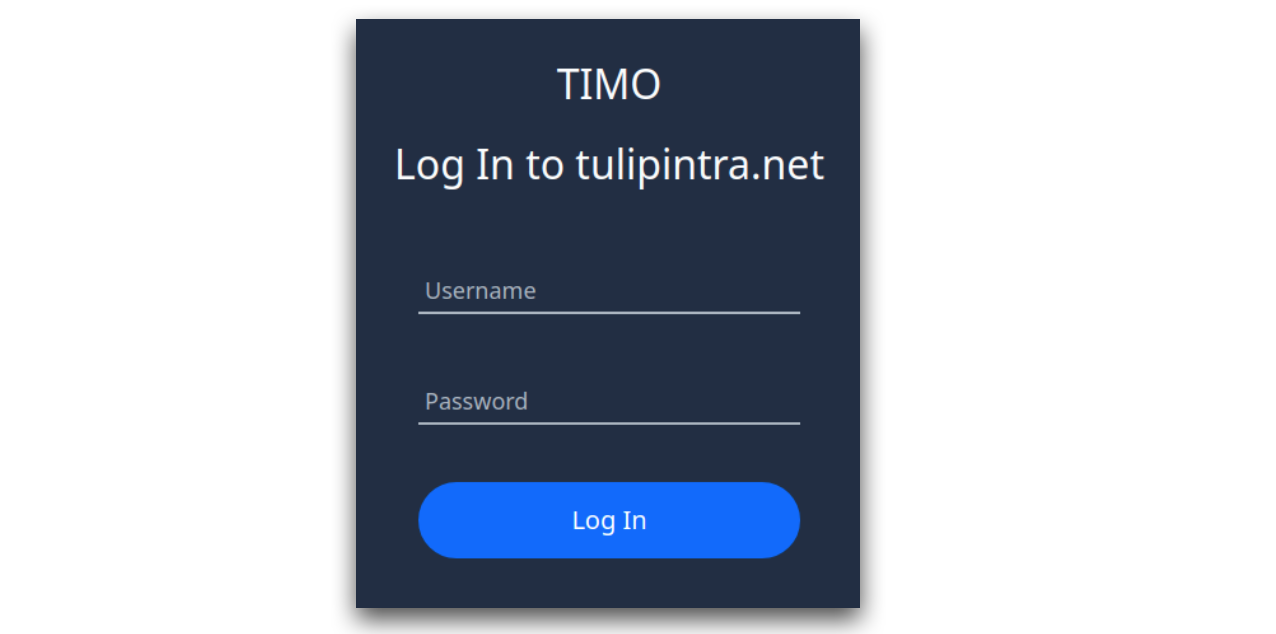

이 Tulip 사용자가 로그인을 시도할 때 '사용자 이름' 필드에 LDAP 사용자 이름을, '비밀번호' 필드에 비밀번호를 추가해야 합니다. 그러면 Tulip이 Active Directory 인스턴스에서 해당 사용자를 인증합니다. 로그인 화면은 다음과 같이 표시됩니다:

이 경우, Tulip 시스템 관리자가 사용자가 제공한 정보로 첫 번째 Tulip 사용자를 추가합니다.

Active Directory 그룹에서 사용자 역할 관리하기

조직에서 Active Directory 그룹을 기반으로 Tulip 역할을 정의하기로 선택한 경우에는 Tulip 내에서 개별 사용자를 만들 필요가 없습니다. 대신 사용자 그룹의 이름과 매핑된 Tulip 사용자 역할을 제공할 수 있습니다.

사용자가 처음으로 Active Directory 자격 증명을 사용하여 Tulip에 로그인하면 Tulip이 Active Directory 인스턴스로 인증한 다음 자동으로 Tulip 내에 계정을 만듭니다. 앞서 언급했듯이 이 계정의 기능은 해당 사용자의 Active Directory 그룹과 그룹에 매핑된 역할을 정의한 내용에 따라 달라집니다.

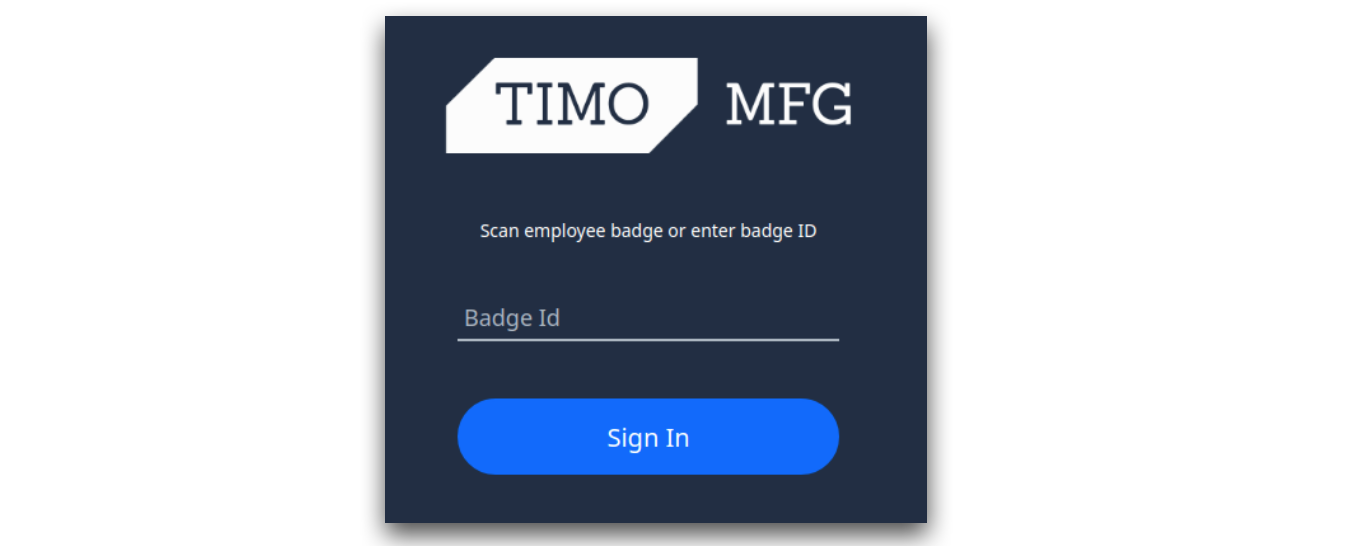

Tulip 운영자가 자신의 배지 ID를 사용하여 로그인할 수 있는 구성 옵션을 선택하면 Tulip 플레이어의 운영자 로그인 화면은 다음과 같이 표시됩니다:

기술 요구 사항

LDAP 연결을 구성하려면 Tulip 서버에서 액세스할 수 있는 자체 LDAP 서버를 제공하고 다음 정보를 제공해야 합니다:

- 서버 주소(예:

ldaps://xxx.xxx.xxx:636) - 검색할 "고유 이름"(예:

dc=tulip,dc=co) - LDAP 서버의 인증서에 서명하는 데 사용되는 인증 기관

IT 시스템 관리자가 이 정보를 쉽게 제공할 수 있어야 합니다.

요약

Tulip 계정에 대한 LDAP 통합을 구성하려면 먼저 고객 계정 담당자에게 다음 정보를 알려주세요:

- 앞서 언급한 4가지 인증 방법 중 어떤 인증 방법을 사용하시겠습니까?

- 해당되는 경우 Active Directory 그룹과 해당 그룹이 원하는 Tulip 사용자 역할을 매핑한 목록

- 이전 섹션의 기술 요구 사항

- 변경을 수행하고자 하는 기간. 변경이 이루어지면 모든 클라이언트가 로그아웃되며, 모든 클라이언트가 Tulip 사이트에 다시 인증해야 한다는 점에 유의하세요.