This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Qu'est-ce que l'hôte Tulip Connector ?

Les Connecteurs Tulip permettent à vos applications Tulip de s'interfacer avec des systèmes externes tels que des bases de données, des API et des machines. Pour plus d'informations sur notre module Connecteurs, référez-vous à cet article : Introduction aux Connecteurs.

Le Tulip Connector Host est le composant de la plateforme Tulip qui facilite les connexions à ces services externes.

Pour utiliser le module Connecteurs, un Connecteur Hôte doit établir une connexion sortante depuis le Connecteur Hôte et une connexion entrante vers le système externe.

Où fonctionne le logiciel Tulip Connector Host ?

Hôte du Connecteur en nuage

L'option de déploiement la plus commune est le Cloud Connector Host, qui est inclus dans votre abonnement Tulip et déployé avec la plateforme Tulip. Il est disponible sur la page des connecteurs en tant que "Cloud Connector Host".

Les requêtes de connexion du Cloud Connector Host proviennent d'une adresse IP dans le bloc Classless Inter-Domain Routing (CIDR) de Tulip, permettant aux clients d'autoriser l'accès à leur service depuis le Tulip Connector Host. Pour les clients qui utilisent l'ensemble de la plateforme Tulip sur site, l'hôte du connecteur fera des requêtes à partir de la même adresse IP que la plateforme Tulip, en fonction de votre configuration de déploiement.

Pour plus d'informations sur les exigences de mise en réseau, consultez cet article.

Hôte du connecteur sur site

La seconde option de déploiement, moins courante, est un hôte de connecteur sur site. Dans ce scénario, un client héberge l'hôte du connecteur au sein de sa propre infrastructure réseau, éliminant ainsi le besoin d'autoriser les connexions entrantes à partir du bloc CIDR de Tulip. Au lieu de cela, l'hôte du connecteur crée une connexion sortante de votre réseau qui est entrante vers Tulip.

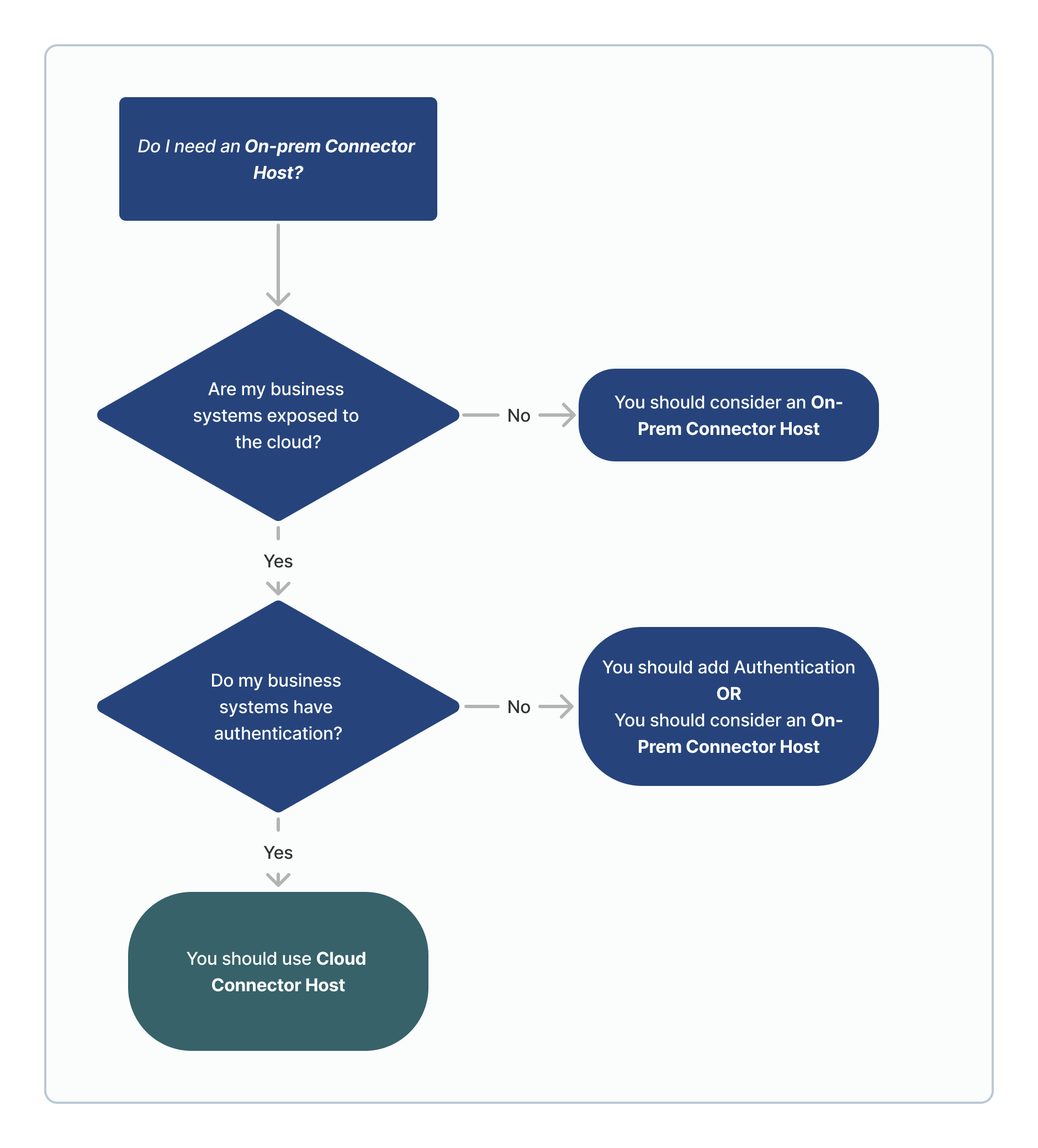

Les considérations clés pour un On-Premise Connector Host (OPCH) peuvent être trouvées dans cet article. Le diagramme ci-dessous fournit des indications sur les cas où un OPCH est généralement recommandé :

Quels ports dois-je ouvrir pour permettre à l'hôte du connecteur cloud d'accéder à mon système ?

La connexion réseau entre l'hôte du connecteur et votre système externe est gérée par vous en tant que client final. Pour toute question, consultez vos équipes internes. Les ports par défaut de nombreux services courants sont répertoriés ci-dessous pour plus de commodité :

Bases de données :

- PostgreSQL : TCP/5432

- Microsoft SQL Server : TCP/1433

- Oracle : TCP/1521

HTTP :

- HTTP : TCP/80

- HTTPS : TCP/443

Protocoles machine :

- OPC UA : TCP/4840

- Kepware OPC UA : TCP/49320

Quels sont les problèmes de sécurité liés à l'ouverture de l'accès à ma base de données, mon API ou mon serveur OPC UA à l'hôte Tulip Cloud Connector ?

Pour connecter en toute sécurité une base de données, une API ou un serveur OPC UA à Tulip, suivez ces bonnes pratiques :

- Pare-feu: Ouvrez votre pare-feu aux seules adresses IP de Tulip(listées ici).

- Encryption: Utilisez le cryptage SSL/TLS avec des autorités de certification de confiance pour vous protéger contre les attaques de type Man-in-the-Middle (MitM).

- Authentification: Mettez en œuvre des schémas d'authentification forte pour vos API et vos bases de données, tels que des mots de passe forts.

- Contrôle d'accès: Limitez l'accès des utilisateurs à vos bases de données, API et serveurs OPC UA, y compris les utilisateurs en lecture seule et l'accès à des schémas, tables, points de terminaison, balises, etc. spécifiques.

- Surveillance: Hébergez vos ressources sur une infrastructure dotée d'une surveillance avancée afin de détecter, d'alerter et d'atténuer les requêtes malveillantes, notamment les attaques DDoS.

These suggestions are a starting point and do not replace personalized security planning.

Pour plus d'assistance, contactez votre gestionnaire de compte ou notre équipe d'assistance par le biais de la demande d'assistance ou de l'option Live Chat en utilisant le bouton Aide en haut à droite de l'écran.

Avez-vous trouvé ce que vous cherchiez ?

Pour obtenir de l'aide supplémentaire, visitez community.tulip.co pour poser votre question ou voir si d'autres personnes ont rencontré des problèmes similaires.