- Première étape.

- Bâtiment

- Conception de l'application

- La recherche sur les utilisateurs au service de la valeur commerciale

- Meilleures pratiques en matière de conception d'applications

- Credo de la solution tulipe

- Architectures composables ou monolithiques

- Comment concevoir une solution pour les tulipes

- Comment créer des applications composables

- Comment concevoir une disposition de base efficace

- Bonnes pratiques pour nommer les éléments dans Tulip

- Comment ajouter des formes aux étapes de l'application

- Éditeur d'applications

- Présentation de l'éditeur d'applications Tulip

- Création d'une nouvelle application Tulipe

- Comment utiliser les raccourcis clavier dans l'éditeur et le lecteur d'applications ?

- Fonctionnalité multilingue dans Tulip

- Étapes

- Widgets

- Qu'est-ce qu'un widget ?

- Widgets de saisie

- Widgets intégrés

- Widgets boutons

- Comment configurer les widgets

- Ajout de widgets de saisie aux étapes

- Qu'est-ce qu'un widget de tableau interactif ?

- Comment utiliser la mise en forme conditionnelle

- Comment intégrer des vidéos

- Comment intégrer l'analyse dans une application

- Travailler avec des fichiers

- Remplir dynamiquement les widgets à sélection unique ou multiple

- Comment utiliser le widget case à cocher

- Comment ajouter un widget code-barres

- Comment ajouter un widget de grille à une étape

- Comment copier/coller du contenu dans les applications et entre les applications ?

- Comment ajouter un widget de jauge à votre marche

- Aperçu des widgets personnalisés

- Création d'un formulaire de signature Étape

- Validation des données avec les widgets de saisie

- Aperçu du widget de l'historique des enregistrements

- Détails techniques des étapes du formulaire

- Comment ajouter des images à une application

- Comment utiliser le widget de signature électronique

- Formatage des nombres dans les applications

- Déclencheur

- Qu'est-ce qu'un déclencheur ?

- Déclencheurs de niveau d'étape

- Déclencheurs au niveau de l'application

- Déclencheurs de widgets

- Un guide pour les transitions d'applications

- Déclencheurs de minuterie

- Comment ajouter des déclencheurs d'appareils

- Comment ajouter des déclencheurs avec des conditions (énoncés If/Else)

- Liste des actions et des transitions dans l'éditeur de déclencheurs

- Quels sont les 10 déclencheurs les plus courants ?

- Comment définir la couleur d'un widget à partir d'un déclencheur

- Comment envoyer des courriels

- Comment configurer les utilisateurs de Tulip pour les notifications par SMS ?

- Comment imprimer des étapes à partir d'un déclencheur ?

- Comment utiliser l'éditeur d'expressions dans l'éditeur d'applications

- Détails techniques de l'éditeur d'expression

- Liste complète des expressions dans l'éditeur d'applications

- Utilisation d'expressions temporelles

- Expressions de typecasting

- Utilisation d'expressions avec des tableaux et des objets

- Travailler avec le temps dans les déclencheurs

- Formats de date personnalisés pris en charge

- Comment compléter une application

- Comment scanner des codes-barres et des codes QR via l'appareil photo de votre appareil

- Comment ajouter une expression régulière à un déclencheur ?

- Utilisation des informations sur les applications dans les applications Tulip

- Comment appeler une fonction de connecteur à l'aide de déclencheurs ?

- Variable

- Dépannage

- Dati (déesse hindoue)

- Stockage des données

- Variables dans Tulip

- Nombres et précision numérique

- Comment utiliser un modèle de données commun

- Comment utiliser le modèle de données commun pour les cas d'utilisation discrets ?

- Comment utiliser le modèle de données commun pour les cas d'utilisation dans l'industrie pharmaceutique ?

- Tableaux

- États financiers

- Connecteur

- Qu'est-ce qu'un connecteur ?

- Comment créer un connecteur

- Introduction aux hôtes du connecteur Tulip

- Comment exécuter une fonction de connecteur dans plusieurs environnements ?

- Instantanés de connecteurs

- Comprendre les tableaux et les objets dans les sorties de fonctions de connecteurs

- Affichage de listes interactives d'enregistrements de tables ou de sorties de connecteurs dans les applications

- Dépannage des connecteurs

- Partager les connecteurs entre les espaces de travail

- Connecteur Entrée Contrôle du codage

- Comment créer une base de données de test pour une fonction de connecteur ?

- Comment installer les connecteurs rapides

- Connecteurs HTTP

- Comment créer et configurer une fonction de connecteur HTTP ?

- Comment formater les sorties du connecteur HTTP

- Utilisation de connecteurs HTTP dans les applications

- Attraper les erreurs du connecteur HTTP

- Journal d'erreurs du connecteur et réessai de connexion

- OAuth 1.0

- Qu'est-ce que OAuth2.0 ?

- Configuration et détails techniques d'OAuth2.0

- Connecteurs SQL

- Connexions MQTT

- Intégration des connecteurs

- Analyse

- Qu'est-ce qu'une analyse ?

- Introduction à Analytics Builder

- Comment créer une nouvelle analyse

- Aperçu des types d'affichage

- Les types de modèles, expliqués

- Comment utiliser le modèle universel

- Formatage des nombres dans Analytics

- Introduction aux couches de graphiques

- Qu'est-ce qu'une carte de contrôle ?

- Alertes pour les cartes de contrôle

- Comment intégrer l'analyse dans une application

- Comment analyser des données provenant de plusieurs applications

- Utilisation des données machine dans l'éditeur d'analyse

- Comprendre les plages de dates

- Liste des champs dans le volet contextuel de l'analyse

- Comment utiliser l'éditeur d'expressions dans l'éditeur d'analyse

- Détails techniques de l'éditeur d'expression

- Liste complète des expressions dans l'éditeur d'analyse

- Comment modifier une application analytique

- Qu'est-ce qu'un calque de prévision ?

- Exemple d'analyse

- Comment calculer le rendement au premier passage à l'aide d'une analyse numérique ?

- Comment créer des analyses basées sur des tableaux

- Comment analyser les listes de contrôle d'inspection de la qualité à l'aide d'une analyse "à variables multiples" ?

- Comment comparer les défauts par type et par jour en utilisant le champ "Comparer par" ?

- Comment afficher les statistiques sur les temps de cycle par utilisateur à l'aide d'un tableau d'analyse ?

- Comment créer un diagramme de Pareto des défauts courants ?

- Comment créer votre premier tableau de bord d'atelier

- Comment partager des analyses ou des tableaux de bord

- Comment créer des tableaux de bord

- Vision

- Centre de vision

- Fonctionnalité de Tulip Vision

- Lignes directrices et limites de la lecture des codes-barres Vision

- Utilisation du détecteur de couleurs

- Utilisation du détecteur de changement

- Utilisation du détecteur de gabarits

- Utilisation du widget de la caméra Vision dans les applications

- Utilisation de la fonction d'instantané de Vision

- Utilisation des détecteurs de codes-barres et de Datamatrix

- Utilisation d'un détecteur de reconnaissance optique de caractères (OCR)

- Utilisation d'une capture d'écran comme source de caméra pour Vision

- Tulip Vision Integrationen

- Dépannage de la vision

- Surveillance de l'équipement

- Introduction à la surveillance des machines

- Comment configurer votre première machine

- Comment utiliser les sorties machine dans les déclencheurs

- Comment créer votre première source de données OPC UA

- Comment construire votre premier connecteur MQTT

- Comment ajouter un widget machine à une application

- Comment préparer vos machines à se connecter à Tulip

- Comment ajouter des attributs de machine, des raisons d'arrêt et des états ?

- Ecrire sur les attributs de la machine à l'aide des protocoles OPC UA/MQTT mettre à jour

- Utilisation de périphériques Edge pour exécuter l'hôte du connecteur On Prem

- Utilisation de Edge MC pour exécuter OPC UA

- Comment utiliser l'API d'attributs de machine

- Comment configurer les types de machines

- Comment ajouter et configurer des machines

- Comment créer votre premier déclencheur de machine

- Recommandations pour l'architecture de surveillance des machines avec Tulip

- Industries réglementées

- Les bases de la création d'applications GxP

- Meilleures pratiques pour la création d'applications GxP

- Résumé des capacités GxP de Tulip

- Collecte de données GxP

- Corrections des données de traitement et examen de celles-ci

- Fonctionnalité de pause et de reprise

- Utilisation du widget Historique des enregistrements pour visualiser les modifications apportées aux enregistrements d'une table

- Comment exporter les données de l'application au format CSV

- Examen des données pour la conformité GxP

- Validation des données avec les widgets de saisie

- Personnaliser les rôles des utilisateurs

- Comment utiliser le widget de signature électronique

- Co-pilote de première ligne

- Utilisation et prix de Frontline Copilot

- Widget Chat de l'opérateur

- Page des réglages du copilote Frontline

- Traduire l'action de déclenchement

- Extraction de texte à partir d'une image Action de déclenchement

- Réponse aux questions des actions de déclenchement de données/documents

- Classifier l'action déclenchante

- Saisie de la parole en texte

- Chat avec les tables

- FAQ sur la gouvernance des copilotes de ligne

- Automatismes

- Premiers pas avec les automatisations

- Présentation de l'éditeur d'automatismes

- Comment mettre en place des automatismes programmés

- Comment utiliser les versions d'Automations

- Comment utiliser l'historique des exécutions d'Automations

- Limites de l'automatisation

- Solution de gestion des stocks avec automatismes

- Avertissement de bouclage dans les automatismes

- Exportation et importation

- Conception de l'application

- Applications en cours d'exécution

- Comment utiliser le lecteur de tulipes

- Comment faire fonctionner une application dans le lecteur Tulip

- Choisir entre les applications Tulip Web Player et Tulip Player

- Comment passer d'un compte Tulip à un autre

- Comment utiliser le lecteur Tulip sur Apple iOS et iPadOS

- Langues prises en charge par Tulip

- How to access your Tulip Player/Instance in an iFrame

- Comment faire fonctionner les applications Tulip sur différents appareils ?

- Comment dépanner le lecteur Tulip

- Appareils recommandés pour l'exécution du lecteur de tulipes

- Comment redémarrer le lecteur Tulip si l'écran devient vide ?

- Comment exporter les données de l'application au format CSV

- Gestion de

- Configuration de votre instance Tulip

- Gestion des utilisateurs

- Intro: User Management

- Ajouter et gérer des utilisateurs

- Mise à jour des champs sur les utilisateurs et opérateurs individuels de Tulip à partir d'applications

- Personnaliser les rôles des utilisateurs

- Créer et gérer des groupes d'utilisateurs

- Autorisation et contrôle d'accès à l'aide de SAML

- Comment ajouter la carte RFID d'un nouvel opérateur à l'aide d'un lecteur RFID ?

- Gestion des applications

- Intro : Gestion des applications

- Vue d'ensemble de la publication de l'application

- Ajouter et gérer des applications

- Créer et gérer des versions d'applications

- Configurer les approbations pour vos applications

- Modifier les droits d'édition des applications individuelles

- Restaurer une version de développement d'une application à partir d'une version publiée

- Comparer les versions des applications

- Comment récupérer les applications archivées

- Gestion de la médecine

- Gestion de l'espace de travail

- Gestion des joueurs

- Linux Player

- Caractéristiques des joueurs par plate-forme

- Comportement de déconnexion du joueur

- Comment masquer le menu développeur dans Tulip Player

- Comment désactiver les mises à jour automatiques pour le lecteur Tulip

- Résolution des erreurs de la base de données de secours

- Utilisation du lecteur Tulip avec différents comptes Windows

- Déploiement de Tulip Player en entreprise

- Vue d'ensemble des stations et des interfaces

- Comment dépanner le lecteur Tulip

- Developers

- Connect to Software

- Connectors

- Qu'est-ce qu'un connecteur ?

- Comment créer un connecteur

- Introduction aux hôtes du connecteur Tulip

- Configuration et détails techniques d'OAuth2.0

- Comment exécuter une fonction de connecteur dans plusieurs environnements ?

- Instantanés de connecteurs

- Comprendre les tableaux et les objets dans les sorties de fonctions de connecteurs

- Connecteur Entrée Contrôle du codage

- Comment créer et configurer une fonction de connecteur HTTP ?

- Comment formater les sorties du connecteur HTTP

- Utilisation de connecteurs HTTP dans les applications

- Comment écrire une fonction de connecteur SQL

- Aperçu des fonctions MQTT

- Comment construire votre premier connecteur MQTT

- Lignes directrices pour l'intégration des écosystèmes

- Intégration d'Amazon Bedrock

- Intégration AWS - Récupérer toutes les tables Tulip et les écrire sur S3

- Intégration AWS - Envoi de données à AWS via API Gateway et Lambda

- Intégration AWS - Récupérer les données des tables Tulip

- Intégration AWS - Récupérer toutes les tables Tulip dans une fonction Lambda

- Exemple de script ETL Glue pour le chargement des données de la table Tulip

- Intégration IoT Sitewise

- Gestion quotidienne allégée avec AWS

- Intégration de Microsoft Azure Machine Learning

- Intégration Microsoft Fabric

- Intégration de Rockwell FactoryTalk Optix

- Intégration de Snowflake avec le tissu - Récupérer les tables de Tulip dans Snowflake

- Connectors

- Connect to Hardare

- Edge Devices

- Borde IO

- Rand MC

- Kit machine

- Pasarela IO

- Annonce de fin de vente de la passerelle I/O

- Mise en place d'une passerelle Tulip I/O

- Comment enregistrer une passerelle E/S

- Réinitialisation de la passerelle d'E/S aux paramètres d'usine

- Comment activer l'assistance à distance de la passerelle d'E/S

- Comment utiliser les entrées analogiques sur la passerelle d'E/S

- Comment utiliser le pilote de série générique sur la passerelle d'E/S

- Spécifications techniques de la passerelle Tulip I/O Gateway

- Fabrik-Kit

- Guide de démarrage rapide du kit d'usine

- Matériaux du kit d'usine et informations sur l'approvisionnement

- Configuration de la bande lumineuse Edge IO

- Comment configurer une pédale de commande dans Tulip ?

- Test de l'unité du capteur de faisceau de rupture

- Tests à l'unité des capteurs de température et d'humidité

- Comment inclure les appareils du kit d'usine dans les applications

- Kit d'éclairage Tulip Initial Setup

- Comment utiliser le kit d'éclairage des tulipes

- Connexion des périphériques USB du kit d'usine (code-barres, pédale, température/humidité)

- Mise en place du capteur à faisceau brisé

- Kit d'éclairage Test unitaire

- Caractéristiques techniques du kit d'éclairage Tulip

- Assemblage de la pile de lumière

- Gestion des appareils en périphérie

- Comment activer HTTPS sur votre appareil Edge

- Comment configurer le portail des appareils

- Comment gérer les appareils Edge dans Tulip

- Versions du micrologiciel prises en charge

- Comment gérer les mises à jour automatiques des appareils Edge

- Comment configurer les paramètres du réseau sur votre appareil Tulip Edge

- Comment configurer l'interface LAN d'un dispositif Edge ?

- Comment les appareils Tulip Edge obtiennent-ils leur adresse IP ?

- Comment configurer les paramètres SNMP pour les appareils Edge ?

- Comment trouver la version du système d'exploitation de votre appareil Edge

- FAQ sur le dispositif Tulip Edge

- Portail HTTPS de l'appareil Edge

- Études de cas pour les dispositifs finaux

- Dispositifs de périphérie et FlowFuse

- Comment activer et configurer le courtier MQTT de l'appareil Edge

- Comment configurer un pont MQTT sur un appareil Edge

- Utilisation de Edge MC pour exécuter OPC UA

- Comment utiliser GPIO sur Edge IO

- Utilisation de Node-RED avec Edge MC

- Utilisation de Node-RED avec Edge IO

- Comment faire : Utiliser le mode sériel avec Edge IO

- Utilisation de périphériques Edge pour exécuter l'hôte du connecteur On Prem

- Communiquer avec les machines à l'aide du Connecteur Host et du Node-RED d'Edge MC

- Ce que vous pouvez faire avec Tulip + IoT

- Dépannage des appareils Tulip Edge

- Appareils compatibles

- Liste des appareils Plug And Play fonctionnant avec Tulip

- Création et support des pilotes de périphériques

- Support des pilotes de périphériques dans Tulip

- Comment configurer un lecteur de codes-barres

- Utilisation du pilote série

- Comment intégrer une imprimante Zebra avec Tulip

- Utilisation du pilote d'imprimante réseau Zebra

- Utilisation du pilote de l'imprimante d'étiquettes Zebra GK Series

- Utilisation du pilote USB Bobe Box

- Utilisation du pilote In-Sight 2000 de Cognex

- Comment configurer Cognex et Tulip

- Utilisation du pilote du PH-mètre MT SevenExcellence

- Utilisation du pilote ADC générique

- Utilisation du pilote de thermomètre Omega HH806

- Utilisation du conducteur de pied à coulisse numérique

- Comment configurer le thermomètre Bluetooth TS05 de General ?

- Utilisation du pilote TCP DataMan de Cognex

- Configuration du récepteur Mitutoyo U-WAVE pour Windows Tulip Player

- Utilisation du pilote de balance Brecknell PS25

- Utilisation du pilote RFID

- Utilisation du pilote Kolver EDU 2AE/TOP/E

- Utilisation du pilote de la pédale USB

- Utilisation du pilote de protocole ouvert Torque

- Utilisation du pilote de la balance Dymo M10 USB

- Utilisation du pilote In-Sight de Cognex

- Utilisation du pilote Telnet

- Utilisation du pilote générique d'E/S

- Comment configurer un contrôleur de couple Kolver

- Utilisation du pilote de pied à coulisse multicanal Insize

- Utilisation du pilote de la balance USB Dymo S50

- Configuration de Zebra Android DataWedge

- Utiliser le pied à coulisse numérique Mitutoyo avec le pilote U-wave Mitutoyo

- Troubleshoot

- Nodo-RED

- Aperçu de Node-RED

- Instructions

- Études de cas

- Comment configurer les appareils Modbus

- Comment configurer les appareils PICK-IQ de Banner avec Edge IO

- Comment envoyer des données à des machines à partir d'appareils périphériques à l'aide de Node-RED et de balises Tulip

- Communiquer avec les machines à l'aide du Connecteur Host et du Node-RED d'Edge MC

- Connexion d'un capteur 4-20 mA avec Edge IO et Node-RED

- Gestion des états des machines et du nombre de pièces avec Edge IO et Node-RED

- Connexion d'un oscilloscope analogique avec Edge IO et Node-RED

- Connecter les Phidgets filaires avec Edge MC et Node-RED

- Edge Devices

- Écrire des composants réutilisables

- Travailler avec des API

- Connect to Software

- Documentation technique et informatique

- Calendrier des événements de maintenance

- Comment obtenir le soutien des tulipes

- Infrastructure informatique

- Guide de bienvenue de Tulip IT

- Configuration de votre liste d'adresses IP autorisées

- Aperçu des options de sécurité de Tulip

- Guide de la sécurité informatique de Tulip

- Introduction aux hôtes du connecteur Tulip

- On-Prem Connector Host Version Support

- Activation des rotations de journaux pour le conteneur Connector Host existant sur site

- Recommandations pour l'architecture de surveillance des machines avec Tulip

- Détails de la machine virtuelle Tulip sur site

- Composants de la plate-forme Tulip et diagramme du réseau

- Déployer Tulip dans AWS GovCloud

- Comment utiliser un serveur proxy avec Tulip Player sous Windows

- Vue d'ensemble des hôtes de connecteurs sur site

- Exigences en matière de réseau pour un déploiement de Tulip Cloud

- Formulaire W-9 de Tulipe

- Quelles sont les politiques et l'infrastructure de Tulip en matière de cybersécurité ?

- LDAP/SAML/SSO

- Comment utiliser le portail des partenaires de Tulip

- Guides

- Vers la transformation numérique

- Use Cases by Solution

- Exemples

- Comment obtenir une visibilité en temps réel des ordres de travail par poste de travail ?

- Tutoriel sur l'audit 5S

- Comment créer une application automatisée de rapport de rejet

- Comment planifier votre première application pour les opérations de première ligne

- Comment suivre les audits de machines dans un tableau

- Comment automatiser vos ordres de travail dans une application d'opérations de première ligne

- Comment utiliser les applications de fabrication dans les environnements à forte mixité

- Comment créer une application numérique d'instructions de travail

- Comment suivre la généalogie des produits à l'aide de tableaux

- Comment ajouter une balance Ohaus et stocker la production dans une variable ?

- Comment déduire un tableau d'inventaire à la fin d'une opération ?

- Comment utiliser le "modèle d'interface utilisateur" des instructions de travail ?

- Comment créer une matrice de compétences avec des champs d'utilisateur

- Comment créer une table de nomenclature ?

- Comment gérer vos stocks à l'aide de tableaux

- Comment transmettre des données dynamiques entre plusieurs applications à l'aide de champs d'utilisateurs ?

- Comment naviguer entre plusieurs applications en créant une "application de routage" ?

- 📄 Suivi des commandes

- 📄 Suivi des défauts

- Bibliothèque

- Utilisation de la bibliothèque des tulipes

- Laboratory Operation App Suite

- Collections de la bibliothèque

- Applications de la bibliothèque

- Exemples pédagogiques

- Exemples fonctionnels

- Exemple fonctionnel Andon

- Exemple fonctionnel d'inspection

- Exemple fonctionnel des données de la tulipe

- Exemple fonctionnel de Duro PLM

- Technicon - Universal Robots Exemple fonctionnel

- United Manufacturing Hub - Exemple fonctionnel

- Exemple de diagramme de contrôle

- Galerie de photos

- Test unitaire AI - Document Q&R

- Solutions pour les applications

- Suite d'applications GMAO

- Zerokey solutions

- Visibilité des performances

- Paquet d'application pour la déclaration électronique des lots (eBR)

- CAPA Lite par PCG

- 5 Pourquoi Root Cause avec l'IA

- Signalement simple des défauts grâce à l'IA

- Constructeur de cas d'entreprise

- Réunion de démarrage Shift

- Kanban App Suite

- Tableau de bord simple de l'OEE

- Solution de nomenclature Arena

- Equipment Management App Suite

- Liste de contrôle simple

- Suite de gestion des listes de contrôle

- Attendance Management Simple Solution

- Audit de qualité du Kamishibai

- Applications de la bibliothèque Pack & Ship

- CAPA Management

- Application de caméra mobile

- Calculateur OEE

- Tableau de bord de la production horaire

- Matériau Backflush

- Tableau de bord des événements de qualité

- Application de rendement de premier passage

- De la cueillette à la lumière

- Solutions de formation

- Inventaire des systèmes numériques

- Localisation avec la vision

- Gestion de l'accès aux systèmes numériques

- Gestion du matériel

- Gestionnaire d'outils et de biens

- Gestion d'événements de qualité

- Avance par palier avec capteur de rupture de faisceau

- Chronomètre numérique

- Liste de contrôle de l'audit

- Katana ERP App

- Évaluation de base de haut niveau

- BOM Management

- Gestionnaire des incidents de sécurité

- Composable Lean

- Composable Mobile

- Comment postuler

- eDHR App Suite

- Modèle de formation

- Quality Event Management App Suite

- Batch Packaging Template App

- Modèle de présentation de tableau de bord

- Tableau de bord de la surveillance des machines

- Modèle de suivi des défauts

- Configuration des couleurs

- Exemple d'instructions de travail

- Modèle de conception

- Gestion de la formation

- Modèles d'instructions de travail

- Work Instructions Template

- Modèle de picklist

- Modèles de base pour la création d'applications tulipes

- Tableau de bord des flux de voyageurs et de matériel

- Modèle de suivi des commandes

- Exemples pédagogiques

- MES compostable

- Système MES pour le secteur pharmaceutique.

- Connecteurs et tests unitaires

- Test d'unité Planeus

- COPA-DATA Connector

- Planus Connecteur

- Connecteur Veeva

- Connecteur Inkit

- Connecteur MRPeasy

- Connecteur Oracle Fusion

- Connecteur LabVantage et test d'unité

- Connecteur Google Chat

- Connecteur Salesforce

- Vue d'ensemble de Litmus

- Connecteur eMaint

- Connecteur eLabNext

- Connecteur ERP Acumatica

- Connecteur CETEC

- Connecteur PagerDuty

- Intégration de NiceLabel

- Vue d'ensemble de l'intégration d'Aras

- Intégration SDA

- Nymi Band Unit Test

- Intégration de l'arène

- Tests d'unités de scanners de codes à barres

- Tests de l'unité Footpedal

- Démarrer avec Tulip sur le casque RealWear

- Connecteur de table d'aération

- Connecteur Shippo

- Intégration du barman

- SAP S/4 HANA Cloud Connector

- Tests d'unités de scanners RFID

- Connecteur Jira

- Test de l'imprimante d'étiquettes Zebra

- Connecteur Google Translate

- MSFT Power Automate

- Connecteur OpenAI

- Google Calendar Connector

- Test unitaire de l'API Tulip

- Test de l'unité Duro PLM

- Test d'unité HiveMQ

- Intégration de NetSuite

- Test d'unité de Cognex

- Intégration de PowerBI Desktop

- Test de l'unité ProGlove

- Intégration Fivetran

- Intégration de ParticleIO

- Connecteur Google Drive

- Connecteur flocon de neige

- Connecteur SAP SuccessFactors

- ZeroKey Integration

- Google Geocode Connector

- Connecteur Google Sheets

- Comment intégrer Tulip à Slack

- Test de l'unité HighByte Intelligence Hub

- Test unitaire de LandingAI

- Test de l'unité LIFX (lampes sans fil)

- Connecteur de calendrier Microsoft

- M365 Dynamics F&O Connecteur

- Connecteur Microsoft Outlook

- Connecteur Microsoft Teams

- Connecter l'API Microsoft Graph à Tulip avec Oauth2

- Connecteur Microsoft Excel

- Apps et connecteurs NetSuite

- Connecteur OpenBOM

- Tests unitaires sur les balances

- Connecteur InfluxDB

- Connecteur Augury

- Connecteur ilert

- Connecteur Schaeffler Optime

- Connecteur Atlas MongoDB

- Connecteur MaintainX

- Connecteur Twilio

- Connecteur SendGrid

- Connecteur Solace

- Comment concevoir des applications Tulip pour le casque RealWear

- Connecteur OnShape

- Widgets personnalisés

- Job Planning/Scheduling Board

- Widget chronologique

- Widget de visualisation d'arbre json

- Widget de gestion des tâches Kanban

- Widget de badge

- Widget Timer avancé

- Bouton segmenté Widget personnalisé

- Jauge dynamique Widget personnalisé

- Widget snack-bar

- Test de l'unité de détection de changement

- Indicateur de couleur d'état Test de l'unité

- Vérification de la longueur d'entrée Test de l'unité

- Test unitaire du widget personnalisé de la calculatrice

- Test unitaire du widget d'annotation d'images

- Widgets du tableau de bord Lean

- Test d'unité Looper

- Test d'unité du chronomètre

- Numéro de l'unité d'entrée Test

- Test d'unité du pavé numérique

- Jauges radiales

- Test d'unité du menu pas à pas

- Widget SVG

- Test de l'unité de saisie de texte

- Conseil sur les outils Test d'unité

- Instructions de travail Points de soins Test d'unité

- Test unitaire du widget de signature électronique écrit

- Test d'unité ZPL Viewer

- Widget graphique linéaire simple

- Widget personnalisé pour les étagères

- Slider Widget

- Widget personnalisé NFPA Diamond

- Widget personnalisé Réussite - Échec

- Widget personnalisé Simpler Timer

- Widgets d'intégration de Nymi Presence

- Automatismes

- Check Expired Training

- Alerte et escalade d'événements : Gestion des événements en retard

- Notification horaire de l'état de la production

- Mise à jour de l'état des équipements de maintenance

- Réinitialisation de l'état de l'équipement

- Réinitialisation de l'état d'étalonnage

- Rappel de contrôle d'état de la machine

- Automatisation de la mise à jour du tableau d'inventaire

- Automatisation du connecteur Slack

- Vérification du nombre de pièces

Configuration et détails techniques d'OAuth2.0

Dans cet article, nous allons nous plonger dans les détails techniques de la façon dont Tulip implémente OAuth pour l'authentification des connecteurs. OAuth est puissant, mais il s'accompagne d'une certaine complexité. Ce guide est destiné à répondre à toutes les questions techniques sur ce que Tulip supporte et comment il est intégré.

Note : Le flux des informations d'identification du client diffère quelque peu du flux du code d'autorisation. Les étapes 1 et 2 ne sont pas pertinentes pour le flux des informations d'identification du client.

Flux du code d'autorisation de Tulip

The Authorize and Token endpoints must be accessible to the cloud for Tulip to execute authentication for connectors

Tulip initie le processus d'authentification lors du test d'un connecteur ou de l'exécution d'une fonction de connecteur dans une application.

1. Redirection vers le serveur d'autorisation :

L'application Tulip redirige l'utilisateur vers le serveur d'autorisation (AS) avec des paramètres spécifiques, y compris le response_type (défini à "code" pour le flux de code d'autorisation), client_id (assigné dans l'interface utilisateur du connecteur), redirect_uri (prédéfini par Tulip), scope et audience (définis dans l'interface utilisateur), et state (une chaîne aléatoire pour se protéger contre les attaques Cross-Site Request Forgery).

Exemple:GET /authorize?response_type=code&client_id=CLIENT_ID&redirect_uri=REDIRECT_URI&scope=SCOPE&audience=AUDIENCE&state=STATE

2. L'utilisateur donne son accord :

Le serveur d'autorisation authentifie l'utilisateur et lui présente un écran de consentement. L'utilisateur peut examiner les autorisations demandées et décider d'accorder ou de refuser l'accès à l'application tierce.

(Note) Dans la configuration d'un connecteur give, le contrôle "Skip user consent prompt" vous permet de contrôler l'attribut prompt de la demande d'autorisation. Lorsque ce contrôle est désactivé, c'est la valeur " consentement" qui est utilisée, alors que lorsque ce contrôle est activé, c'est la valeur "connexion" qui est utilisée.

Si d'autres valeurs de l'attribut prompt sont nécessaires, contactez support@tulip.co, et nous activerons d'autres options pour cette propriété. :: :

3. Code d'autorisation :

Si l'utilisateur donne son accord, le serveur d'autorisation génère un code d'autorisation et redirige l'utilisateur vers Tulip avec le code d'autorisation. Le paramètre d'état est également inclus, ce qui permet au client de vérifier l'intégrité de la réponse. Ce paramètre d'état doit correspondre au paramètre d'état transmis à l'étape 1.

Exemple de redirection vers l'URI de redirection du client :

REDIRECT_URI?code=AUTHORIZATION_CODE&state=STATE

4. Demande de jeton :

Le client dispose maintenant du code d'autorisation et l'utilise pour effectuer une demande sécurisée, de serveur à serveur, au point de terminaison du jeton du serveur d'autorisation. Le client inclut le grant_type (défini sur "authorization_code"), le client_id, le client_secret (un secret connu uniquement du client et du serveur d'autorisation), le redirect_uri et le code d'autorisation.

Exemple de demande de jeton :

grant\_type=authorization\_code&code=AUTHORIZATION\_CODE&redirect\_uri=REDIRECT\_URI&client\_id=CLIENT\_ID&client\_secret=CLIENT\_SECRET```

### 5. Réponse au jeton d'accès :

Si le code d'autorisation est valide, le serveur d'autorisation répond par un jeton d'accès et, éventuellement, un jeton de rafraîchissement. Le jeton d'accès est utilisé par le client pour s'authentifier lorsqu'il effectue des demandes à l'API protégée au nom de l'utilisateur.

Exemple de réponse par jeton :

`{"access_token" : "ACCESS_TOKEN", "token_type" : "Bearer", "expires_in" : 3600, "refresh_token" : "REFRESH_TOKEN", "scope" : "SCOPE"}`

:::(Warning) (Services Not Using `expires_in`)

### 6. Accès au serveur de ressources :

Tulip peut maintenant utiliser le jeton d'accès obtenu pour faire des requêtes autorisées au serveur de ressources (API) au nom de l'utilisateur. Le jeton d'accès est généralement inclus dans l'en-tête Authorization de la requête HTTP.

Exemple de requête API`: GET /api/resourceAuthorization : Bearer ACCESS_TOKEN`

## Gestion de l'expiration des jetons avec les jetons de rafraîchissement

Les serveurs d'autorisation fixent généralement des dates d'expiration pour les jetons afin de réguler l'accès, avec des fenêtres d'expiration variables en fonction du système interfacé. Cependant, les jetons à courte durée de vie posent un problème car l'authentification constante de l'utilisateur perturbe l'expérience de l'utilisateur dans les applications Tulip.

Pour résoudre ce problème, OAuth prend en charge les jetons de rafraîchissement. Bien qu'optionnels, ils sont fortement recommandés car ils rationalisent l'expérience de l'utilisateur en permettant à Tulip de rafraîchir les tokens de manière transparente sans nécessiter d'intervention manuelle de la part des opérateurs.

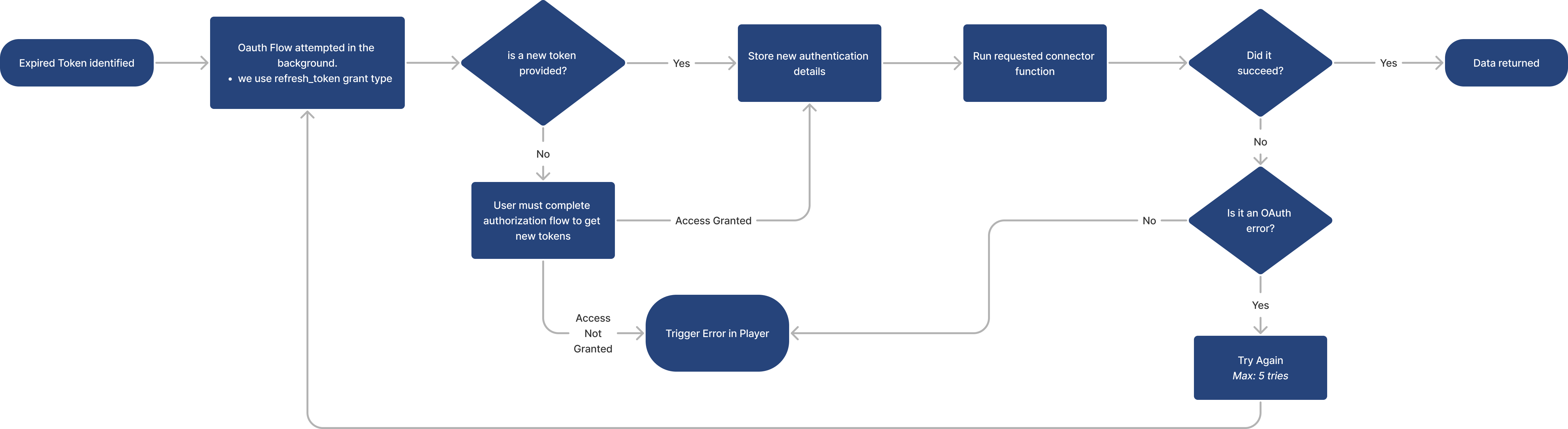

### Comment Tulip gère le rafraîchissement des jetons

Lorsque Tulip détecte qu'un jeton d'accès a expiré, il tente automatiquement d'utiliser le jeton de rafraîchissement associé pour obtenir un nouveau jeton. L'objectif principal est de minimiser la réauthentification de l'utilisateur. Les étapes suivantes décrivent la logique exécutée par Tulip :

1. **Détection de l'expiration :**

2. Tulip identifie un jeton expiré sur la base de son attribut `expires_in` reçu à l'[étape 5](/r230/docs/oauth20-configuration-and-technical-details#5-access-token-response) du flux d'authentification.

:::(Warning) (Services Not Using `expires_in`)

1. **Tentative de flux de jetons :**

2. Tulip initie le flux de jetons en utilisant le type de subvention `refresh_token`, remplaçant le type de subvention utilisé dans le flux d'authentification initial.

3. **Validation du jeton :**

4. Si un nouveau jeton est obtenu, Tulip le stocke et procède à l'exécution de la fonction de connecteur demandée par l'utilisateur.

* En cas de succès, les données sont fournies à l'application Tulip.

* Si le nouveau jeton échoue avec une erreur OAuth, Tulip réessaie le processus jusqu'à 5 fois, en revenant à l'étape 1 à chaque fois.

* Si le nouveau jeton échoue à cause d'une autre erreur, une erreur est affichée dans le moteur d'exécution du lecteur.

5. **Gestion de l'absence de jeton :**

6. Si un nouveau jeton n'est pas fourni, Tulip invite l'utilisateur du lecteur à s'authentifier, ce qui lance l'ensemble du processus d'authentification.

7. Une fois le processus terminé, la fonction du connecteur est exécutée et les données sont renvoyées.

En mettant en œuvre des jetons de rafraîchissement, Tulip garantit une expérience utilisateur plus fluide en gérant intelligemment l'expiration et le renouvellement des jetons, minimisant ainsi les perturbations du flux de travail.

## Pour en savoir plus

* [Introduction à Tulip Connector Hosts](/r230/docs/introduction-to-tulip-connector-hosts-1)

* [Snapshot du connecteur](/r230/docs/connector-snapshotting)

* [OAuth2.0 expliqué](/r230/docs/oauth20-explained)