Objectif

Apprendre à connaître les politiques générales de sécurité de Tulip.

La sécurité est au cœur des logiciels, des opérations, de l'infrastructure et des processus de Tulip. Nous utilisons les meilleures pratiques industrielles pour la sécurité, le cryptage et la gestion des menaces.

L'infrastructure

Le cloud de Tulip fonctionne sur Amazon Web Services, ou Microsoft Azure, en fonction de la disponibilité de la région et du choix lors du déploiement. Les deux offrent le meilleur centre de données et la meilleure sécurité d'infrastructure. Pour AWS, les serveurs de Tulip se trouvent dans un nuage privé virtuel AWS, protégé par des pare-feu Security Group. L'accès administratif est protégé par des clés d'accès de courte durée et une liste blanche d'adresses IP. Tous les comptes Tulip AWS et autres comptes cloud sont protégés par un mot de passe fort et une authentification multifactorielle. Les centres de données d'Amazon répondent à de nombreuses exigences de conformité, y compris ISO 27001, SOC, PCI et FedRAMP.

Cryptage

Toutes les données envoyées vers et depuis Tulip sur l'internet public sont cryptées en transit via TLS en utilisant les suites de chiffrement recommandées les plus puissantes. La configuration TLS de Tulip a reçu la note A+ du SSLLabs de Qualsys. Toutes les données stockées par Tulip, y compris les applications, les données analytiques et les actifs téléchargés, sont cryptées au repos en utilisant AES 256 bits.

Stockage des données

Les données sont stockées par Tulip dans les services S3 et RDS d'AWS, ainsi que dans le service MongoDB Atlas de MongoDB Inc. Tulip utilise un processus formel pour examiner les fournisseurs tiers qui traitent les données des clients, afin de s'assurer qu'ils respectent ou dépassent les normes de sécurité des données de Tulip.

Application

Tulip suit les meilleures pratiques en matière d'applications web, y compris celles recommandées par OWASP. Tulip utilise HSTS pour assurer le cryptage en transit, DOM templating et CSP pour éviter XSS, X-Frame-Options pour empêcher le clickjacking, et localStorage au lieu de cookies pour éviter les attaques CSRF. L'application des ACL côté serveur est assurée par l'examen du code, ainsi que par des outils d'analyse statique disponibles dans le commerce ou conçus sur mesure. Les mots de passe sont hachés à l'aide de SHA-256 côté client, puis hachés à nouveau à l'aide de bcrypt côté serveur.

Processus

Tout le code de production est revu par plusieurs ingénieurs. Tulip subit régulièrement des tests de pénétration par des sociétés de sécurité tierces. Tulip effectue des examens de sécurité internes réguliers et utilise un processus de développement logiciel documenté.

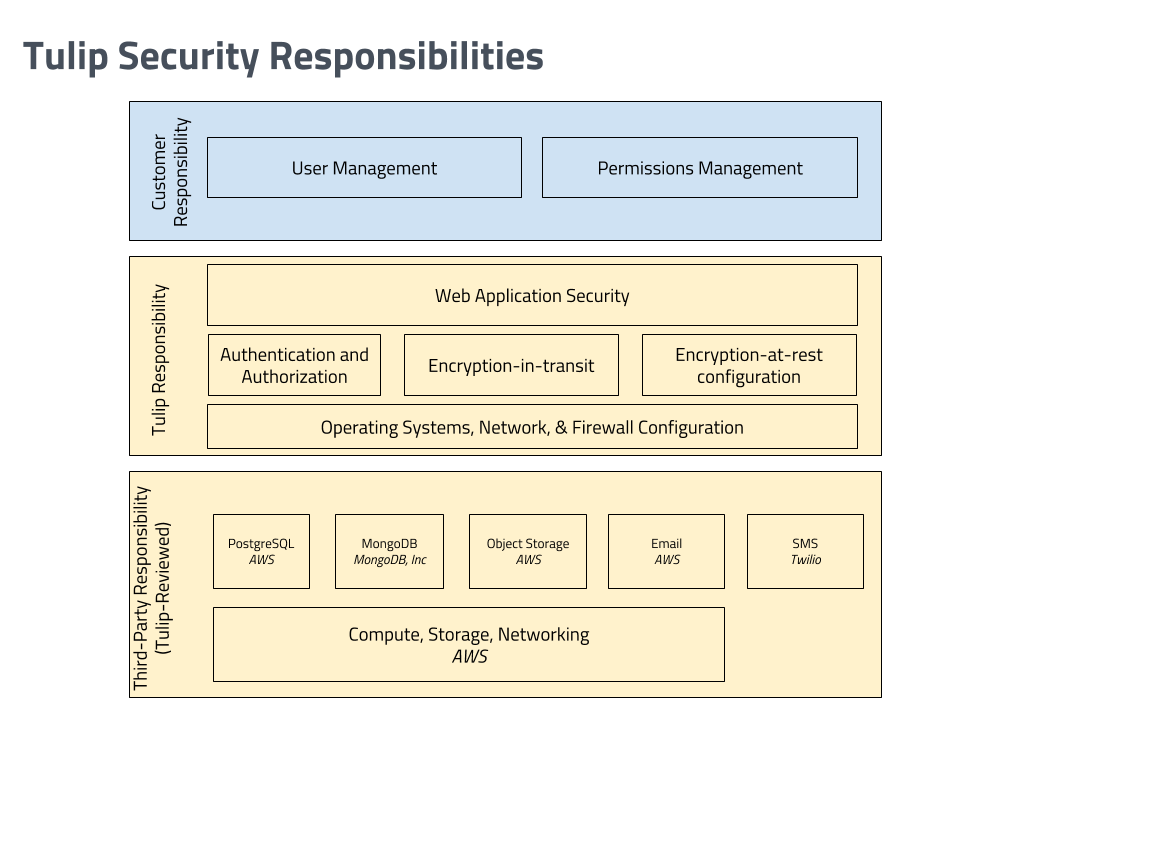

Modèle de sécurité partagée

Tulip utilise un modèle de sécurité partagée pour établir la responsabilité entre Tulip, nos clients et nos vendeurs tiers.

Pour en savoir plus

Voir notre politique de sécurité informatique