A Tulip-fiók tulajdonosok az LDAP-pal dolgozhatnak a fiókjukban lévő felhasználók kezeléséhez.

This feature is only available to existing customers, and is no longer offered to new Tulip customers.

Ebben a cikkben megtanulhatja:

- Hogyan tud a Tulip csatlakozni az Active Directory példányához?

- Az Active Directory integráció konfigurálásának különböző módjai

- Az Active Directory integráció technikai követelményei

A Tulip jelenleg a Microsoft Active Directory termékét az LDAP protokollon keresztül integrálja. Ha az Ön szervezete Active Directory-t használ, akkor a Tulip felhasználóit az Active Directory szabályai alapján kezelheti.

Tulip felhasználói áttekintés

A Tulip két különböző felhasználói felülettel rendelkezik:

- Tulip, ahol az alkalmazások épülnek és szerkeszthetők, és amely külső adatbázisokhoz csatlakoztatható.

- A Tulip Player, ahol a felhasználók és az üzemeltetők futtatják a Tulipban épített alkalmazásokat.

Egy felhasználó jogosultsági szintjét a felhasználói szerepkör határozza meg.

A Tulip több szintű felhasználói jogosultsággal rendelkezik. Az ezekkel a szerepkörökkel kapcsolatos információkért lásd: Felhasználói szerepkörök kezelése a Tulipban

- A fióktulajdonosok és a felsorolt egyéb szerepkörök képesek a Tulipban lévő alkalmazások szerkesztésére.

- Az üzemeltetők csak a Tulip Playeren keresztül férhetnek hozzá az alkalmazások futtatásához. Nem szerkeszthetnek alkalmazásokat, és nem férhetnek hozzá a Tulip felületéhez.

LDAP integrációs lehetőségek

Az LDAP Tulipba történő integrálásához vagy az Active Directory csoportok alapján, vagy a Tulipból kezelheti a felhasználói szerepköröket:

- Felhasználói szerepkörök kezelése Active Directory csoportokból: Az Active Directory szerveren a kívánt jogosultsági szint alapján kell megfelelően csoportosítania a felhasználókat, és a Tulip rendszergazdájának meg kell adnia a megfelelő hozzárendelést (Pl.: A csoport = Fiók tulajdonosok). Ez azt jelenti, hogy mind az engedélyezést, mind a hitelesítést az Ön IdP-je határozza meg.

- Felhasználói szerepkörök kezelése a Tulipen belülről: A Tulipen belül minden egyes felhasználót manuálisan kell hozzáadni a megadott felhasználói szerepkörrel, és pontosan azzal a felhasználónévvel kell létrehoznia a fiókját, amely az Active Directoryban található. Ez azt jelenti, hogy csak a hitelesítést ellenőrzi az Ön IdP-je.

Az integrációt négy különböző módon konfigurálhatja:

Ha az Operátorokat az Ön IdP-je kezeli

- Minden Tulip-felhasználótól megkövetelheti, hogy Active Directory felhasználónevükkel és jelszavukkal jelentkezzenek be a Tulip vagy a Tulip Player rendszerbe. A Tulipen belüli szerepkörök az Active Directory-csoportok alapján kerülnek meghatározásra. Engedélyezés és hitelesítés LDAP-on keresztül.

- Minden Tulip-felhasználónak Active Directory felhasználónévvel és jelszóval kell bejelentkeznie a Tulip vagy a Tulip Player rendszerbe. A szerepkörök a Tulipen belül maradnak fenn. Kizárólag LDAP-on keresztüli hitelesítés.

Ha az üzemeltetők nem az Ön IdP-jén belül vannak kezelve.

- Engedélyezze, hogy a Tulip-üzemeltetők csak a jelvényazonosítójukkal jelentkezzenek be a Tulip Playerbe, de a Tulip-fiók tulajdonosainak és más szerepköröknek Active Directory felhasználónevük és jelszavuk használatával kell bejelentkezniük a Tulipbe. A Tulipen belüli szerepkörök egy Active Directory-csoport alapján kerülnek meghatározásra. Engedélyezés és hitelesítés LDAP-on keresztül.

- Lehetővé teszi a Tulip-üzemeltetők számára, hogy csak a jelvényazonosítójukat használva jelentkezzenek be a Tulip Playerbe, de megköveteli a Tulip-fiók tulajdonosoktól és más szerepköröktől, hogy Active Directory felhasználónevük és jelszavuk használatával jelentkezzenek be a Tulipbe. A szerepkörök a Tulipban maradnak fenn. Kizárólag LDAP-on keresztül történő hitelesítés.

A konfigurációs lehetőséget a szervezet biztonsági protokolljai alapján választhatja ki. Ne feledje, hogy az Active Directory felhasználónév és jelszó használatának kikényszerítése minden Tulip felhasználó számára a legbiztonságosabb lehetőség.

A Tulip-felhasználók összehangolása az LDAP-felhasználókkal

Felhasználói szerepkörök kezelése a Tulipból

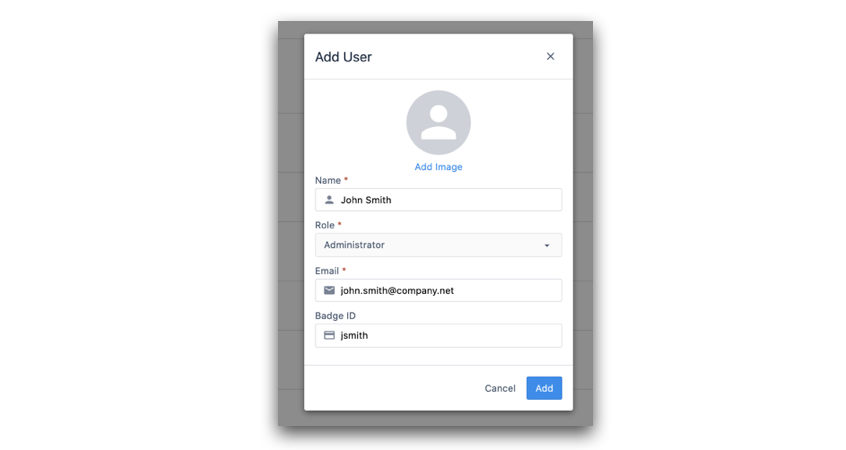

Ha a szervezet úgy dönt, hogy a felhasználói szerepköröket a Tulipen belülről kezeli, a Tulip-fiók tulajdonosainak először egy új felhasználót kell létrehozniuk Ezután hozzá kell adniuk egy Tulip felhasználónevet, amely megegyezik az LDAP felhasználónévvel. Bármilyen e-mail cím elfogadható.

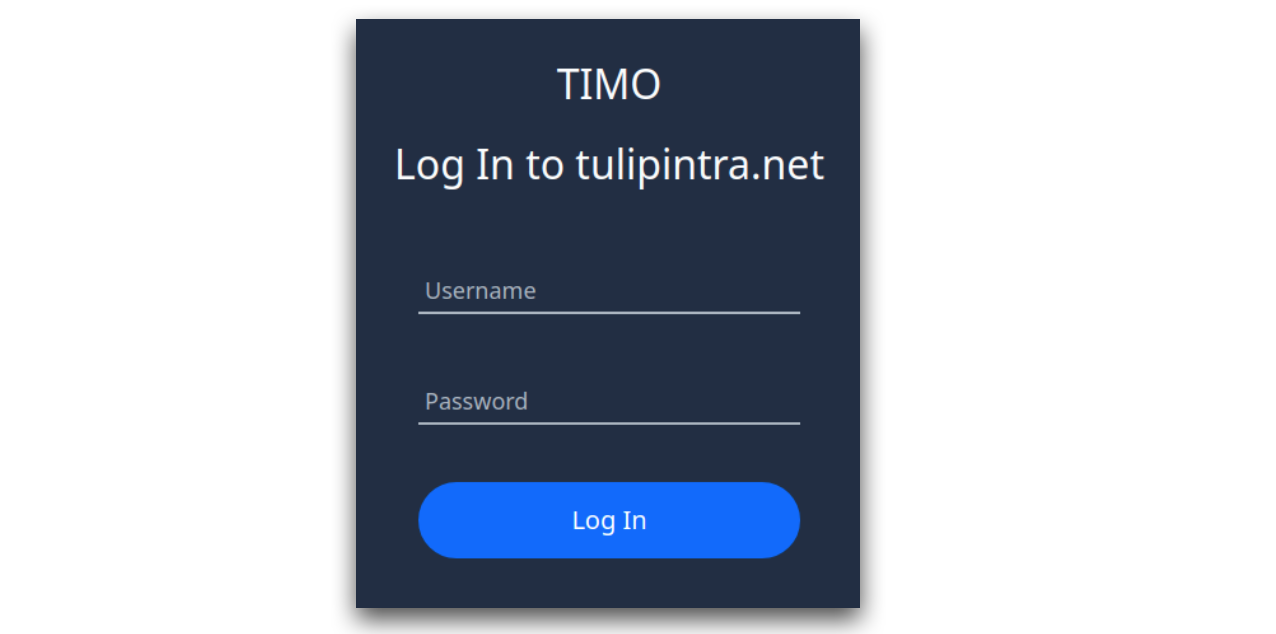

Amikor ez a Tulip felhasználó megpróbál bejelentkezni, a "Felhasználónév" mezőbe az LDAP felhasználónevét, a "Jelszó" mezőbe pedig a jelszavát kell megadnia. A Tulip ezután hitelesíti őket az Active Directory példányban. A bejelentkezési képernyő a következőképpen fog kinézni:

Ebben az esetben a Tulip rendszergazda hozzáadja az első Tulip felhasználót az Ön által megadott adatokkal.

Felhasználói szerepkörök kezelése Active Directory csoportokból

Ha a szervezet úgy dönt, hogy a Tulip szerepköröket Active Directory csoportok alapján határozza meg, akkor nincs szükség egyéni felhasználók létrehozására a Tulipban. Ehelyett megadhatja a felhasználói csoportok nevét és a hozzájuk tartozó Tulip felhasználói szerepköröket.

Amikor a felhasználó először jelentkezik be a Tulipba az Active Directory hitelesítő adatokkal, a Tulip hitelesíti őt az Active Directory példányával, majd automatikusan létrehoz egy fiókot a Tulipban. Mint korábban említettük, a képességeik az Active Directory-csoportjuktól és a csoport hozzárendelt szerepkörének meghatározásától függnek.

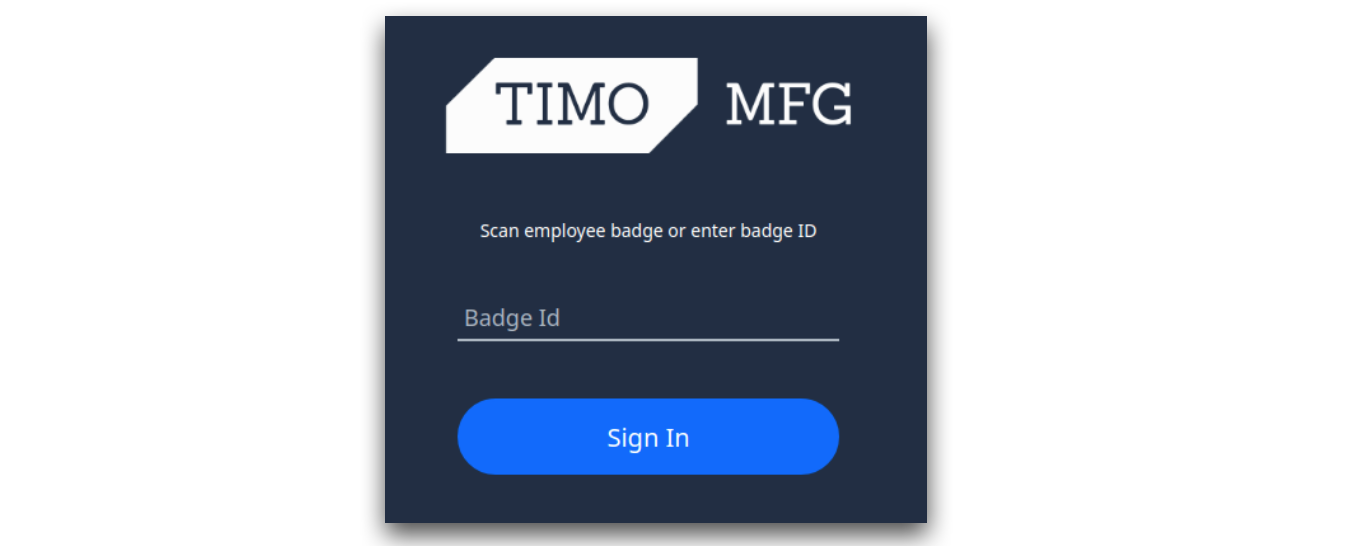

Ha olyan konfigurációs lehetőséget választ, ahol a Tulip-üzemeltetők a jelvényazonosítójukkal jelentkezhetnek be, akkor az Üzemeltető bejelentkezési képernyője a Tulip Playerben a következőképpen fog kinézni:

Műszaki követelmények

Az LDAP-kapcsolat konfigurálásához saját LDAP-kiszolgálót kell biztosítania, amely elérhető a Tulip szervere által, és meg kell adnia a következő információkat:

- A szerver címe (pl.

ldaps://xxx.xxx.xxx.xxx:636). - Egy "megkülönböztető név" a kereséshez (pl.

dc=tulip,dc=co) - Az LDAP-kiszolgáló tanúsítványainak aláírására használt tanúsítványkiadó.

Az informatikai rendszergazdának könnyen meg kell tudnia adni ezeket az információkat.

Összefoglaló

A Tulip-fiók LDAP-integrációjának konfigurálásához kérjük, először is forduljon ügyfélkapcsolati képviselőjéhez az alábbi információkkal:

- A korábban említett 4 hitelesítési módszer közül melyiket szeretné használni.

- Ha alkalmazható: Az Active Directory csoportjainak és a kívánt Tulip felhasználói szerepköröknek a listája.

- Az előző szakaszban szereplő technikai követelmények.

- Egy időablak, amelyben a módosítást szeretné elvégezni. Vegye figyelembe, hogy a módosításkor minden ügyfél kijelentkezik, és mindenkinek újra kell majd hitelesítenie magát a Tulip webhelyén.