Scopo

Conoscere le politiche generali di sicurezza di Tulip.

La sicurezza è fondamentale per il software, le operazioni, l'infrastruttura e i processi di Tulip. Utilizziamo le migliori pratiche standard industriali per la sicurezza, la crittografia e la gestione delle minacce.

Infrastruttura

Il cloud di Tulip funziona su Amazon Web Services o Microsoft Azure, a seconda della disponibilità della regione e della scelta durante la distribuzione. Entrambi forniscono i migliori data center e infrastrutture di sicurezza della categoria. Per quanto riguarda AWS, i server Tulip si trovano in un AWS Virtual Private Cloud, protetto da firewall Security Group. L'accesso amministrativo è protetto da chiavi di accesso di breve durata e da whitelisting IP. Tutti gli account AWS e di altri cloud di Tulip sono protetti da password forti e da autenticazione a più fattori. I data center di Amazon soddisfano numerosi requisiti di conformità, tra cui ISO 27001, SOC, PCI e FedRAMP.

Crittografia

Tutti i dati inviati a Tulip e da Tulip attraverso la rete Internet pubblica sono crittografati in transito tramite TLS, utilizzando le suite di cifratura più robuste consigliate. La configurazione TLS di Tulip ha ricevuto un voto A+ dagli SSLLab di Qualsys. Tutti i dati archiviati da Tulip, comprese le app, i dati analitici e gli asset caricati, sono crittografati a riposo con AES a 256 bit.

Archiviazione dei dati

I dati sono archiviati da Tulip nei servizi S3 e RDS di AWS e nel servizio MongoDB Atlas di MongoDB Inc. Tulip impiega un processo formale di revisione dei fornitori terzi che gestiscono i dati dei clienti, per garantire che soddisfino o superino gli standard di sicurezza dei dati di Tulip.

Applicazioni

Tulip segue le migliori pratiche per le applicazioni web, comprese quelle raccomandate da OWASP. Tulip utilizza HSTS per garantire la crittografia nel transito, DOM templating e CSP per evitare XSS, X-Frame-Options per prevenire il clickjacking e localStorage invece dei cookie per evitare attacchi CSRF. L'applicazione delle ACL sul lato server è assicurata dalla revisione del codice e da strumenti di analisi statica disponibili e personalizzati. Le password vengono sottoposte a hash utilizzando SHA-256 sul lato client e poi ri-hashate utilizzando bcrypt sul lato server.

Processo

Tutto il codice di produzione viene rivisto da più ingegneri. Tulip è sottoposta a regolari test di penetrazione da parte di società di sicurezza terze. Tulip esegue regolari revisioni interne della sicurezza e impiega un processo di sviluppo del software documentato.

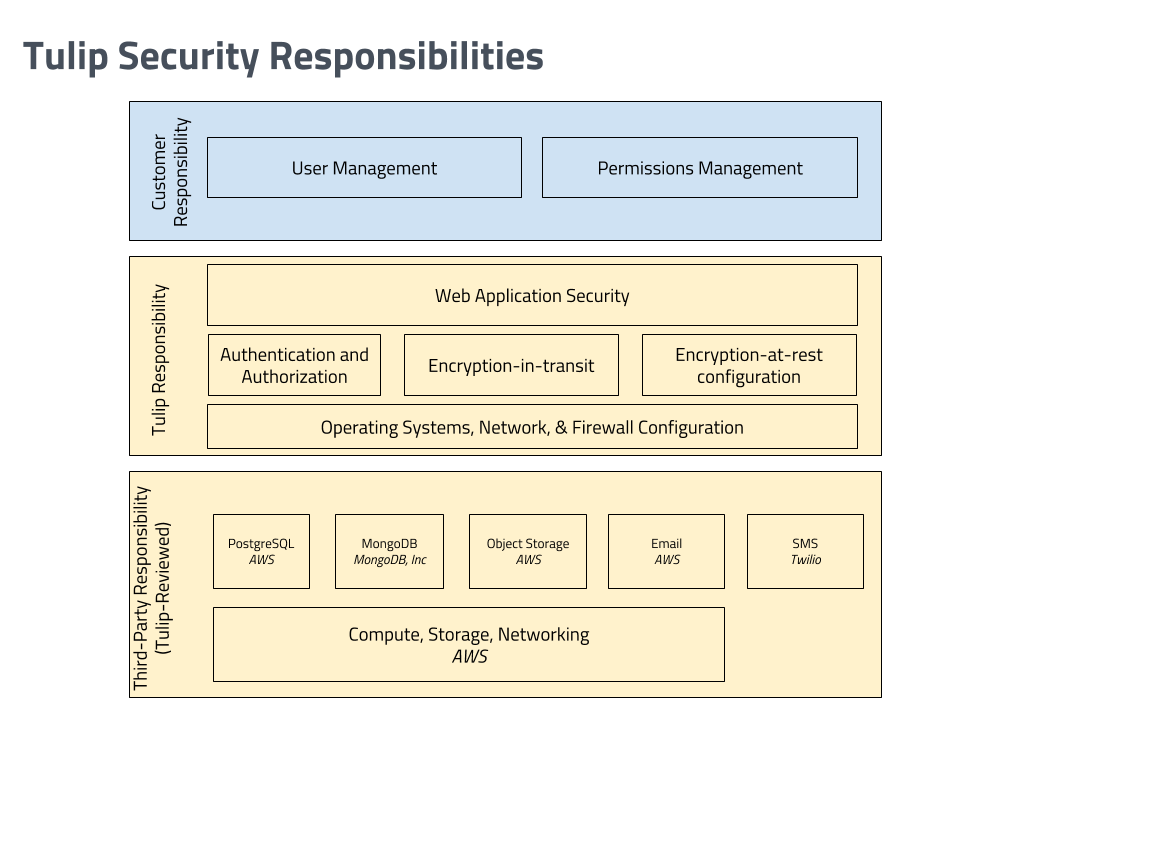

Modello di sicurezza condiviso

Tulip impiega un modello di sicurezza condiviso per stabilire la responsabilità tra Tulip, i nostri clienti e i nostri fornitori terzi.

Ulteriori letture

Consulta la nostra politica di sicurezza informatica