Propósito

Conozca las políticas generales de seguridad de Tulip.

La seguridad es fundamental para el software, las operaciones, la infraestructura y los procesos de Tulip. Utilizamos las mejores prácticas estándar industriales para la seguridad, el cifrado y la gestión de amenazas.

Infraestructura

La nube de Tulip se ejecuta en Amazon Web Services, o Microsoft Azure, dependiendo de la disponibilidad de la región y la elección durante el despliegue. Ambos proporcionan el mejor centro de datos en su clase y la seguridad de la infraestructura. Para AWS, los servidores de Tulip están en una nube privada virtual de AWS, protegidos por cortafuegos de Grupo de Seguridad. El acceso administrativo está protegido tanto por claves de acceso de corta duración como por listas blancas de IP. Todas las cuentas de Tulip AWS y otras cuentas en la nube están protegidas por contraseñas seguras y autenticación multifactor. Los centros de datos de Amazon cumplen numerosos requisitos de conformidad, como ISO 27001, SOC, PCI y FedRAMP.

Cifrado

Todos los datos enviados a y desde Tulip a través de la Internet pública se cifran en tránsito a través de TLS utilizando las suites de cifrado más fuertes recomendadas. La configuración TLS de Tulip recibió una calificación A+ de Qualsys's SSLLabs. Todos los datos almacenados por Tulip, incluidas las aplicaciones, los datos analíticos y los activos cargados, se cifran en reposo utilizando AES de 256 bits.

Almacenamiento de datos

Tulip almacena los datos en los servicios S3 y RDS de AWS, así como en el servicio MongoDB Atlas de MongoDB Inc. Tulip emplea un proceso formal para revisar los proveedores de terceros que manejan los datos de los clientes, para asegurarse de que cumplen o superan las normas de seguridad de datos de Tulip.

Aplicación

Tulip sigue las mejores prácticas de aplicaciones web, incluidas las recomendadas por OWASP. Tulip utiliza HSTS para garantizar el cifrado en tránsito, plantillas DOM y CSP para evitar XSS, X-Frame-Options para evitar clickjacking, y localStorage en lugar de cookies para evitar ataques CSRF. La aplicación de ACL en el servidor se realiza mediante revisión del código y herramientas de análisis estático estándar y personalizadas. Las contraseñas se cifran con SHA-256 en el cliente y se vuelven a cifrar con bcrypt en el servidor.

Proceso

Todo el código de producción es revisado por varios ingenieros. Tulip se somete regularmente a pruebas de penetración realizadas por empresas de seguridad externas. Tulip realiza revisiones regulares de seguridad interna y emplea un proceso de desarrollo de software documentado.

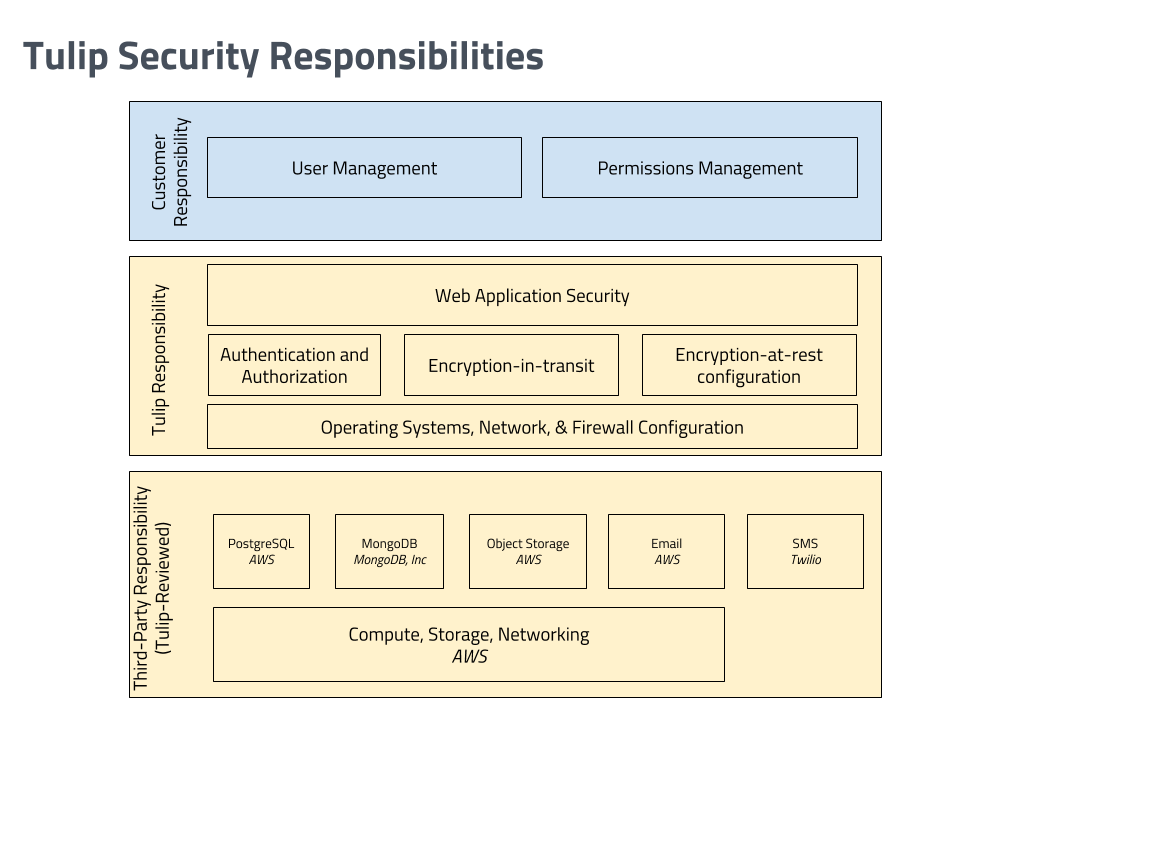

Modelo de seguridad compartida

Tulip emplea un modelo de seguridad compartida para establecer la responsabilidad entre Tulip, nuestros clientes y nuestros proveedores externos.

Más información

Vea nuestra Política de Seguridad IT