Objetivo

Aprender sobre as políticas gerais de segurança da Tulip.

A segurança é essencial para o software, operações, infraestrutura e processos da Tulip. Usamos as melhores práticas de padrão industrial para segurança, criptografia e gerenciamento de ameaças.

Infraestrutura

A nuvem da Tulip roda na Amazon Web Services ou Microsoft Azure, dependendo da disponibilidade da região e da escolha durante a implementação. Ambos oferecem a melhor segurança de data center e infraestrutura da categoria. Para o AWS, os servidores da Tulip estão em uma Nuvem Privada Virtual do AWS, protegidos por firewalls do Grupo de Segurança. O acesso administrativo é protegido por chaves de acesso de curta duração e lista branca de IPs. Todas as contas da Tulip AWS e de outras nuvens são protegidas por senhas fortes e autenticação multifator. Os data centers da Amazon atendem a vários requisitos de conformidade, incluindo ISO 27001, SOC, PCI e FedRAMP.

Criptografia

Todos os dados enviados de e para a Tulip pela Internet pública são criptografados em trânsito via TLS usando os conjuntos de cifras mais fortes recomendados. A configuração TLS da Tulip recebeu nota A+ do SSLLabs da Qualsys. Todos os dados armazenados pela Tulip, incluindo aplicativos, dados analíticos e ativos carregados, são criptografados em repouso usando AES de 256 bits.

Armazenamento de dados

Os dados são armazenados pela Tulip nos serviços S3 e RDS da AWS, bem como no serviço MongoDB Atlas da MongoDB Inc. A Tulip emprega um processo formal para revisar fornecedores terceirizados que lidam com dados de clientes, para garantir que eles atendam ou excedam os padrões de segurança de dados da Tulip.

Aplicativos

A Tulip segue as melhores práticas de aplicativos web, incluindo as recomendadas pela OWASP. A Tulip usa HSTS para garantir a criptografia em trânsito, modelos DOM e CSP para evitar XSS, X-Frame-Options para evitar clickjacking e localStorage em vez de cookies para evitar ataques CSRF. A aplicação de ACL no lado do servidor é reforçada por meio de revisão de código, bem como por ferramentas de análise estática prontas para uso e personalizadas. As senhas são transformadas em hash usando SHA-256 no lado do cliente e, em seguida, transformadas em hash novamente usando bcrypt no lado do servidor.

Processo

Todo o código de produção é revisado por vários engenheiros. A Tulip passa por testes de penetração regulares realizados por empresas de segurança terceirizadas. A Tulip realiza revisões regulares de segurança interna e emprega um processo documentado de desenvolvimento de software.

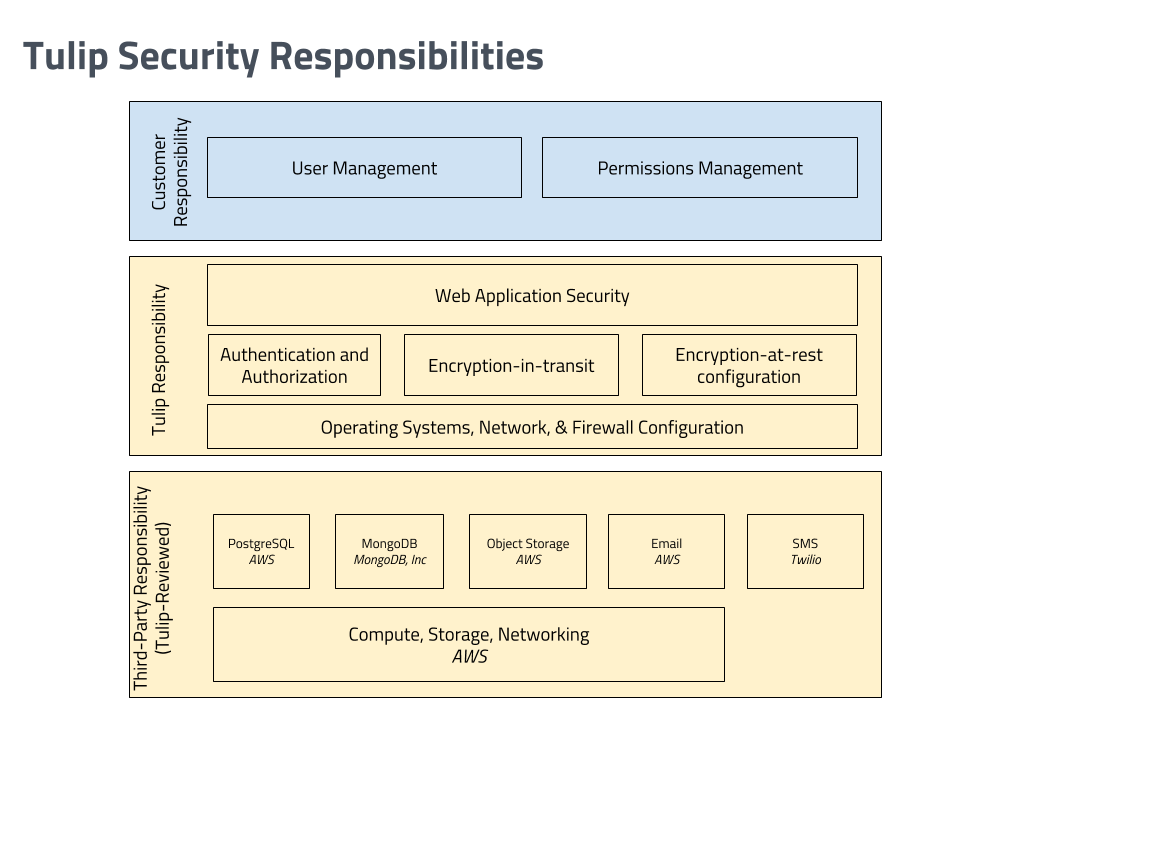

Modelo de segurança compartilhada

A Tulip emprega um modelo de segurança compartilhada para estabelecer a responsabilidade entre a Tulip, nossos clientes e nossos fornecedores terceirizados.

Leitura adicional

Veja nossa Política de Segurança de TI