Zweck

Lernen Sie die allgemeinen Sicherheitsrichtlinien von Tulip kennen.

Sicherheit ist das Herzstück der Software, des Betriebs, der Infrastruktur und der Prozesse von Tulip. Wir verwenden Best Practices nach Industriestandard für Sicherheit, Verschlüsselung und Bedrohungsmanagement.

Infrastruktur

Die Tulip-Cloud läuft auf Amazon Web Services oder Microsoft Azure, je nach Verfügbarkeit der Region und Wahl bei der Bereitstellung. Beide bieten die beste Rechenzentrums- und Infrastruktursicherheit in ihrer Klasse. Bei AWS befinden sich die Tulip-Server in einer AWS Virtual Private Cloud, die durch Security Group Firewalls geschützt ist. Der administrative Zugang ist sowohl durch kurzlebige Zugangsschlüssel als auch durch IP-Whitelisting geschützt. Alle Tulip AWS- und andere Cloud-Konten sind durch ein starkes Passwort und eine Multi-Faktor-Authentifizierung geschützt. Die Rechenzentren von Amazon erfüllen zahlreiche Compliance-Anforderungen, darunter ISO 27001, SOC, PCI und FedRAMP.

Verschlüsselung

Alle Daten, die über das öffentliche Internet zu und von Tulip gesendet werden, werden während der Übertragung über TLS mit den stärksten empfohlenen Cipher Suites verschlüsselt. Die TLS-Konfiguration von Tulip wurde von den SSLLabs von Qualsys mit der Note A+ bewertet. Alle von Tulip gespeicherten Daten, einschließlich Anwendungen, Analysedaten und hochgeladenen Assets, werden im Ruhezustand mit 256-Bit-AES verschlüsselt.

Datenspeicherung

Die Daten werden von Tulip in den AWS-Diensten S3 und RDS sowie im MongoDB Atlas-Dienst von MongoDB Inc. gespeichert. Tulip wendet einen formalen Prozess zur Überprüfung von Drittanbietern an, die Kundendaten verarbeiten, um sicherzustellen, dass sie die Datensicherheitsstandards von Tulip erfüllen oder übertreffen.

Anwendung

Tulip folgt den Best Practices für Webanwendungen, einschließlich der von OWASP empfohlenen. Tulip verwendet HSTS, um Verschlüsselung während der Übertragung zu gewährleisten, DOM-Templating und CSP, um XSS zu vermeiden, X-Frame-Options, um Clickjacking zu verhindern, und localStorage anstelle von Cookies, um CSRF-Angriffe zu vermeiden. Die serverseitige Durchsetzung von ACLs wird durch Code-Reviews sowie handelsübliche und kundenspezifische statische Analysetools durchgesetzt. Passwörter werden client-seitig mit SHA-256 gehasht und dann server-seitig mit bcrypt neu gehasht.

Prozess

Der gesamte Produktionscode wird von mehreren Ingenieuren überprüft. Tulip unterzieht sich regelmäßigen Penetrationstests durch externe Sicherheitsfirmen. Tulip führt regelmäßig interne Sicherheitsüberprüfungen durch und verwendet einen dokumentierten Software-Entwicklungsprozess.

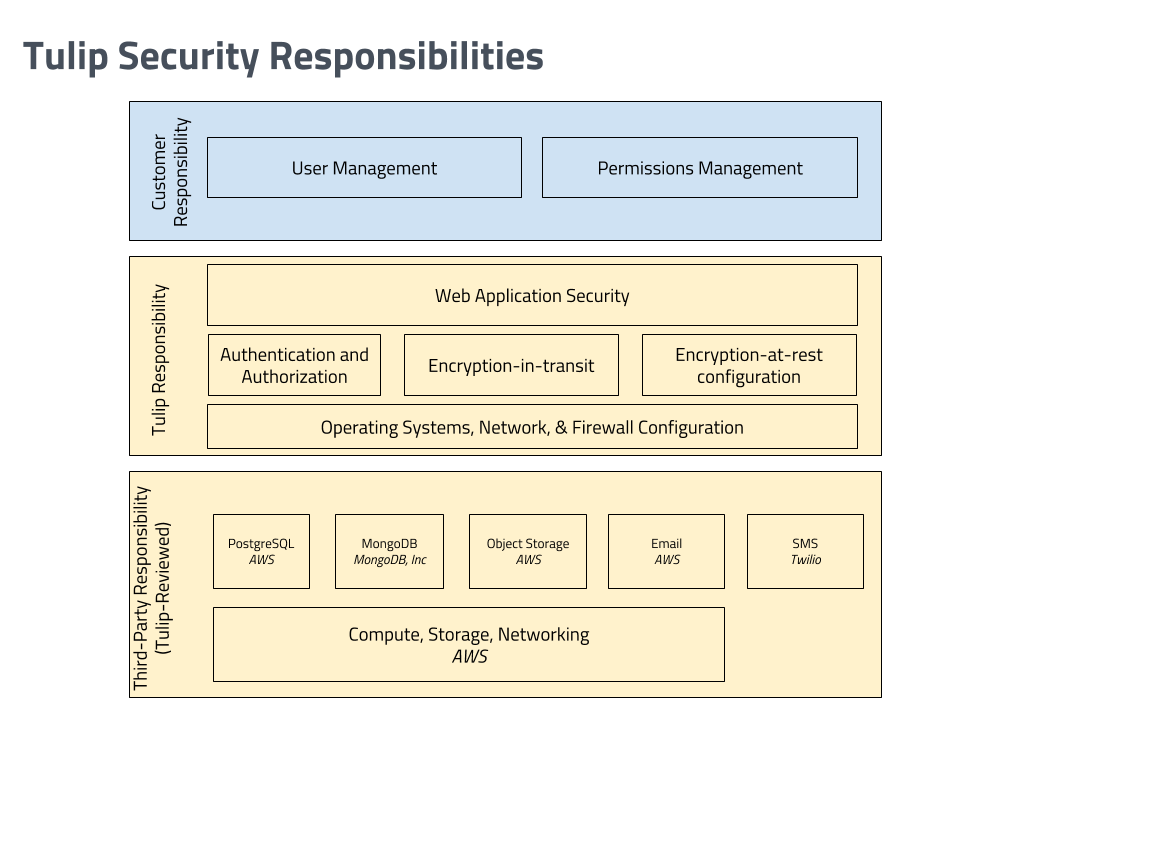

Gemeinsames Sicherheitsmodell

Tulip wendet ein gemeinsames Sicherheitsmodell an, um die Verantwortung zwischen Tulip, unseren Kunden und unseren Drittanbietern zu verteilen.

Weitere Lektüre

Siehe unsere IT-Sicherheitspolitik