Cél

Ismerje meg a Tulip általános biztonsági irányelveit.

A biztonság a Tulip szoftverének, működésének, infrastruktúrájának és folyamatainak központi eleme. A biztonság, a titkosítás és a fenyegetések kezelése terén az ipari szabványok szerinti legjobb gyakorlatokat alkalmazzuk.

Infrastruktúra

A Tulip felhője az Amazon Web Services-en vagy a Microsoft Azure-on fut, a régió elérhetőségétől és a telepítés során történő választástól függően. Mindkettő a kategóriájában legjobb adatközpont és infrastruktúra biztonságot nyújtja. Az AWS esetében a Tulip szerverei egy AWS virtuális magánfelhőben vannak, amelyet Security Group tűzfalak védenek. Az adminisztrációs hozzáférést rövid élettartamú hozzáférési kulcsok és IP fehérlistázás védi. A Tulip AWS és más felhőfiókok erős jelszóval és többfaktoros hitelesítéssel védettek. Az Amazon adatközpontjai számos megfelelési követelménynek megfelelnek, többek között az ISO 27001, SOC, PCI és FedRAMP szabványoknak.

Titkosítás

A nyilvános interneten keresztül a Tulip-hoz és a Tulip-ból küldött összes adatot TLS-en keresztül titkosítjuk a legerősebb ajánlott titkosítási készleteket használva. A Tulip TLS-konfigurációja A+ osztályzatot kapott a Qualsys SSLLabs-től. A Tulip által tárolt összes adat, beleértve az alkalmazásokat, az elemzési adatokat és a feltöltött eszközöket, nyugalmi állapotban 256 bites AES titkosítással van titkosítva.

Adattárolás

A Tulip az adatokat az AWS S3 és RDS szolgáltatásaiban, valamint a MongoDB Inc. MongoDB Atlas szolgáltatásában tárolja. A Tulip hivatalos eljárást alkalmaz az ügyféladatokat kezelő harmadik fél szolgáltatók felülvizsgálatára annak biztosítása érdekében, hogy azok megfeleljenek vagy meghaladják a Tulip adatbiztonsági szabványait.

Alkalmazás

A Tulip követi a webes alkalmazások legjobb gyakorlatait, beleértve az OWASP által ajánlottakat is. A Tulip HSTS-t használ az átviteli titkosítás biztosítására, DOM templatingot és CSP-t az XSS elkerülése érdekében, X-Frame-Options-t a kattintás elleni védelem érdekében, valamint localStorage-t a cookie-k helyett a CSRF-támadások elkerülése érdekében. A kiszolgálóoldali ACL-kényszerítést a kód felülvizsgálatával, valamint a készleten lévő és az egyedi statikus elemző eszközökkel hajtjuk végre. A jelszavakat az SHA-256 kliensoldali, majd a bcrypt szerveroldali használatával újra feldaraboljuk.

Folyamat

Minden termelési kódot több mérnök vizsgál át. A Tulip rendszeres behatolásteszteken esik át harmadik fél biztonsági cégek által. A Tulip rendszeres belső biztonsági felülvizsgálatokat végez, és dokumentált szoftverfejlesztési folyamatot alkalmaz.

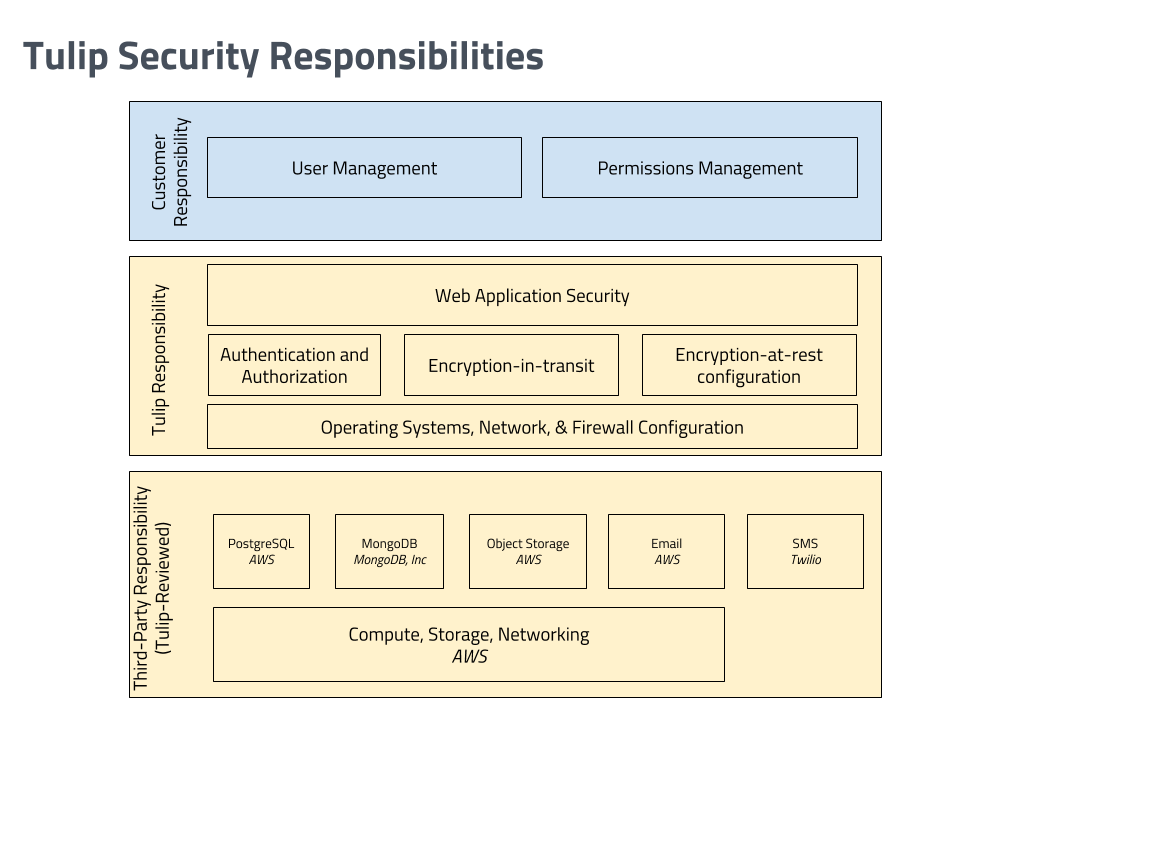

Megosztott biztonsági modell

A Tulip megosztott biztonsági modellt alkalmaz a Tulip, az ügyfeleink és a harmadik fél beszállítóink közötti felelősség megállapítása érdekében.