Cel

Zapoznanie się z ogólnymi zasadami bezpieczeństwa firmy Tulip.

Bezpieczeństwo jest podstawą oprogramowania, operacji, infrastruktury i procesów firmy Tulip. Stosujemy najlepsze praktyki przemysłowe w zakresie bezpieczeństwa, szyfrowania i zarządzania zagrożeniami.

Infrastruktura

Chmura Tulip działa na Amazon Web Services lub Microsoft Azure, w zależności od dostępności regionu i wyboru podczas wdrażania. Oba zapewniają najlepsze w swojej klasie centra danych i bezpieczeństwo infrastruktury. W przypadku AWS serwery Tulip znajdują się w wirtualnej chmurze prywatnej AWS, chronionej przez zapory sieciowe Security Group. Dostęp administracyjny jest chroniony zarówno przez krótkotrwałe klucze dostępu, jak i białą listę adresów IP. Wszystkie konta Tulip AWS i inne konta w chmurze są chronione silnym hasłem i uwierzytelnianiem wieloskładnikowym. Centra danych Amazon spełniają liczne wymogi zgodności, w tym ISO 27001, SOC, PCI i FedRAMP.

Szyfrowanie

Wszystkie dane wysyłane do i z Tulip przez publiczny Internet są szyfrowane podczas przesyłania przez TLS przy użyciu najsilniejszych zalecanych zestawów szyfrów. Konfiguracja TLS firmy Tulip otrzymała ocenę A+ od Qualsys's SSLLabs. Wszystkie dane przechowywane przez Tulip, w tym aplikacje, dane analityczne i przesłane zasoby, są szyfrowane w spoczynku przy użyciu 256-bitowego AES.

Przechowywanie danych

Dane są przechowywane przez Tulip w usługach AWS S3 i RDS, a także w usłudze MongoDB Atlas firmy MongoDB Inc. Tulip stosuje formalny proces przeglądu zewnętrznych dostawców, którzy obsługują dane klientów, aby upewnić się, że spełniają lub przekraczają standardy bezpieczeństwa danych Tulip.

Aplikacja

Tulip stosuje najlepsze praktyki dotyczące aplikacji internetowych, w tym te zalecane przez OWASP. Tulip wykorzystuje HSTS, aby zapewnić szyfrowanie w tranzycie, szablony DOM i CSP, aby uniknąć XSS, X-Frame-Options, aby zapobiec clickjackingowi oraz localStorage zamiast plików cookie, aby uniknąć ataków CSRF. Egzekwowanie ACL po stronie serwera jest egzekwowane poprzez przegląd kodu, a także gotowe i niestandardowe narzędzia do analizy statycznej. Hasła są haszowane przy użyciu SHA-256 po stronie klienta, a następnie ponownie haszowane przy użyciu bcrypt po stronie serwera.

Proces

Cały kod produkcyjny jest sprawdzany przez wielu inżynierów. Tulip przechodzi regularne testy penetracyjne przeprowadzane przez zewnętrzne firmy zajmujące się bezpieczeństwem. Tulip przeprowadza regularne wewnętrzne przeglądy bezpieczeństwa i stosuje udokumentowany proces rozwoju oprogramowania.

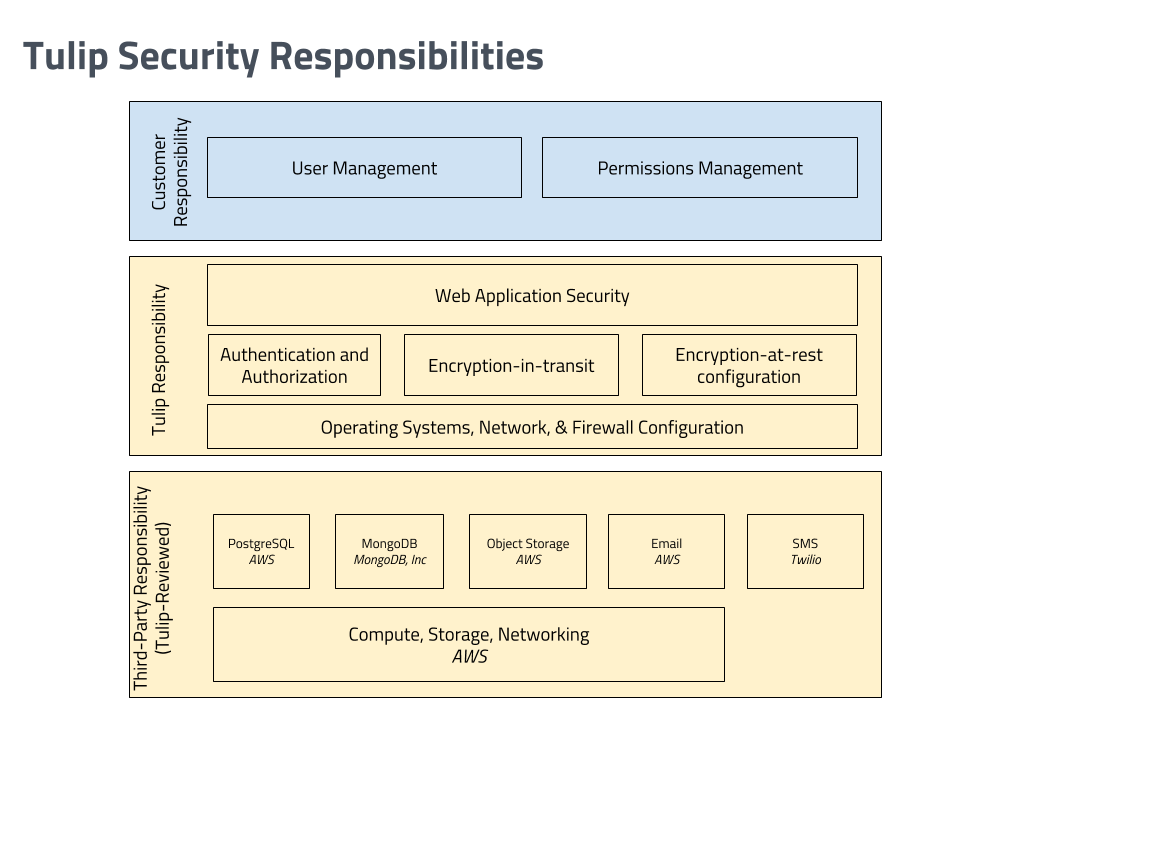

Współdzielony model bezpieczeństwa

Tulip stosuje wspólny model bezpieczeństwa w celu ustalenia odpowiedzialności pomiędzy Tulip, naszymi klientami i naszymi zewnętrznymi dostawcami.

Więcej informacji

Zobacz naszą Politykę bezpieczeństwa IT