Istruzioni e metodologia per definire la politica di accesso e gestire SAML per la vostra organizzazione.

SAML consente alle organizzazioni di gestire l'autenticazione e i diritti di accesso degli utenti Tulip utilizzando l'identity provider (IdP) esistente. Questa guida illustra le opzioni disponibili per l'implementazione dell'integrazione IdP a livello aziendale tramite il protocollo SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Prelavoro

- Comprendere i ruoli degli utenti Tulip

- Prevedere gli utenti Tulip per ruolo in modo da essere pronti ad aggiornare un attributo SAML con il loro ruolo Tulip.

- Identificare chi, all'interno dell'organizzazione, configurerà l'IdP e l'account Tulip.

Opzioni di configurazione SAML + Tulip

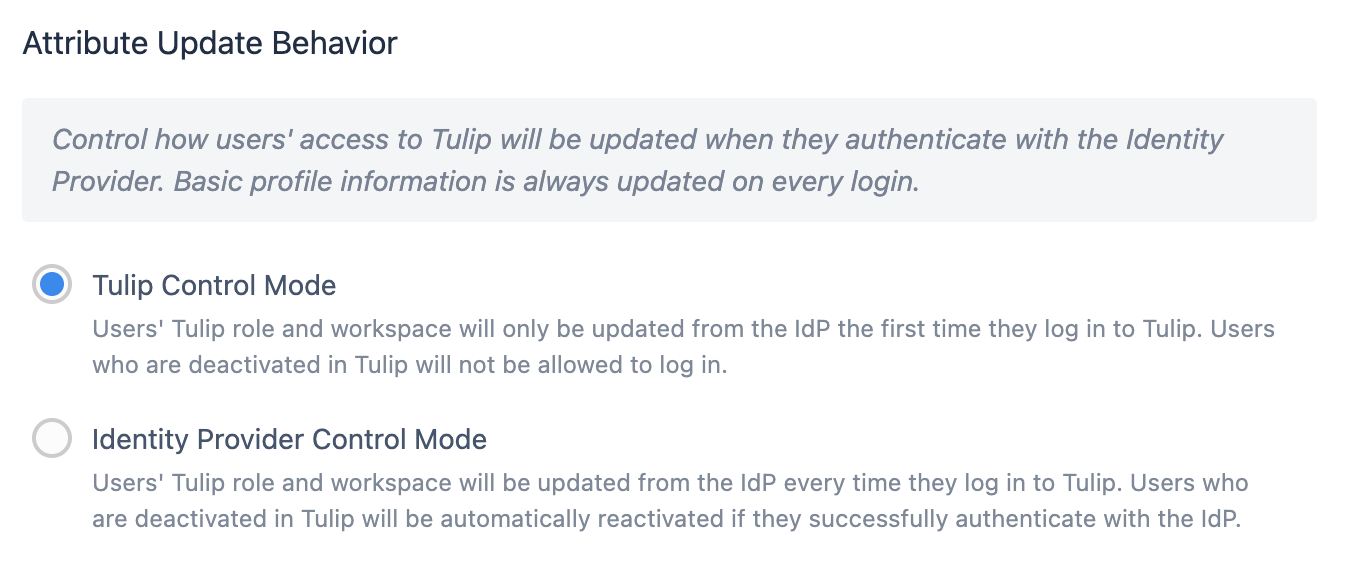

Modalità di controllo

La modalità di controllo Tulip indica che il ruolo Tulip e l'area di lavoro di un utente vengono presi dalla mappatura degli attributi SAML solo al primo accesso a Tulip.

Agli utenti disattivati in Tulip viene impedito di accedere.

La modalità di controllo IdP significa che il ruolo e l'area di lavoro di Tulip di un utente vengono aggiornati dall'IdP a ogni accesso.

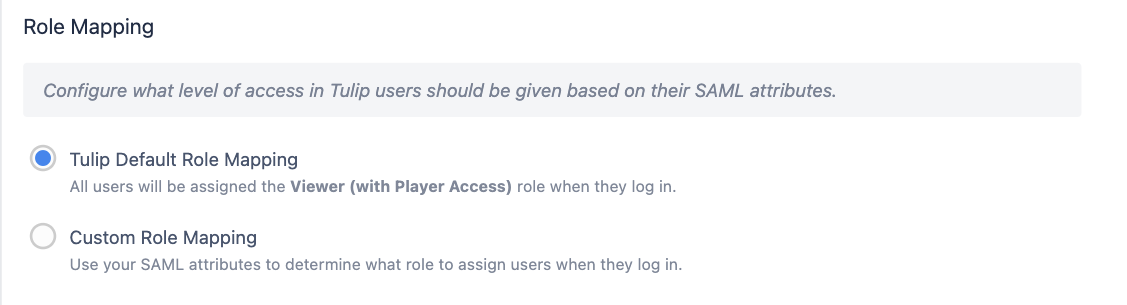

Mappatura dei ruoli predefinita (solo modalità di controllo Tulip)

Al primo accesso, a tutti gli utenti viene assegnato un livello di accesso predefinito (Viewer con accesso Player). Il proprietario dell'account dovrà quindi regolare manualmente il ruolo al livello appropriato all'interno di Tulip.

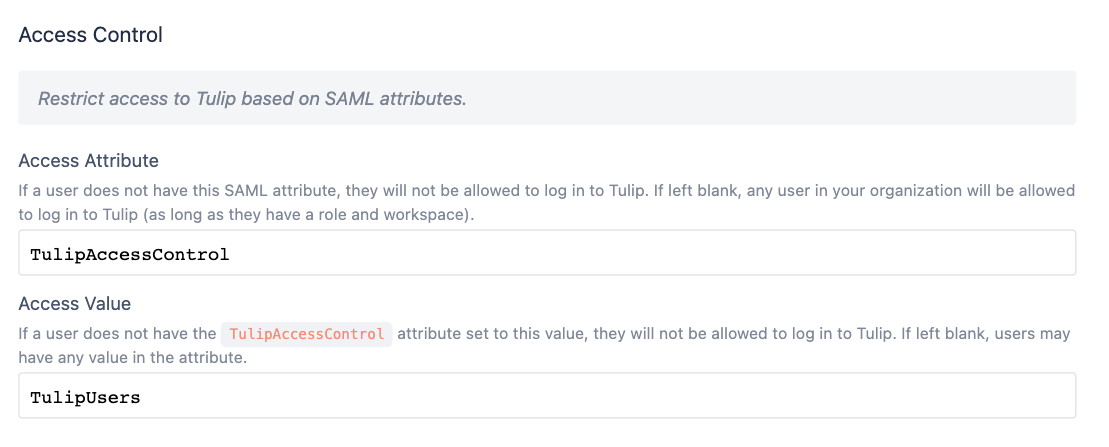

Controllo degli accessi (solo in modalità di controllo di Tulip)

Si può scegliere di aggiungere un attributo di controllo dell'accesso, in cui l'utente deve avere un valore specifico per poter accedere a Tulip. Questo è particolarmente importante per gli scenari di mappatura predefiniti, in cui si vuole comunque stabilire chi deve essere in grado di accedere a Tulip, indipendentemente dal ruolo o dallo spazio di lavoro.

Ad esempio:

- Un utente deve avere l'attributo TulipAccessControl impostato su True.

- Un utente deve appartenere a un gruppo TulipUsers, che è esposto attraverso l'attributo TulipAccessControl (vedi esempio sotto).

Se si sceglie di utilizzare il controllo degli accessi, è necessario richiedere al team dell'IdP di aggiungere l'attributo e il valore definiti a tutti gli utenti che devono avere accesso a Tulip.

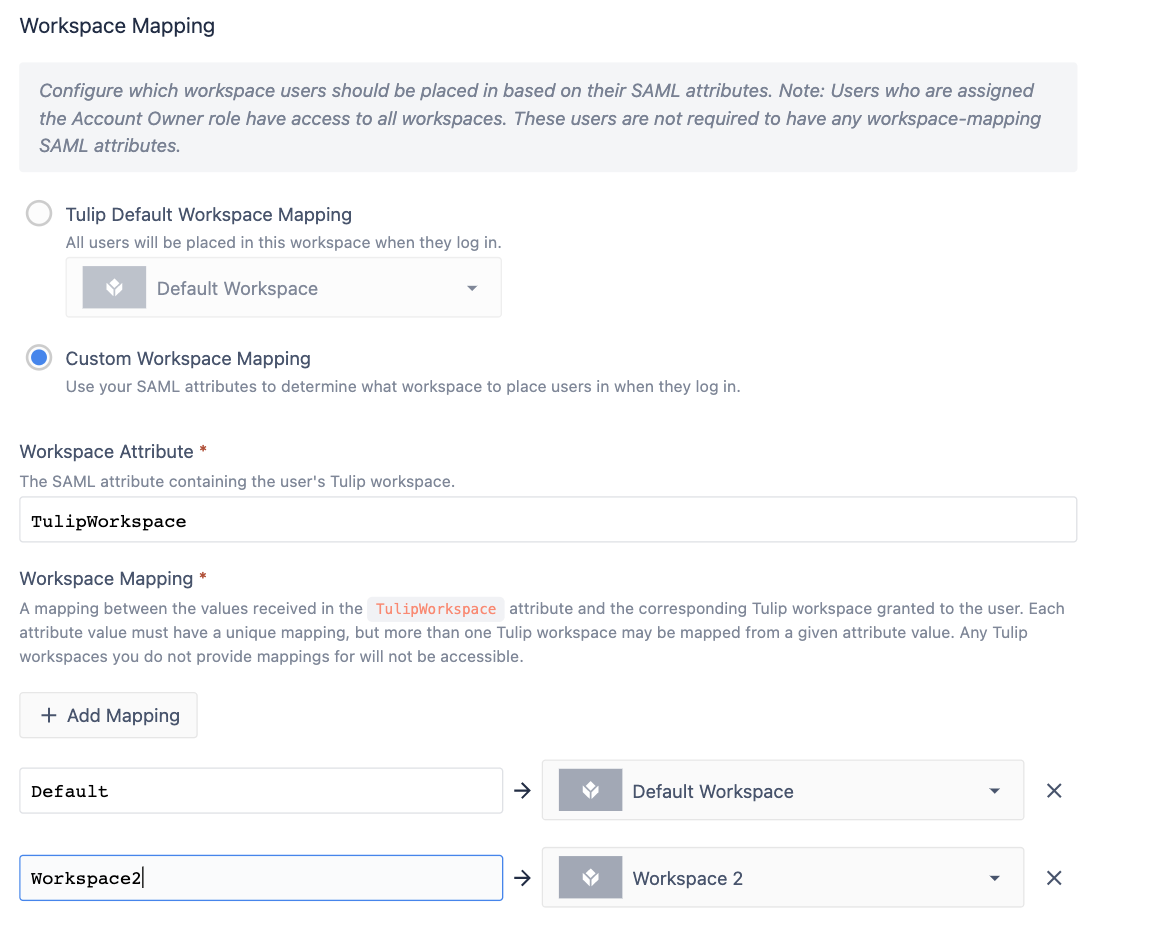

Spazi di lavoro

Potete leggere i dettagli sugli spazi di lavoro qui

Come per l'attributo ruolo, ora vi sarà data la possibilità di mappare gli utenti a uno specifico workspace automaticamente quando l'utente viene creato inizialmente. Dopo la creazione dell'utente, i proprietari degli account possono spostare in modo flessibile gli utenti tra gli spazi di lavoro.

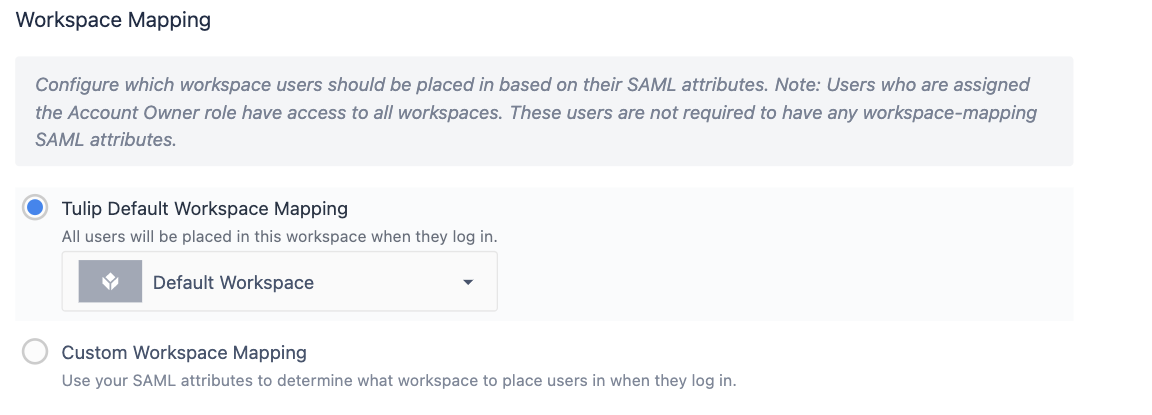

Mappatura SAML personalizzata dello spazio di lavoro

:::(Info) (Spazi di lavoro multipli) Si noti che è possibile mappare gli utenti in più spazi di lavoro solo in modalità di controllo Tulip.

Nella modalità di controllo IdP, ogni utente può essere membro di un solo spazio di lavoro.

:::

Al primo accesso, a un utente viene assegnato l'accesso allo spazio di lavoro in base al gruppo presentato nell'attributo dello spazio di lavoro. Dopo questo momento, Tulip non leggerà più l'attributo dello spazio di lavoro di quell'utente e qualsiasi modifica dello spazio di lavoro dovrà essere effettuata nella piattaforma da un proprietario dell'account.

Mappatura predefinita dello spazio di lavoro

Al primo accesso, tutti gli utenti hanno accesso a uno spazio di lavoro predefinito di vostra scelta. Il proprietario dell'account può poi modificare l'accesso allo spazio di lavoro.

Gruppi di utenti

È possibile mappare gli utenti nella funzione Gruppi di utenti di Tulip{target=_blank} in tutte le configurazioni SAML.

I gruppi di utenti esistono a livello di account. Una volta che un utente è mappato in un gruppo di utenti, sarà un membro di quel gruppo di utenti in tutti gli spazi di lavoro.

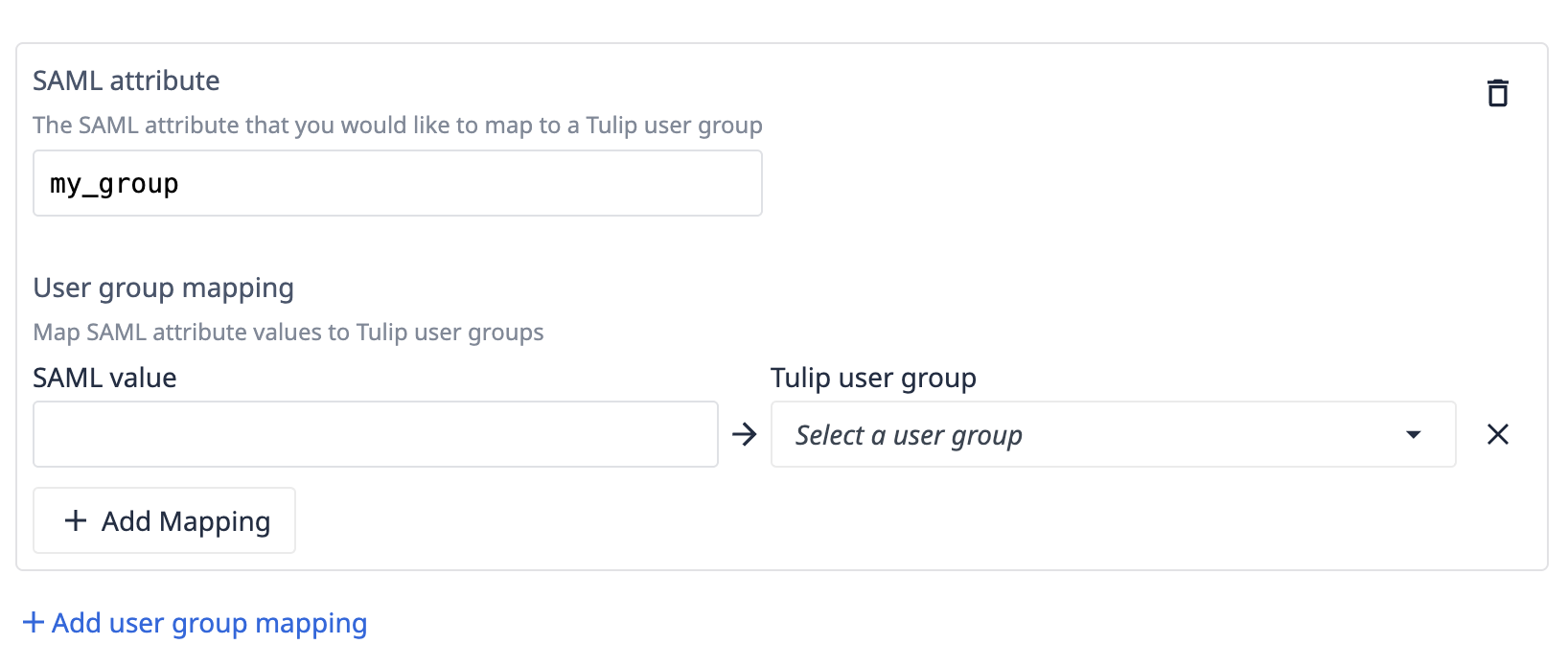

Una volta attivata l'opzione Gruppi di utenti, sarà possibile mappare gli utenti dal proprio IdP in gruppi di utenti in Tulip in base al valore di un attributo in SAML.

Successivamente, è possibile nominare fino a 100 attributi SAML e mappare i valori di ciascuno di essi in un gruppo di utenti. Un utente può quindi essere mappato a più gruppi di utenti.

Esempio - Creazione di gruppi di accesso all'interno del vostro IdP

L'esempio seguente vi aiuterà a capire come tutte le diverse opzioni delle impostazioni SAML possano essere utilizzate insieme.

Creazione di ruoli Tulip standardizzati

Ogni utente avrà bisogno di un attributo di ruolo specificato nel vostro IdP, in modo che Tulip possa determinare i suoi privilegi una volta che si è autenticato con il nome utente e la password dell'IdP.

Potete anche usare questo campo Ruolo per determinare a quali siti hanno accesso, usando una convenzione di denominazione standard. Mentre un campo ruolo può essere semplicemente una variabile impostata, si raccomanda di assegnare l'utente a gruppi specifici di Tulip all'interno del vostro IdP e di mapparli su un attributo.

Ruolo

Esaminare qui i ruoli dell'utente Tulip. Ogni utente avrà bisogno di almeno un ruolo. Se un utente ha più ruoli, Tulip selezionerà quello con l'accesso più alto.

Un esempio di ruolo è Proprietario dell'account.

There needs to be at least one Account Owner per site.

Sito

Supponiamo che la vostra organizzazione abbia due siti, con un'istanza Tulip per ciascuno.

Possiamo indicare ogni sito con la sua posizione (Texas e Londra, rispettivamente).

Combinare Sito e Ruolo

Possiamo combinare queste due proprietà per creare una matrice di gruppo da assegnare agli utenti. Si consiglia alle organizzazioni di aggiungere o anteporre il valore con Tulip, in modo da facilitare il filtraggio.

Convenzione: tulip-siteRole

| acme-texas.tulip.co | acme-londra.tulip.co | |

| Proprietario dell'account | tulip-texasProprietario Account | tulip-londraProprietario dell'account |

| Supervisore dell'applicazione | tulip-texasSupervisore applicazioni | tulip-londraSupervisoreApplicazioni |

| Visualizzatore | tulip-texasVisore | tulip-londraVisore |

| Operatore | tulip-texasOperatore | tulipano-londraOperatore |

| ... |

Se Jane Smith è il responsabile del sito in Texas, la si assegnerebbe al gruppo tulip-texasAccountOwner. Se Jane Smith ha bisogno di accedere al sito di Londra, potrebbe essere aggiunta al gruppo tulip-londonViewer.

Esporre questi gruppi come attributo per Tulip

Nel vostro IdP, Jane dovrebbe avere un attributo, tulip-role, in cui saranno mappati tutti i gruppi di cui è membro e che contengono il prefisso "tulip-".

Quando accede a Tulip, l'attributo tulip-role ha due valori: tulip-texasAccountOwner, tulip-londonViewer. È possibile configurare la mappatura dei ruoli per ogni istanza di Tulip individualmente, in modo che la donna riceva i permessi corretti in ogni istanza.

Ruoli globali

Si possono anche creare ruoli di accesso globali, come ad esempio il ruolo "Viewer". Questi utenti potranno accedere a tutte le istanze Tulip con le stesse autorizzazioni. Il formato consigliato è:

tulip-globalViewer

È necessario impostare questa mappatura dei ruoli su ogni singola istanza nella pagina di configurazione SAML in Impostazioni account per consentire a questo utente di accedere a ogni istanza.

Avete trovato quello che cercavate?

Potete anche andare su community.tulip.co per postare la vostra domanda o vedere se altri hanno affrontato una domanda simile!