This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Che cos'è il Tulip Connector Host?

I connettori Tulip consentono alle applicazioni Tulip di interfacciarsi con sistemi esterni come database, API e macchine. Per ulteriori informazioni sul nostro modulo Connettori, consultare questo articolo: Introduzione ai connettori.

Il Tulip Connector Host è il componente della piattaforma Tulip che facilita le connessioni a questi servizi esterni.

Per utilizzare il modulo Connectors, un Connector Host deve stabilire una connessione in uscita dal Connector Host e una connessione in entrata al sistema esterno.

Dove viene eseguito il software Tulip Connector Host?

Host connettore cloud

L'opzione di distribuzione più comune è il Cloud Connector Host, che è incluso nell'abbonamento Tulip e distribuito insieme alla piattaforma Tulip. È disponibile nella pagina dei connettori come "Cloud Connector Host".

Le richieste di connessione dal Cloud Connector Host provengono da un indirizzo IP all'interno del blocco CIDR (Classless Inter-Domain Routing) di Tulip, consentendo ai clienti di consentire l'accesso al proprio servizio dall'Host Connettore Tulip. Per i clienti che eseguono l'intera Tulip Platform on-premise, il Connector Host effettuerà le richieste dallo stesso indirizzo IP della Tulip Platform, a seconda della configurazione di distribuzione.

Per ulteriori informazioni sui requisiti di rete, consultare questo articolo.

Host connettore in sede

La seconda opzione di implementazione, meno comune, è un Host Connector On-Premise. In questo scenario, il cliente ospita il Connector Host all'interno della propria infrastruttura di rete, eliminando la necessità di consentire le connessioni in entrata dal blocco CIDR di Tulip. Invece, l'host connettore crea una connessione in uscita dalla propria rete che è in entrata a Tulip.

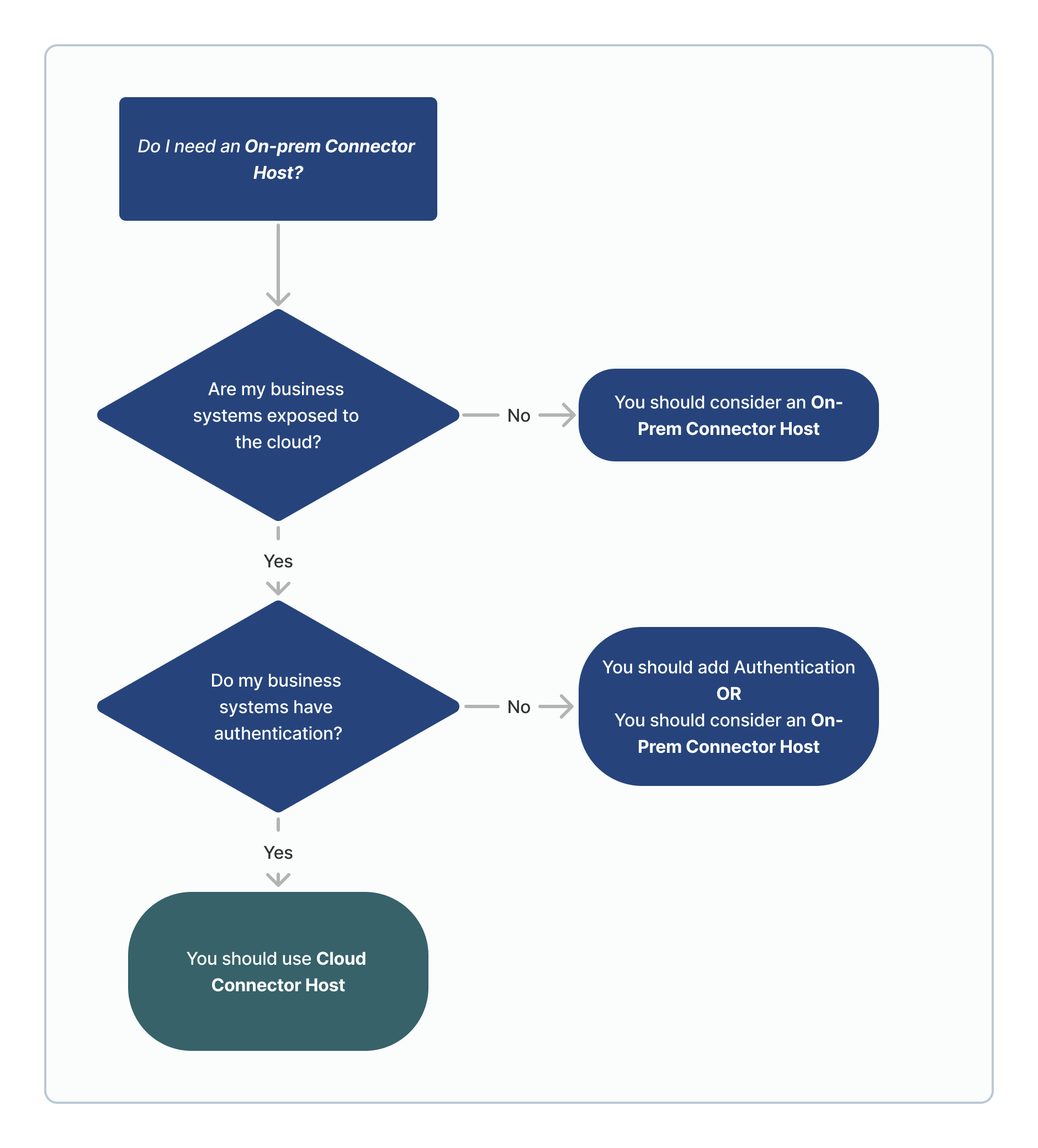

Le considerazioni chiave per un host connettore on-premise (OPCH) sono riportate in questo articolo. Il diagramma seguente fornisce indicazioni su quando un OPCH è generalmente consigliato:

Quali porte è necessario aprire per consentire all'host del Cloud Connector di accedere al mio sistema?

La connessione di rete tra Connector Host e il sistema esterno è gestita dal cliente finale. Per domande, consultate i vostri team interni. Le porte predefinite per molti servizi comuni sono elencate di seguito per comodità:

Database:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Protocolli macchina:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Quali sono i problemi di sicurezza dell'apertura dell'accesso al mio DB, API o server OPC UA all'host Tulip Cloud Connector?

Per connettere in modo sicuro un DB, un'API o un server OPC UA a Tulip, seguire le seguenti best practice:

- Firewall: Aprire il firewall solo agli indirizzi IP di Tulip(elencati qui).

- Crittografia: Utilizzare la crittografia SSL/TLS con autorità di certificazione affidabili per proteggersi dagli attacchi Man-in-the-Middle (MitM).

- Autenticazione: Implementare schemi di autenticazione forti per le API e i database, come ad esempio password forti.

- Controllo degli accessi: Limitare l'accesso degli utenti ai database, alle API e ai server OPC UA, compresi gli utenti di sola lettura e l'accesso a schemi, tabelle, endpoint, tag specifici, ecc.

- Monitoraggio: Ospitate le vostre risorse su un'infrastruttura con monitoraggio avanzato per rilevare, avvisare e ridurre le richieste dannose, affrontando gli attacchi DDoS.

These suggestions are a starting point and do not replace personalized security planning.

Per ulteriore assistenza, contattate il vostro Account Manager o rivolgetevi al nostro team di supporto tramite l'opzione Richiesta di supporto o Live Chat utilizzando il pulsante Aiuto in alto a destra dello schermo.

Avete trovato quello che cercavate?

Per ulteriore assistenza, visitate community.tulip.co per porre la vostra domanda o vedere se altri hanno affrontato problemi simili.