Ecco come gli amministratori IT possono configurare l'integrazione tra il loro IdP e Tulip.

This feature is only available for Professional plans and above.

Questa guida vi mostrerà come impostare questa mappatura.

Tre note importanti da considerare prima di impostare questa mappatura:

- Rivedere questa guida per comprendere i diversi tipi di ruoli in Tulip.

- Per comprendere i metodi di autorizzazione e autenticazione supportati da Tulip, leggere questa guida.

- Se si desidera che gli operatori continuino ad accedere con il proprio ID badge, parlare con il proprio rappresentante Tulip.

I certificati SAML creati da Tulip hanno scadenza annuale. Tulip contatterà il vostro team per notificare la rotazione del certificato con 2 settimane di anticipo.

Connettere il proprio IdP via SAML (Tutte le istanze)

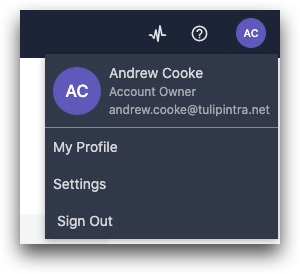

Per configurare questa operazione è necessario avere il ruolo di "Proprietario dell'account". Fare clic sul proprio profilo utente in alto a destra e selezionare "Impostazioni".

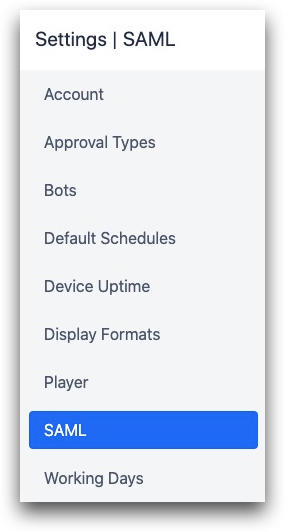

Quindi, selezionare "SAML" dall'elenco di opzioni a sinistra.

Da qui è possibile abilitare la funzione SAML. Quindi, scaricate il nostro file XML dei metadati e create l'applicazione Tulip nel vostro Identity Provider.

Successivamente, Tulip può accettare un XML di metadati dal vostro provider, oppure potete fornire manualmente quanto segue:

- URL di accesso SSO

- URL di logout SSO

- Certificati (in formato PEM)

Impostazione della mappatura degli utenti

Per maggiori dettagli, consultare questa guida.

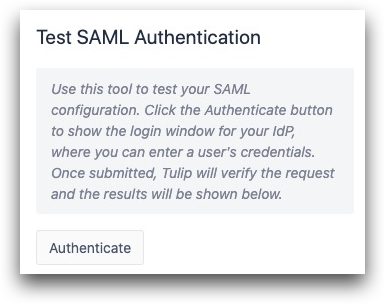

Testare la configurazione

A questo punto, è possibile utilizzare lo strumento "Test SAML Authentication" in alto a destra della schermata per assicurarsi che la configurazione funzioni correttamente. In questo modo si garantisce che almeno un utente possa continuare ad accedere all'istanza dopo il salvataggio della configurazione.

Quando si preme il pulsante "Authenticate", si potrà tentare di accedere con le credenziali di qualsiasi utente SAML.

Se l'accesso non riesce, vengono visualizzati eventuali errori.

Se l'accesso riesce, tutti i dettagli dell'utente SAML saranno visualizzati sul lato destro dello schermo. Il nomeID sarà mappato con successo in Tulip e questo utente potrà accedere a Tulip con le sue credenziali IdP in futuro.

Dopo aver inserito tutti i dettagli dell'integrazione, premere il pulsante "Salva" in basso.

Migrazione SAML SSO (solo per le istanze esistenti)

Se state già utilizzando e-mail/password per autenticare gli utenti, ecco come passare.

Per effettuare il passaggio e mantenere i dati degli utenti esistenti, il vostro account dovrà effettuare una migrazione degli utenti a SAML.

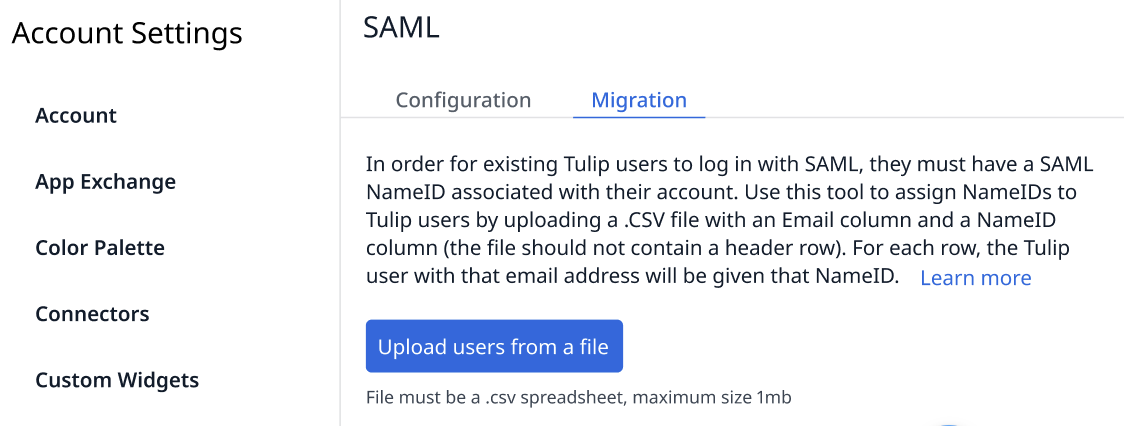

È possibile utilizzare la scheda "Migrazione" nella parte superiore della pagina per assicurarsi che tutti gli utenti esistenti possano continuare a utilizzare Tulip.

Sono necessarie due colonne:

- L'ID del nome SAML dell'utente. Anche se il formato può essere flessibile, questo deve essere un ID univoco che collegherà l'account Tulip dell'utente con il suo account SAML. Ogni utente in Tulip deve avere un nameID distinto in SAML.

- L'indirizzo e-mail dell'utente corrente che utilizza per accedere a Tulip.

Assicurarsi di aver già confermato e verificato che SAML funzioni in Tulip, vedere Test della configurazione SAML. Assicuratevi di disattivare SAML una volta testato se avete ancora bisogno che gli utenti effettuino il login con l'email e la password tradizionali.

Dopo aver caricato il CSV, si otterrà un feedback su quali utenti sono stati mappati con successo in Tulip. Quelli che sono stati mappati con successo potranno accedere immediatamente con le loro credenziali SAML.

Se si utilizza Azure, fare riferimento al link qui per assicurarsi che l'impostazione sia corretta per il formato ID nome. Per un formato ID nome e-mail, l'impostazione del formato sull'IdP deve essere modificata in persistente.

Controllo dei login SAML nel tempo

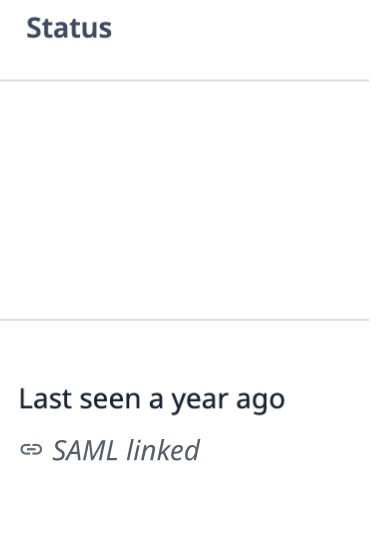

Nella pagina Utenti è possibile vedere quali utenti hanno effettuato con successo l'accesso con le proprie credenziali SAML.

Utilizzare la colonna "Stato" sul lato destro della pagina Utenti{target=_blank} per vedere la connessione di ciascun utente all'IdP.