This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Mi a Tulip Connector Host?

A Tulip Connectorok lehetővé teszik, hogy a Tulip alkalmazások külső rendszerekkel, például adatbázisokkal, API-kkal és gépekkel kapcsolódjanak. A Connectors modulunkkal kapcsolatos további információkért olvassa el ezt a cikket: Bevezetés a csatlakozókba.

A Tulip Connector Host a Tulip platformnak az a komponense, amely megkönnyíti az ilyen külső szolgáltatásokhoz való kapcsolódást.

A Connectors modul használatához a Connector Hostnak létre kell hoznia egy kimenő kapcsolatot a Connector Hostról és egy bejövő kapcsolatot a külső rendszerrel.

Hol fut a Tulip Connector Host szoftver?

Cloud Connector Host

A leggyakoribb telepítési lehetőség a Cloud Connector Host, amelyet a Tulip előfizetés tartalmaz, és a Tulip Platform mellett telepítik. A Connectors oldalon "Cloud Connector Host" néven érhető el.

A Cloud Connector Hostról érkező kapcsolati kérések a Tulip Classless Inter-Domain Routing (CIDR) blokkján belüli IP-címről érkeznek, így az ügyfelek a Tulip Connector Hostról listás hozzáférést biztosíthatnak a szolgáltatásukhoz. A teljes Tulip Platformot helyben futtató ügyfelek esetében a Connector Host a telepítési konfigurációtól függően ugyanarról az IP-címről fog kéréseket küldeni, mint a Tulip Platform.

A hálózati követelményekkel kapcsolatos további információkért olvassa el ezt a cikket.

Helyszíni Connector Host

A második, kevésbé gyakori telepítési lehetőség a helyben telepített Connector Host. Ebben a forgatókönyvben az ügyfél a Connector Hostot saját hálózati infrastruktúráján belül hosztolja, így nincs szükség a Tulip CIDR blokkjából érkező kapcsolatok engedélyezésére. Ehelyett a Connector Host egy kimenő kapcsolatot hoz létre az Ön hálózatából, amely bejövő kapcsolat a Tulip felé.

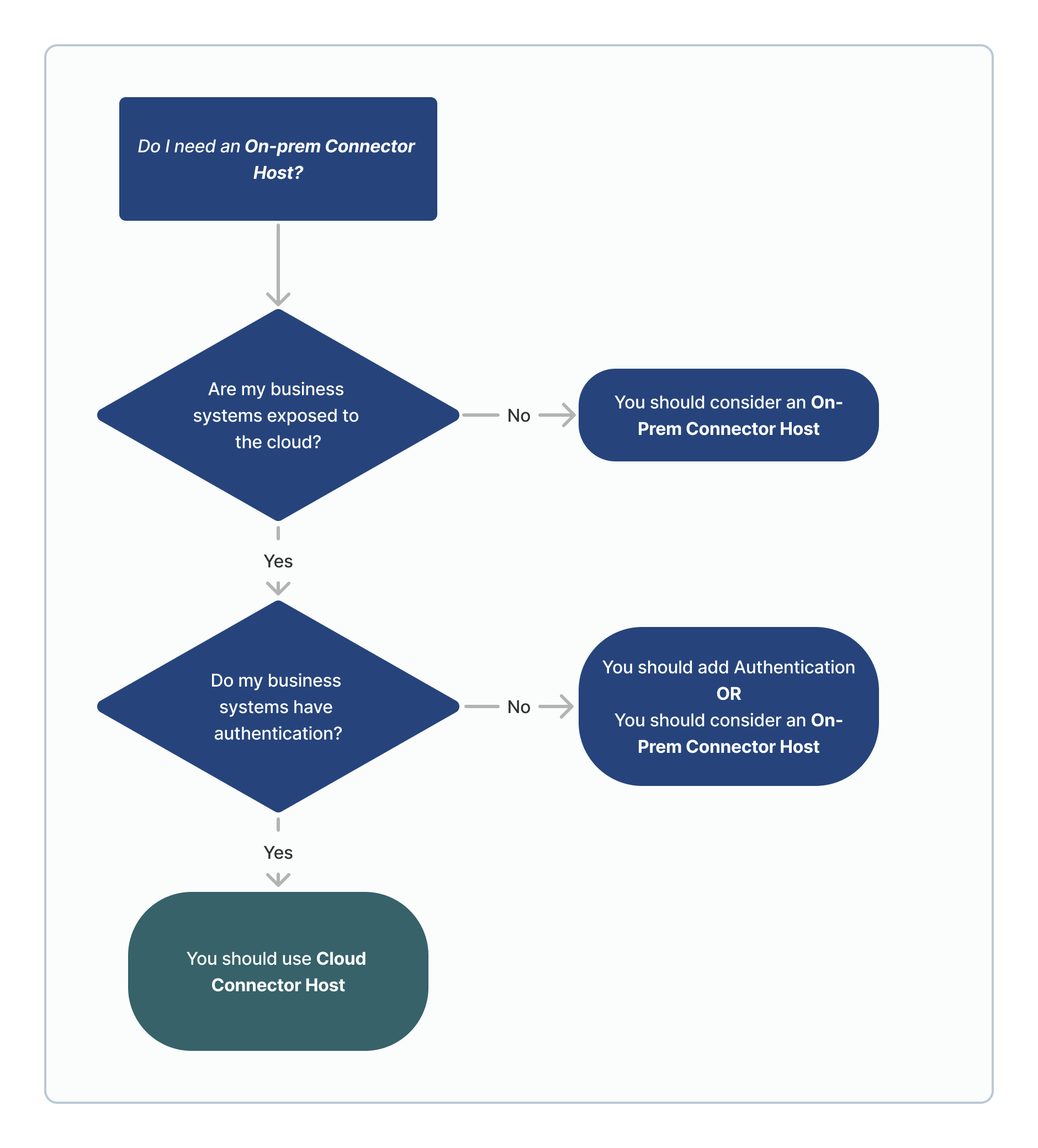

Az On-Premise Connector Host (OPCH) legfontosabb szempontjai ebben a cikkben találhatók. Az alábbi ábra útmutatást nyújt arra vonatkozóan, hogy mikor ajánlott általában az OPCH használata:

Milyen portokat kell megnyitnom ahhoz, hogy a Cloud Connector Host hozzáférhessen a rendszeremhez?

A Connector Host és az Ön külső rendszere közötti hálózati kapcsolatot Ön, mint végfelhasználó kezeli. Kérdés esetén forduljon belső csapataihoz. Az alábbiakban a kényelem érdekében számos gyakori szolgáltatás alapértelmezett portjait soroljuk fel:

Adatbázisok:

- PostgreSQL: PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Gépi protokollok:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Milyen biztonsági problémákat vet fel a DB, API vagy OPC UA szerveremhez való hozzáférés megnyitása a Tulip Cloud Connector Host számára?

A DB, API vagy OPC UA kiszolgáló biztonságos csatlakoztatásához a Tuliphoz, kövesse az alábbi legjobb gyakorlatokat:

- Tűzfal: Nyissa meg a tűzfalat csak a Tulip IP-címekre(itt felsoroltak).

- Titkosítás: Használjon SSL/TLS titkosítást megbízható tanúsítványszolgáltatókkal a Man-in-the-Middle (MitM) támadások elleni védelem érdekében.

- Hitelesítés: Alkalmazzon erős hitelesítési rendszereket az API-k és adatbázisok számára, például erős jelszavakat.

- Hozzáférés-szabályozás: Korlátozza a felhasználók hozzáférését az adatbázisokon, API-kon és OPC UA-kiszolgálókon belül, beleértve a csak olvasásra jogosult felhasználókat és az egyes sémákhoz, táblázatokhoz, végpontokhoz, címkékhez stb. való hozzáférést.

- Monitoring: Az erőforrásokat fejlett felügyeleti rendszerrel rendelkező infrastruktúrán hosztolja, hogy észlelje, figyelmeztesse és mérsékelje a rosszindulatú kéréseket, és kezelje a DDoS-támadásokat.

These suggestions are a starting point and do not replace personalized security planning.

További segítségért forduljon fiókmenedzseréhez, vagy keresse fel ügyfélszolgálatunkat a Támogatáskérés vagy az Élő csevegés opció segítségével a képernyő jobb felső sarkában található Súgó gomb segítségével.

Megtalálta, amit keresett?

További segítségért látogasson el a community.tulip.co oldalra, ahol felteheti kérdését, vagy megnézheti, hogy mások is szembesültek-e hasonló problémákkal.