This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

O que é o Tulip Connector Host?

Os Tulip Connectors permitem que seus Tulip Apps façam interface com sistemas externos, como bancos de dados, APIs e máquinas. Para mais informações sobre nosso módulo Connectors, consulte este artigo: Introdução aos Conectores.

O Tulip Connector Host é o componente da plataforma Tulip que facilita as conexões com esses serviços externos.

Para usar o módulo Connectors, um Connector Host deve estabelecer uma conexão de saída do Connector Host e uma conexão de entrada para o sistema externo.

Onde é executado o software Tulip Connector Host?

Host do conector na nuvem

A opção de implementação mais comum é o Cloud Connector Host, que está incluído em sua assinatura da Tulip e é implementado junto com a Plataforma Tulip. Ele está disponível para uso na página de conectores como "Cloud Connector Host".

As solicitações de conexão do Cloud Connector Host vêm de um endereço IP dentro do bloco Classless Inter-Domain Routing (CIDR) da Tulip, permitindo que os clientes permitam o acesso do Tulip Connector Host ao seu serviço. Para clientes que executam toda a Plataforma Tulip no local, o Connector Host fará solicitações do mesmo endereço IP da Plataforma Tulip, dependendo da configuração de sua implementação.

Para obter mais informações sobre os requisitos de rede, consulte este artigo.

Host do conector no local

A segunda opção de implementação, menos comum, é um On-Premise Connector Host. Nesse cenário, um cliente hospeda o Connector Host em sua própria infraestrutura de rede, eliminando a necessidade de permitir conexões de entrada do bloco CIDR da Tulip. Em vez disso, o Connector Host cria uma conexão de saída de sua rede que é de entrada para a Tulip.

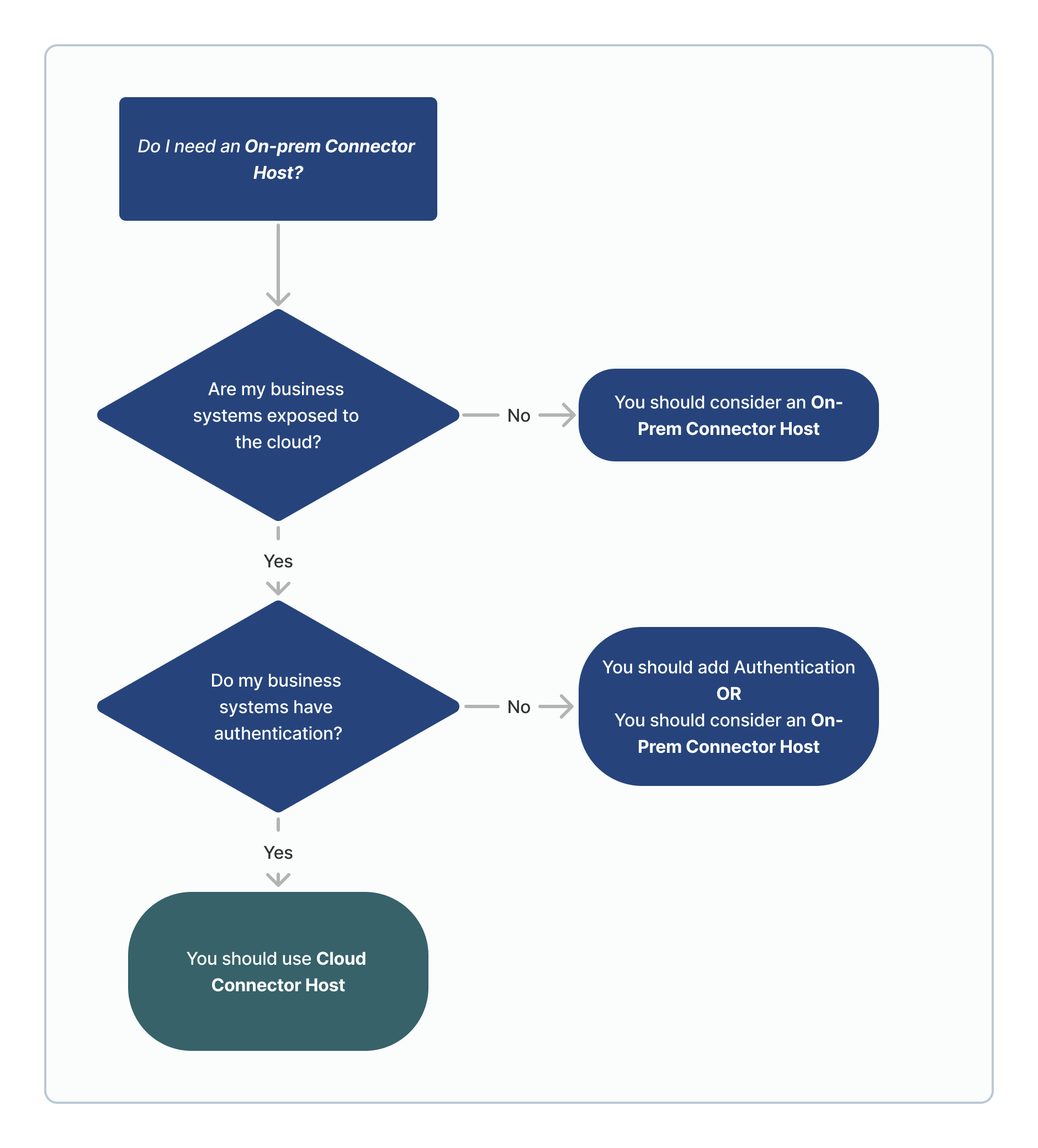

As principais considerações para um On-Premise Connector Host (OPCH) podem ser encontradas neste artigo. O diagrama abaixo fornece orientação sobre quando um OPCH é geralmente recomendado:

Quais portas preciso abrir para permitir que o host do Cloud Connector acesse meu sistema?

A conexão de rede entre o Host do Connector e seu sistema externo é gerenciada por você como cliente final. Em caso de dúvidas, consulte suas equipes internas. As portas padrão para muitos serviços comuns estão listadas abaixo por conveniência:

Bancos de dados:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Protocolos de máquina:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Quais são os problemas de segurança ao abrir o acesso ao meu servidor DB, API ou OPC UA para o host do Tulip Cloud Connector?

Para conectar com segurança um servidor DB, API ou OPC UA à Tulip, siga estas práticas recomendadas:

- Firewall: Abra seu firewall para apenas endereços IP da Tulip(listados aqui).

- Criptografia: Use criptografia SSL/TLS com autoridades de certificação confiáveis para proteger contra ataques Man-in-the-Middle (MitM).

- Autenticação: Implemente esquemas de autenticação fortes para suas APIs e bancos de dados, como senhas fortes.

- Controle de acesso: Limite o acesso de usuários em seus bancos de dados, APIs e servidores OPC UA, incluindo usuários somente leitura e acesso a esquemas, tabelas, pontos de extremidade, tags, etc. específicos.

- Monitoramento: Hospede seus recursos na infraestrutura com monitoramento avançado para detectar, alertar e atenuar solicitações mal-intencionadas, abordando ataques DDoS.

These suggestions are a starting point and do not replace personalized security planning.

Para obter mais assistência, entre em contato com o Account Manager ou com nossa equipe de suporte por meio da opção Support Request (Solicitação de suporte) ou Live Chat (Bate-papo ao vivo) usando o botão Help (Ajuda) no canto superior direito da tela.

Encontrou o que estava procurando?

Para obter ajuda adicional, visite community.tulip.co para postar sua pergunta ou ver se outras pessoas enfrentaram problemas semelhantes.