Instrucciones y metodología para definir su política de acceso y gestionar SAML para su organización.

SAML permite a las organizaciones gestionar la autenticación y los derechos de acceso de los usuarios de Tulip utilizando su proveedor de identidad (IdP) existente. Esta guía detallará las opciones disponibles para la implementación de la integración de IdP a nivel empresarial a través del protocolo SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Trabajo previo

- Entender los roles de los usuarios de Tulip

- Bucket anticipado de los usuarios de Tulip por rol para que esté listo para actualizar un atributo SAML con su rol de Tulip.

- Identifica quién dentro de tu organización configurará tu IdP y tu cuenta de Tulip.

Opciones de configuración de SAML + Tulip

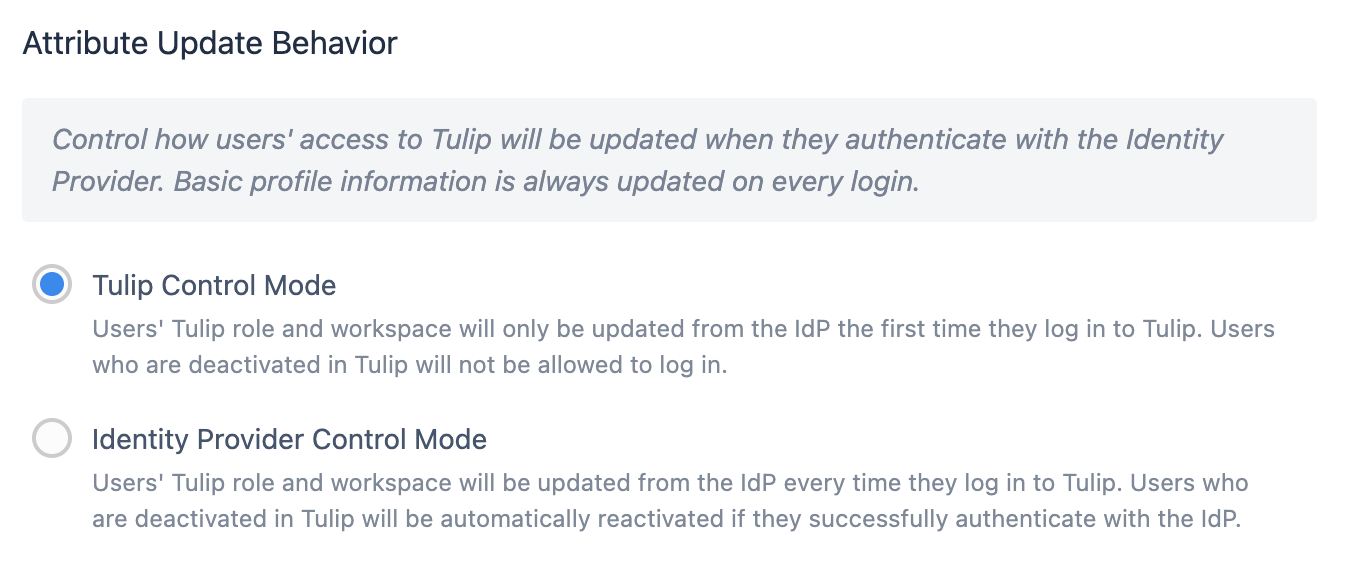

Modos de control

Elmodo de control deTulip indica que el rol de Tulip y el espacio de trabajo de un usuario se toman de la asignación de atributos SAML sólo la primera vez que inician sesión en Tulip.

Los usuarios desactivados en Tulip no pueden iniciar sesión.

IdP Control Mode significa que el rol y el espacio de trabajo de un usuario de Tulip se actualizarán desde el IdP cada vez que inicie sesión.

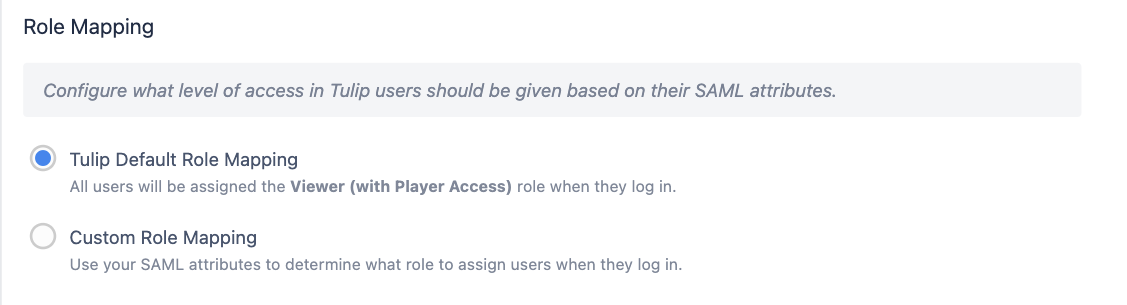

Asignación de roles por defecto (sólo en Tulip Control Mode)

En el primer inicio de sesión, todos los usuarios reciben un nivel de acceso predeterminado (Visor con acceso de Reproductor). El Propietario de la Cuenta tendrá entonces que ajustar el rol al nivel apropiado manualmente dentro de Tulip.

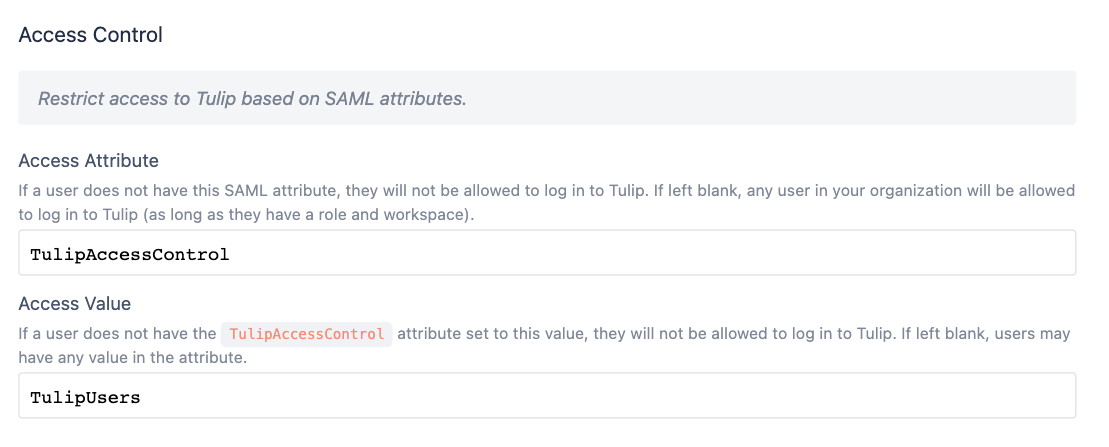

Control de acceso (sólo en el modo de control de Tulip)

Puedes elegir añadir un atributo de control de acceso, donde el usuario necesita tener un valor específico para poder acceder a Tulip. Esto es especialmente relevante para escenarios de mapeo por defecto, donde usted todavía quiere dictar quién debe ser capaz de acceder a Tulip, independientemente de su rol o espacio de trabajo.

Por ejemplo:

- Un usuario debe tener un atributo TulipAccessControl establecido en True

- Un usuario debe pertenecer a un grupo TulipUsers, que se expone a través de un atributo TulipAccessControl (ver ejemplo abajo)

Si decide utilizar el control de acceso, deberá solicitar a su equipo de IdP que añada el atributo y el valor definidos a todos los usuarios que deban tener algún tipo de acceso a Tulip.

Espacios de trabajo

Puedes leer sobre los espacios de trabajo en detalle aquí

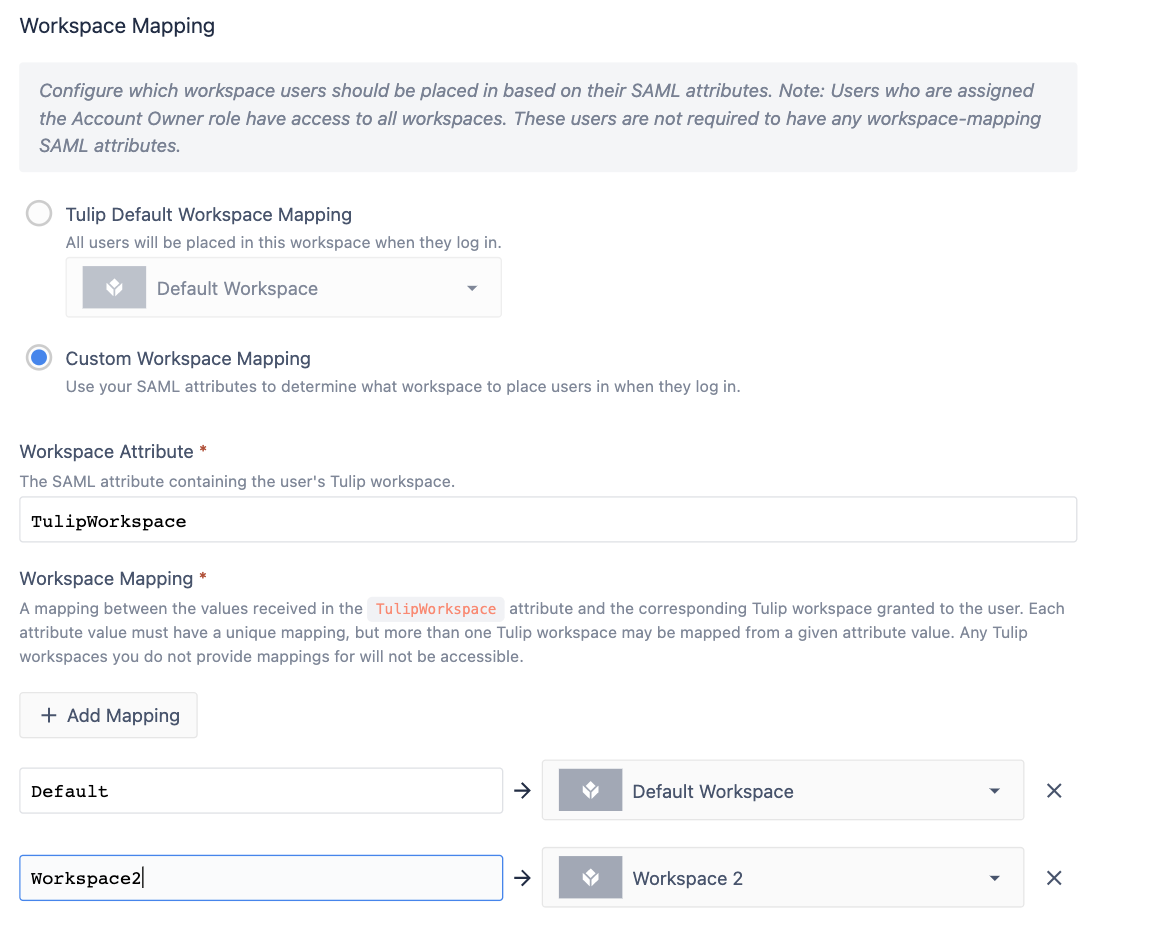

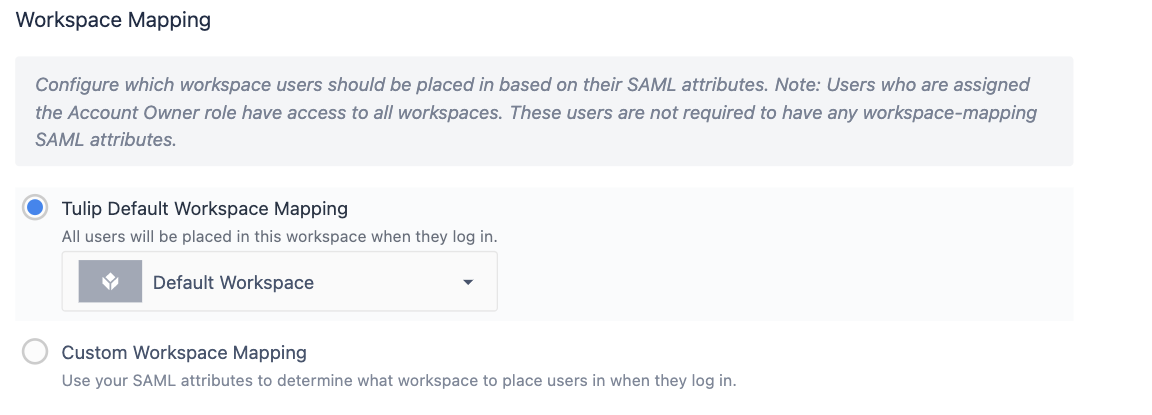

Al igual que el atributo de rol, ahora se le dará la opción de asignar usuarios a un espacio de trabajo específico de forma automática cuando el usuario se crea inicialmente. Tras la creación del usuario, los propietarios de cuentas pueden mover usuarios entre espacios de trabajo de forma flexible.

Asignación de espacios de trabajo personalizados SAML

:::(Info) (Múltiples espacios de trabajo) Tenga en cuenta que sólo puede asignar usuarios a múltiples espacios de trabajo en Tulip Control Mode.

En el modo de control IdP, cada usuario sólo puede ser miembro de un único espacio de trabajo.

:::

En el primer inicio de sesión, a un usuario se le asigna un acceso al espacio de trabajo basado en el grupo presentado en su atributo de espacio de trabajo. A partir de ese momento, Tulip ya no leerá el atributo de espacio de trabajo de ese usuario, y cualquier cambio en el espacio de trabajo deberá ser realizado en la plataforma por un propietario de cuenta.

Asignación del espacio de trabajo por defecto

En el primer inicio de sesión, todos los usuarios tienen acceso a un espacio de trabajo predeterminado de su elección. A continuación, el propietario de la cuenta puede ajustar el acceso al espacio de trabajo.

Grupos de usuarios

Puede asignar usuarios a los Grupos de Usuarios de Tulip en todas las configuraciones SAML.

Los grupos de usuarios existen a nivel de cuenta. Una vez que un usuario se asigna a un grupo de usuarios, será miembro de dicho grupo en todos los espacios de trabajo.

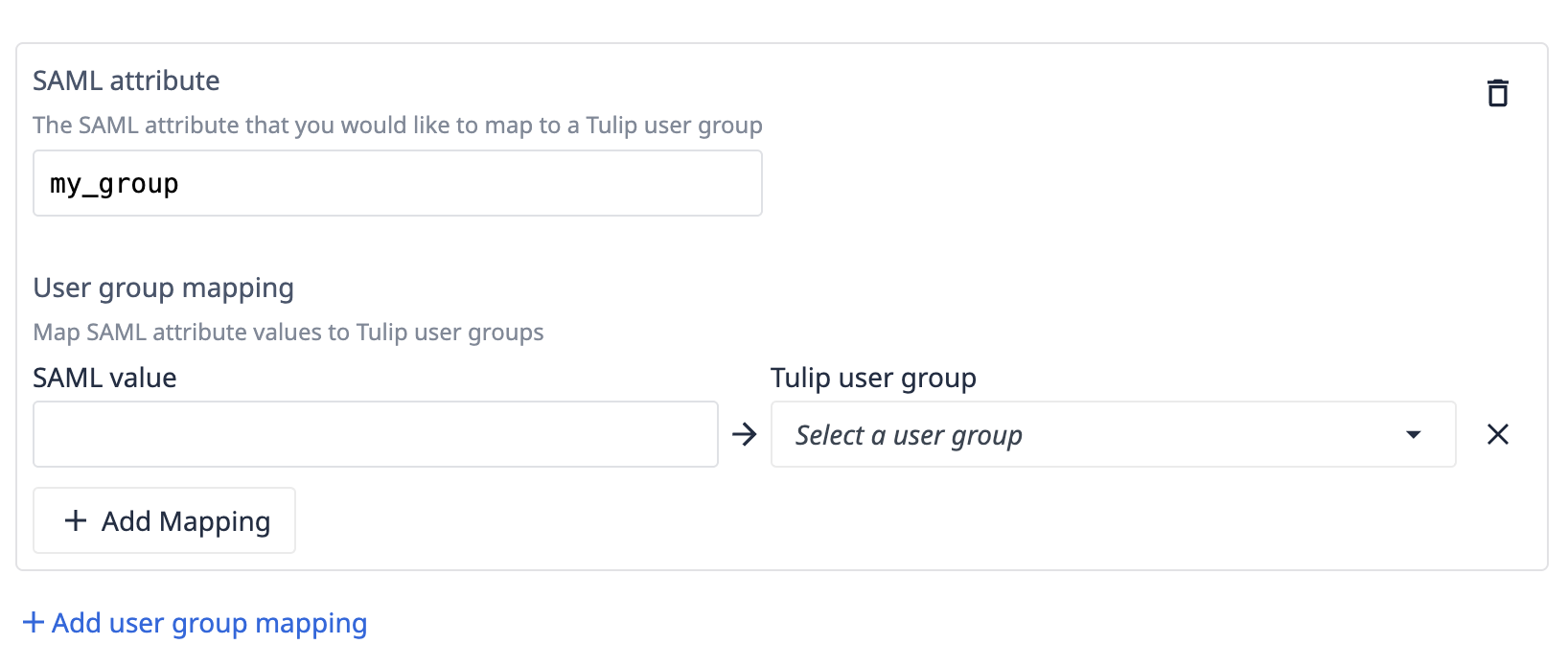

Una vez que active la opción Grupos de usuarios, podrá asignar usuarios de su IdP a Grupos de usuarios en Tulip basándose en el valor de un atributo en SAML.

Después de eso, puedes nombrar hasta 100 atributos SAML, y mapear valores de cada uno a un grupo de usuarios. Un usuario puede asignarse a varios grupos de usuarios.

Ejemplo: creación de grupos de acceso en el IdP

El siguiente ejemplo le ayudará a ver cómo todas las diferentes opciones en la configuración de SAML se pueden utilizar juntas.

Creación de roles estandarizados en Tulip

Cada usuario necesitará un atributo de rol especificado en tu IdP para que Tulip pueda determinar sus privilegios una vez que se hayan autenticado con su nombre de usuario y contraseña del IdP.

También puede utilizar este campo Rol para determinar a qué sitios tienen acceso utilizando una convención de nomenclatura estándar. Mientras que un campo de rol puede ser simplemente una variable de conjunto, se recomienda que asignes el usuario a grupos específicos de Tulip dentro de tu IdP y los asignes a un atributo.

Rol

Revisa los roles de usuario de Tulip aquí. Cada usuario necesitará al menos un rol. Si un usuario tiene multiples roles, Tulip seleccionara el de mayor acceso.

Un ejemplo de rol es Propietario de Cuenta.

There needs to be at least one Account Owner per site.

Sitio

Digamos que tu organización tiene dos sitios, con una instancia de Tulip para cada uno.

Podemos denotar cada sitio por su ubicación (Texas y Londres, respectivamente).

Combinando Sitio y Rol

Podemos combinar estas dos propiedades para crear una matriz de grupos para asignar usuarios. Recomendamos que las organizaciones añadan o antepongan el valor con Tulip, para que sea más fácil filtrar por él.

Convención: tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| Propietario de la cuenta | tulip-texasAccountOwner | tulip-londonAccountOwner |

| Supervisor de aplicación | tulip-texasApplicationSupervisor | tulip-londonApplicationSupervisor |

| Visor | tulip-texasViewer | tulip-londonViewer |

| Operador | tulip-texasOperator | tulip-londonOperator |

| ... |

Si Jane Smith es la responsable del sitio de Texas, la asignarías al grupo tulip-texasAccountOwner. Si Jane Smith también necesita acceso a la vista en el sitio de Londres, podría ser agregada al grupo tulip-londonViewer.

Exponer estos grupos como un atributo para Tulip

En su IdP, Jane debe tener un atributo, tulip-role, donde se asignarán todos los grupos de los que sea miembro y que contengan el prefijo "tulip-".

Cuando se registra en Tulip, el atributo tulip-role tiene dos valores: tulip-texasAccountOwner, tulip-londonViewer. Puedes configurar la asignación de roles para cada instancia de Tulip individualmente para que ella reciba los permisos correctos en cada instancia.

Roles Globales

También puedes crear roles de acceso global, como por ejemplo un rol de "Visor". Estos usuarios podrán acceder a todas las instancias de Tulip con los mismos permisos. El formato recomendado para ello es

tulip-globalViewer

Tendrías que configurar esta asignación de roles en cada instancia individual dentro de la página de configuración SAML en Configuración de la cuenta para permitir que este usuario acceda a cada instancia.

¿Has encontrado lo que buscabas?

También puedes dirigirte a community.tulip.co para publicar tu pregunta o ver si otros se han enfrentado a una pregunta similar.