为贵组织定义访问策略和管理 SAML 的说明和方法。

SAML 允许企业使用现有身份提供商 (IdP) 管理 Tulip 用户的身份验证和访问权限。本指南将详细介绍通过 SAML 协议实施企业级 IdP 集成的可用选项。

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

前期工作

- 了解 Tulip 用户角色

- 按角色收集预计的 Tulip 用户,以便随时用他们的 Tulip 角色更新 SAML 属性

- 确定组织内谁将配置您的 IdP 和 Tulip 账户

SAML + Tulip 配置选项

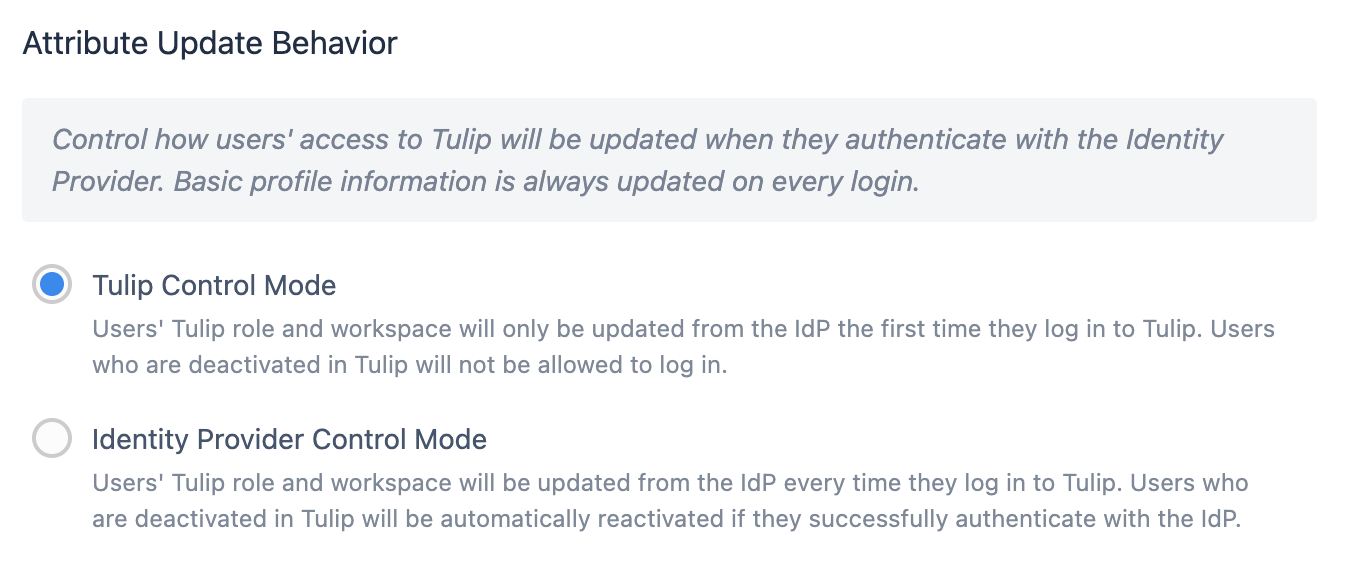

控制模式

Tulip 控制模式表示用户的 Tulip 角色和工作区仅在首次登录 Tulip时从 SAML 属性映射中获取**。**

在 Tulip 中停用的用户将无法登录。

IdP 控制模式意味着用户的 Tulip 角色和工作区将在每次登录时从 IdP 更新**。**

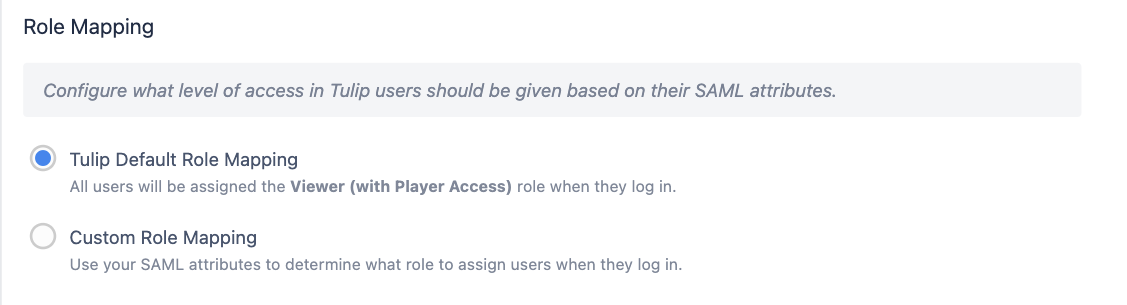

默认角色映射(仅限 Tulip 控制模式)

首次登录时,所有用户都会获得默认访问级别(具有播放器访问权限的查看器)。然后,账户所有者需要在 Tulip 中手动将角色调整到相应级别。

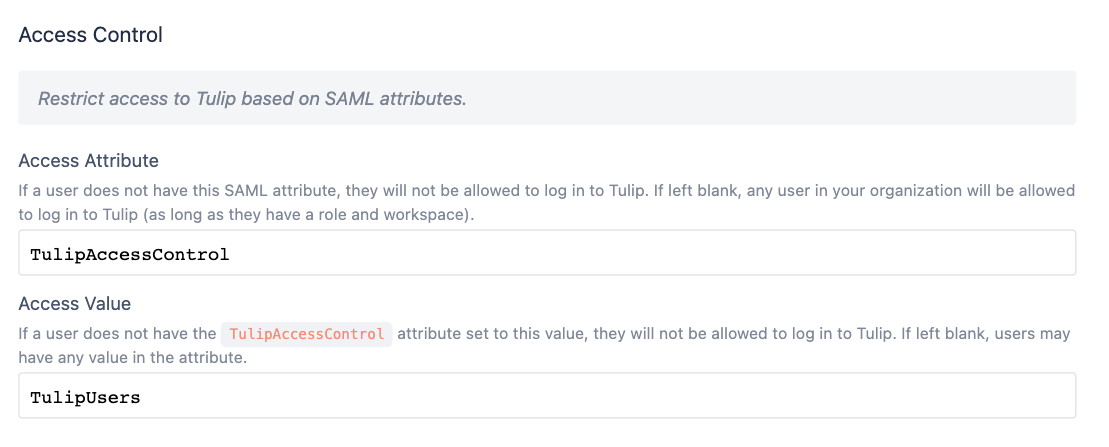

访问控制(仅限 Tulip 控制模式)

您可以选择添加访问控制属性,用户需要拥有特定值才能访问 Tulip。这与默认映射方案尤其相关,在这种方案中,无论角色或工作区如何,你仍然希望规定谁能访问 Tulip。

例如

- 用户必须将 TulipAccessControl 属性设置为 True

- 用户必须属于 TulipUsers 组,该组通过属性 TulipAccessControl 公开(见下面的示例)

如果你选择使用访问控制,你需要要求你的 IdP 团队为所有需要访问 Tulip 的用户添加定义的属性和值。

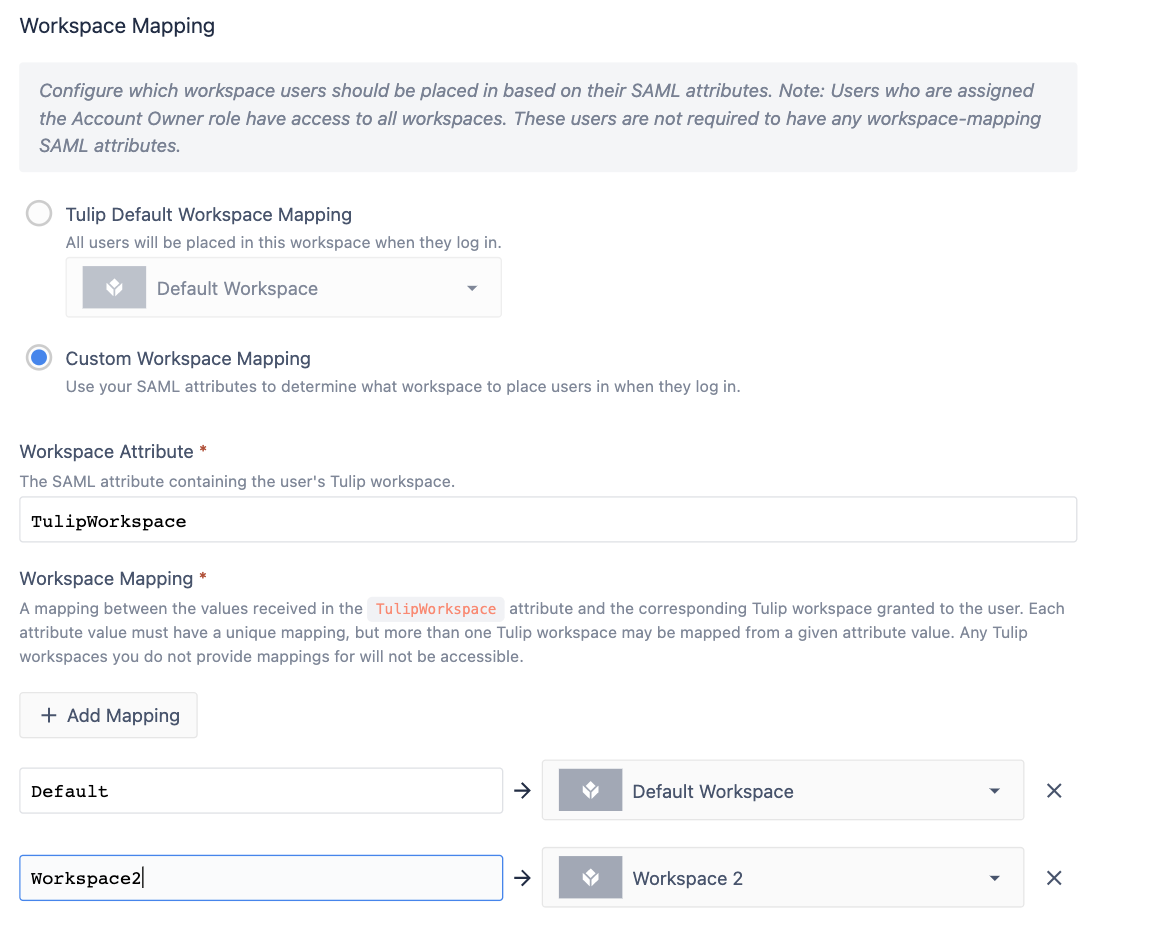

工作空间

你可以在这里详细了解工作空间

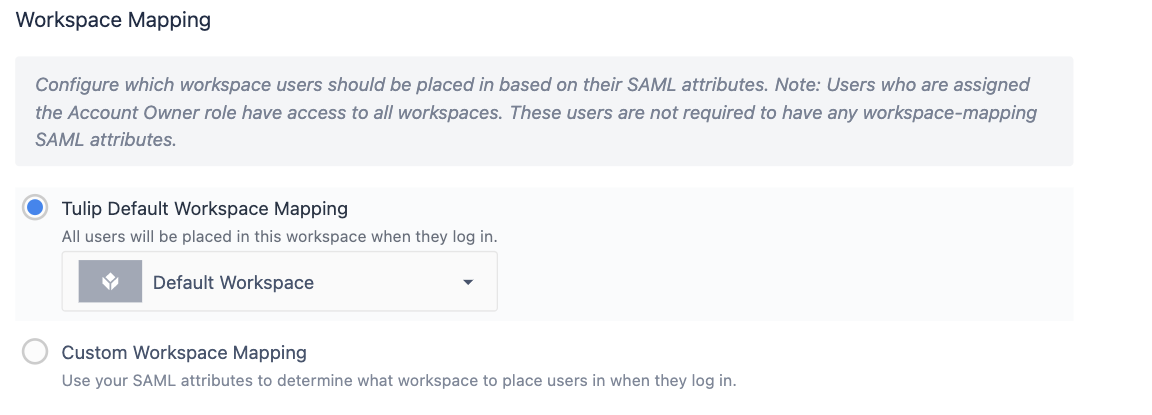

与角色属性一样,您现在可以选择在初始创建用户时自动将用户映射到特定工作区。创建用户后,账户所有者可以在工作区之间灵活移动用户。

SAML 自定义工作区映射

:::(信息) (多个工作区)请注意,只有在郁金香控制模式下才能将用户映射到多个工作区。

在 IdP 控制模式下,每个用户只能是一个工作区的成员。

:::

首次登录时,用户将根据其工作区属性中显示的组分配工作区访问权限。此后,郁金香将不再读取该用户的工作区属性,任何工作区变更都必须由账户所有者在平台上完成。

默认工作区映射

首次登录时,所有用户都将获得访问默认工作区的权限。账户所有者可以调整工作区访问权限。

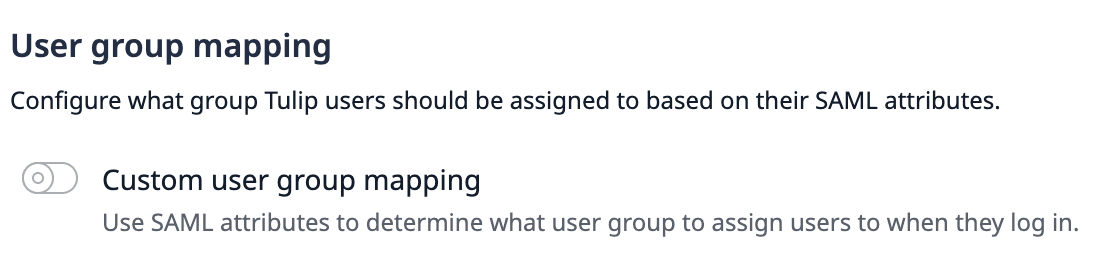

用户组

在所有 SAML 配置中,你都可以将用户映射到 Tulip 的用户组{ target=_blank}功能中。

用户组存在于账户级别。一旦用户被映射到一个用户组,他们在所有工作空间中都将是该用户组的成员。

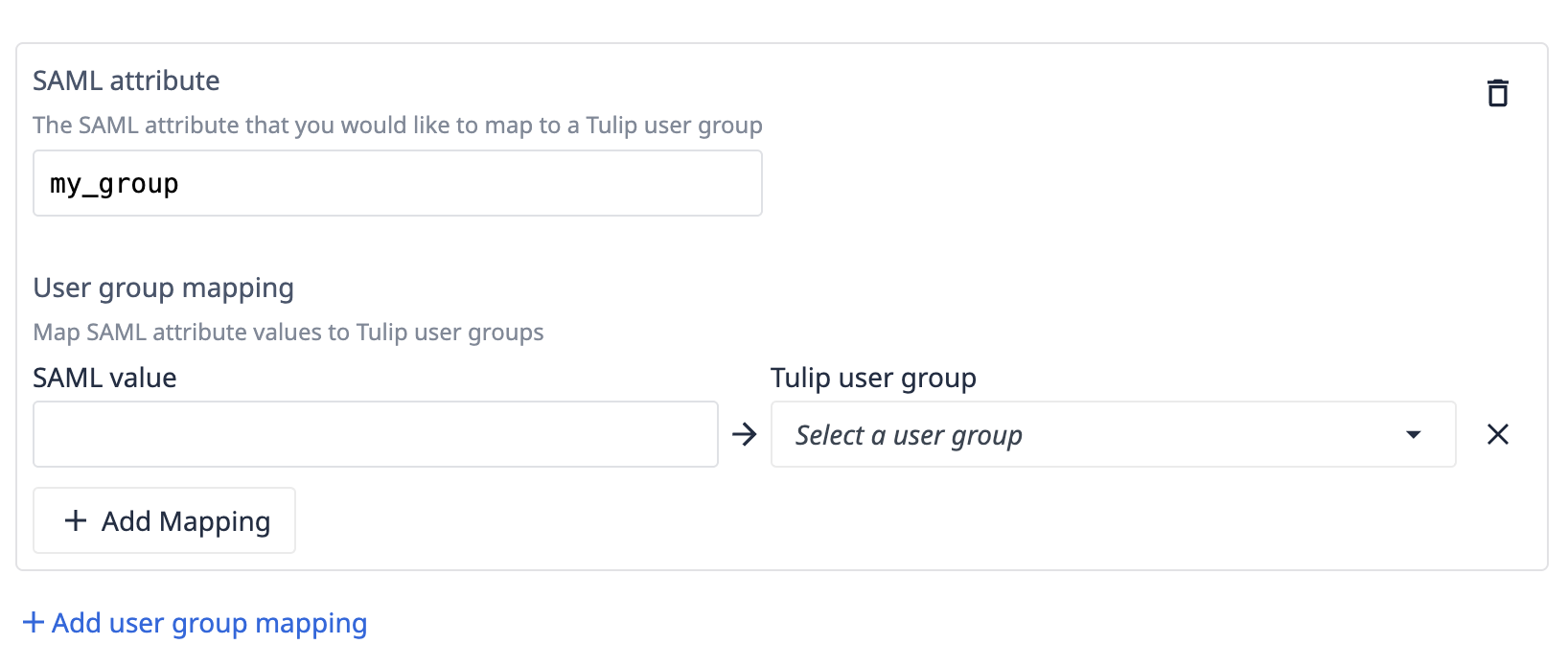

一旦切换 "打开 "用户组选项,就能根据 SAML 中的属性值将用户从 IdP 映射到 Tulip 中的用户组。

之后,你可以命名多达 100 个 SAML 属性,并将每个属性的值映射到一个用户组。这样,一个用户就可以映射到多个用户组。

示例--在 IdP 中创建访问组

下面的示例将帮助你了解如何一起使用 SAML 设置中的所有不同选项。

创建标准化的郁金香角色

每个用户都需要在 IdP 中指定一个角色属性,以便 Tulip 在用户使用 IdP 用户名和密码进行身份验证后确定其权限。

您还可以使用该角色字段,通过标准命名约定来确定他们可以访问哪些网站。虽然角色字段可以只是一个设定变量,但建议你将用户分配到IdP 中的Tulip 特定组,并将这些组映射到属性中。

角色

在此查看 Tulip 用户角色。每个用户至少需要一个角色。如果用户有多个角色,Tulip 将选择访问权限最高的一个。

账户所有者就是一个例子。

There needs to be at least one Account Owner per site.

网站

假设贵组织有两个站点,每个站点都有一个 Tulip 实例。

我们可以用地点(分别是德克萨斯州和伦敦)来表示每个站点。

结合站点和角色

我们可以将这两个属性结合起来,创建一个组矩阵,为用户分配角色。我们建议企业在值的后面或前面加上郁金香,这样更容易筛选。

惯例:tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| 账户所有者 | tulip-texasAccountOwner | tulip-londonAccountOwner |

| 应用程序主管 | tulip-texasApplicationSupervisor 应用程序主管 | tulip-londonApplicationSupervisor |

| 查看器 | tulip-texasViewer | tulip-londonViewer |

| 操作员 | tulip-texasOperator | 郁金香伦敦操作器 |

| ... |

如果简-史密斯是德克萨斯站点的负责人,你可以将她分配到tulip-texasAccountOwner 组。如果简-史密斯也需要伦敦站点的视图访问权限,则可将她加入tulip-londonViewer 组。

将这些组作为郁金香的属性公开

在你的 IdP 中,Jane 应该有一个属性 tulip-role,她所属的任何包含前缀 "tulip-"的组都将被映射到这个属性中。

当她登录 Tulip 时,属性tulip-role有两个值:**tulip-texasAccountOwner 和 tulip-londonViewer。**你可以为每个 Tulip 实例单独配置角色映射,这样她就能在每个实例中获得正确的权限。

全局角色

您可能还想创建全局访问角色,例如 "查看器 "角色。这些用户将能以相同的权限登录每个 Tulip 实例。建议格式如下

tulip-globalViewer

您需要在 "账户设置 "的 SAML 配置页面中的每个实例上设置该角色映射,以使该用户能够访问每个实例。

找到您想要的了吗?

你还可以前往community.tulip.co发布你的问题,或者看看其他人是否也遇到过类似的问题!