Инструкция и методология определения политики доступа и управления SAML для вашей организации.

SAML позволяет организациям управлять аутентификацией и правами доступа пользователей Tulip с помощью существующего провайдера идентификации (IdP). В этом руководстве подробно описаны доступные варианты реализации интеграции IdP корпоративного уровня по протоколу SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Предварительная работа

- Разберитесь в ролях пользователей Tulip

- Составьте список предполагаемых пользователей Tulip по ролям, чтобы быть готовым к обновлению атрибута SAML с их ролью Tulip.

- Определите, кто в вашей организации будет настраивать вашу учетную запись IdP и Tulip.

Параметры конфигурации SAML + Tulip

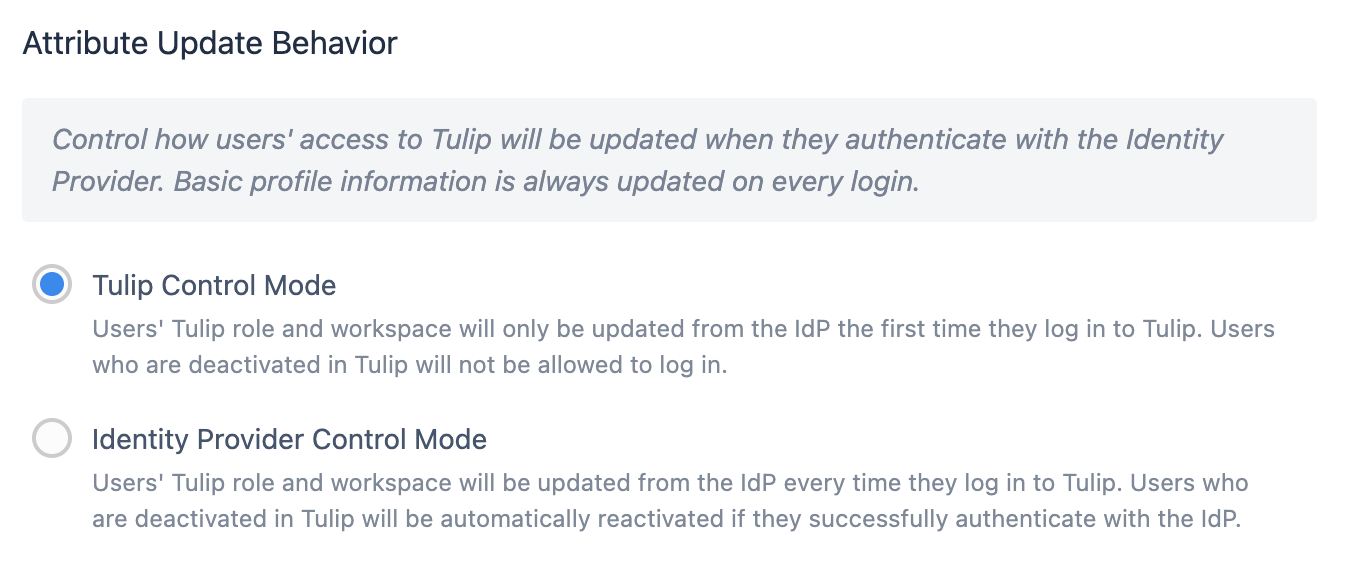

Режимы управления

Режим управления Tulip означает, что роль и рабочее пространство пользователя Tulip берутся из сопоставления атрибутов SAML только при первом входе в Tulip.

Пользователи, деактивированные в Tulip, не смогут войти в систему.

Режим контроля IdP означает, что роль и рабочее пространство пользователя Tulip будут обновляться из IdP каждый раз, когда он входит в систему.

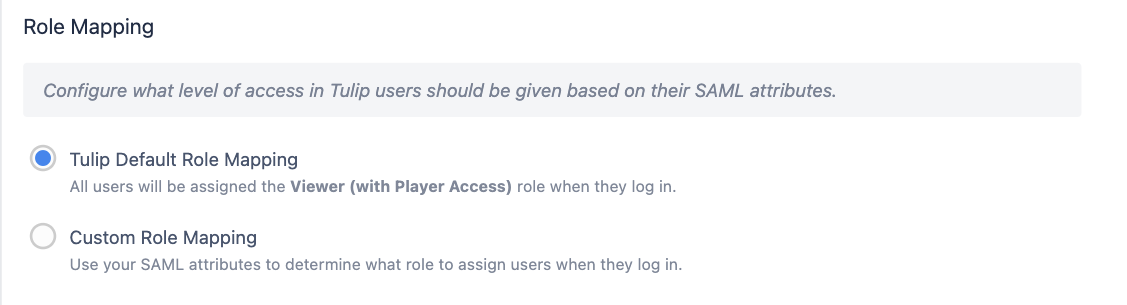

Сопоставление ролей по умолчанию (только в режиме управления Tulip)

При первом входе в систему всем пользователям предоставляется уровень доступа по умолчанию (Viewer с доступом Player). Владельцу учетной записи нужно будет вручную настроить роль на соответствующий уровень в Tulip.

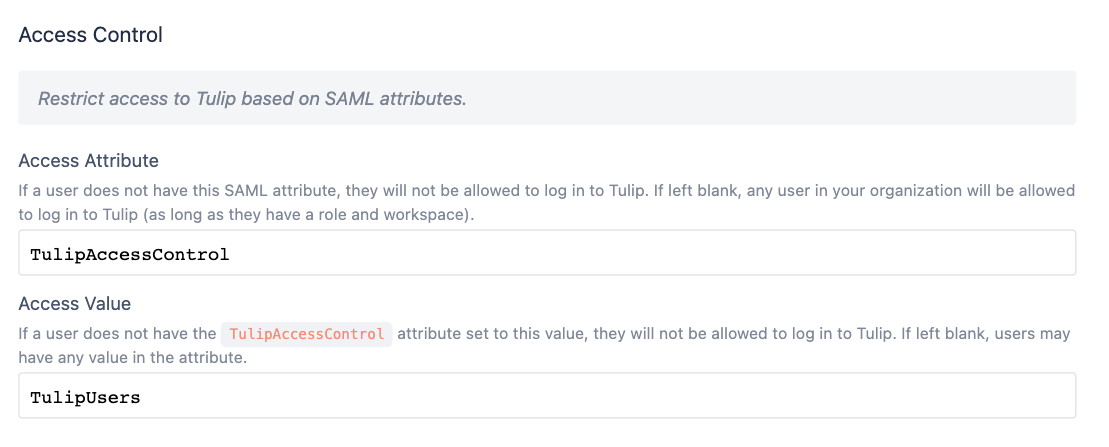

Контроль доступа (только в режиме управления Tulip)

Вы можете добавить атрибут контроля доступа, при котором пользователь должен иметь определенное значение, чтобы получить доступ к Tulip. Это особенно актуально для сценариев сопоставления по умолчанию, когда вы все равно хотите определить, кто должен иметь доступ к Tulip, независимо от роли или рабочего пространства.

Например:

- Пользователь должен иметь атрибут TulipAccessControl, установленный на True

- Пользователь должен принадлежать к группе TulipUsers, которая раскрывается через атрибут TulipAccessControl (см. пример ниже).

Если вы решите использовать контроль доступа, вам нужно будет попросить команду IdP добавить определенный атрибут и значение для всех пользователей, которые должны иметь доступ к Tulip.

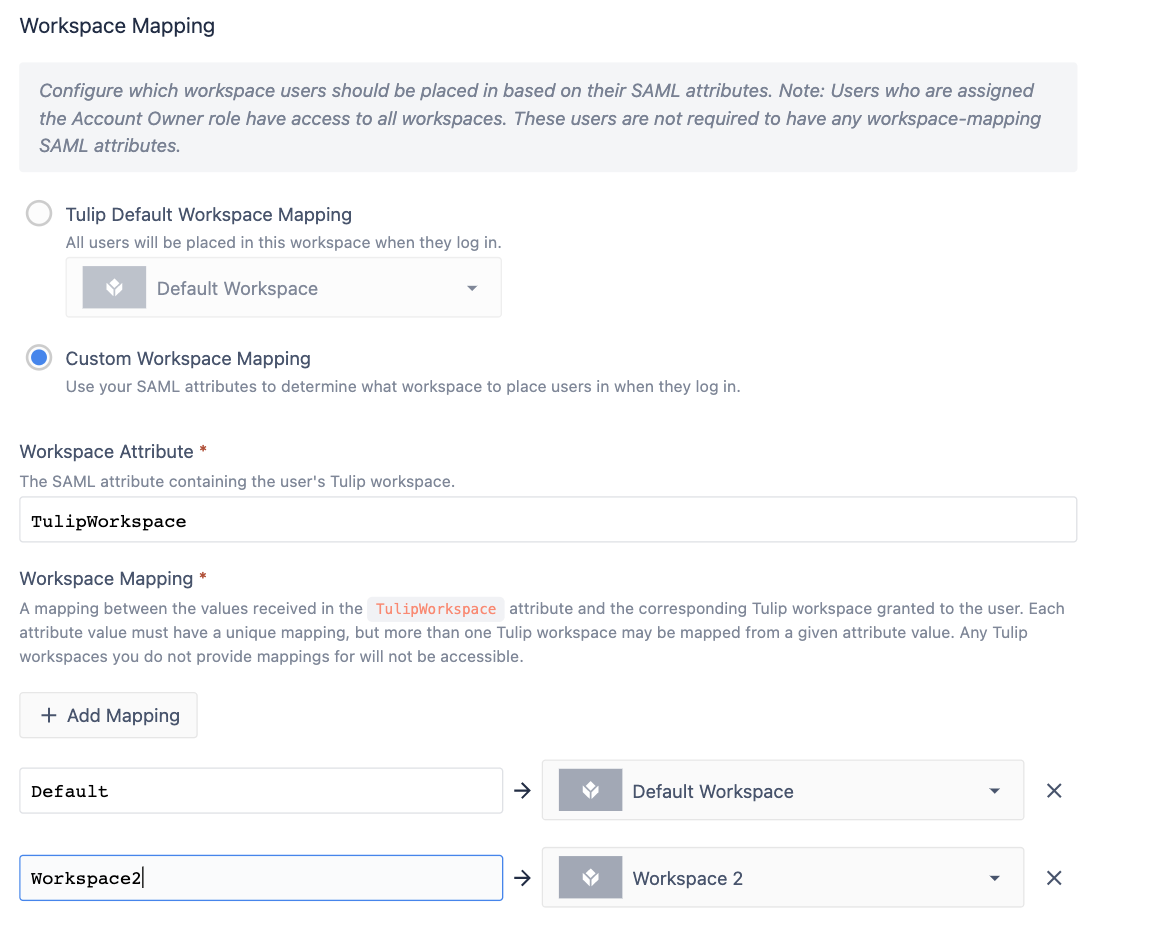

Рабочие пространства

Подробно о рабочих пространствах вы можете прочитать здесь

Как и в случае с атрибутом роли, теперь вам будет предоставлена возможность автоматически привязывать пользователей к определенному рабочему пространству при первоначальном создании пользователя. После создания пользователя владельцы учетных записей могут гибко перемещать пользователей между рабочими пространствами.

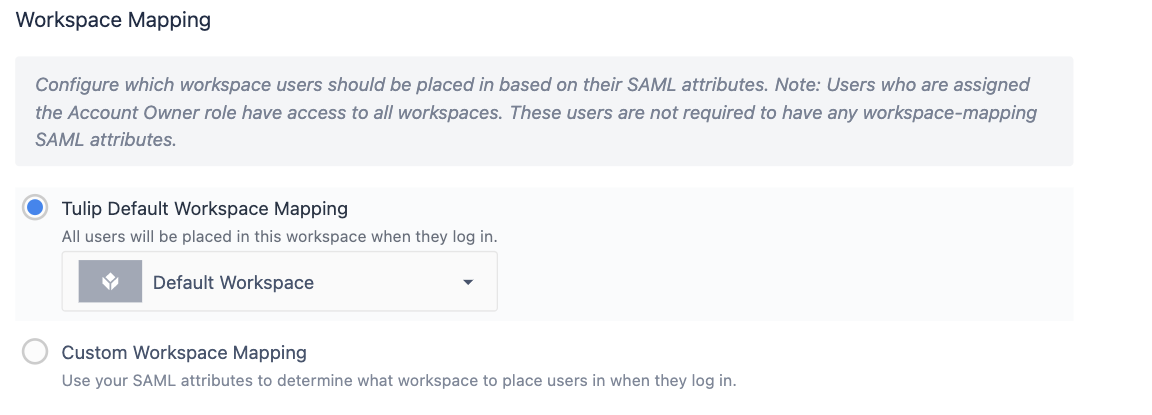

Сопоставление пользовательских рабочих пространств SAML

::::(Информация) (Несколько рабочих пространств) Обратите внимание, что вы можете привязать пользователей к нескольким рабочим пространствам только в режиме управления Tulip.

В режиме контроля IdP каждый пользователь может быть членом только одного рабочего пространства.

:::

При первом входе в систему пользователю назначается доступ к рабочему пространству на основе группы, представленной в его атрибуте рабочего пространства. После этого Tulip больше не будет читать атрибут рабочего пространства этого пользователя, и любые изменения рабочего пространства должны быть сделаны в платформе владельцем учетной записи.

Сопоставление рабочих пространств по умолчанию

При первом входе в систему все пользователи получают доступ к выбранному вами рабочему пространству по умолчанию. Затем владелец учетной записи может настроить доступ к рабочему пространству.

Группы пользователей

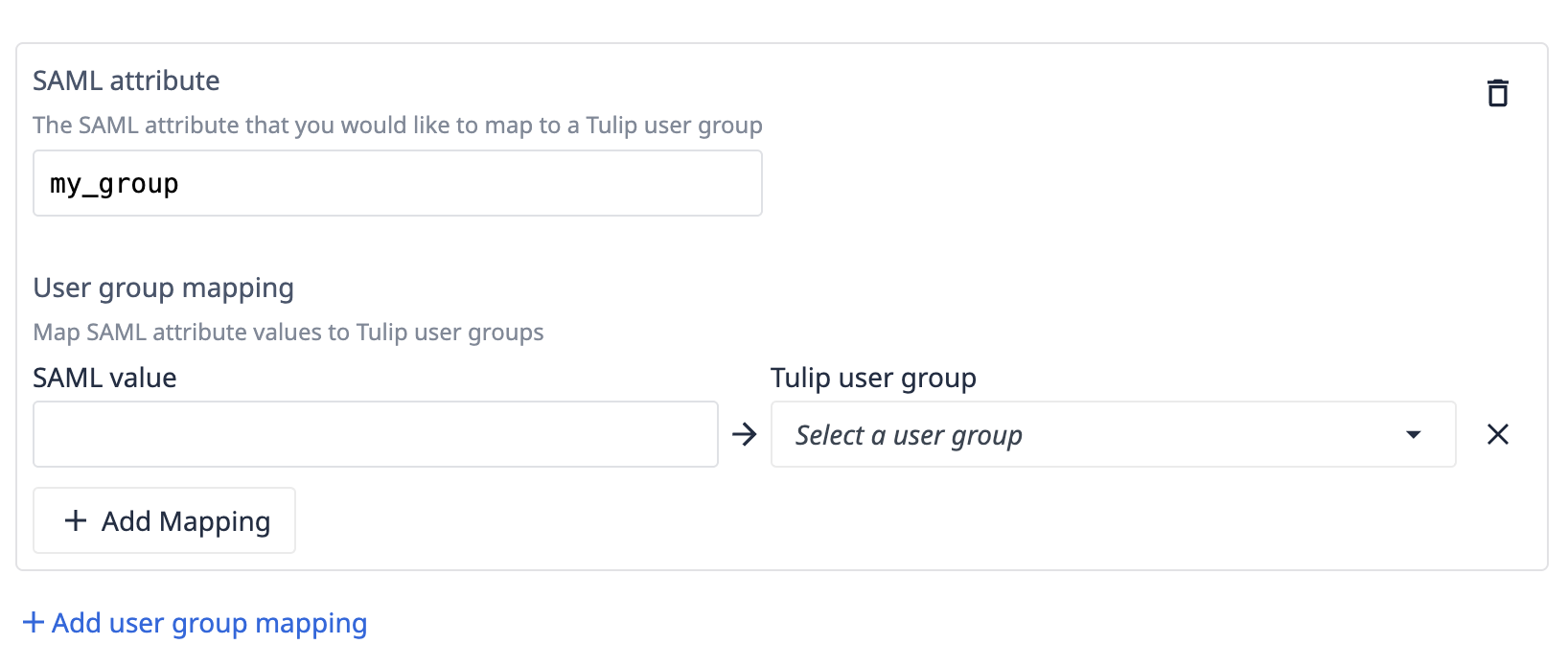

Во всех конфигурациях SAML вы можете сопоставить пользователей с группами пользователей Tulip.

Группы пользователей существуют на уровне учетной записи. Как только пользователь будет включен в группу пользователей, он будет членом этой группы пользователей во всех рабочих пространствах.

Если вы включите опцию "Группы пользователей", вы сможете сопоставлять пользователей из вашего IdP с группами пользователей в Tulip на основе значения атрибута в SAML.

После этого вы можете назвать до 100 атрибутов SAML и сопоставить значения каждого из них с группой пользователей. После этого пользователь может быть сопоставлен с несколькими группами пользователей.

Пример - создание групп доступа в вашем IdP

Следующий пример поможет вам увидеть, как все различные опции в настройках SAML могут быть использованы вместе.

Создание стандартизированных ролей Tulip

Каждому пользователю необходимо указать атрибут роли в вашем IdP, чтобы Tulip мог определить его привилегии после аутентификации с помощью имени пользователя и пароля IdP.

Вы также можете использовать это поле роли для определения сайтов, к которым они имеют доступ, используя стандартное соглашение об именовании. Хотя поле роли может быть просто переменной, рекомендуется назначить пользователя определенным группам Tulip в вашей IdP и сопоставить их с атрибутом.

Роль

Здесь вы можете ознакомиться с ролями пользователей Tulip. Каждому пользователю нужна как минимум одна роль. Если у пользователя несколько ролей, Tulip выберет ту, которая имеет наибольший доступ.

Пример роли - Владелец аккаунта.

There needs to be at least one Account Owner per site.

Сайт

Допустим, у вашей организации есть два сайта, и для каждого из них создан экземпляр Tulip.

Мы можем обозначить каждый сайт по его местоположению (Техас и Лондон, соответственно).

Комбинирование свойств "Сайт" и "Роль

Мы можем объединить эти два свойства, чтобы создать групповую матрицу для назначения пользователей. Мы рекомендуем организациям добавлять или добавлять к значению Tulip, чтобы по нему было легче фильтровать.

Конвенция: tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| Владелец аккаунта | tulip-texasAccountOwner | tulip-londonAccountOwner |

| Супервайзер приложений | tulip-texasApplicationSupervisor | tulip-londonApplicationSupervisor |

| Просмотрщик | tulip-texasViewer | tulip-londonViewer |

| Оператор | tulip-texasOperator | tulip-londonOperator |

| ... |

Если Джейн Смит является руководителем сайта в Техасе, вы назначите ее в группу tulip-texasAccountOwner. Если Джейн Смит также нужен доступ к просмотру лондонского сайта, ее можно добавить в группу tulip-londonViewer.

Выставление этих групп в качестве атрибута для Tulip

В вашем IdP у Джейн должен быть атрибут tulip-role, куда будут сопоставлены все группы, членом которых она является и которые содержат префикс "tulip-".

Когда она входит в Tulip, атрибут tulip-role имеет два значения: tulip-texasAccountOwner, tulip-londonViewer. Вы можете настроить сопоставление ролей для каждого экземпляра Tulip отдельно, чтобы она получала правильные разрешения в каждом экземпляре.

Глобальные роли

Вы также можете захотеть создать глобальные роли доступа, например, роль "Зритель". Эти пользователи смогут входить в каждый экземпляр Tulip с одинаковыми правами. Рекомендуемый формат для этого следующий:

tulip-globalViewer .

Вам нужно будет настроить это сопоставление ролей для каждого отдельного экземпляра на странице конфигурации SAML в Настройках учетной записи, чтобы дать этому пользователю доступ к каждому экземпляру.

Вы нашли то, что искали?

Вы также можете зайти на community.tulip.co, чтобы задать свой вопрос или узнать, сталкивались ли другие с подобным вопросом!