조직의 액세스 정책을 정의하고 SAML을 관리하기 위한 지침 및 방법론입니다.

SAML을 통해 조직은 기존 ID 공급자(IdP)를 사용하여 Tulip 사용자의 인증 및 액세스 권한을 관리할 수 있습니다. 이 가이드에서는 SAML 프로토콜을 통해 엔터프라이즈 수준의 IdP 통합을 구현하는 데 사용할 수 있는 옵션에 대해 자세히 설명합니다.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

사전 작업

- Tulip 사용자 역할 이해하기

- 역할별로 예상되는 Tulip 사용자를 버킷에서 파악하여 해당 Tulip 역할로 SAML 속성을 업데이트할 준비를 하세요.

- 조직 내에서 IdP 및 Tulip 계정을 구성할 사람을 파악하세요.

SAML + Tulip 구성 옵션

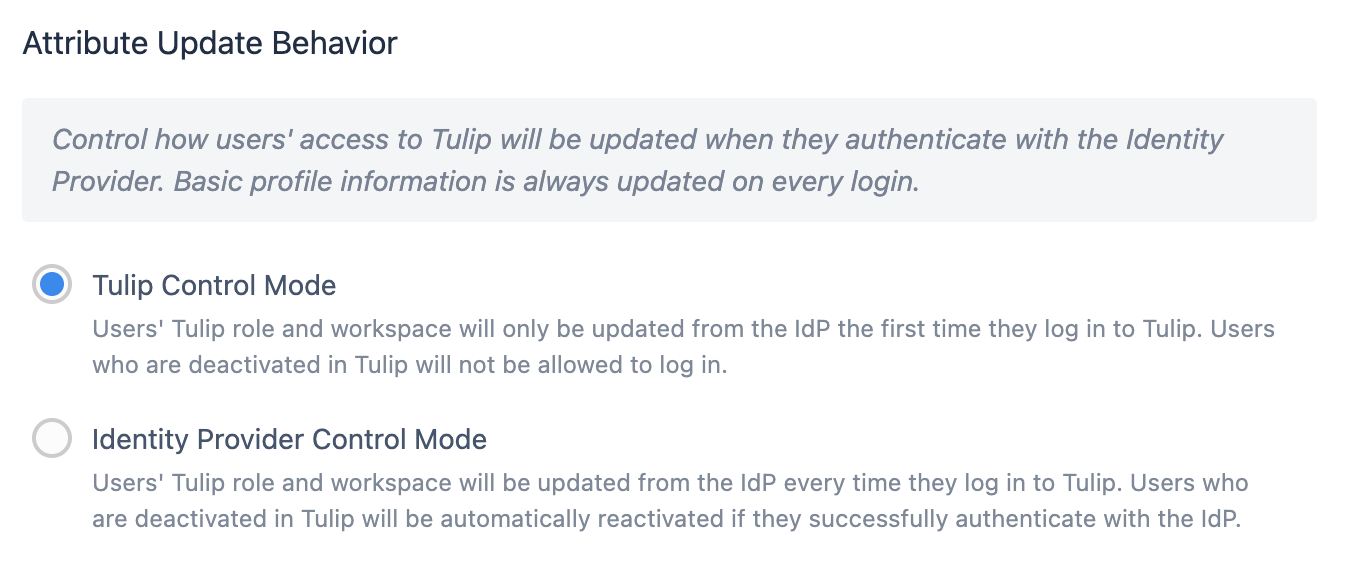

제어 모드

Tulip 제어 모드는 사용자가 처음 Tulip에 로그인할 때만 사용자의 Tulip 역할 및 워크스페이스가 SAML 속성 매핑에서 가져오는 것을 나타냅니다.

Tulip에서 비활성화된 사용자는 로그인할 수 없습니다.

IdP 제어 모드는 사용자가 로그인할 때마다 사용자의 Tulip 역할 및 워크스페이스가 IdP에서 업데이트되는 것을 의미합니다 .

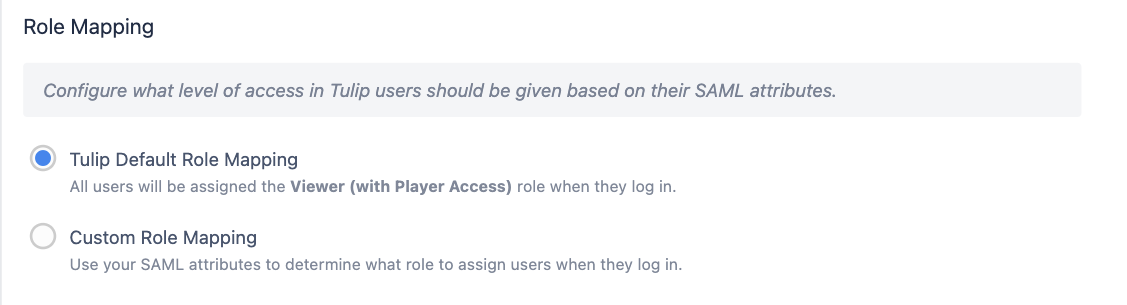

기본 역할 매핑(Tulip 제어 모드에만 해당)

처음 로그인할 때 모든 사용자에게 기본 액세스 수준(플레이어 액세스 권한이 있는 뷰어)이 부여됩니다. 그런 다음 계정 소유자는 Tulip 내에서 수동으로 역할을 적절한 수준으로 조정해야 합니다.

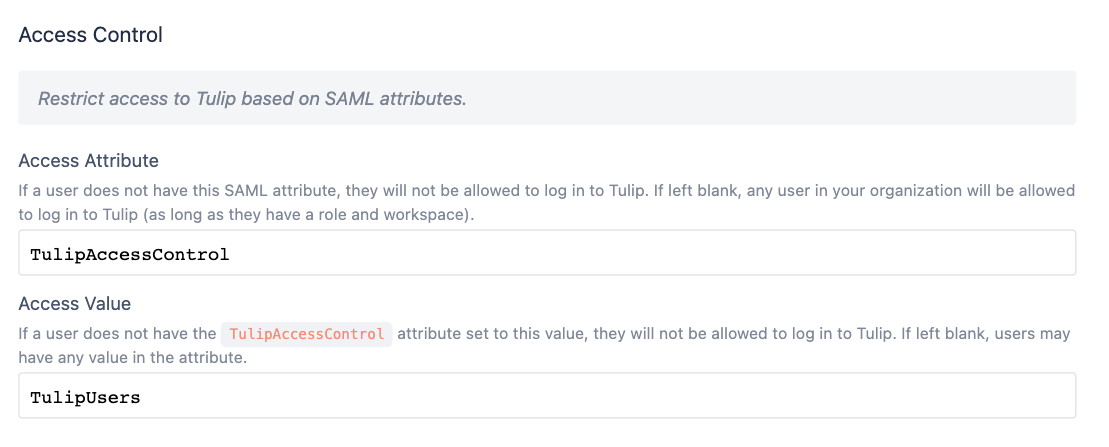

액세스 제어(튤립 제어 모드에만 해당)

액세스 제어 속성을 추가하도록 선택할 수 있으며, 사용자가 Tulip에 액세스하기 위해 특정 값을 가져야 합니다. 이는 역할이나 워크스페이스에 관계없이 누가 Tulip에 액세스할 수 있는지 지정하려는 기본 매핑 시나리오와 특히 관련이 있습니다.

예를 들어

- 사용자에게 TulipAccessControl 속성이 True로 설정되어 있어야 합니다.

- 사용자는 TulipAccessControl 속성을 통해 노출되는 TulipUsers 그룹에 속해야 합니다(아래 예 참조).

액세스 제어를 사용하기로 선택한 경우에는 IdP 팀에 정의된 속성 및 값을 Tulip에 액세스할 수 있어야 하는 모든 사용자에게 추가하도록 요청해야 합니다.

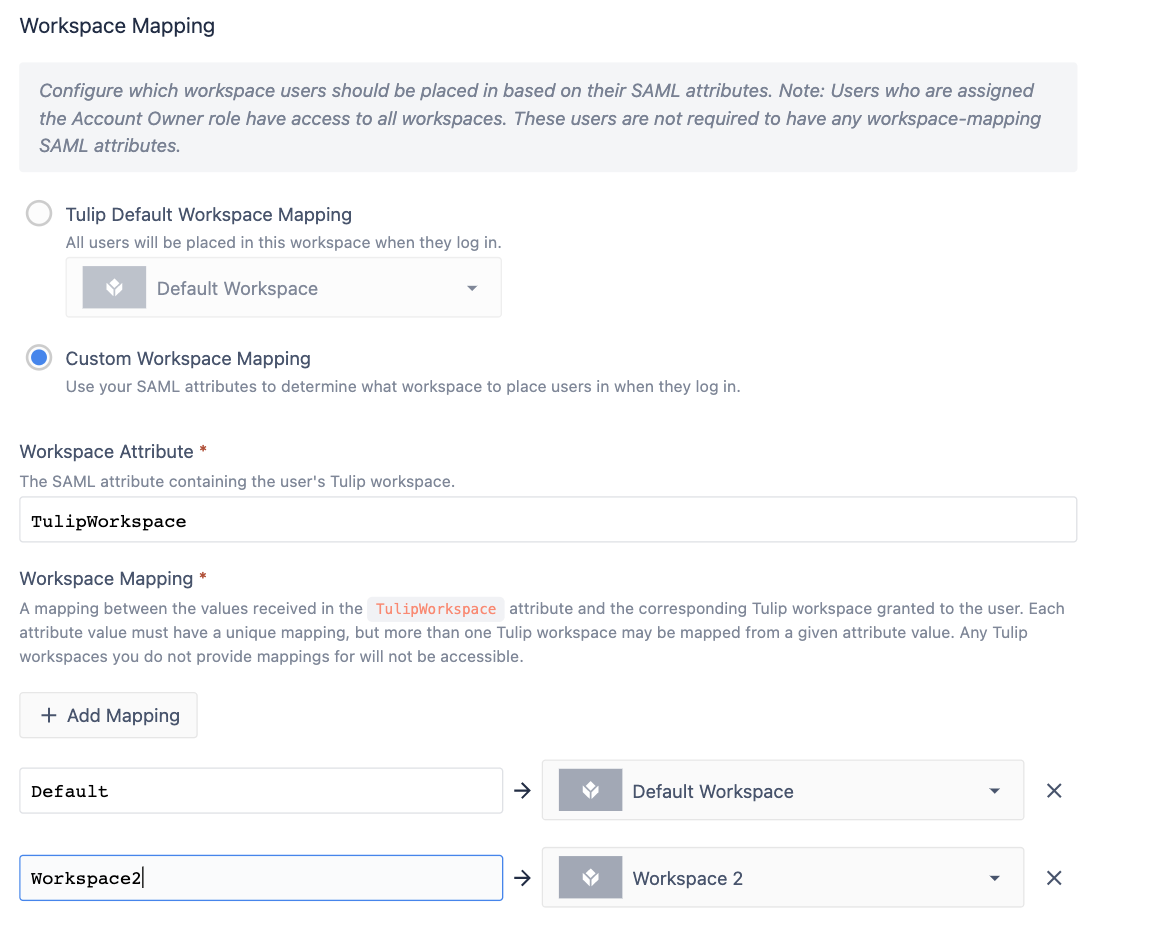

워크스페이스

여기에서 워크스페이스에 대한 자세한 내용을 읽을 수 있습니다.

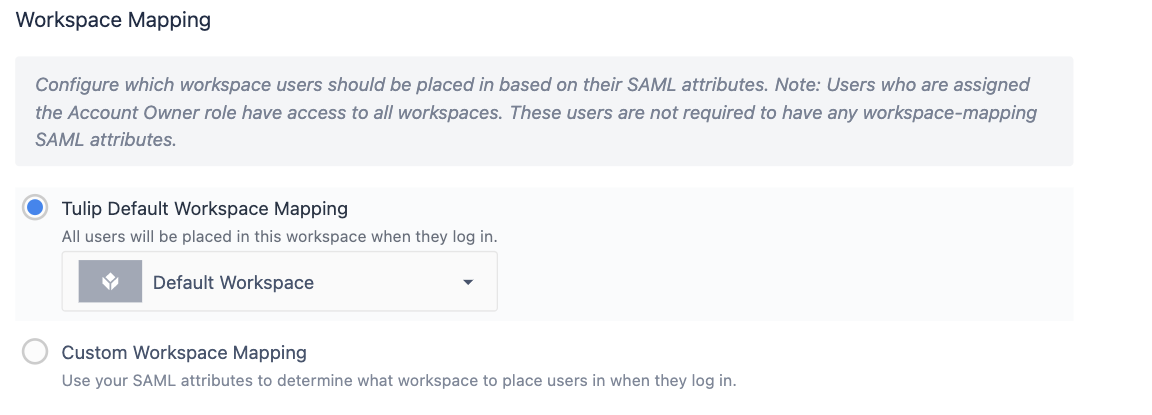

역할 속성과 마찬가지로 이제 사용자가 처음 만들어질 때 사용자를 특정 워크스페이스에 자동으로 매핑할 수 있는 옵션이 제공됩니다. 사용자 생성 후 계정 소유자는 워크스페이스 간에 사용자를 유연하게 이동할 수 있습니다.

SAML 사용자 지정 워크스페이스 매핑

:::(정보) (여러 워크스페이스) Tulip 제어 모드에서만 사용자를 여러 워크스페이스에 매핑할 수 있다는 점에 유의하세요.

IdP 제어 모드에서는 각 사용자가 단일 워크스페이스의 구성원만 될 수 있습니다.

:::

처음 로그인할 때 사용자는 워크스페이스 속성에 표시된 그룹에 따라 워크스페이스 액세스 권한이 할당됩니다. 그 이후에는 Tulip이 더 이상 해당 사용자의 워크스페이스 속성을 읽지 않으며, 모든 워크스페이스 변경은 계정 소유자가 플랫폼에서 수행해야 합니다.

기본 워크스페이스 매핑

처음 로그인할 때 모든 사용자에게는 선택한 기본 워크스페이스에 대한 액세스 권한이 부여됩니다. 그런 다음 계정 소유자가 워크스페이스 액세스 권한을 조정할 수 있습니다.

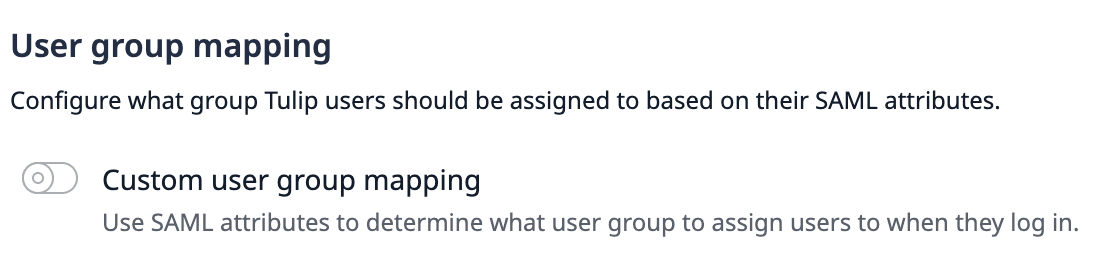

사용자 그룹

모든 SAML 구성에서 사용자를 Tulip의 사용자 그룹{target=_blank} 기능에 매핑할 수 있습니다.

사용자 그룹은 계정 수준에서 존재합니다. 사용자가 사용자 그룹에 매핑되면 모든 워크스페이스에서 해당 사용자 그룹의 멤버가 됩니다.

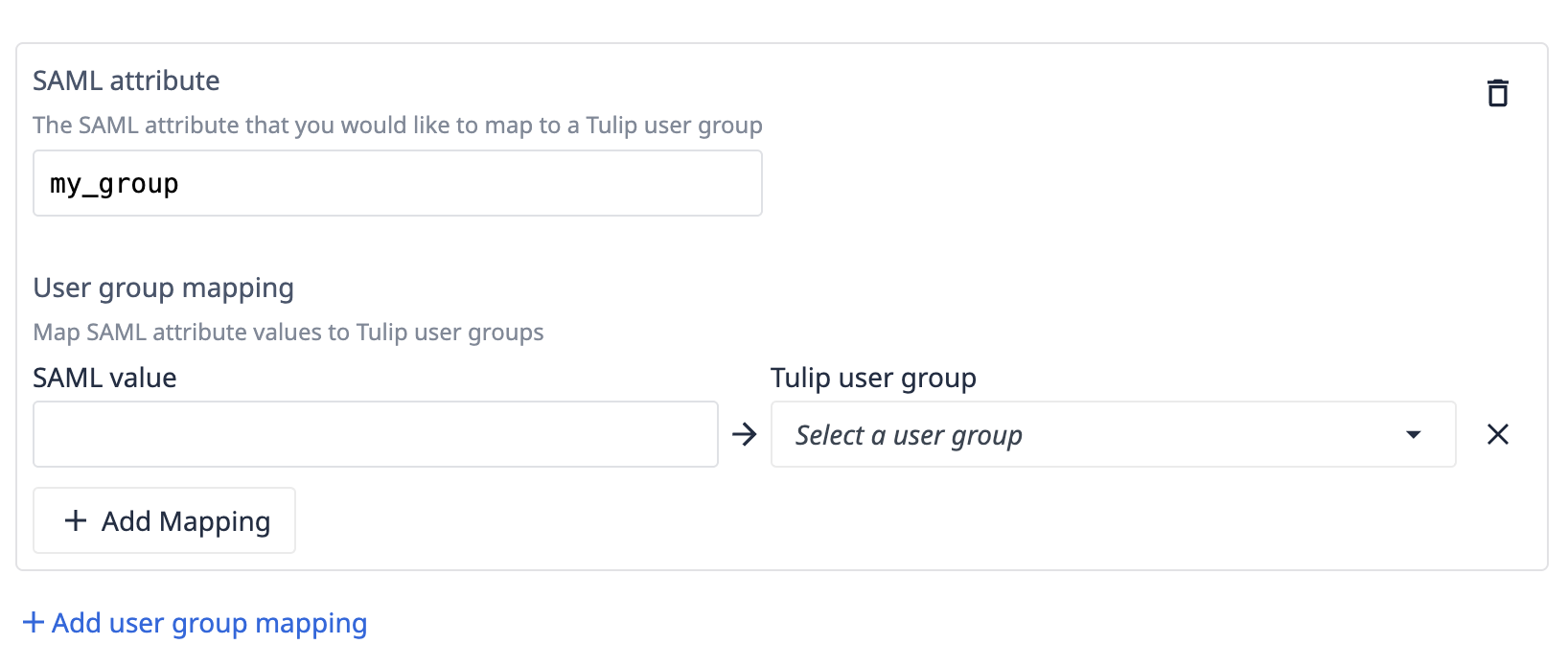

사용자 그룹 옵션을 '켜기'로 전환하면 SAML의 속성 값에 따라 IdP의 사용자를 Tulip의 사용자 그룹에 매핑할 수 있습니다.

그런 다음 최대 100개의 SAML 속성의 이름을 지정하고 각 속성의 값을 사용자 그룹에 매핑할 수 있습니다. 그런 다음 사용자를 여러 사용자 그룹에 매핑할 수 있습니다.

예제- IdP 내에서 액세스 그룹 만들기

다음 예는 SAML 설정의 다양한 옵션을 어떻게 함께 사용할 수 있는지 확인하는 데 도움이 됩니다.

표준화된 튤립 역할 만들기

모든 사용자는 IdP 사용자 이름 및 비밀번호로 인증한 후 Tulip에서 권한을 확인할 수 있도록 IdP에 지정된 역할 속성이 필요합니다.

이 역할 필드를 사용하여 표준 명명 규칙을 사용하여 액세스할 수 있는 사이트를 결정할 수도 있습니다. 역할 필드는 설정 변수로만 사용할 수 있지만, 사용자를 IdP 내의 특정 Tulip 그룹에 할당하고 이를 속성에 매핑하는 것이 좋습니다.

역할

여기에서 Tulip 사용자 역할을 검토하세요. 모든 사용자에게는 적어도 하나의 역할이 필요합니다. 사용자에게 여러 개의 역할이 있는 경우 Tulip은 가장 높은 액세스 권한을 가진 역할을 선택합니다.

역할의 예로는 계정 소유자가 있습니다.

There needs to be at least one Account Owner per site.

사이트

조직에 두 개의 사이트가 있고 각각에 대한 Tulip 인스턴스가 있다고 가정해 보겠습니다.

각 사이트를 위치(각각 텍사스와 런던)로 표시할 수 있습니다.

사이트와 역할 결합하기

이 두 가지 속성을 결합하여 사용자에게 할당할 그룹 매트릭스를 만들 수 있습니다. 조직에서 필터링하기 쉽도록 값 앞에 튤립을 붙이거나 앞에 붙이는 것이 좋습니다.

규칙: 튤립 사이트 역할

| acme-texas.tulip.co | acme-london.tulip.co | |

| 계정 소유자 | 튤립-텍사스 계정 소유자 | 튤립-런던 계정 소유자 |

| 애플리케이션 관리자 | 튤립-텍사스신청 관리자 | 튤립 런던 애플리케이션 관리자 |

| Viewer | 튤립-텍사스뷰어 | 튤립-런던뷰어 |

| Operator | 튤립-텍사스 오퍼레이터 | 튤립-런던 연산자 |

| ... |

Jane Smith가 텍사스 사이트의 사이트 리더인 경우 그녀를 tulip-texasAccountOwner 그룹에 할당할 수 있습니다. Jane Smith도 런던 사이트에 대한 보기 액세스 권한이 필요한 경우, 그녀를 tulip-londonViewer 그룹에 추가할 수 있습니다.

이러한 그룹을 튤립에 대한 속성으로 노출하기

IdP에서 Jane은 'tulip-'라는 접두사가 포함된 모든 그룹이 매핑되는 tulip-role 속성을 가져야 합니다.

그녀가 Tulip에 로그인할 때 tulip-role 속성은 두 가지 값, 즉 tulip-texasAccountOwner, tulip-londonViewer를 갖습니다 . 각 튤립 인스턴스에 대한 역할 매핑을 개별적으로 구성하여 각 인스턴스에서 올바른 권한을 받도록 할 수 있습니다.

글로벌 역할

예를 들어 'Viewer' 역할과 같은 글로벌 액세스 역할을 만들 수도 있습니다. 이러한 사용자는 동일한 권한으로 모든 Tulip 인스턴스에 로그인할 수 있습니다. 이를 위해 권장되는 형식은 다음과 같습니다:

tulip-globalViewer

이 사용자가 각 인스턴스에 액세스할 수 있도록 하려면 계정 설정의 SAML 구성 페이지에서 각 개별 인스턴스에 대해 이 역할 매핑을 설정해야 합니다.

원하는 것을 찾았나요?

community.tulip.co로 이동하여 질문을 게시하거나 다른 사람들이 비슷한 문제를 겪었는지 확인할 수도 있습니다!