Instrukcje i metodologia definiowania polityki dostępu i zarządzania SAML dla organizacji.

SAML umożliwia organizacjom zarządzanie uwierzytelnianiem i prawami dostępu użytkowników Tulip przy użyciu istniejącego dostawcy tożsamości (IdP). Niniejszy przewodnik szczegółowo opisuje dostępne opcje implementacji integracji IdP na poziomie przedsiębiorstwa za pośrednictwem protokołu SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Przygotowanie

- Zrozumienie ról użytkowników Tulip

- Zbierz przewidywanych użytkowników Tulip według ról, aby być gotowym do aktualizacji atrybutu SAML z ich rolą Tulip.

- Określenie, kto w organizacji będzie konfigurował konto IdP i Tulip.

Opcje konfiguracji SAML + Tulip

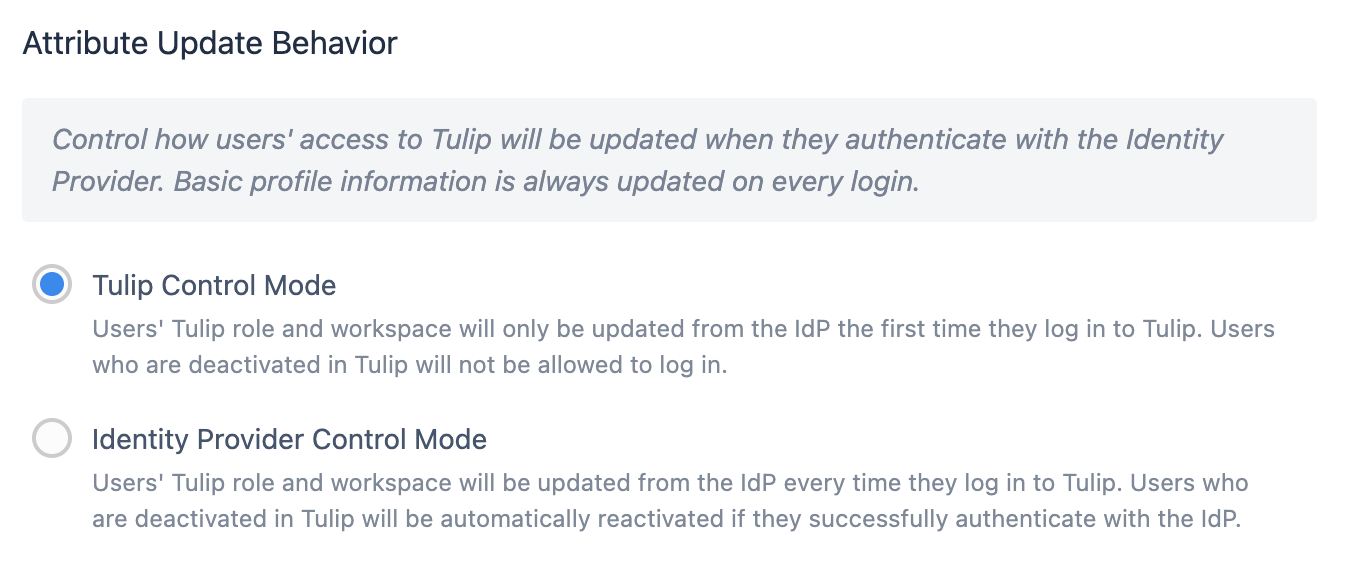

Tryby kontroli

Tryb kontroli Tul ip wskazuje, że rola i obszar roboczy użytkownika Tulip są pobierane z mapowania atrybutów SAML tylko przy pierwszym logowaniu do Tulip.

Użytkownicy dezaktywowani w Tulip nie mogą się zalogować.

Tryb kontroli IdP oznacza, że rola i obszar roboczy użytkownika Tulip będą aktualizowane z IdP przy każdym logowaniu.

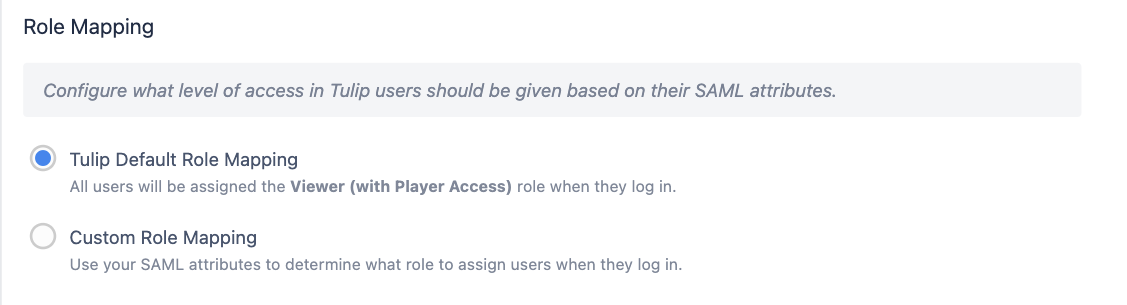

Domyślne mapowanie ról (tylko w trybie kontroli Tulip)

Przy pierwszym logowaniu wszyscy użytkownicy otrzymują domyślny poziom dostępu (Viewer z dostępem Player). Właściciel konta będzie następnie musiał ręcznie dostosować rolę do odpowiedniego poziomu w Tulip.

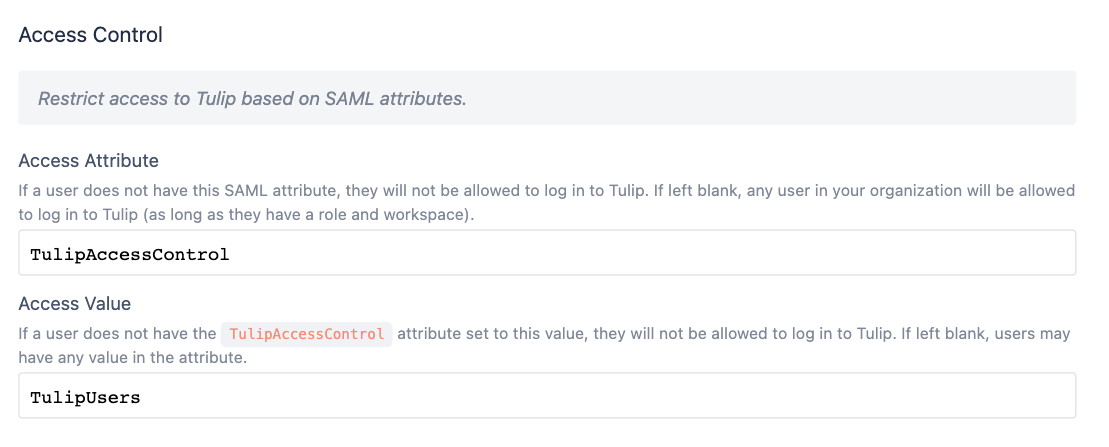

Kontrola dostępu (tylko tryb kontroli Tulip)

Możesz dodać atrybut kontroli dostępu, w którym użytkownik musi mieć określoną wartość, aby uzyskać dostęp do Tulip. Jest to szczególnie istotne w przypadku domyślnych scenariuszy mapowania, w których nadal chcesz dyktować, kto powinien mieć dostęp do Tulip, niezależnie od roli lub obszaru roboczego.

Na przykład:

- Użytkownik musi mieć atrybut TulipAccessControl ustawiony na True.

- Użytkownik musi należeć do grupy TulipUsers, która jest widoczna poprzez atrybut TulipAccessControl (patrz przykład poniżej).

Jeśli zdecydujesz się na użycie kontroli dostępu, będziesz musiał poprosić swój zespół IdP o dodanie zdefiniowanego atrybutu i wartości do wszystkich użytkowników, którzy powinni mieć dostęp do Tulip.

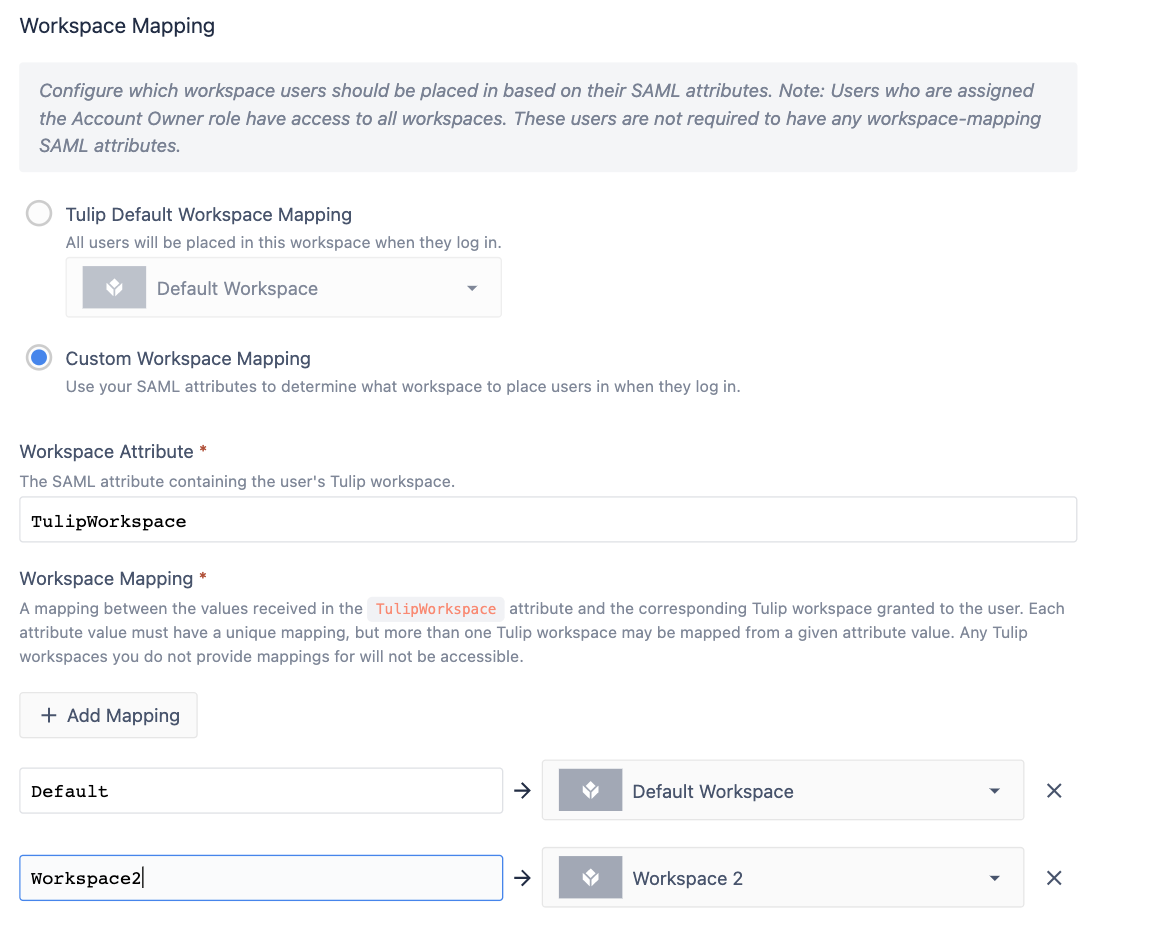

Przestrzenie robocze

Szczegółowe informacje na temat obszarów roboczych można znaleźć tutaj

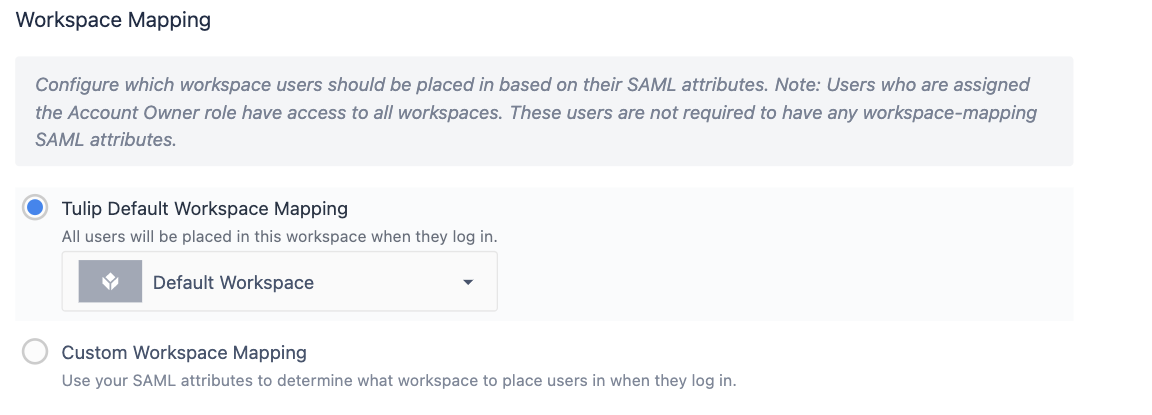

Podobnie jak w przypadku atrybutu roli, będziesz mieć teraz możliwość automatycznego mapowania użytkowników do określonego obszaru roboczego podczas początkowego tworzenia użytkownika. Po utworzeniu użytkownika właściciele kont mogą elastycznie przenosić użytkowników między obszarami roboczymi.

Niestandardowe mapowanie przestrzeni roboczej SAML

:::(Info) (Wiele przestrzeni roboczych) Należy pamiętać, że można mapować użytkowników do wielu przestrzeni roboczych tylko w trybie Tulip Control Mode.

W trybie IdP Control Mode każdy użytkownik może być członkiem tylko jednej przestrzeni roboczej.

:::

Przy pierwszym logowaniu użytkownik otrzymuje dostęp do obszaru roboczego na podstawie grupy przedstawionej w jego atrybucie obszaru roboczego. Po tym momencie Tulip nie będzie już odczytywał atrybutu przestrzeni roboczej tego użytkownika, a wszelkie zmiany przestrzeni roboczej muszą być dokonywane na platformie przez właściciela konta.

Domyślne mapowanie przestrzeni roboczej

Przy pierwszym logowaniu wszyscy użytkownicy otrzymują dostęp do domyślnej przestrzeni roboczej wybranej przez użytkownika. Właściciel konta może następnie dostosować dostęp do przestrzeni roboczej.

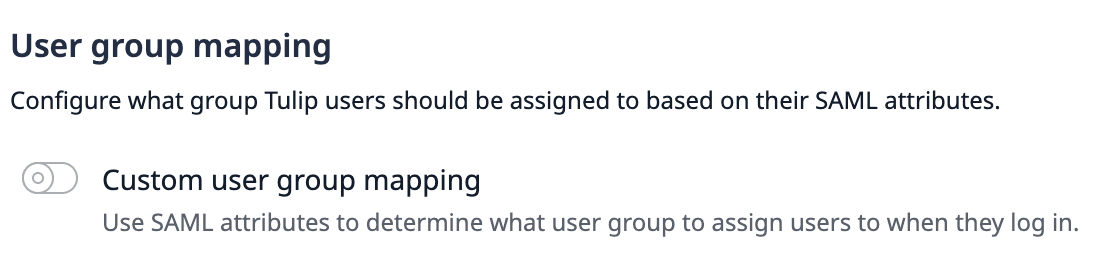

Grupy użytkowników

We wszystkich konfiguracjach SAML można mapować użytkowników do grup użytkowników Tulip{target=_blank}.

Grupy użytkowników istnieją na poziomie konta. Gdy użytkownik zostanie zmapowany do grupy użytkowników, będzie członkiem tej grupy we wszystkich obszarach roboczych.

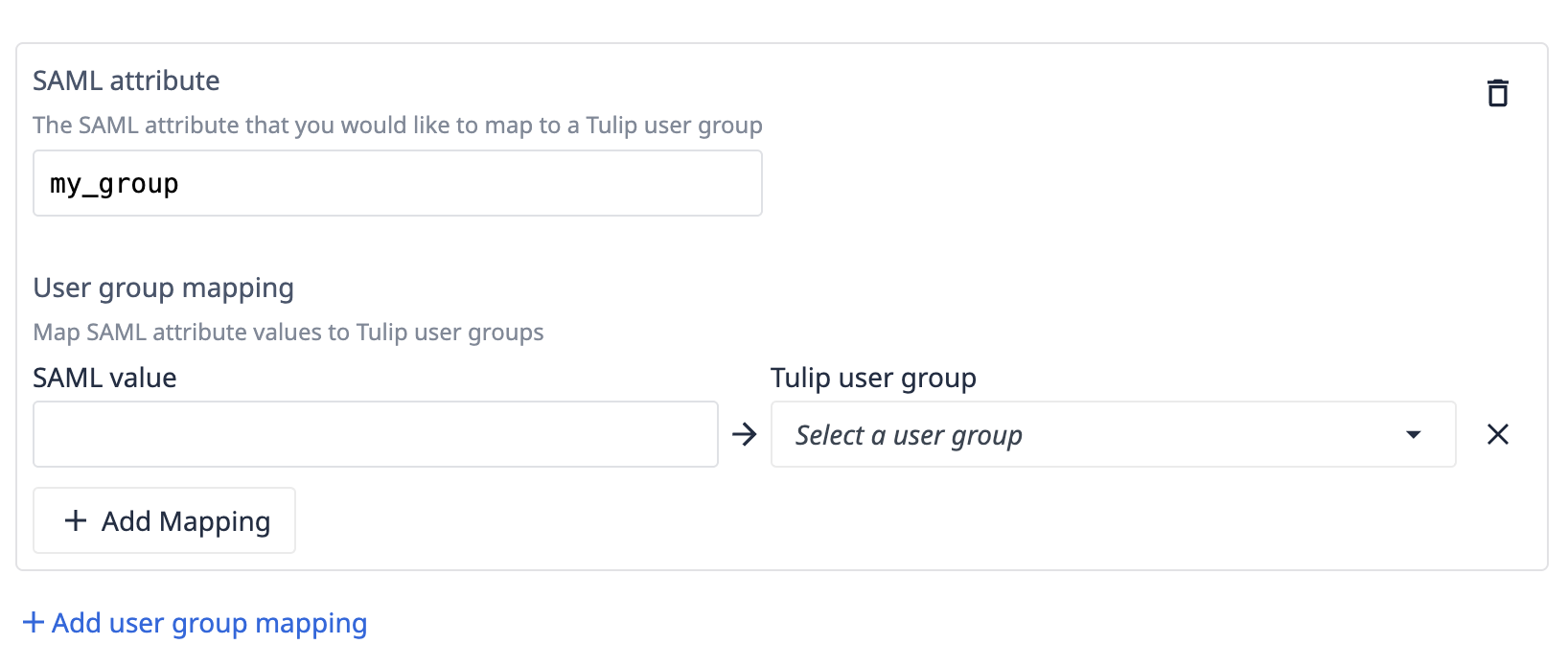

Po włączeniu opcji User Groups, będziesz mógł mapować użytkowników z IdP do User Groups w Tulip na podstawie wartości atrybutu w SAML.

Następnie można nazwać do 100 atrybutów SAML i zmapować wartości z każdego z nich do grupy użytkowników. Użytkownik może być następnie mapowany do wielu grup użytkowników.

Przykład - Tworzenie grup dostępu w ramach IdP

Poniższy przykład pomoże ci zobaczyć, jak wszystkie różne opcje w ustawieniach SAML mogą być używane razem.

Tworzenie standardowych ról Tulip

Każdy użytkownik będzie potrzebował atrybutu roli określonego w IdP, aby Tulip mógł określić swoje uprawnienia po uwierzytelnieniu za pomocą nazwy użytkownika i hasła IdP.

Możesz również użyć tego pola roli, aby określić, do jakich witryn mają dostęp, używając standardowej konwencji nazewnictwa. Chociaż pole roli może być po prostu ustawioną zmienną, zaleca się przypisanie użytkownika do określonych grup Tulip w IdP i zmapowanie ich do atrybutu.

Rola

Przejrzyj tutaj role użytkowników Tulip. Każdy użytkownik będzie potrzebował co najmniej jednej roli. Jeśli użytkownik ma wiele ról, Tulip wybierze tę z najwyższym dostępem.

Przykładową rolą jest Właściciel konta.

There needs to be at least one Account Owner per site.

Witryna

Załóżmy, że Twoja organizacja ma dwie witryny, z instancją Tulip dla każdej z nich.

Możemy oznaczyć każdą witrynę przez jej lokalizację (odpowiednio Teksas i Londyn).

Łączenie lokalizacji i ról

Możemy połączyć te dwie właściwości, aby utworzyć macierz grup dla użytkowników, którzy mają zostać przypisani. Zalecamy, aby organizacje dołączały lub poprzedzały wartość za pomocą Tulip, aby łatwiej było filtrować.

Konwencja: tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| Właściciel konta | tulip-texasAccountOwner | tulip-londonAccountOwner |

| Nadzorca aplikacji | tulip-texasApplicationSupervisor | tulip-londonApplicationSupervisor |

| Przeglądarka | tulip-texasViewer | tulip-londonViewer |

| Operator | tulip-texasOperator | tulip-londonOperator |

| ... |

Jeśli Jane Smith jest liderem witryny w Teksasie, należy przypisać ją do grupy tulip-texasAccountOwner. Jeśli Jane Smith potrzebuje również dostępu do widoku w witrynie w Londynie, można ją dodać do grupy tulip-londonViewer.

Udostępnianie tych grup jako atrybutów dla Tulip

W twoim IdP, Jane powinna mieć atrybut, tulip-role, gdzie wszystkie grupy, których jest członkiem, zawierające przedrostek "tulip-" zostaną zmapowane.

Kiedy loguje się do Tulip, atrybut tulip-role ma dwie wartości: tulip-texasAccountOwner, tulip-londonViewer. Możesz skonfigurować mapowanie ról dla każdej instancji Tulip indywidualnie, aby otrzymała prawidłowe uprawnienia w każdej instancji.

Role globalne

Możesz także utworzyć globalne role dostępu, na przykład rolę "Viewer". Ci użytkownicy będą mogli logować się do każdej instancji Tulip z tymi samymi uprawnieniami. Zalecany format to:

tulip-globalViewer

Musisz skonfigurować to mapowanie ról na każdej instancji na stronie konfiguracji SAML w Ustawieniach konta, aby umożliwić temu użytkownikowi dostęp do każdej instancji.

Czy znalazłeś to, czego szukałeś?

Możesz również udać się na stronę community.tulip.co, aby opublikować swoje pytanie lub sprawdzić, czy inni mieli do czynienia z podobnym pytaniem!