Cómo construir tu primer conector MQTT

Utiliza esta guía para aprender a introducir Temas MQTT en Tulip

En esta guía, aprenderás:* Cómo configurar una fuente de datos MQTT en Tulip

Si tienes un broker MQTT en funcionamiento que te gustaría conectar a Tulip, entonces estás listo para configurar una fuente de datos MQTT y crear tu primera aplicación de monitorización de máquinas.

Configuración de una conexión MQTT

Los conectores MQTT se pueden crear desde la página de conectores, o desde la página de fuente de datos de la máquina. El proceso de configuración no difiere, y una conexión creada en un lugar se mostrará en el otro.

Puede encontrar más detalles sobre la creación de conectores aquí: Cómo configurar un conector

Configuración como fuente de datos de máquinas

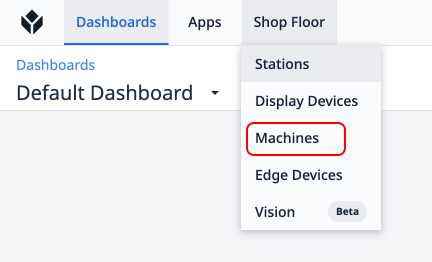

- Haga clic en la opción Máquinas de la pestaña Taller de la Barra de Menús.

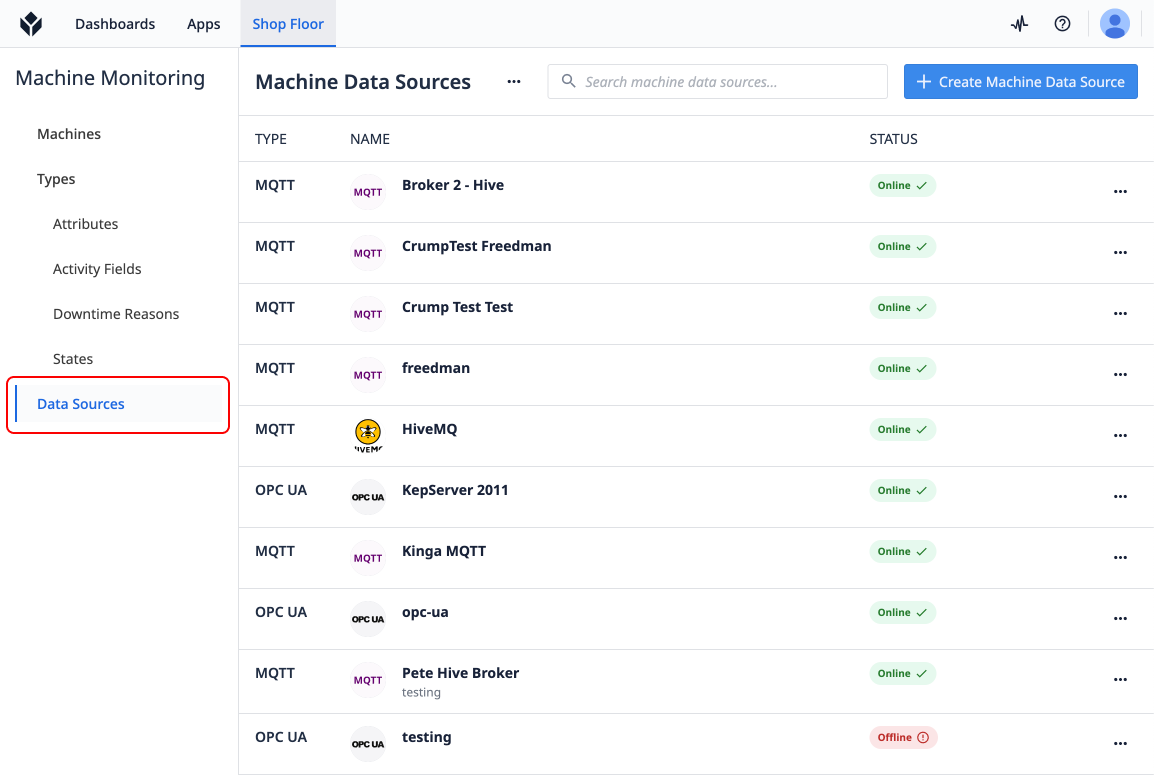

- Luego, haga clic en Fuentes de Datos de Máquinas en el cajón de la izquierda.

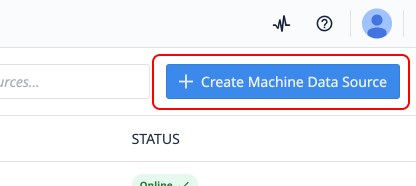

- Luego, haga clic en Crear Fuente de Datos de Máquina de la página Fuentes de Datos de Máquina.

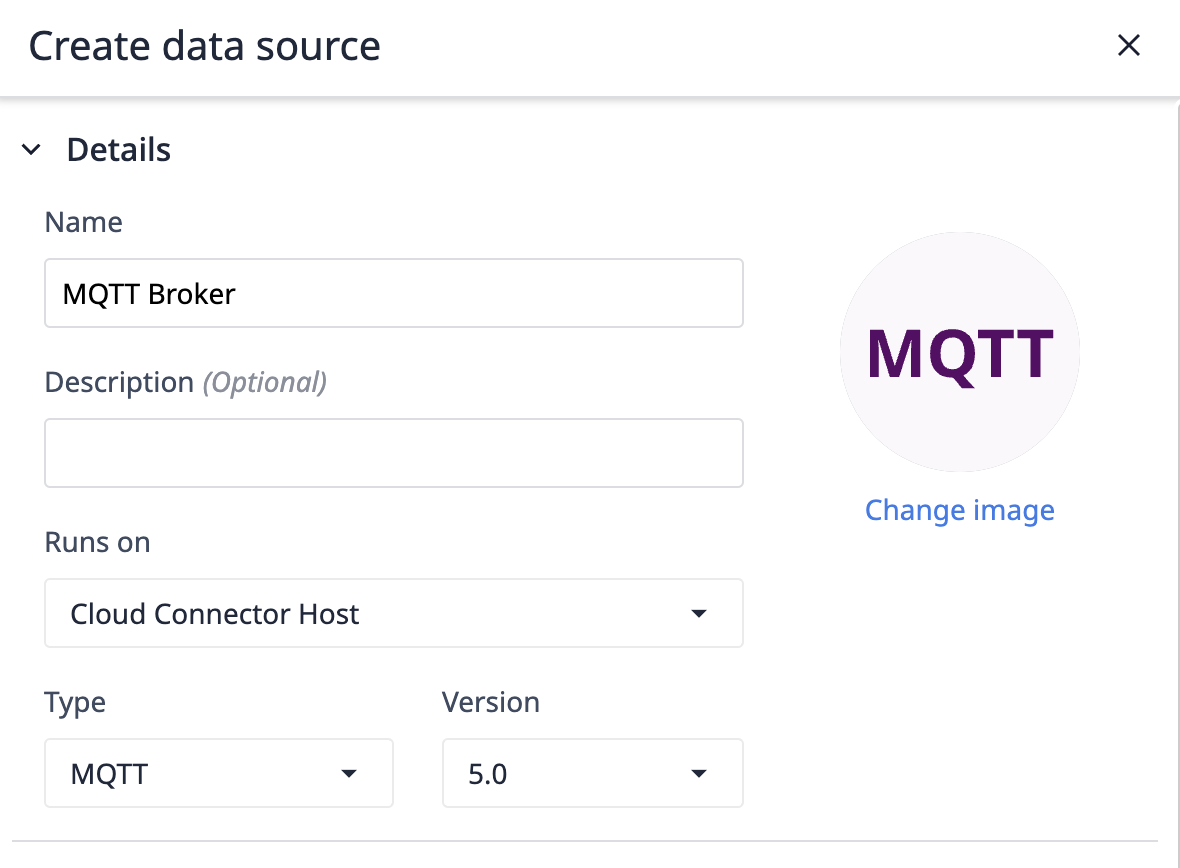

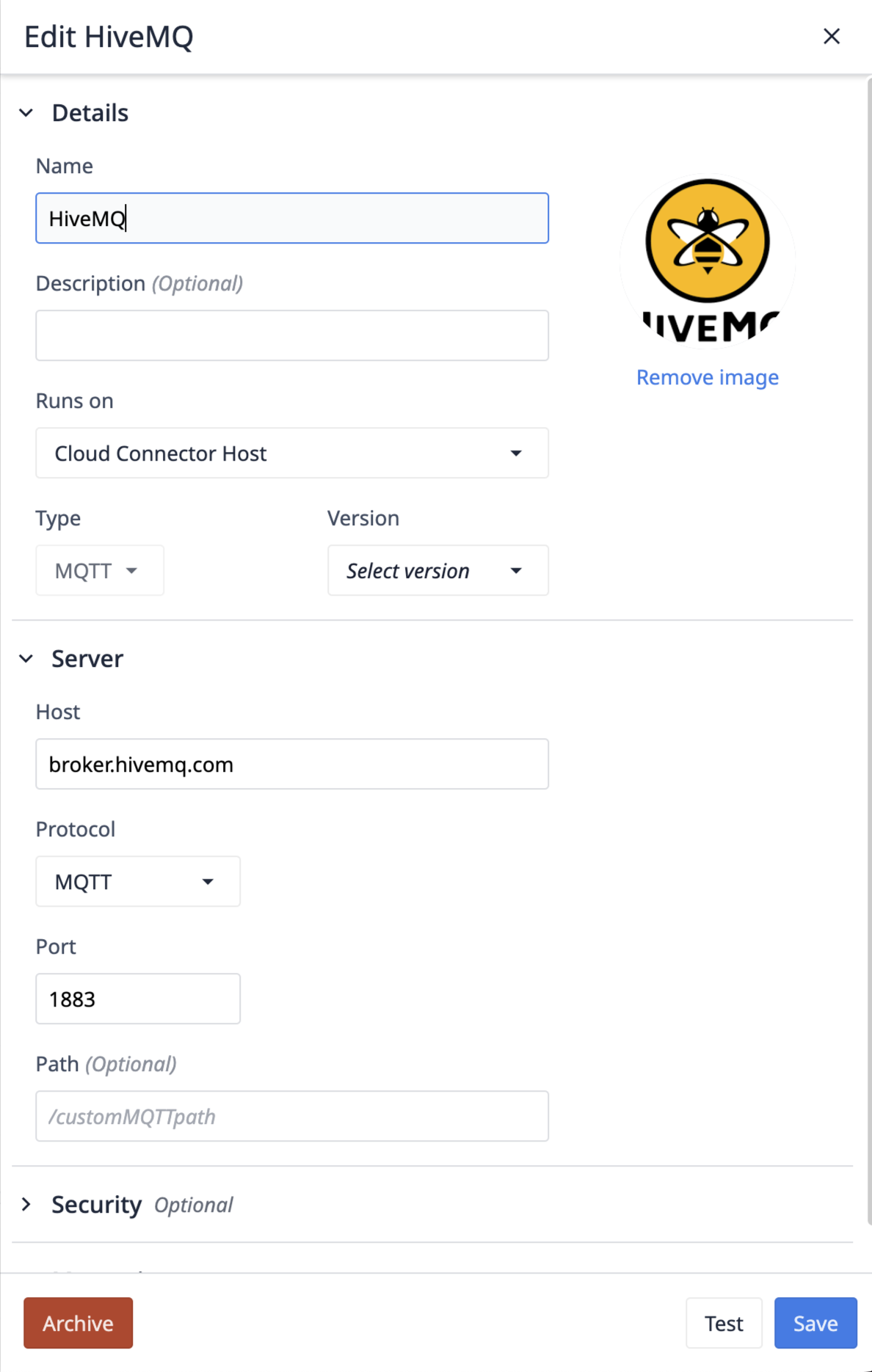

- Asigne un nombre a su fuente de datos, seleccione un Host Conector, seleccione MQTT y la versión de MQTT que desee.

- Añada los detalles de conexión para conectarse a su broker.

Configurar la conexión MQTT

Se ejecuta en

Runs on representa el Host del Conector que será responsable de gestionar la conexión con su broker. Si su broker no es accesible a través de Internet, necesitará un Host Conector On-Prem para acceder a su broker MQTT. Por favor, revise los siguientes requisitos de versión antes de probar el Connector Host.

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT vs. MQTTs

MQTTs es simplemente MQTT, con una capa de seguridad añadida. Cuando se selecciona MQTTs, se utilizará SSL/TLS para la comunicación entre el cliente y el broker. Además, MQTTs admite claves privadas, certificados y tokens de CA de confianza. Con sólo MQTT seleccionado, sólo está disponible la autenticación a través de nombre de usuario y contraseña, o nombre de usuario por ID de cliente.

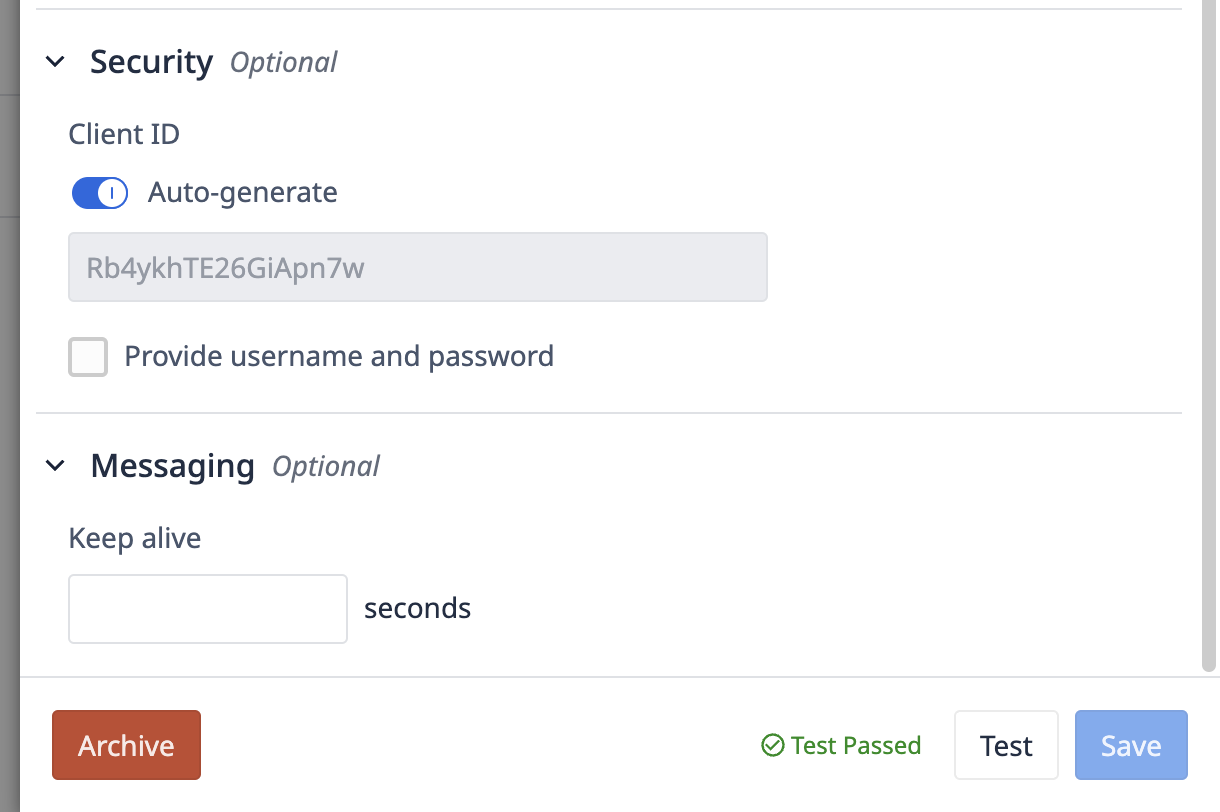

ID de cliente

El ID de cliente es la forma en que el cliente Tulip se identificará ante tu broker MQTT. En el nivel más simple, esto se utiliza a menudo para la autenticación y control de acceso. Se puede establecer en un valor estático, o en un valor aleatorio con la opción "Auto-generate" activada.

Mantener vivo

Keep alive es el tiempo máximo, en segundos, que el cliente desea mantener abierta la comunicación con el broker. Si no se ha transmitido ningún mensaje del broker al cliente en ese tiempo, el cliente enviará un mensaje al broker indicando que sigue vivo.

Sesión limpia

El indicador MQTT Clean Session determina la duración de la sesión. Si está marcada, se inicia una nueva sesión y todos los datos de la sesión (suscripciones, mensajes en cola) se descartan al desconectarse. Si no está marcada, el agente intenta reanudar una sesión anterior, conservando las suscripciones y los mensajes para el cliente si se vuelve a conectar.

Información sobre certificados MQTT

Clave privada

Actualiza la propiedad de la clave en la configuración de autenticación de Node.js.

Claves privadas en formato PEM. PEM permite la opción de que las claves privadas estén encriptadas. Las claves cifradas se descifrarán con options.passphrase. Múltiples claves usando diferentes algoritmos pueden ser provistas ya sea como un array de cadenas de claves sin encriptar o buffers, o un array de objetos en la forma. La forma objeto sólo puede aparecer en una matriz. object.passphrase es opcional. Las claves cifradas se descifrarán con object.passphrase si se proporciona, o con options.passphrase en caso contrario.

Certificado

Actualiza la propiedad cert en la configuración de autenticación de Node.js.

Cadenas de certificados en formato PEM. Debe proporcionarse una cadena de certificados por cada clave privada. Cada cadena de certificados debe consistir en el certificado en formato PEM para una clave privada proporcionada, seguido de los certificados intermedios en formato PEM (si los hay), en orden, y sin incluir la CA raíz (la CA raíz debe ser conocida previamente por el par, ver ca). Si se proporcionan varias cadenas de certificados, no es necesario que estén en el mismo orden que sus claves privadas en clave. Si no se proporcionan los certificados intermedios, el peer no podrá validar el certificado y el handshake fallará.

CA de confianza

Actualiza la propiedad ca en la configuración de autenticación de Node.js.

Opcionalmente anula los certificados CA de confianza. Por defecto se confía en las conocidas CAs curadas por Mozilla. Las CAs de Mozilla son completamente reemplazadas cuando las CAs son explícitamente especificadas usando esta opción. El valor puede ser una cadena o un búfer, o una matriz de cadenas y/o búferes. Cualquier cadena o búfer puede contener varias CA PEM concatenadas. El certificado del par debe ser encadenable a una CA en la que confíe el servidor para que la conexión sea autenticada. Si se utilizan certificados que no se pueden encadenar a una CA conocida, se debe especificar explícitamente la CA del certificado como de confianza o la conexión no se autenticará. Si el homólogo utiliza un certificado que no coincide ni se puede encadenar con una de las CA predeterminadas, utilice la opción ca para proporcionar un certificado de CA con el que el certificado del homólogo pueda coincidir o encadenarse. Para los certificados autofirmados, el certificado es su propia CA y debe proporcionarse. Para los certificados codificados en PEM, los tipos admitidos son "TRUSTED CERTIFICATE", "X509 CERTIFICATE" y "CERTIFICATE". Véase también tls.rootCertificates.

Probar la conexión

Pulse Probar para ver si puede conectarse con éxito al broker.

Si la prueba tiene éxito, entonces usted está listo para configurar una máquina. Haga clic en Guardar, y luego vaya a la página Tipos de Máquinas para configurar su primera categoría de máquinas.

¿Ha encontrado lo que buscaba?

También puedes dirigirte a community.tulip.co para publicar tu pregunta o ver si otras personas se han enfrentado a una pregunta similar.