探索 OAuth2.0

欢迎来到 OAuth2.0 的探索之旅,OAuth2.0 是 Tulip 领域中一个功能强大但经常被误解的身份验证协议。在本文中,我们将揭开其基本原理的神秘面纱,指导您了解 Tulip 支持的身份验证流,揭开初始连接器配置的神秘面纱,并分享实现无缝启动的快速技巧。

OAuth2.0 可能错综复杂,为了简明扼要,我们在本文中省略了一些详细的技术内容。如果你渴望深入了解 Tulip 对刷新令牌、范围和受众管理以及自定义连接器配置的处理,我们建议你查看这本深入的 OAuth2.0 技术指南。

揭开基础知识的面纱

在深入了解具体细节之前,我们建议您先熟悉一下环境,并对连接器主机及其功能有一个大致的了解。

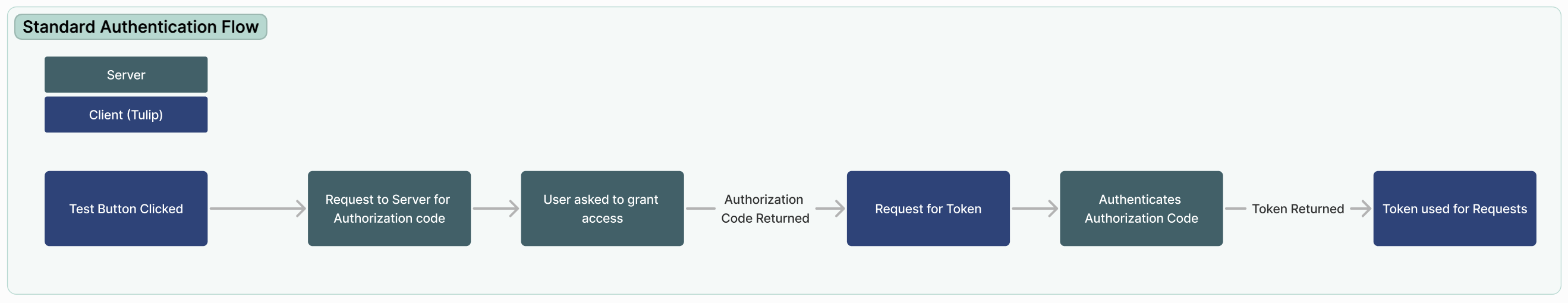

OAuth2.0 是 Tulip(客户端)与业务系统建立身份的一种机制。访问权限通过握手授予,Tulip 主要支持授权代码流,这是最常见的 OAuth 流程。以下是该流程的简要概述:

- 用户在保存连接器之前点击测试按钮启动流程。

- Tulip 与 OAuth 提供商的授权服务器通信,共享特定参数,如客户端身份、作用域(尝试访问的内容)和其他相关细节。

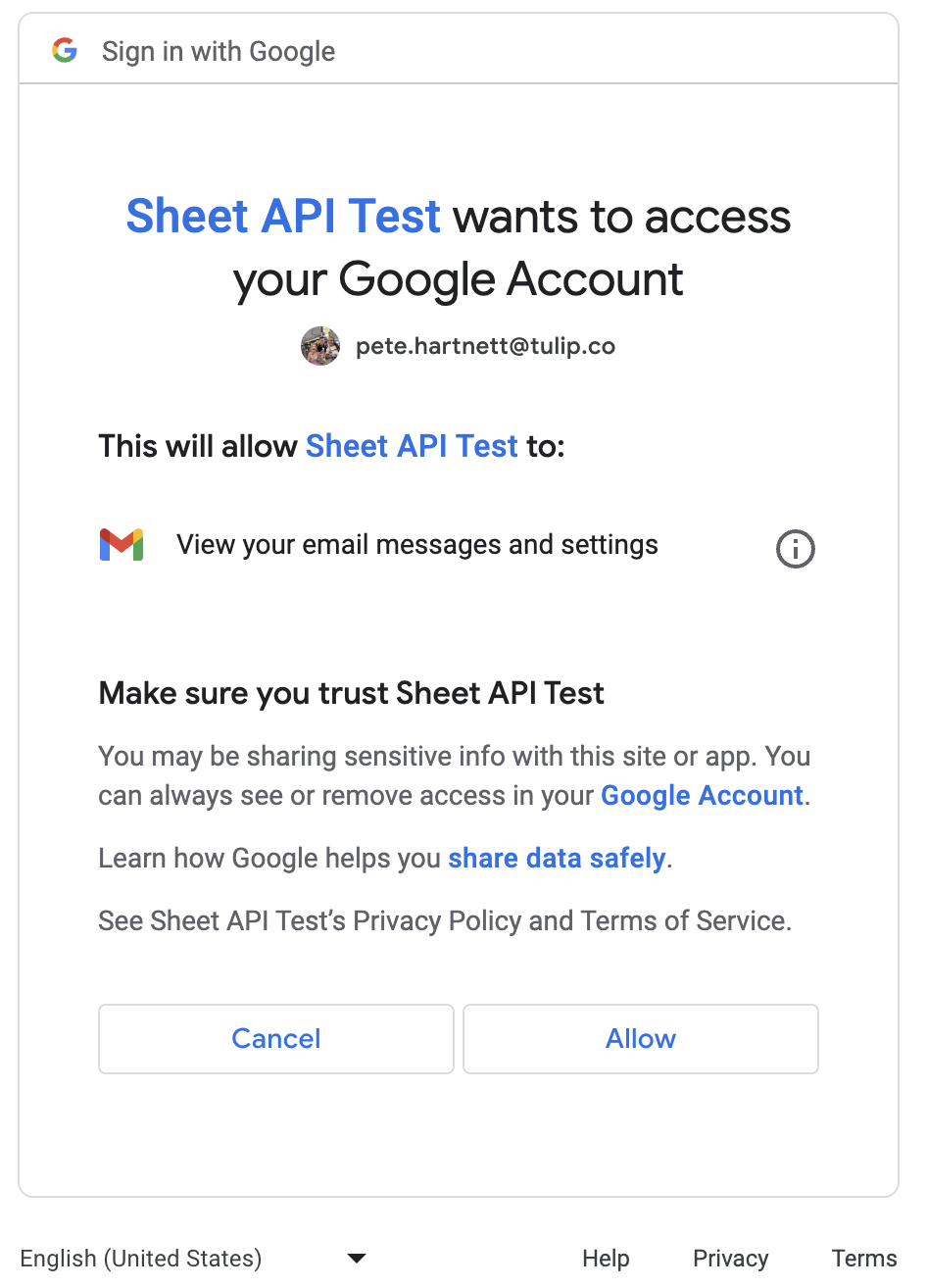

- 授权服务器会提示用户授予访问权限,如下图所示:

- 用户同意后,授权服务器会生成一个授权代码并结束验证窗口。

- 有了授权码,Tulip 就会安全地向令牌端点申请令牌,并提供授权码、客户端 ID、客户端秘密和其他属性。

- 验证授权代码后,服务器会回复一个令牌和一个刷新令牌。该令牌用于用户授权请求。

- 现在,Tulip 可以使用提供的授权令牌代表用户执行请求。

配置 OAuth

配置示例

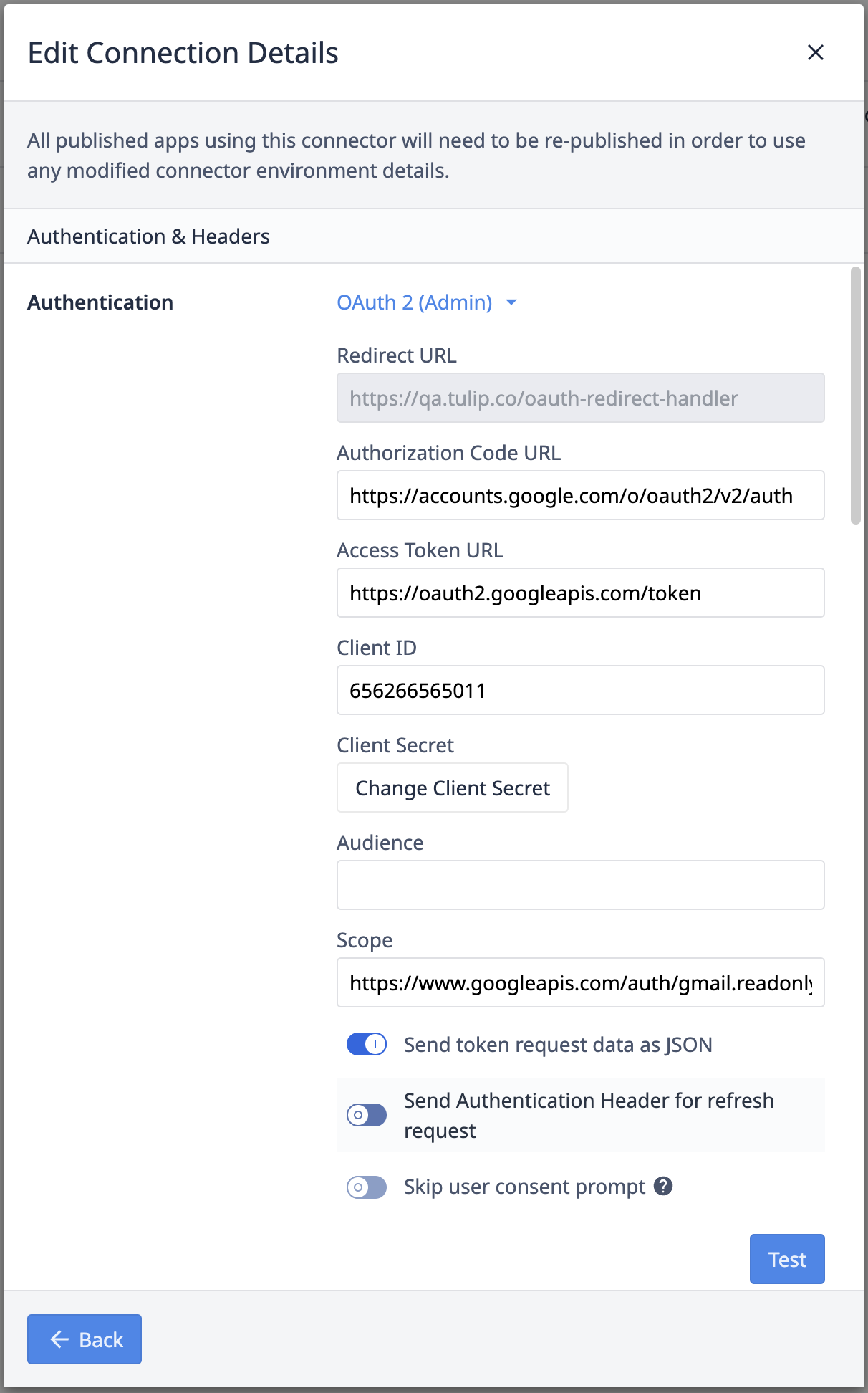

验证类型

Tulip 支持两种 OAuth2.0 验证类型:管理员 OAuth 和操作员 OAuth。关键区别在于如何在用户之间共享凭证。

:::(Info) (注)在旧版本的 Tulip 中,OAuth2.0(服务账户)被称为 OAuth2(管理员),而 OAuth2.0(用户凭证)被称为 OAuth2(操作员):

- **OAuth2.0(服务帐户):**为郁金香播放器中的所有用户使用连接器测试期间提供的凭证。非常适合在企业内共享凭证。如果凭证过期,则需要管理员重新认证。

- **OAuth2.0(用户凭证):**根据登录到 Tulip Player 的用户进行分段验证。如果用户尚未进行身份验证或身份验证过期,用户将在 Tulip Player 中进行 OAuth 流程。

授权码 URL

这是 Tulip 在验证码流程步骤 2 中联系的 URL。可在 OAuth 提供商的 API 文档中找到,通常以/auth或/authorize 结尾。

访问令牌 URL

授权服务器响应后,会向访问令牌 URL 发出请求,以获取用于身份验证的令牌。一般以/token 结尾。

客户端 ID 和客户端密文

客户端 ID 由 OAuth 提供商的用户界面生成,与验证码初始请求一起传递。客户 ID 和客户机密伴随着所有令牌请求。

受众和范围

受众 "指定用户希望访问的特定资产,"范围 "则定义用户希望在这些资产上进行的操作。两者都会在步骤 2 中的授权码请求中传达。

其他选项

- **以 JSON 格式发送令牌请求数据:**更改发送到令牌 URL 的请求的编码类型。如果特定集成需要,可启用。

- **为刷新请求发送验证头:**启用后,会在刷新请求中添加额外的 Header 。

- **跳过用户同意提示:**控制验证码请求的提示属性。禁用时设置为

同意,启用时设置为登录,让 OAuth 提供商决定要显示的登录屏幕。

:::(Warning) (注)对于某些集成,请排除提示属性或将其设置为无。如需了解更多功能,请联系 support@tulip.co:

深入挖掘

渴望了解更多信息?请阅读以下文章: