- 第一段階。

- 建筑物

- 应用设计

- 应用程序编辑器

- 郁金香应用程序编辑器介绍

- 创建新的郁金香应用程序

- 如何在应用程序编辑器和播放器中使用键盘快捷键

- 郁金香中的多语言功能

- 步骤

- 小装饰

- 什么是 Widget?

- 输入小工具

- 嵌入式小工具

- 按钮小工具

- 如何配置小工具

- 为步骤添加输入部件 更新资料

- 什么是交互式表格小工具?

- Product Docs Template

- 如何嵌入视频

- 如何在应用程序中嵌入分析功能

- 使用文件

- 动态填充单选或多选 widget

- 如何使用复选框小工具

- 如何添加条形码小工具

- 如何在步骤中添加网格小部件

- 如何在应用程序内和应用程序之间复制/粘贴内容

- 如何在步骤中添加仪表小部件

- 自定义部件概述 更新资料

- 创建签名表步骤

- 使用输入部件进行数据验证 更新资料

- 记录历史小工具概述

- 表格步骤的技术细节

- 如何在应用程序中添加图片

- 如何使用电子签名小工具

- 应用程序中的数字格式 更新资料

- 教科文组织

- 什么是触发器?

- 阶跃触发器

- 应用程序级触发器

- 小部件触发器

- 应用程序过渡指南

- Capture App Screenshot

- 计时器触发器

- 如何添加设备触发器

- 如何通过条件(If/Else 语句)添加触发器

- 触发器编辑器中的操作和转换列表

- 最常见的十大触发因素是什么?

- 如何通过触发器设置部件颜色

- 如何发送电子邮件

- 如何为 Tulip 用户设置短信通知

- 如何从触发器打印步骤

- 如何在应用程序编辑器中使用表达式编辑器

- 表达编辑器的技术细节

- 应用程序编辑器中的完整表达式列表

- 使用日期时间表达式

- 类型化表达

- 使用数组和对象表达式

- 在触发器中处理时间

- 支持的自定义日期格式

- 如何完成应用程序

- 如何通过设备摄像头扫描条形码和 QR 码

- 如何在触发器中添加正则表达式

- 在郁金香应用程序中使用应用程序信息

- 如何使用触发器调用连接器函数

- 变量

- 解决问题

- 达蒂(印度教女神)。

- 连接器

- 分析

- 视觉

- 设备监测

- 受管制行业

- 副驾驶站在第一线。

- 自动化

- 进口中的出口

- 运行应用程序

- 管理

- Developers

- Connect to Software

- Connect to Hardare

- Edge Devices

- 支持的设备

- 可与郁金香配合使用的即插即用设备列表

- 创建和支持设备驱动程序

- 郁金香中的设备驱动程序支持

- 如何设置条形码扫描仪

- 使用串行驱动程序

- 如何将斑马打印机与 Tulip 集成

- 使用 Zebra 网络打印机驱动程序

- 使用 Zebra GK 系列标签打印机驱动程序

- 使用 USB 波贝盒驱动程序

- 使用康耐视 In-Sight 2000 驱动程序

- 如何配置康耐视和 Tulip

- 使用 MT SevenExcellence PH 计驱动程序

- 使用通用 ADC 驱动程序

- 使用欧米茄 HH806 温度计驱动器

- 使用数字卡尺驱动器

- 如何设置通用 TS05 蓝牙测温枪

- 使用康耐视 DataMan TCP 驱动程序

- 为 Windows Tulip Player 设置三丰 U-WAVE 接收器

- 使用布雷克内尔 PS25 称重驱动器

- 使用 RFID 驱动程序

- 使用Kolver EDU 2AE/TOP/E驱动程序

- 使用 USB 脚踏板驱动程序

- 使用 Torque 开放协议驱动程序

- 使用 Dymo M10 USB 电子称驱动程序

- 使用康耐视 In-Sight 驱动程序

- 使用 Telnet 驱动程序

- 使用通用 I/O 驱动程序

- 如何设置科尔弗扭矩控制器

- 使用 Insize 多通道卡尺驱动器

- 使用 Dymo S50 USB 电子称驱动程序

- 斑马 Android DataWedge 配置

- 将三丰数字卡尺与三丰 U 波驱动器配合使用

- 如何添加奥豪斯秤并将输出存储在变量中

- 温湿度传感器单元测试

- Troubleshoot

- Nodo Rosso.

- 创建可重复使用的组件

- 使用应用程序接口

- Edge Driver SDK

- 技术和信息技术文件

- 指南

- 图书馆

- 使用郁金香图书馆 更新资料

- Laboratory Operation App Suite

- 图书馆藏书

- 图书馆应用程序

- 教科书上的例子

- 应用解决方案

- CMMS 应用程序包

- Zerokey solutions

- 成果的可见性

- 物品委託電子申告(eBR)申請書類一式

- 盈科 CAPA Lite

- 5 为何使用人工智能进行根源分析

- 利用人工智能进行简单的缺陷报告

- 业务案例生成器

- 轮班启动会议

- 看板应用程序套件

- 简单的 OEE 控制面板

- Arena BOM 解决方案

- 设备管理应用程序套件

- 简单核对表

- 清单管理套件

- 考勤管理简单解决方案

- 包装与装运图书馆应用

- CAPA 管理

- 移动照相机应用程序

- OEE 计算器

- 每小时生产记分卡

- 材料反冲

- 质量事件仪表板

- 首次通过产量申请

- 采光

- 培训解决方案

- 数字系统库存

- 视觉定位跟踪

- 数字系统访问管理

- 材料管理

- 工具与资产经理

- 优质活动管理

- 带断光传感器的步进推进器

- 数字秒表

- 审核清单

- 卡塔纳企业资源规划应用程序

- 高级别基线评估

- 物料清单管理

- 安全事故经理

- Composable Lean

- Composable Mobile

- 如何申请

- 可堆肥 MES

- 制药行业的 MES 系统

- 连接器和单元测试

- Planeus 单元测试 更新资料

- COPA-DATA 连接器 新

- Veeva 连接器

- Inkit 连接器

- MRPeasy 连接器

- Oracle 融合连接器

- LabVantage 连接器和单元测试

- 谷歌聊天连接器

- Salesforce 连接器

- Litmus 概览

- eMaint 连接器

- eLabNext 连接器

- Acumatica ERP 连接器

- CETEC 连接器

- PagerDuty 连接器

- NiceLabel 集成

- Aras 集成概述

- SDA 集成

- 尼米乐队单元测试

- 竞技场整合 更新资料

- 条码扫描器单元测试

- 脚踏板单元测试

- 开始在 RealWear 头戴式耳机上使用郁金香

- 空气台连接器

- 希波连接器

- 调酒师集成

- SAP S/4 HANA 云连接器

- RFID 扫描仪单元测试

- Jira 连接器

- 斑马标签打印机单元测试

- 谷歌翻译连接器

- MSFT Power Automate

- OpenAI 连接器

- 谷歌日历连接器

- 郁金香应用程序接口单元测试

- Duro PLM 单元测试

- HiveMQ 单元测试

- 与 NetSuite 集成

- 康耐视单元测试

- PowerBI 桌面集成

- ProGlove 单元测试

- Fivetran 集成

- ParticleIO 集成

- Google Drive 连接器

- 雪花连接器 更新资料

- SAP SuccessFactors 连接器

- ZeroKey Integration

- 谷歌地理编码连接器

- 谷歌工作表连接器

- 如何将 Tulip 与 Slack 整合

- HighByte 智能枢纽单元测试

- LandingAI 单元测试

- LIFX 单元测试(无线灯)

- 微软日历连接器

- M365 Dynamics F&O 连接器

- Microsoft Outlook 连接器

- Microsoft Teams 连接器

- 使用 Oauth2 将 Microsoft Graph API 连接到 Tulip

- Microsoft Excel 连接器

- 网宿应用程序和连接器

- OpenBOM 连接器

- 称重秤单元测试

- InfluxDB 连接器

- Augury 连接器

- 连接器

- 舍弗勒 Optime 连接器

- MongoDB Atlas 连接器

- MaintainX 连接器

- Twilio 连接器

- SendGrid 连接器

- 安慰连接器

- 如何为 RealWear 头戴式耳机设计郁金香应用程序

- OnShape 连接器

- 可定制的小部件

- 调度自定义小工具 新

- 时间轴小工具

- json 树查看器小工具

- 看板任务管理小工具

- 徽章小工具

- 高级计时器小工具

- 分段按钮自定义小工具

- 动态仪表自定义小工具

- 小吃店小部件

- 变化探测器单元测试

- 状态颜色指示器 设备测试

- 输入长度检查单元测试

- 计算器自定义部件单元测试

- 图像注释小工具单元测试

- 精益仪表板小工具

- Looper 单元测试

- 秒表单元测试

- 数字输入单元测试

- 数字键盘单元测试

- 径向测量仪

- 菜单单元测试步骤

- SVG 小工具

- 文本输入单元测试

- 工具提示单元测试

- 作业指导 照顾要点 单元测试

- 书面电子签名小工具单元测试

- ZPL 查看器单元测试

- 简单折线图小工具

- 货架自定义小工具

- 滑块小工具

- NFPA 钻石定制小工具

- 通过 - 失败 自定义小工具

- 简单计时器自定义小工具

- Nymi Presence集成小工具

- 自动化

概述

连接器可实现外部系统和数据库之间的集成。更多信息,请参阅 "什么是连接器?

如何创建新连接器

设置新连接器并不需要丰富的 API 或数据库知识,但熟悉连接类型会有所帮助。

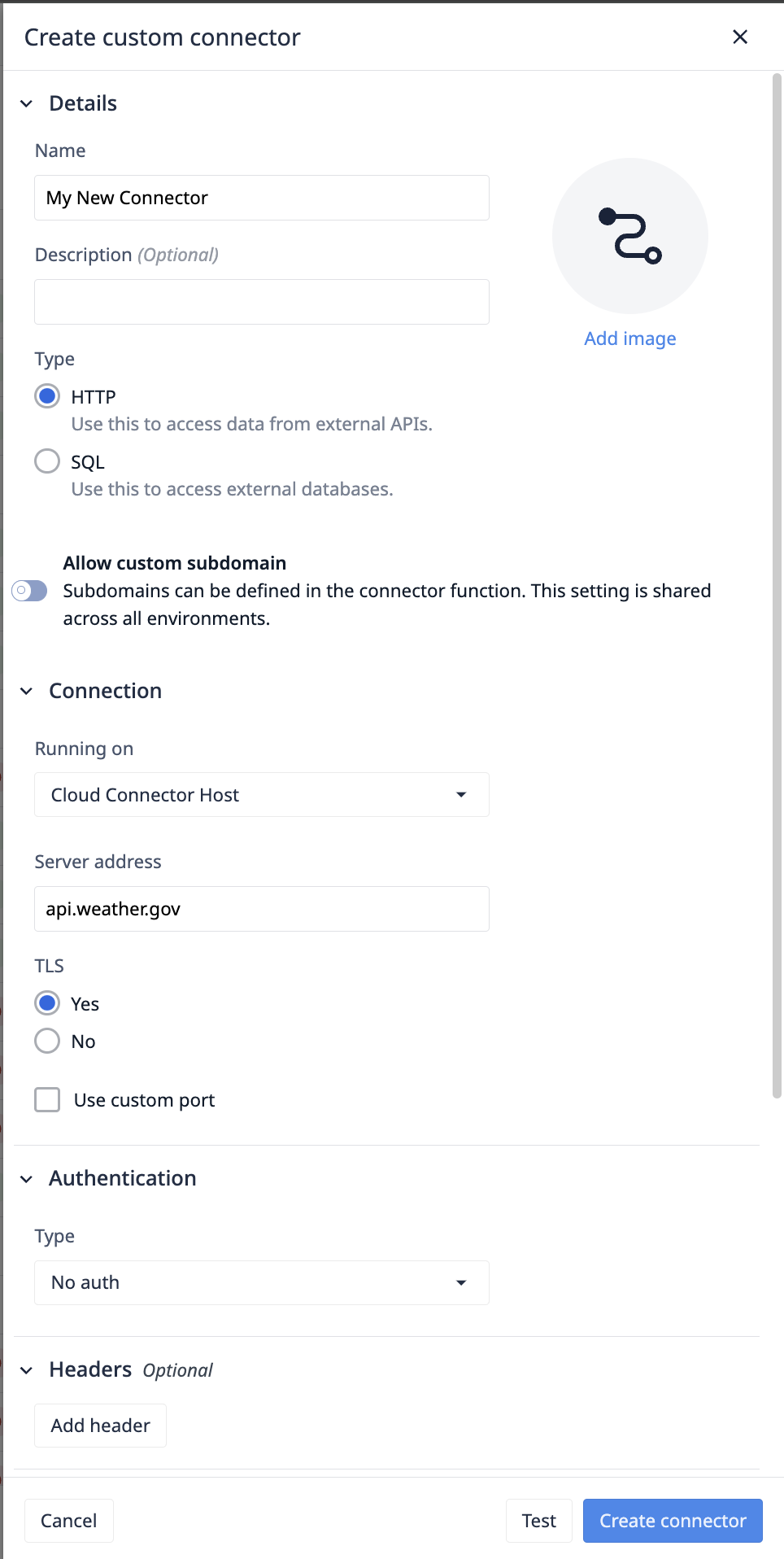

要创建连接器,请导航到应用程序下的连接器页面。单击右上角的**+ 创建连接器**。你可以选择一个现有的库连接器,也可以单击创建自定义连接器。

设置新连接器

基本信息

- 为连接器添加名称和描述。这些信息可随时编辑。

- 选择连接器类型。创建连接器后不能更改。

- [可选]启用自定义子域可为每个功能配置唯一的子域,便于与更复杂的服务架构集成。

例如,如果服务器地址是

tulip.co,功能一可以使用community.tulip.co,功能二可以使用support.tulip.co。

启用自定义子域后,必须提供一个默认子域来检查连接器状态。

运行于连接器主机

选择将执行请求的连接器主机。云连接器主机由 Tulip 提供,通过 Tulip 云发出请求。任何注册到您账户的内部连接器主机也会出现。有关连接器主机的更多信息,请点击此处。

Some connector hosts do not support certain features. These hosts will be disabled or hidden in the connector host dropdown.

HTTP 连接器设置

有关设置 HTTP 连接器功能的信息,请点击此处:如何创建和配置 HTTP 连接器功能

允许自定义子域

启用后,可在功能级别添加子域。启用后,必须添加一个默认子域,用于检查连接器的在线状态。

例如,我的服务器是acme.co,我让一些功能查询sales.acme.co,另一些则联系shipping.acme.co,等等。

服务器地址

指定 Tulip 连接的网络地址,即主机名或 IP 地址。

传输层安全(TLS

传输层安全(TLS)是一种加密协议,旨在通过计算机网络提供安全通信。它通过对各方之间传输的数据进行加密,确保数据的私密性和完整性。TLS 是安全套接字层 (SSL) 的后续版本,广泛用于确保互联网连接的安全。

端口

服务器通过服务器提供商提供的特定网络端口监听请求。HTTPS 服务最常用的端口是 443,HTTP 服务最常用的端口是 80。

身份验证

For the OAuth Client Credential flow, Cloud Connector Host or On Prem Connector Host of version LTS13 or newer must be used.

类型

- No Auth- 无需身份验证,或在其他请求头(如 x-auth-token)中进行身份验证。

- Basic Auth- 基本身份验证,实现用户名和密码。

- OAuth 2.0(承载令牌)- 承载令牌是访问令牌的主要类型。它们由一个不透明的字符串组成,对使用它的客户端没有意义。

- OAuth 2.0(用户凭证)- 通常用于需要代表用户访问有限资源的客户端,例如需要访问用户联系人或日历事件的移动应用程序。用户必须明确授予权限。

- OAuth 2.0(客户端凭据)--客户端凭据是 Tulip 使用的一种授予类型,通过使用客户端凭据(客户端 ID 和客户端秘密)与授权服务器进行身份验证来获取访问令牌,通常用于代表自己而不是代表用户访问资源。

- OAuth 2.0(服务账户)- 用于需要访问更多资源或管理功能的客户端。该角色授予用户对账户和资源的广泛访问权限,如管理账户设置、创建或删除资源或执行管理任务。

- OAuth 1.0- OAuth 的早期版本,主要处理网络工作流。

有关 OAuth 的更多信息,请点击此处。

标头(可选)

标头提供数据来源验证、数据完整性和重放保护。这些标头将添加到连接器上的每个连接器功能中。

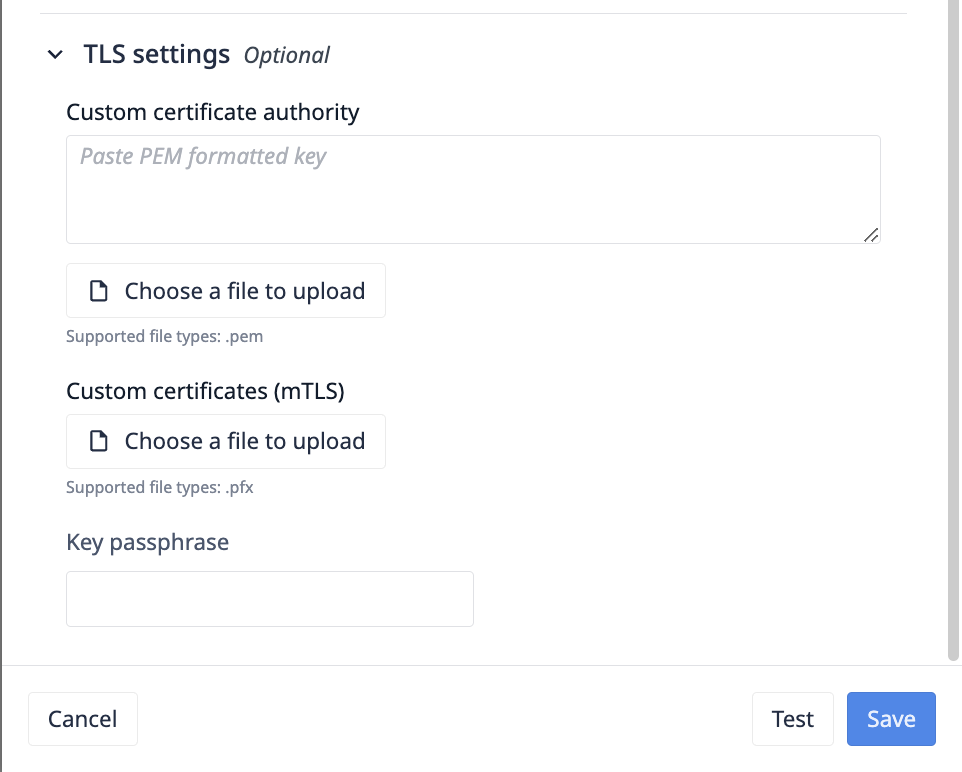

扩展证书颁发机构

可以上传.pem格式的文件,以扩展默认的 Node.js TLS 证书颁发机构。此字段更新Node.js TLS 库中的ca字段。

"可选择覆盖受信任的 CA 证书。默认情况下,信任 Mozilla 推荐的知名 CA。当使用此选项明确指定 CA 时,Mozilla 的 CA 将被完全替换。值可以是字符串或缓冲区,也可以是字符串和/或缓冲区的数组。任何字符串或缓冲区都可以包含多个 PEM CA。对等方的证书必须可以链入服务器信任的 CA,这样才能验证连接。如果使用的证书不能链入知名 CA,则必须将证书的 CA 明确指定为受信任的 CA,否则连接将无法验证。如果对等方使用的证书与默认 CA 不匹配或不能链入默认 CA,请使用 ca 选项提供一个对等方证书可以匹配或链入的 CA 证书。对于自签名证书,必须提供自己的 CA 证书。对于 PEM 编码证书,支持的类型有 "TRUSTED CERTIFICATE"(可信证书)、"X509 CERTIFICATE"(X509 证书)和 "CERTIFICATE"(证书)。另请参阅 tls.rootCertificates。

有效 CA 的示例应如下所示:

-----begin certificate-----MIIDXTCCAkWgAwIBAgIJALaEfh0WW6ZcMA0GCSqGSIb3DQEBCwUAMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTAeFw0xNzA1MjUyMDE2NDRaFw0xNzA2MjQyMDE2NDRaMEUxCzAJBgNVBAYTAlVTMRYwFAYDVQQIDA1TYW4gRnJhbmNpc2NvMRIwEAYDVQQHDAlTYW4gSm9zZTEPMA0GA1UECgwGQ29tcGFueTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK9b+GVsTsmP7z9T2sh79uI/57pI1DBYNyOlwC0lfn8SebVKRg0qAsaF3V4rQ/RPZFGkTb2G7IKnWQZ6VB8AFLF6A9xuGe7vSG9ZcJ1AKM2uOwYXzWQNWRFiW1XPOEIOXB+N7kMFTF6ZzE6RkV68hVqVn7Kx4s0RYAKM4ESJIMyF64IHo5Rf6k3UtrOzy6M3LXM3axgUPHkHZh6/Pi3hecaF7w0qDhlS8UJLA4Gn1I6nrFt1URVd7aSIEiOQhs7wAGDzCjNYMEQK9ih0GLd9ybCm0flYo5fJqfOhWiCFm2z3SuGH9MSnVdrzxY6x23J/gE3spPvBopF6bRjQl0qiw1ZAgMBAAGjUDBOMB0GA1UdDgQWBBRZtdl2jSWpITThx8JZL4Jx0zCBdTAfBgNVHSMEGDAWgBRZtdl2jSWpITThx8JZL4Jx0zCBdTAMBgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBCwUAA4IBAQARzA8ydRMOfbU0QLOEp9V4B6nO8XBpe9uvtYwQjmb5ZX1bR2/P71bzeJwHK6v4RZl6V5fwGzFdsMFI8JAlLJChM1BpsU7a5R+U/X6XJpCzjErhZ68Z3G+TQ4Bk9LhRlQTH5ld9lR8aWpVPvPIqMtkJhbvWn9P4ysc8q3WYfILy9m9J8Hz3i3AaAEjS5WWm4BjKUMvOF

SQL 连接器设置

| 字段 | 服务器地址 |

|---|---|

| 服务器地址 | 数据库服务器的 IP 地址或主机名。这是数据库托管和可访问的位置。 |

| 端口 | 数据库服务器监听的端口号。常见的端口号包括 MySQL 的 3306、PostgreSQL 的 5432 和 SQL Server 的 1433。 |

| SSL | 指定是否使用 SSL(安全套接字层)加密与数据库服务器的连接。通常包括 SSL 模式和证书的设置。 |

| 数据库 | 要连接的服务器上特定数据库的名称。这是您的数据所在的位置。 |

| 用户名 | 验证和访问数据库所需的用户名。该用户应具有在数据库上执行操作的必要权限。 |

| 密码 | 与用户名相关联的密码,用于验证用户进入数据库的身份。这可确保安全的访问控制。 |

MQTT 连接器设置

有关创建 MQTT 连接器的信息,请点击此处:如何创建第一个 MQTT 连接器