Oto jak administratorzy IT mogą skonfigurować integrację między swoim IdP a Tulip.

This feature is only available for Professional plans and above.

Ten przewodnik pokaże, jak skonfigurować to mapowanie.

Trzy ważne uwagi do rozważenia przed skonfigurowaniem tego mapowania:

- Zapoznaj się z tym przewodnikiem, aby zrozumieć różne typy ról w Tulip.

- Aby zrozumieć metody autoryzacji i uwierzytelniania obsługiwane przez Tulip, przeczytaj ten przewodnik.

- Jeśli chcesz, aby operatorzy nadal logowali się za pomocą swojego identyfikatora, porozmawiaj z przedstawicielem Tulip.

Utworzone przez Tulip certyfikaty SAML wygasają co roku. Tulip skontaktuje się z Tobą, aby powiadomić Twój zespół z 2-tygodniowym wyprzedzeniem w celu rotacji certyfikatu.

Łączenie IdP przez SAML (wszystkie instancje)

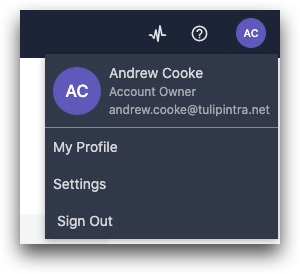

Aby to skonfigurować, musisz mieć rolę "Właściciel konta". Kliknij swój profil użytkownika w prawym górnym rogu ekranu i wybierz "Ustawienia"

{height="" width="350"}.

{height="" width="350"}.

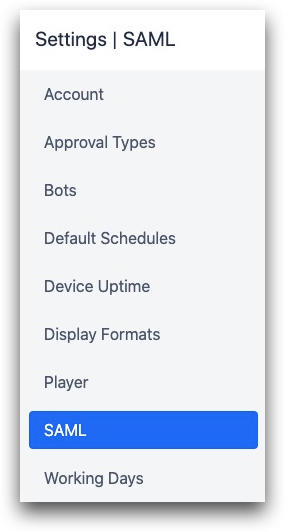

Następnie wybierz "SAML" z listy opcji po lewej stronie.

W tym miejscu możesz włączyć funkcję SAML. Następnie pobierz nasz plik Metadata XML i utwórz aplikację Tulip w swoim dostawcy tożsamości.

Następnie Tulip może zaakceptować Metadata XML od twojego dostawcy lub możesz ręcznie podać następujące dane:

- Adres URL logowania SSO

- Adres URL wylogowania SSO

- Certyfikaty (w formacie PEM)

Konfigurowanie mapowania użytkowników

Więcej szczegółów można znaleźć w tym przewodniku.

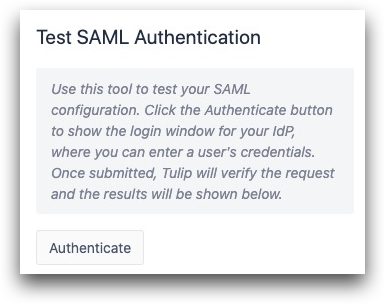

Testowanie konfiguracji

Następnie można użyć narzędzia "Test SAML Authentication" w prawym górnym rogu ekranu, aby upewnić się, że konfiguracja działa poprawnie. Zapewni to, że co najmniej jeden użytkownik będzie mógł nadal logować się do instancji po zapisaniu konfiguracji.

Po naciśnięciu przycisku "Uwierzytelnij" będzie można spróbować zalogować się przy użyciu poświadczeń dowolnego użytkownika SAML.

Wszelkie błędy zostaną wyświetlone, jeśli logowanie się nie powiedzie.

Jeśli logowanie się powiedzie, wszystkie szczegóły dotyczące tego użytkownika SAML zostaną wyświetlone po prawej stronie ekranu. Identyfikator nameID zostanie pomyślnie zmapowany do Tulip, a ten użytkownik będzie mógł logować się do Tulip przy użyciu swoich poświadczeń IdP.

Po wprowadzeniu wszystkich szczegółów integracji naciśnij przycisk "Zapisz" u dołu.

Migracja SAML SSO (tylko istniejące instancje)

Jeśli używasz już adresu e-mail/hasła do uwierzytelniania użytkowników, oto jak się przełączyć.

Aby przełączyć się i zachować istniejące dane użytkownika, konto będzie wymagało migracji użytkownika do SAML.

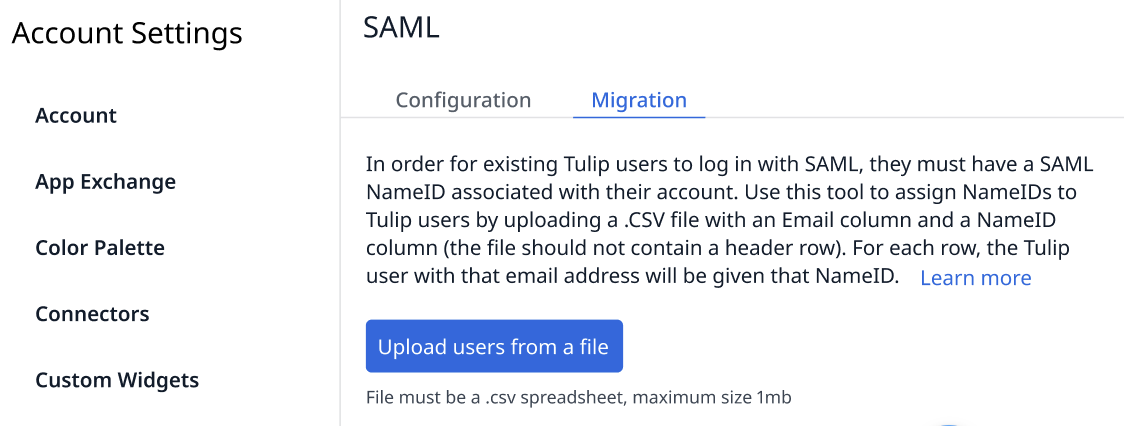

Możesz użyć zakładki "Migracja" u góry strony, aby upewnić się, że wszyscy istniejący użytkownicy będą mogli nadal korzystać z Tulip.

Potrzebne są dwie kolumny:

- SAML nameID użytkownika. Chociaż format może być elastyczny, musi to być unikalny identyfikator, który połączy konto Tulip użytkownika z jego kontem SAML. Każdy użytkownik w Tulip musi mieć odrębny identyfikator nameID w SAML.

- Aktualny adres e-mail użytkownika, którego używa do logowania się do Tulip.

Upewnij się, że już potwierdziłeś i zweryfikowałeś, że SAML działa w Tulip, zobacz Testowanie konfiguracji SAML. Pamiętaj, aby wyłączyć SAML po przetestowaniu, jeśli nadal potrzebujesz użytkowników do logowania się za pomocą tradycyjnego adresu e-mail i hasła.

Po przesłaniu pliku CSV otrzymasz informację zwrotną o tym, którzy użytkownicy zostali pomyślnie zmapowani do Tulip. Ci, którzy zostali pomyślnie zmapowani, będą mogli natychmiast zalogować się przy użyciu swoich poświadczeń SAML.

Jeśli korzystasz z platformy Azure, zapoznaj się z linkiem tutaj, aby upewnić się, że konfiguracja jest poprawna dla formatu Name ID. W przypadku formatu Email Name ID, ustawienie formatu w IdP musi zostać zmienione na persistent.

Sprawdzanie logowań SAML w czasie

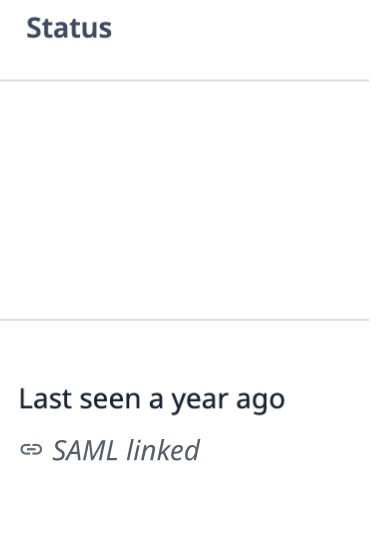

Na stronie Użytkownicy można sprawdzić, którzy użytkownicy pomyślnie zalogowali się przy użyciu swoich poświadczeń SAML.

Użyj kolumny "Status" po prawej stronie strony Użytkownicy{target=_blank}, aby zobaczyć połączenie każdego użytkownika z IdP.