IT 관리자가 IdP와 Tulip 간의 통합을 구성하는 방법은 다음과 같습니다.

This feature is only available for Professional plans and above.

이 가이드에서는 이 매핑을 설정하는 방법을 설명합니다.

이 매핑을 설정하기 전에 고려해야 할 세 가지 중요한 사항이 있습니다:

- 이 가이드를 검토하여 Tulip의 다양한 역할 유형을 이해하세요.

- Tulip에서 지원하는 권한 부여 및 인증 방법을 이해하려면 이 가이드를 읽어보세요.

- 운영자가 배지 ID로 계속 로그인할 수 있도록 하려면 Tulip 담당자에게 문의하세요.

:::(정보) (참고:)

Tulip에서 생성한 SAML 인증서는 매년 만료됩니다. Tulip은 인증서를 교체하기 위해 2주 전에 팀에 연락하여 알려드릴 것입니다.

:::

SAML을 통해 IdP 연결하기(모든 인스턴스)

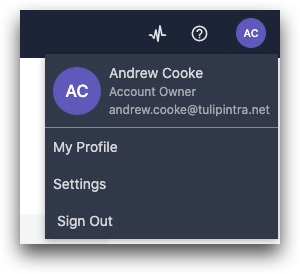

이를 설정하려면 '계정 소유자' 역할이 있어야 합니다. 화면 오른쪽 상단에서 사용자 프로필을 클릭하고 "설정"을 선택합니다.

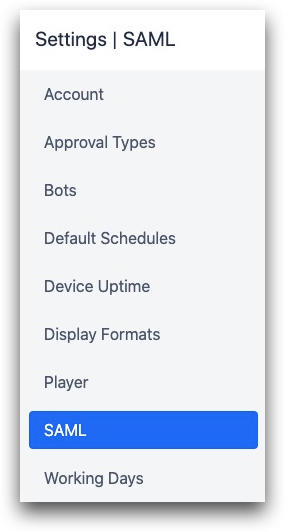

그런 다음 왼쪽의 옵션 목록에서 "SAML"을 선택합니다.

여기에서 SAML 기능을 활성화할 수 있습니다. 그런 다음 메타데이터 XML 파일을 다운로드하고 ID 공급업체에서 Tulip 애플리케이션을 만듭니다.

그런 다음, Tulip은 공급자로부터 메타데이터 XML을 받거나 다음을 수동으로 제공할 수 있습니다:

- SSO 로그인 URL

- SSO 로그아웃 URL

- 인증서(PEM 형식)

사용자 매핑 설정

자세한 내용은 이 가이드를 참조하세요.

구성 테스트하기

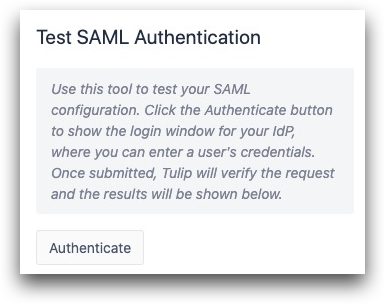

그런 다음 화면 오른쪽 상단의 'SAML 인증 테스트' 도구를 사용하여 설정이 올바르게 작동하는지 확인할 수 있습니다. 이렇게 하면 구성이 저장된 후에도 적어도 한 명의 사용자가 인스턴스에 계속 로그인할 수 있습니다.

'인증' 버튼을 누르면 모든 SAML 사용자의 자격 증명으로 로그인을 시도할 수 있습니다.

로그인에 실패하면 오류가 표시됩니다.

로그인에 성공하면 해당 SAML 사용자의 모든 세부 정보가 화면 오른쪽에 표시됩니다. 이름ID가 Tulip에 성공적으로 매핑되며, 이 사용자는 앞으로 자신의 IdP 자격 증명으로 Tulip에 로그인할 수 있습니다.

모든 연동 세부 정보를 입력한 후 하단의 '저장' 버튼을 누릅니다.

SAML SSO 마이그레이션(기존 인스턴스만 해당)

이미 이메일/비밀번호를 사용하여 사용자를 인증하고 있는 경우 전환하는 방법은 다음과 같습니다.

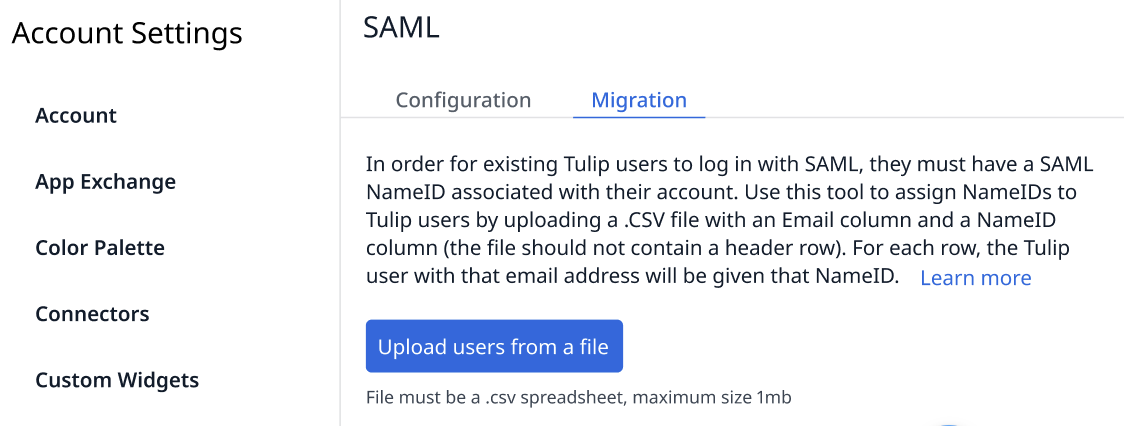

기존 사용자 데이터를 전환하고 유지하려면 계정을 SAML로 사용자 마이그레이션해야 합니다.

페이지 상단의 '마이그레이션' 탭을 사용하여 모든 기존 사용자가 계속해서 Tulip을 사용할 수 있도록 할 수 있습니다.

두 개의 열이 필요합니다:

- 사용자의 SAML nameID. 형식은 유연할 수 있지만 사용자의 Tulip 계정을 SAML 계정과 연결할 수 있는 고유 ID여야 합니다. Tulip의 모든 사용자는 SAML에서 고유한 nameID를 가져야 합니다.

- 현재 사용자가 Tulip에 로그인할 때 사용하는 이메일 주소입니다.

SAML 구성 테스트하기를 참조하여 Tulip에서 SAML이 작동하는지 이미 확인하고 확인했는지 확인하세요. 사용자가 여전히 기존 이메일과 비밀번호로 로그인해야 하는 경우 테스트를 마친 후에는 SAML을 해제하세요.

CSV를 업로드하면 어떤 사용자가 성공적으로 Tulip에 매핑되었는지에 대한 피드백을 받을 수 있습니다. 성공적으로 매핑된 사용자는 즉시 SAML 자격 증명으로 로그인할 수 있습니다.

Azure를 사용하는 경우 여기 링크를 참조하여 이름 ID 형식에 대한 설정이 올바른지 확인하세요. 이메일 이름 ID 형식의 경우, IdP의 형식 설정을 영구로 변경해야 합니다.

시간 경과에 따른 SAML 로그인 확인

사용자 페이지에서 SAML 자격 증명을 사용하여 성공적으로 로그인한 사용자를 확인할 수 있습니다.

사용자 페이지{target=_blank}의 오른쪽에 있는 '상태' 열을 사용하여 각 사용자의 IdP 연결을 확인할 수 있습니다.

추가 읽기

- SAML이 다양한 Tulip 기능에 미치는

영향{target=_blank}