Вот как ИТ-администраторы могут настроить интеграцию между своими IdP и Tulip.

This feature is only available for Professional plans and above.

В этом руководстве вы узнаете, как настроить это сопоставление.

Три важных замечания, которые следует учесть перед настройкой этого сопоставления:

- Изучите это руководство, чтобы понять различные типы ролей в Tulip.

- Чтобы понять методы авторизации и аутентификации, поддерживаемые Tulip, прочитайте это руководство.

- Если вы хотите, чтобы операторы продолжали входить в систему с помощью своего идентификатора бейджа, обратитесь к представителю Tulip.

:::(Информация) (ПРИМЕЧАНИЕ:)

Срок действия сертификатов SAML, созданных компанией Tulip , истекает ежегодно. Tulip свяжется с вашей командой, чтобы уведомить ее за 2 недели до истечения срока действия сертификата.

:::

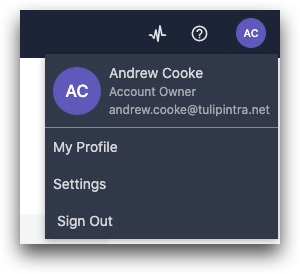

Подключение вашего IdP через SAML (все экземпляры)

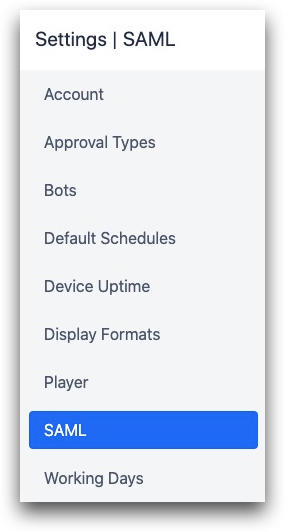

Для настройки этой функции вам потребуется роль "Владелец учетной записи". Нажмите на свой профиль пользователя в верхней правой части экрана и выберите "Настройки"

Затем выберите "SAML" из списка опций слева.

Здесь вы сможете включить функцию SAML. Затем загрузите наш XML-файл метаданных и создайте приложение Tulip в вашем провайдере идентификации.

Далее Tulip может принять Metadata XML от вашего провайдера, или вы можете вручную предоставить следующие данные:

- URL-адрес входа в систему SSO

- URL-адрес SSO Logout

- Сертификаты (в формате PEM)

Настройка сопоставления пользователей

Более подробную информацию вы найдете в этом руководстве.

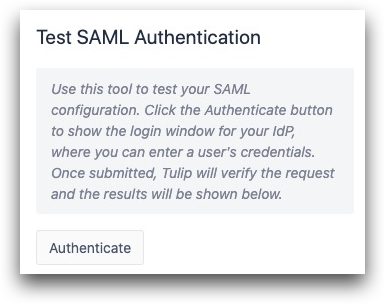

Тестирование конфигурации

Затем вы можете воспользоваться инструментом "Проверить аутентификацию SAML" в правом верхнем углу экрана, чтобы убедиться, что ваша настройка работает правильно. Это позволит убедиться, что хотя бы один пользователь может продолжать входить в экземпляр после сохранения конфигурации.

Когда вы нажмете кнопку "Аутентификация", вы сможете попытаться войти в систему с помощью учетных данных любого пользователя SAML.

При неудачной попытке входа будут показаны ошибки.

В случае успешного входа в систему в правой части экрана будут отображены все данные этого пользователя SAML. NameID будет успешно сопоставлен с Tulip, и в дальнейшем этот пользователь сможет входить в Tulip с помощью своих учетных данных IdP.

После ввода всех деталей интеграции нажмите кнопку "Сохранить" в нижней части экрана.

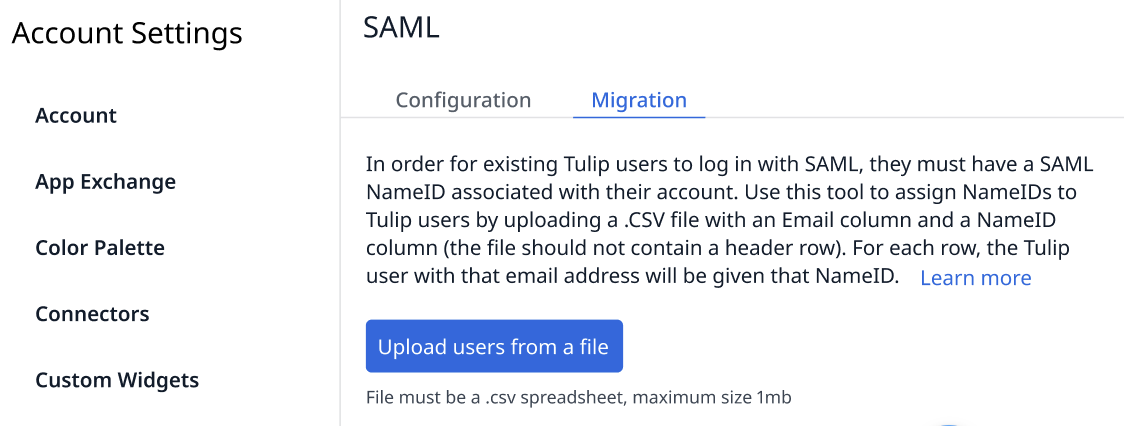

Миграция SAML SSO (только для существующих экземпляров)

Если вы уже используете электронную почту/пароль для аутентификации пользователей, то вот как перейти на новый вариант.

Чтобы перейти и сохранить существующие данные пользователей, вашей учетной записи потребуется миграция пользователей на SAML.

Вы можете использовать вкладку "Миграция" в верхней части страницы, чтобы убедиться, что все существующие пользователи смогут продолжать использовать Tulip.

Необходимо заполнить два столбца:

- SAML nameID пользователя. Хотя формат может быть гибким, это должен быть уникальный идентификатор, который свяжет учетную запись пользователя в Tulip с его учетной записью SAML. Каждый пользователь в Tulip должен иметь отдельный nameID в SAML.

- Адрес электронной почты текущего пользователя, который он использует для входа в Tulip.

Убедитесь, что вы уже подтвердили и проверили работу SAML в Tulip, см. раздел Тестирование конфигурации SAML. Обязательно отключите SAML после тестирования, если вам все еще нужно, чтобы пользователи входили в систему с традиционными электронной почтой и паролем.

После загрузки CSV вы получите информацию о том, какие пользователи были успешно сопоставлены с Tulip. Те, кто был успешно сопоставлен, смогут сразу же войти в систему с помощью своих учетных данных SAML.

Если вы используете Azure, обратитесь к ссылке здесь, чтобы убедиться в правильности настроек формата идентификатора имени. Для формата идентификатора имени Email необходимо изменить настройку формата на IdP на постоянный.

Проверка логинов SAML с течением времени

На странице "Пользователи" вы можете увидеть, какие пользователи успешно вошли в систему с помощью своих учетных данных SAML.

Используйте колонку "Статус" в правой части страницы Пользователи{target=_blank}, чтобы увидеть подключение каждого пользователя к вашему IdP.

Дальнейшее чтение

- Как SAML влияет на различные функции

Tulip{target=_blank}