첫 번째 MQTT 커넥터를 구축하는 방법

이 가이드를 사용하여 MQTT 토픽을 Tulip으로 가져오는 방법을 알아보세요.

이 가이드에서는 다음을 학습합니다.* Tulip에서 MQTT 데이터 소스를 설정하는 방법

작동하는 MQTT 브로커가 있고 Tulip에 연결하려는 경우, MQTT 데이터 소스를 설정하고 첫 번째 머신 모니터링 앱을 만들 준비가 된 것입니다.

MQTT 연결 설정하기

MQTT 커넥터는 커넥터 페이지 또는 머신 데이터 소스 페이지에서 만들 수 있습니다. 설정 프로세스는 다르지 않으며, 한 곳에서 만든 연결은 다른 곳에서도 표시됩니다.

커넥터 생성에 대한 자세한 내용은 여기에서 확인할 수 있습니다: 커넥터를 구성하는 방법

머신 데이터 소스로 설정

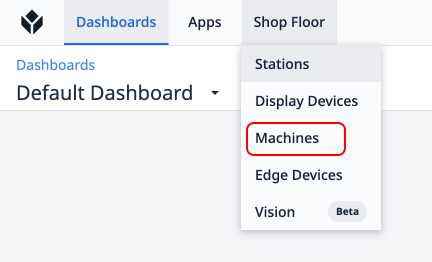

- 메뉴 표시줄의 작업 현장 탭에서 기계 옵션을 클릭합니다.

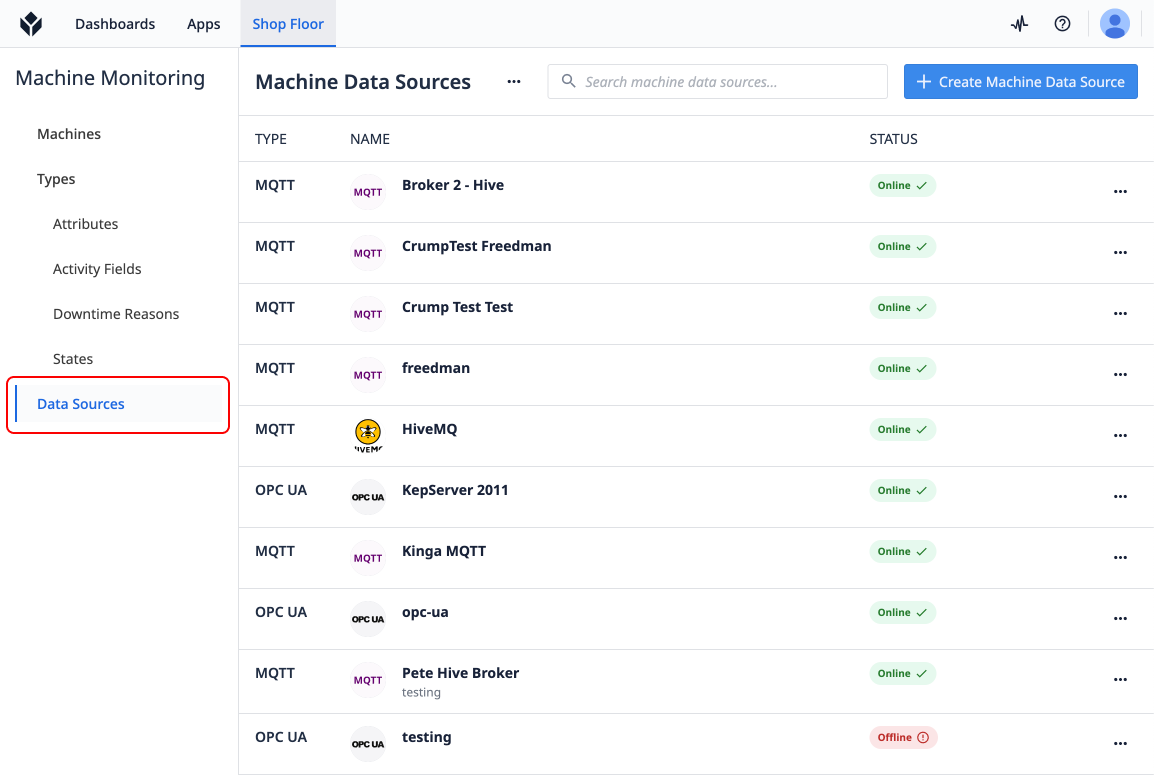

- 그런 다음 왼쪽 서랍에서 기계 데이터 소스를 클릭합니다.

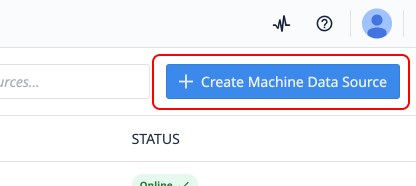

- 그런 다음 기계 데이터 소스 페이지에서 기계 데이터 소스 만들기를 클릭합니다.

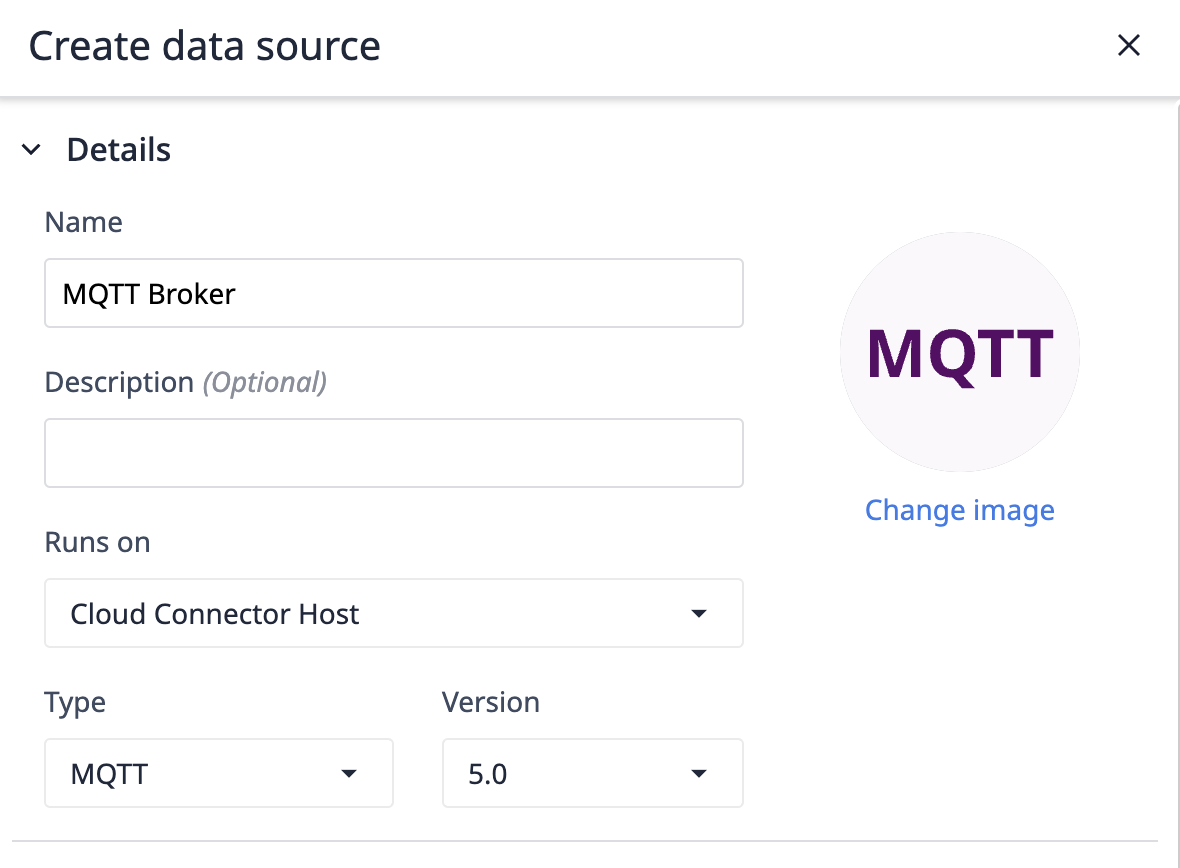

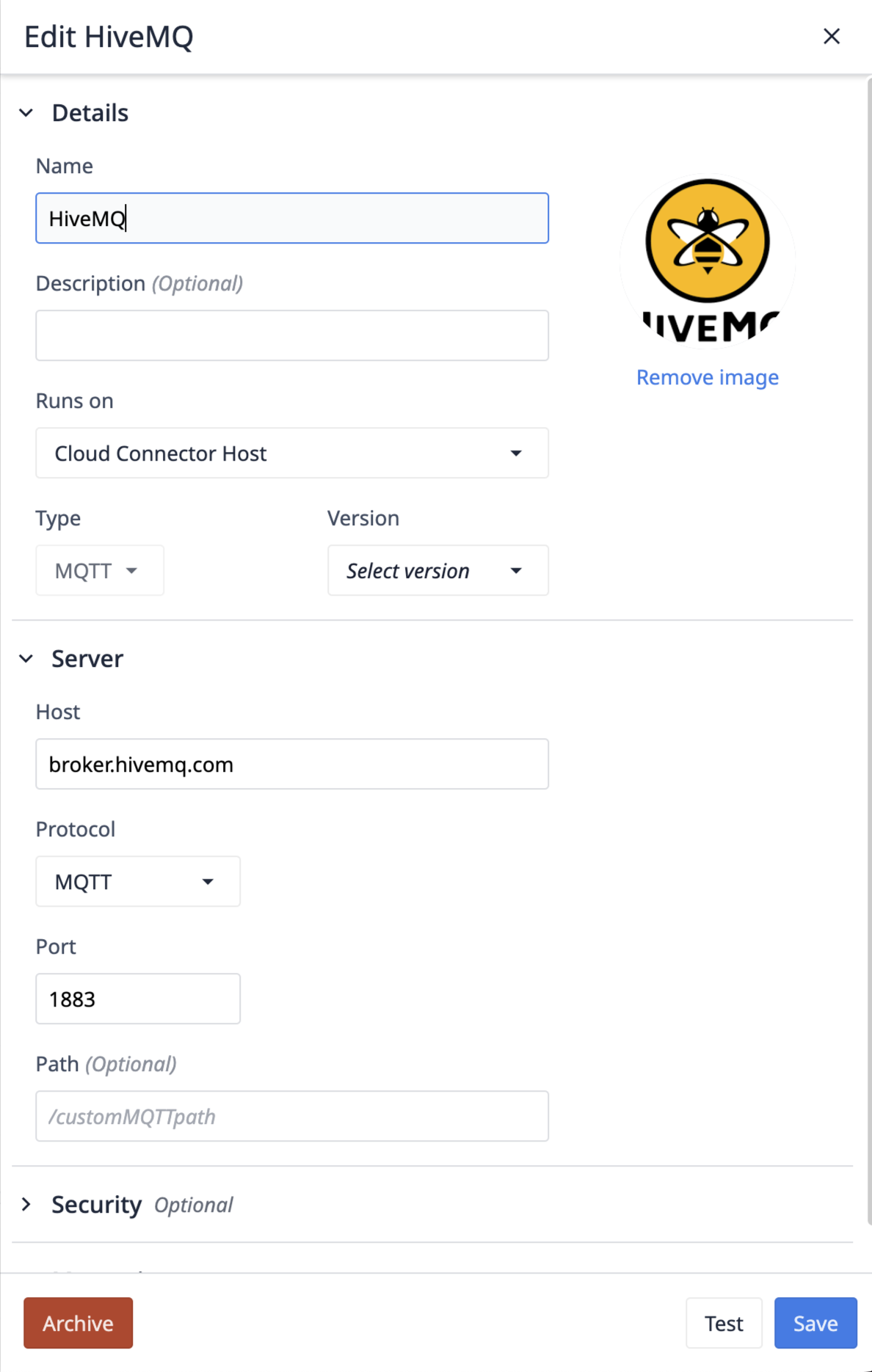

- 데이터 소스의 이름을 지정하고, 커넥터 호스트를 선택하고, MQTT 및 원하는 MQTT 버전을 선택합니다.

- 브로커에 연결할 연결 세부 정보를 추가합니다.

MQTT 연결 구성하기

실행 대상

실행 대상은 브로커에 대한 연결 처리를 담당할 커넥터 호스트를 나타냅니다. 브로커가 더 넓은 인터넷에 액세스할 수 없는 경우, MQTT 브로커에 액세스하려면 온-프레미스 커넥터 호스트가 필요합니다. 커넥터 호스트를 테스트하기 전에 다음 버전 요구 사항을 검토하세요.

Only On Prem Connector Hosts of version 261 (LTS11) or higher support MQTT data sources.Only Edge Devices on OS56 or higher Support MQTT data sources.

MQTT와 MQTTs 비교

MQTTs는 보안 계층이 추가된 단순한 MQTT입니다. MQTTs를 선택하면 클라이언트에서 브로커로의 통신에 SSL/TLS가 사용됩니다. 또한, MQTT는 개인 키, 인증서, 또는 신뢰할 수 있는 CA 토큰을 지원합니다. MQTT만 선택하면 사용자 이름과 비밀번호를 통한 인증 또는 클라이언트 ID로 사용자 이름만 사용할 수 있습니다.

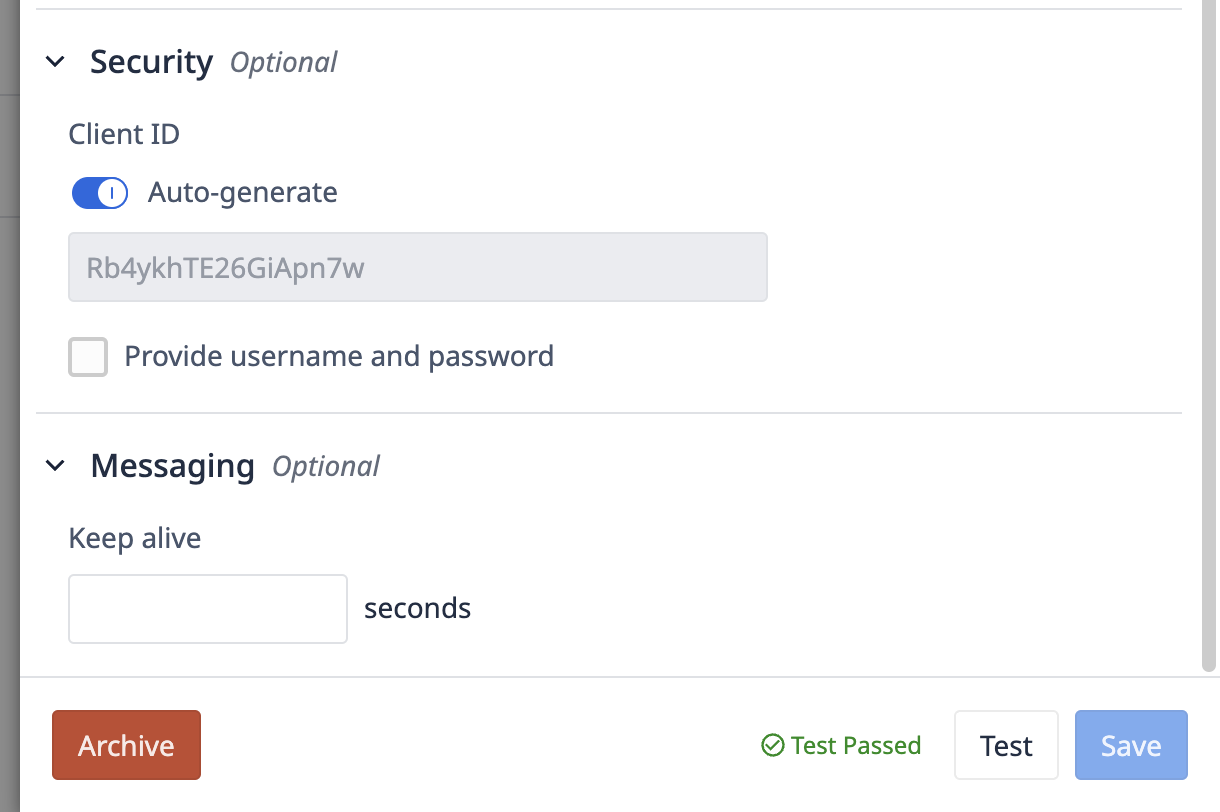

클라이언트 ID

클라이언트 ID는 Tulip 클라이언트가 MQTT 브로커에게 자신을 식별하는 방법입니다. 가장 간단한 수준에서 인증 및 액세스 제어에 자주 사용됩니다. 정적 값으로 설정하거나 "자동 생성" 플래그를 뒤집어 임의의 값으로 설정할 수 있습니다.

접속 유지 시간

연결 유지 시간은 클라이언트가 브로커와의 통신을 열어두는 최대 시간(초)입니다. 해당 기간 동안 브로커에서 클라이언트로 전달된 메시지가 없는 경우 클라이언트는 브로커가 아직 살아있음을 나타내는 메시지를 브로커에 보냅니다.

세션 정리

MQTT 세션 정리 플래그는 세션의 수명을 결정합니다. 이 옵션을 선택하면 새 세션이 시작되고 연결이 끊어지면 모든 세션 데이터(구독, 대기열에 대기 중인 메시지)가 삭제됩니다. 선택하지 않으면 브로커는 이전 세션을 재개하려고 시도하여 클라이언트가 다시 연결될 경우 구독 및 메시지를 보존합니다.

MQTT 인증서 정보

개인 키

Node.js 인증 구성에서 키 속성을 업데이트합니다.

PEM 형식의 개인 키. PEM은 개인 키를 암호화하는 옵션을 허용합니다. 암호화된 키는 options.passphrase로 해독됩니다. 서로 다른 알고리즘을 사용하는 여러 키를 암호화되지 않은 키 문자열 또는 버퍼의 배열 또는 객체 배열 형식으로 제공할 수 있습니다. 객체 양식은 배열로만 제공될 수 있습니다. object.passphrase는 선택 사항입니다. 암호화된 키는 object.passphrase가 제공된 경우, 그렇지 않은 경우 options.passphrase를 사용하여 해독됩니다.

인증서

Node.js 인증 구성에서 cert 속성을 업데이트합니다.

PEM 형식의 인증서 체인. 개인 키당 하나의 인증서 체인을 제공해야 합니다. 각 인증 체인은 제공한 개인 키에 대한 PEM 형식의 인증서, PEM 형식의 중간 인증서(있는 경우) 순으로 구성되어야 하며 루트 CA는 포함하지 않아야 합니다(루트 CA는 피어에게 미리 알려져 있어야 합니다, ca 참조). 여러 개의 인증 체인을 제공하는 경우, 키의 개인 키와 같은 순서일 필요는 없습니다. 중간 인증서를 제공하지 않으면 피어가 인증서의 유효성을 검사할 수 없으며 핸드셰이크가 실패합니다.

신뢰할 수 있는 CA

Node.js 인증 구성에서 CA 속성을 업데이트합니다.

선택적으로 신뢰할 수 있는 CA 인증서를 재정의합니다. 기본값은 Mozilla에서 선별한 잘 알려진 CA를 신뢰하는 것입니다. 이 옵션을 사용하여 CA를 명시적으로 지정하면 Mozilla의 CA가 완전히 대체됩니다. 값은 문자열 또는 버퍼 또는 문자열 및/또는 버퍼의 배열일 수 있습니다. 모든 문자열 또는 버퍼는 여러 개의 PEM CA를 함께 연결할 수 있습니다. 연결을 인증하려면 피어 인증서가 서버에서 신뢰하는 CA에 체인화할 수 있어야 합니다. 잘 알려진 CA에 체인 연결할 수 없는 인증서를 사용하는 경우, 인증서의 CA를 신뢰할 수 있는 것으로 명시적으로 지정해야 하며 그렇지 않으면 연결 인증에 실패합니다. 상대방이 기본 CA 중 하나에 일치하지 않거나 체인화되지 않는 인증서를 사용하는 경우, CA 옵션을 사용하여 상대방의 인증서가 일치하거나 체인화할 수 있는 CA 인증서를 제공합니다. 자체 서명된 인증서의 경우, 인증서는 자체 CA이며 반드시 제공해야 합니다. PEM 인코딩된 인증서의 경우 지원되는 유형은 "신뢰할 수 있는 인증서", "X509 인증서" 및 "CERTIFICATE"입니다. tls.rootCertificates도 참조하세요.

연결 테스트하기

테스트를 눌러 브로커에 성공적으로 연결할 수 있는지 확인합니다.

테스트에 성공하면 머신을 설정할 준비가 된 것입니다. 저장을 클릭한 다음 머신 유형 페이지로 이동하여 첫 번째 머신 카테고리를 설정합니다.

원하는 것을 찾았나요?

community.tulip.co로 이동하여 질문을 게시하거나 다른 사람들이 비슷한 문제를 겪었는지 확인할 수도 있습니다!