Instruções e metodologia para definir sua política de acesso e gerenciar SAML para sua organização.

O SAML permite que as organizações gerenciem a autenticação e os direitos de acesso dos usuários da Tulip usando seu provedor de identidade (IdP) existente. Este guia detalhará as opções disponíveis para a implementação da integração de IdP em nível empresarial por meio do protocolo SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Trabalho prévio

- Entenda as funções dos usuários da Tulip

- Antecipe os usuários da Tulip por função para que esteja pronto para atualizar um atributo SAML com sua função na Tulip.

- Identifique quem em sua organização configurará sua conta IdP e Tulip

Opções de configuração do SAML + Tulip

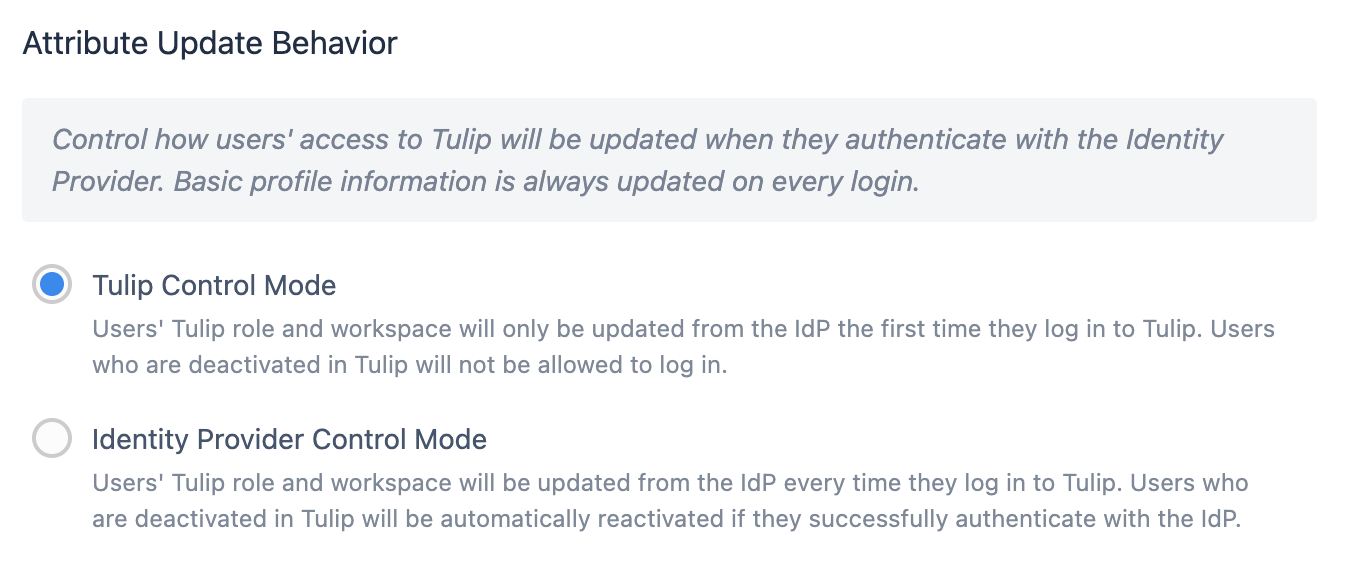

Modos de controle

O Modo de Controle Tulip indica que a função Tulip e o espaço de trabalho de um usuário são retirados do mapeamento de atributo SAML apenas na primeira vez em que ele faz login na Tulip.

Os usuários desativados no Tulip são impedidos de fazer login.

O Modo de Controle IdP significa que a função e o espaço de trabalho do usuário na Tulip serão atualizados a partir do IdP toda vez que ele se conectar.

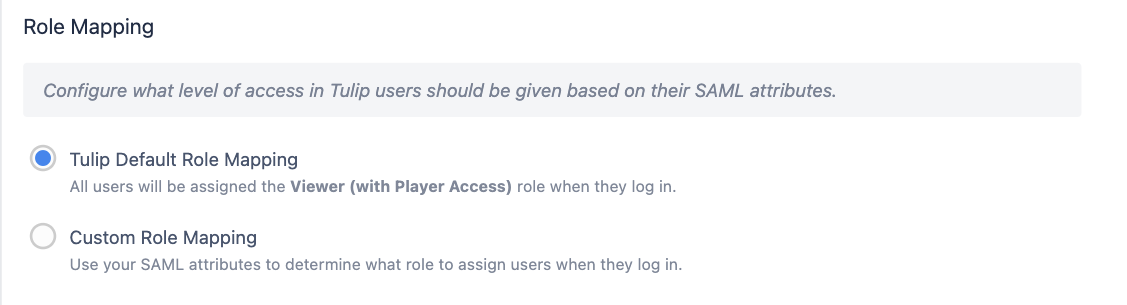

Mapeamento de função padrão (somente no modo de controle da Tulip)

No primeiro login, todos os usuários recebem um nível de acesso padrão (Viewer com acesso Player). O proprietário da conta precisará então ajustar a função para o nível apropriado manualmente dentro da Tulip.

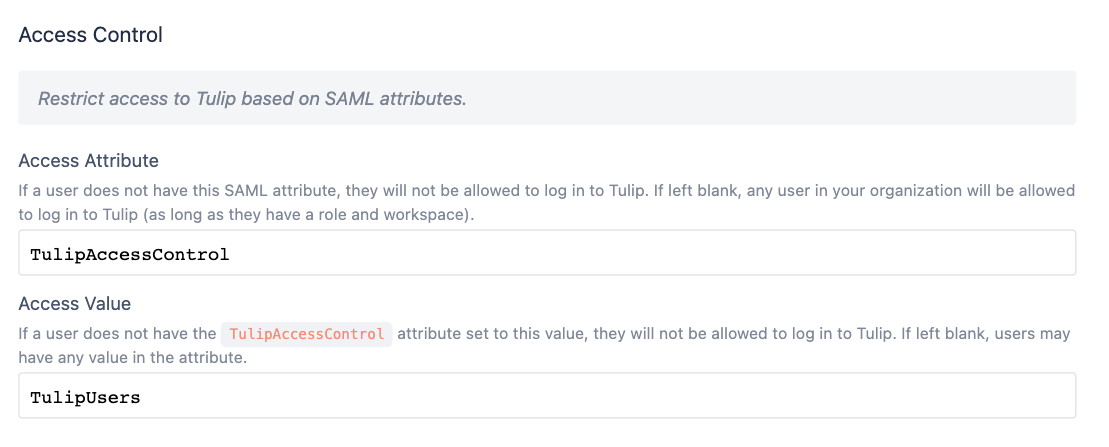

Controle de acesso (somente no modo de controle da Tulip)

Você pode optar por adicionar um atributo de controle de acesso, no qual o usuário precisa ter um valor específico para acessar a Tulip. Isso é especialmente relevante para cenários de mapeamento padrão, onde você ainda quer ditar quem deve ser capaz de acessar a Tulip, independentemente da função ou espaço de trabalho.

Por exemplo:

- Um usuário deve ter um atributo TulipAccessControl definido como True

- Um usuário deve pertencer a um grupo TulipUsers, que é exposto por meio de um atributo TulipAccessControl (veja o exemplo abaixo)

Se optar por usar o controle de acesso, será necessário solicitar que sua equipe de IdP adicione o atributo e o valor definidos a todos os usuários que devem ter acesso à Tulip.

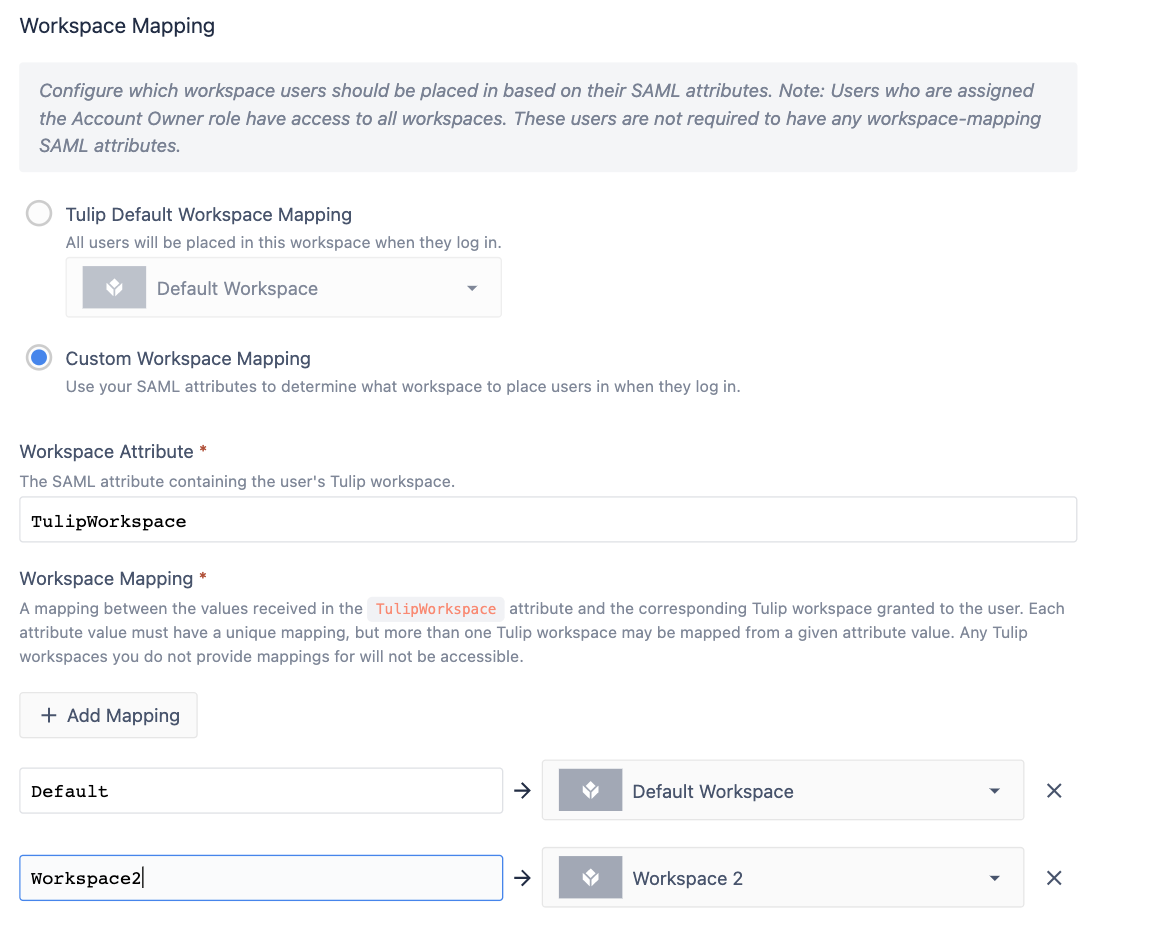

Espaços de trabalho

Você pode ler sobre espaços de trabalho em detalhes aqui

Assim como o atributo de função, agora você terá a opção de mapear usuários para um espaço de trabalho específico automaticamente quando o usuário for criado inicialmente. Após a criação do usuário, os proprietários da conta podem mover os usuários de forma flexível entre os espaços de trabalho.

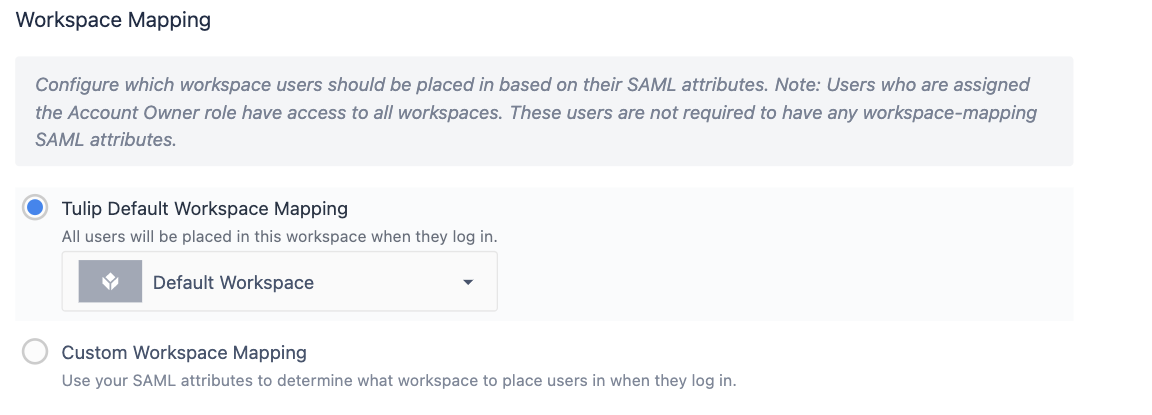

Mapeamento de espaço de trabalho personalizado SAML

(Vários espaços de trabalho) Observe que só é possível mapear usuários para vários espaços de trabalho no modo de controle da Tulip.

No modo de controle IdP, cada usuário só pode ser membro de um único espaço de trabalho.

:::

No primeiro login, um usuário recebe acesso ao espaço de trabalho com base no grupo apresentado em seu atributo de espaço de trabalho. Após esse momento, o Tulip não lerá mais o atributo de workspace desse usuário e qualquer alteração no workspace deverá ser feita na plataforma por um proprietário da conta.

Mapeamento padrão do espaço de trabalho

No primeiro login, todos os usuários recebem acesso a um espaço de trabalho padrão de sua escolha. O proprietário da conta pode então ajustar o acesso ao espaço de trabalho.

Grupos de usuários

Você pode mapear usuários no recurso User Groups{target=_blank} da Tulip em todas as configurações SAML.

Os grupos de usuários existem no nível da conta. Quando um usuário for mapeado em um grupo de usuários, ele será membro desse grupo em todos os espaços de trabalho.

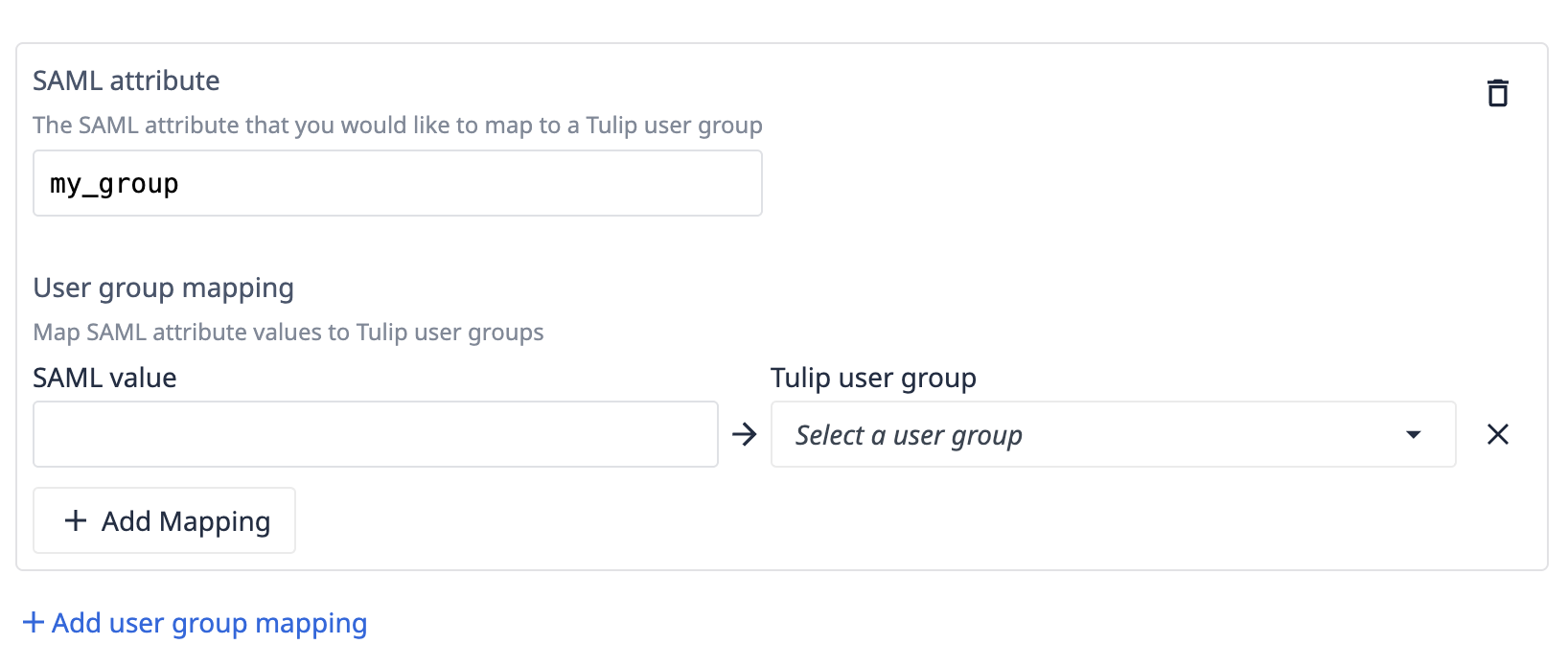

Depois de ativar a opção User Groups, você poderá mapear usuários do seu IdP em User Groups no Tulip com base no valor de um atributo no SAML.

Depois disso, você pode nomear até 100 atributos SAML e mapear os valores de cada um deles para um grupo de usuários. Um usuário pode então ser mapeado para vários grupos de usuários.

Exemplo - Criação de grupos de acesso em seu IdP

O exemplo a seguir o ajudará a ver como todas as diferentes opções nas configurações de SAML podem ser usadas em conjunto.

Criação de funções padronizadas do Tulip

Cada usuário precisará de um atributo de função especificado no seu IdP para que a Tulip possa determinar seus privilégios após a autenticação com o nome de usuário e a senha do IdP.

Você também pode usar esse campo de função para determinar a quais sites eles têm acesso usando uma convenção de nomenclatura padrão. Embora um campo de função possa ser apenas uma variável definida, é recomendável que você atribua o usuário a grupos específicos da Tulip dentro do seu IdP e os mapeie para um atributo.

Função

Revise as funções do usuário da Tulip aqui. Cada usuário precisará de pelo menos uma função. Se um usuário tiver várias funções, a Tulip selecionará a que tiver o maior acesso.

Um exemplo de função é Account Owner (proprietário da conta).

There needs to be at least one Account Owner per site.

Site

Digamos que sua organização tenha dois sites, com uma instância da Tulip para cada um.

Podemos denotar cada site por sua localização (Texas e Londres, respectivamente).

Combinação de site e função

Podemos combinar essas duas propriedades para criar uma matriz de grupo para a atribuição de usuários. Recomendamos que as organizações acrescentem ou prefixem o valor com Tulip, para que seja mais fácil filtrar por ele.

Convenção: tulip-siteRole

| acme-texas.tulip.co | acme-londres.tulip.co | |

| Proprietário da conta | tulip-texasAccountOwner | tulip-londonAccountOwner |

| Supervisor de aplicativos | tulip-texasApplicationSupervisor | tulip-londresApplicationSupervisor |

| Visualizador | tulip-texasViewer | tulip-londresViewer |

| Operador | tulip-texasOperator | tulip-londonOperator |

| ... |

Se Jane Smith for a líder do site no Texas, você a atribuirá ao grupo tulip-texasAccountOwner. Se Jane Smith também precisar de acesso de visualização no site de Londres, ela poderá ser adicionada ao grupo tulip-londonViewer.

Expondo esses grupos como um atributo para a Tulip

Em seu IdP, Jane deve ter um atributo, tulip-role, no qual todos os grupos dos quais ela é membro e que contêm o prefixo "tulip-" serão mapeados.

Quando ela faz login no Tulip, o atributo tulip-role tem dois valores: tulip-texasAccountOwner, tulip-londonViewer. Você pode configurar o mapeamento de função para cada instância da Tulip individualmente para que ela receba as permissões corretas em cada instância.

Funções globais

Talvez você também queira criar funções de acesso global, como uma função "Viewer", por exemplo. Esses usuários poderão fazer login em todas as instâncias da Tulip com as mesmas permissões. O formato recomendado para isso é:

tulip-globalViewer

Você precisaria configurar esse mapeamento de função em cada instância individual na página de configuração SAML em Account Settings para permitir que esse usuário acesse cada instância.

Encontrou o que estava procurando?

Você também pode acessar community.tulip.co para postar sua pergunta ou ver se outras pessoas tiveram uma pergunta semelhante!