Instruction et méthodologie pour définir votre politique d'accès et gérer SAML pour votre organisation.

SAML permet aux organisations de gérer l'authentification et les droits d'accès des utilisateurs de Tulip en utilisant leur fournisseur d'identité existant (IdP). Ce guide détaillera les options disponibles pour la mise en œuvre de l'intégration IdP au niveau de l'entreprise via le protocole SAML.

This article focuses on all the options for configuring your SAML + Tulip integration. For the guide on how to set this up within Tulip, see this guide.

Travail préliminaire

- Comprendre les rôles des utilisateurs de Tulip

- Les utilisateurs de Tulip anticipés par rôle afin d'être prêts à mettre à jour un attribut SAML avec leur rôle Tulip.

- Identifiez qui, au sein de votre organisation, configurera votre IdP et votre compte Tulip.

Options de configuration SAML + Tulip

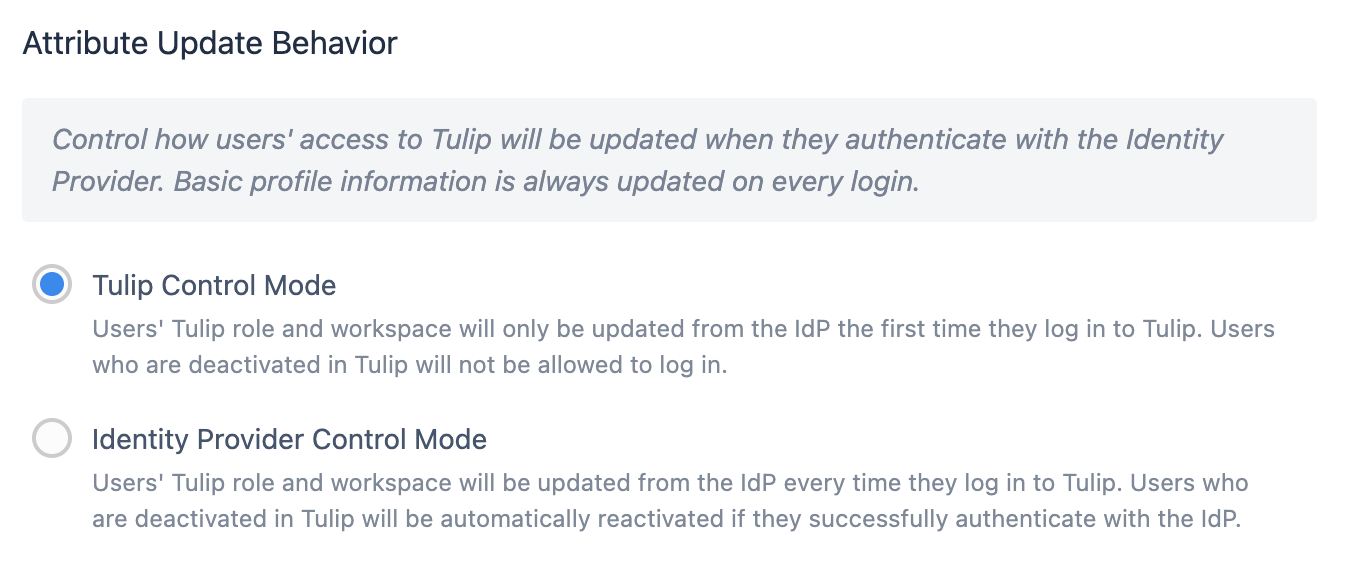

Modes de contrôle

Lemode de contrôle Tulip indique que le rôle et l'espace de travail Tulip d'un utilisateur sont pris dans le mappage d'attribut SAML seulement la première fois qu'il se connecte à Tulip.

Les utilisateurs désactivés dans Tulip ne peuvent pas se connecter.

Lemode de contrôle IdP signifie que le rôle et l'espace de travail d'un utilisateur de Tulip seront mis à jour à partir de l'IdP à chaque fois qu'il se connectera.

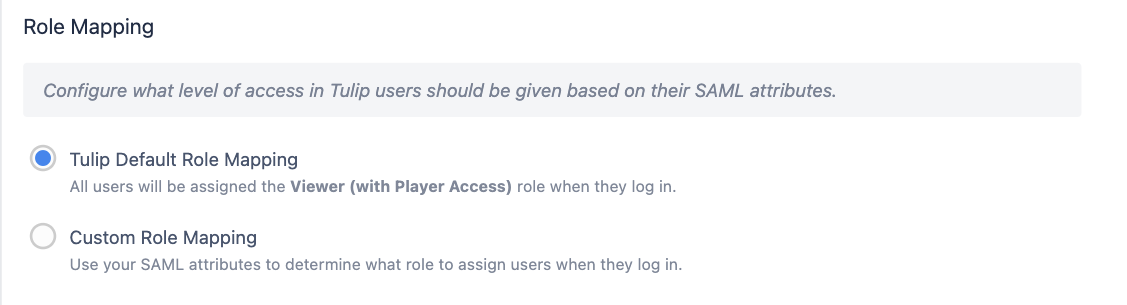

Mappage des rôles par défaut (Mode de contrôle Tulip uniquement)

Lors de la première connexion, tous les utilisateurs se voient attribuer un niveau d'accès par défaut (Viewer avec accès Player). Le propriétaire du compte devra ensuite ajuster le rôle au niveau approprié manuellement dans Tulip.

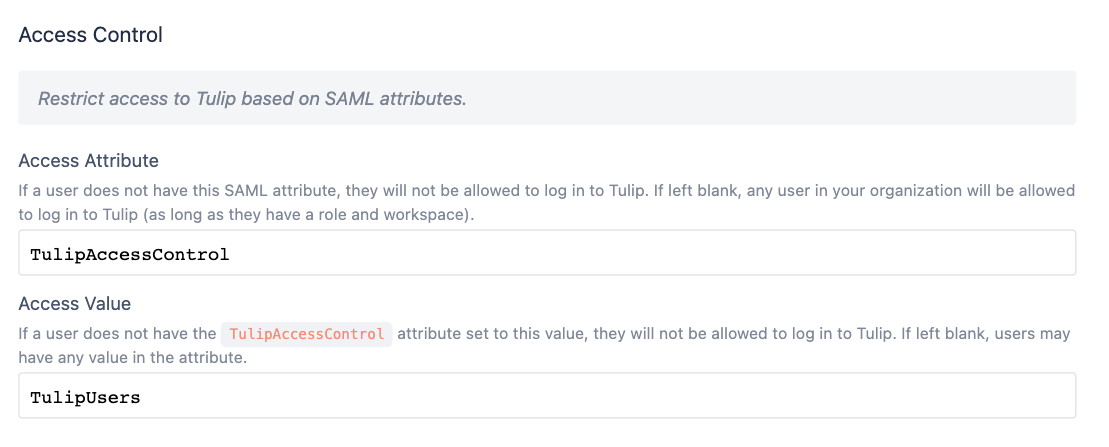

Contrôle d'accès (Mode de contrôle de Tulip uniquement)

Vous pouvez choisir d'ajouter un attribut de contrôle d'accès, où l'utilisateur doit avoir une valeur spécifique pour accéder à Tulip. Ceci est particulièrement pertinent pour les scénarios de mappage par défaut, où vous voulez toujours dicter qui devrait être capable d'accéder à Tulip, indépendamment du rôle ou de l'espace de travail.

Par exemple :

- Un utilisateur doit avoir un attribut TulipAccessControl fixé à True

- Un utilisateur doit appartenir à un groupe TulipUsers, qui est exposé à travers un attribut TulipAccessControl (voir l'exemple ci-dessous).

Si vous choisissez d'utiliser le contrôle d'accès, vous devrez demander à votre équipe IdP d'ajouter l'attribut et la valeur définis à tous les utilisateurs qui devraient avoir accès à Tulip.

Espaces de travail

Vous pouvez lire des informations détaillées sur les espaces de travail ici.

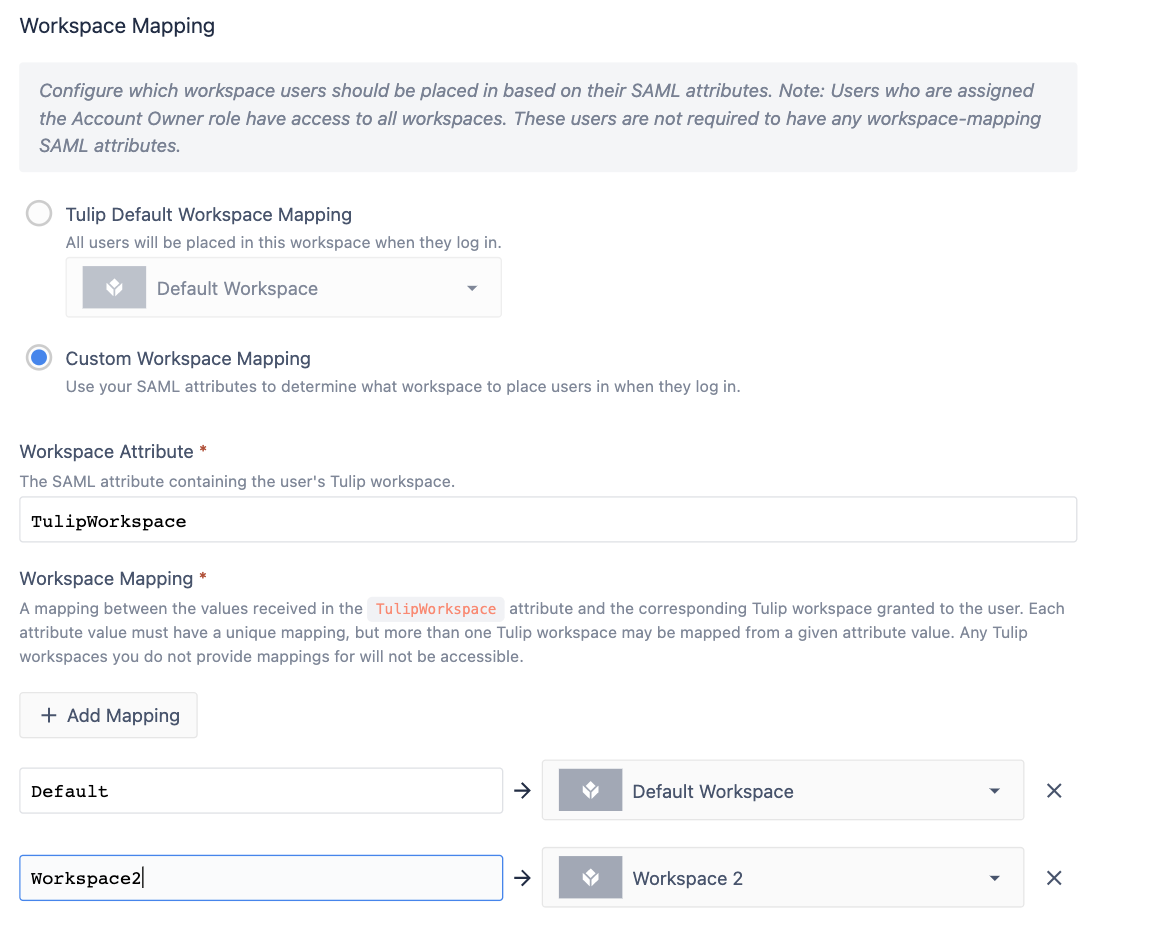

Comme pour l'attribut de rôle, vous aurez maintenant l'option d'associer automatiquement les utilisateurs à un espace de travail spécifique lors de la création initiale de l'utilisateur. Après la création de l'utilisateur, les propriétaires de comptes peuvent déplacer les utilisateurs entre les espaces de travail.

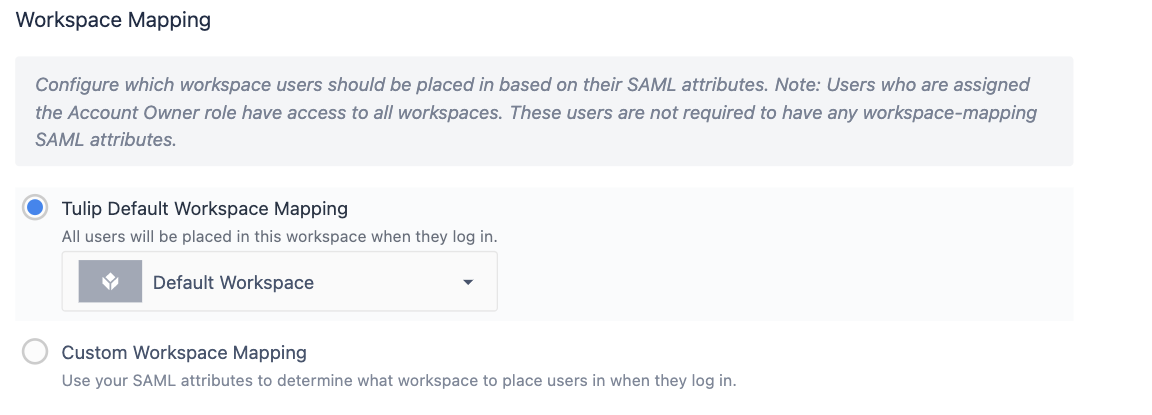

Mappage d'espace de travail personnalisé SAML

:: :(Info) (Espaces de travail multiples) Veuillez noter que vous ne pouvez affecter des utilisateurs à des espaces de travail multiples qu'en mode de contrôle Tulip.

En mode de contrôle IdP, chaque utilisateur ne peut être membre que d'un seul espace de travail.

:: :

Lors de la première connexion, un utilisateur se voit attribuer un accès à l'espace de travail basé sur le groupe présenté dans son attribut d'espace de travail. Après cela, Tulip ne lira plus l'attribut de l'espace de travail de cet utilisateur, et tout changement d'espace de travail doit être effectué dans la plateforme par un propriétaire de compte.

Mappage de l'espace de travail par défaut

Lors de la première connexion, tous les utilisateurs ont accès à un espace de travail par défaut de votre choix. Un propriétaire de compte peut ensuite ajuster l'accès à l'espace de travail.

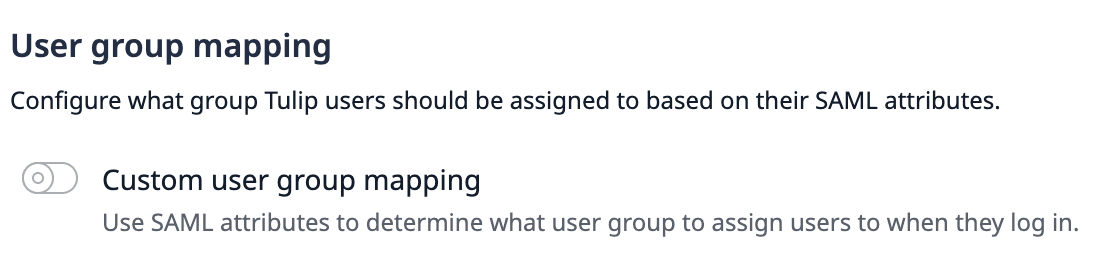

Groupes d'utilisateurs

Vous pouvez mapper des utilisateurs dans les groupes d'utilisateurs de Tulip{target=_blank} dans toutes les configurations SAML.

Les groupes d'utilisateurs existent au niveau du compte. Une fois qu'un utilisateur est mappé dans un groupe d'utilisateurs, il sera membre de ce groupe d'utilisateurs dans tous les espaces de travail.

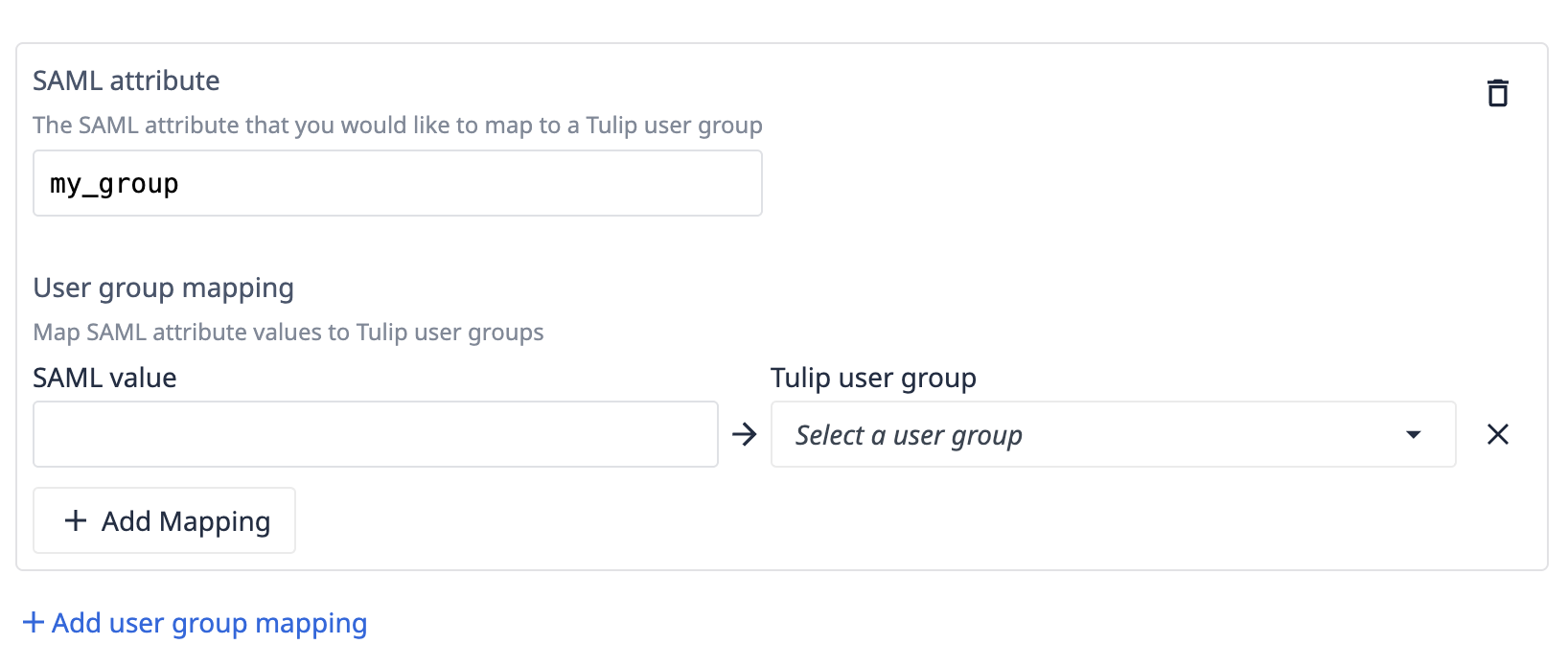

Une fois que vous avez activé l'option Groupes d'utilisateurs, vous serez en mesure de mapper les utilisateurs de votre IdP dans des groupes d'utilisateurs dans Tulip en fonction de la valeur d'un attribut dans SAML.

Ensuite, vous pouvez nommer jusqu'à 100 attributs SAML et associer les valeurs de chacun d'entre eux à un groupe d'utilisateurs. Un utilisateur peut alors être associé à plusieurs groupes d'utilisateurs.

Exemple - Création de groupes d'accès dans votre IdP

L'exemple suivant vous aidera à voir comment les différentes options des paramètres SAML peuvent être utilisées ensemble.

Création de rôles Tulip standardisés

Chaque utilisateur aura besoin d'un attribut de rôle spécifié dans votre IdP afin que Tulip puisse déterminer ses privilèges une fois qu'il s'est authentifié avec son nom d'utilisateur et son mot de passe IdP.

Vous pouvez également utiliser ce champ de rôle pour déterminer les sites auxquels ils ont accès en utilisant une convention de nommage standard. Bien qu'un champ de rôle puisse être simplement une variable définie, il est recommandé d'assigner l'utilisateur à des groupes spécifiques de Tulip au sein de votre IdP et de les faire correspondre à un attribut.

Rôle

Passez en revue les rôles des utilisateurs de Tulip ici. Chaque utilisateur aura besoin d'au moins un rôle. Si un utilisateur a plusieurs rôles, Tulip sélectionnera celui qui a l'accès le plus élevé.

Un exemple de rôle est celui de propriétaire de compte.

There needs to be at least one Account Owner per site.

Site

Supposons que votre organisation possède deux sites, avec une Instance Tulip pour chacun d'entre eux.

Nous pouvons désigner chaque site par sa localisation (Texas et Londres, respectivement).

Combinaison de Site et de Rôle

Nous pouvons combiner ces deux propriétés pour créer une matrice de groupe pour les utilisateurs à affecter. Nous recommandons aux organisations d'ajouter ou de faire précéder la valeur de Tulip, afin de faciliter le filtrage.

Convention : tulip-siteRole

| acme-texas.tulip.co | acme-london.tulip.co | |

| Propriétaire du compte | tulip-texasAccountOwner (Propriétaire du compte) | tulip-londonAccountOwner (Propriétaire de compte) |

| Superviseur de l'application | tulip-texasApplicationSupervisor (Superviseur de l'application) | tulip-londonApplicationSupervisor |

| Visionneur | tulip-texasViewer | tulip-londonViewer |

| Opérateur | tulip-texasOperator | tulip-londonOperator |

| ... |

Si Jane Smith est le responsable du site du Texas, vous l'affecterez au groupe tulip-texasAccountOwner. Si Jane Smith a également besoin d'un accès au site de Londres, elle pourrait être ajoutée au groupe tulip-londonViewer.

Exposer ces groupes en tant qu'attribut pour Tulip

Dans votre IdP, Jane devrait avoir un attribut, tulip-role, où tous les groupes dont elle est membre et qui contiennent le préfixe "tulip-" seront mappés.

Lorsqu'elle se connecte à Tulip, l'attribut tulip-role a deux valeurs : tulip-texasAccountOwner, tulip-londonViewer. Vous pouvez configurer le mappage des rôles pour chaque instance de Tulip individuellement afin qu'elle reçoive les permissions correctes dans chaque instance.

Rôles globaux

Vous pouvez également créer des rôles d'accès globaux, comme le rôle "Viewer" par exemple. Ces utilisateurs pourront se connecter à toutes les instances de Tulip avec les mêmes permissions. Le format recommandé est le suivant

tulip-globalViewer

Vous devrez configurer cette correspondance de rôle sur chaque instance individuelle dans la page de configuration SAML dans les paramètres du compte pour permettre à cet utilisateur d'accéder à chaque instance.

Avez-vous trouvé ce que vous cherchiez ?

Vous pouvez également vous rendre sur community.tulip.co pour poser votre question ou voir si d'autres personnes ont rencontré une question similaire !