This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Что такое Tulip Connector Host?

Коннекторы Tulip позволяют вашим приложениям Tulip Apps взаимодействовать с внешними системами, такими как базы данных, API и машины. Для получения более подробной информации о нашем модуле Connectors обратитесь к этой статье: Введение в коннекторы.

Tulip Connector Host - это компонент платформы Tulip, который облегчает подключение к этим внешним сервисам.

Чтобы использовать модуль Connectors, Connector Host должен установить исходящее соединение с Connector Host и входящее соединение с внешней системой.

Где работает программное обеспечение Tulip Connector Host?

Облачный хост коннектора

Наиболее распространенным вариантом развертывания является Cloud Connector Host, который включен в вашу подписку Tulip и развернут вместе с платформой Tulip. Он доступен для использования на странице коннекторов как "Cloud Connector Host".

Запросы на подключение с хоста Cloud Connector Host поступают с IP-адреса, входящего в блок бесклассовой междоменной маршрутизации (CIDR) Tulip, что позволяет клиентам разрешить доступ с хоста Tulip Connector Host к своему сервису. Для клиентов, использующих всю платформу Tulip Platform на месте, Connector Host будет делать запросы с того же IP-адреса, что и платформа Tulip Platform, в зависимости от конфигурации развертывания.

Для получения дополнительной информации о сетевых требованиях ознакомьтесь с этой статьей.

Местный хост коннектора

Второй, менее распространенный вариант развертывания - это локальный хост коннектора. В этом сценарии клиент размещает Connector Host в своей собственной сетевой инфраструктуре, избавляясь от необходимости разрешать входящие соединения из блока CIDR Tulip. Вместо этого Connector Host создает исходящее соединение из вашей сети, которое входит в Tulip.

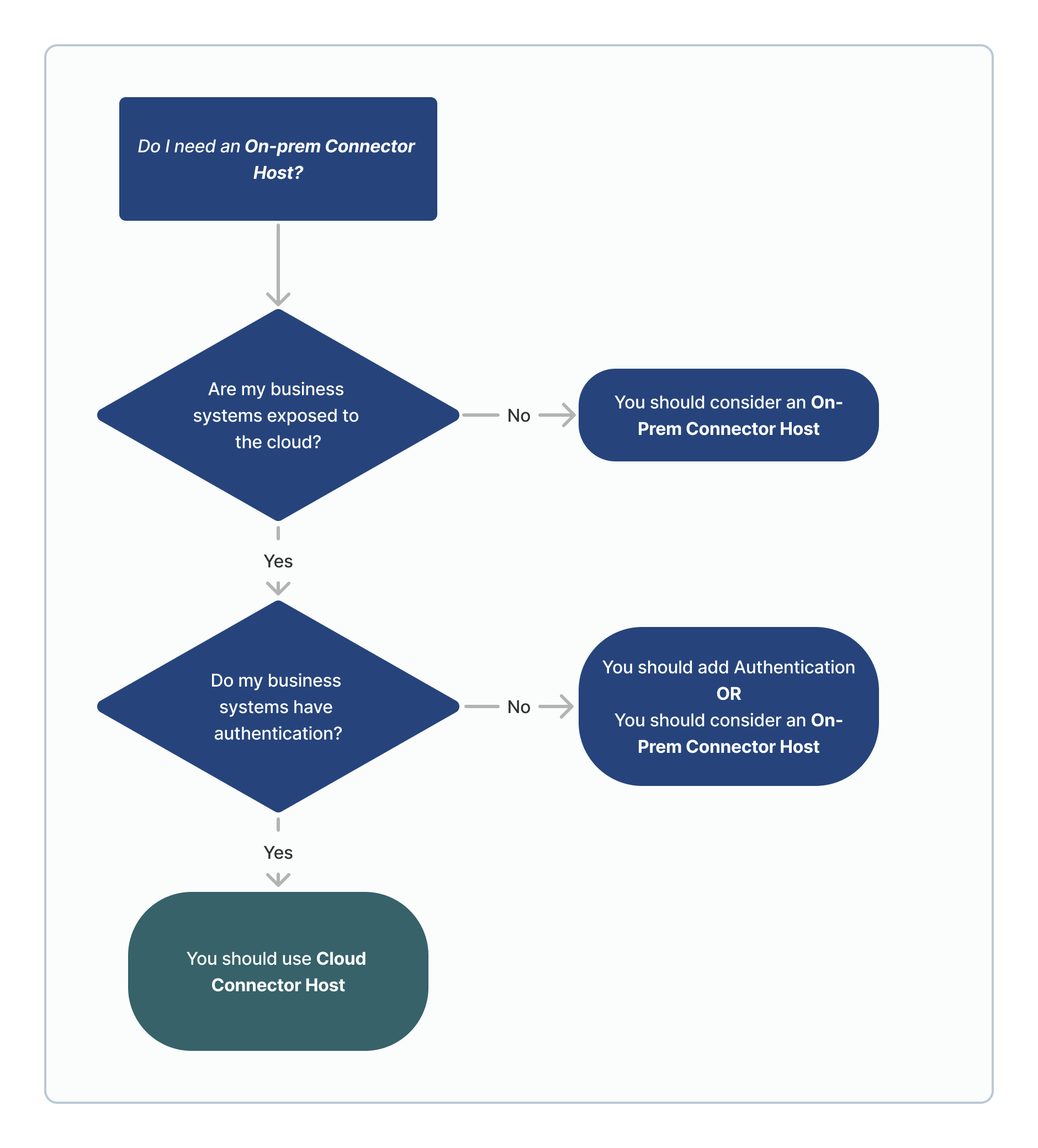

Ключевые соображения для локального узла коннектора (OPCH) можно найти в этой статье. На приведенной ниже диаграмме показано, в каких случаях обычно рекомендуется использовать OPCH:

Какие порты нужно открыть, чтобы хост облачного коннектора мог получить доступ к моей системе?

Сетевое соединение между узлом коннектора и вашей внешней системой управляется вами как конечным клиентом. По вопросам обращайтесь к своим внутренним командам. Для удобства ниже перечислены порты по умолчанию для многих распространенных служб:

Базы данных:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Машинные протоколы:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Каковы проблемы безопасности при открытии доступа к моему серверу БД, API или OPC UA на хосте Tulip Cloud Connector?

Чтобы безопасно подключить сервер БД, API или OPC UA к Tulip, следуйте следующим рекомендациям:

- Брандмауэр: Откройте свой брандмауэр только для IP-адресов Tulip(перечислены здесь).

- Шифрование: Используйте шифрование SSL/TLS с доверенными центрами сертификации для защиты от атак типа "человек посередине" (MitM).

- Аутентификация: Внедрите надежные схемы аутентификации для ваших API и баз данных, например, надежные пароли.

- Контроль доступа: Ограничьте доступ пользователей к базам данных, API и серверам OPC UA, включая пользователей, имеющих доступ только для чтения, а также доступ к определенным схемам, таблицам, конечным точкам, тегам и т. д.

- Мониторинг: Размещайте свои ресурсы на инфраструктуре с расширенным мониторингом для обнаружения, предупреждения и смягчения последствий вредоносных запросов, а также для борьбы с DDoS-атаками.

These suggestions are a starting point and do not replace personalized security planning.

Для получения дополнительной помощи свяжитесь с вашим менеджером по работе с клиентами или обратитесь в нашу службу поддержки через запрос поддержки или чат, используя кнопку "Помощь" в правом верхнем углу экрана.

Вы нашли то, что искали?

Для получения дополнительной помощи посетите community.tulip.co, чтобы задать свой вопрос или узнать, сталкивались ли другие с подобными проблемами.