- Első szakasz.

- Building

- Alkalmazás tervezése

- Üzleti értékteremtés felhasználói kutatással

- Alkalmazás tervezés legjobb gyakorlatai

- Tulip Solution Credo

- Összeállítható vs. monolitikus architektúrák Frissül

- How to Design a Tulip Solution

- Hogyan építsünk összeállítható alkalmazásokat

- Hogyan tervezzünk hatékony bázis elrendezést

- Legjobb gyakorlatok az elemek elnevezéséhez a Tulipban

- Alakzatok hozzáadása az alkalmazás lépéseihez

- Alkalmazás szerkesztő

- Bevezetés a Tulip App Editorhoz

- Új Tulip alkalmazás létrehozása

- A billentyűparancsok használata az alkalmazásszerkesztőben és a lejátszóban

- Többnyelvű funkció a Tulipban

- mozgató

- widget

- Mi az a Widget?

- Bemeneti widgetek

- Beágyazott widgetek

- Gomb Widgetek

- Widgetek konfigurálása

- Bemeneti widgetek hozzáadása lépésekhez Frissül

- Mi az az interaktív táblázat widget?

- Product Docs Template

- Videók beágyazása

- Hogyan ágyazzuk be az analitikát egy alkalmazásba

- Fájlokkal való munka

- Egy vagy többválasztós widgetek dinamikus feltöltése

- A Checkbox Widget használata

- Vonalkód Widget hozzáadása

- Hogyan adjunk egy rácsos widgetet egy lépéshez

- Tartalom másolása/beillesztése alkalmazásokon belül és alkalmazások között

- Hogyan adjunk hozzá egy mérőeszköz widgetet a lépésünkhöz?

- Egyéni widgetek áttekintése Frissül

- Aláírási űrlap létrehozása Lépés

- Adatérvényesítés beviteli widgetekkel Frissül

- Record History Widget áttekintés

- A formanyomtatvány lépéseinek technikai részletei

- Hogyan adjunk képeket egy alkalmazáshoz

- Az elektronikus aláírás widget használata

- Számformázás az alkalmazásokban Frissül

- UNESCO, az Egyesült Nemzetek Nevelésügyi, Tudományos és Kulturális Szervezete

- Mik azok a kiváltó okok?

- Lépcső szintű kiváltók

- Alkalmazás szintű kiváltók

- Widget kiváltók

- Útmutató az alkalmazás-átmenetekhez

- Capture App Screenshot

- Időzítő kiváltók

- Hogyan adjunk hozzá eszközindítókat

- Hogyan adjunk feltételekkel (If/Else utasításokkal) ellátott kiváltó programokat

- Műveletek és átmenetek listája a kiváltószerkesztőben

- Melyek a 10 leggyakoribb kiváltó ok?

- Hogyan állítsuk be a Widget színét egy kiváltóról?

- Hogyan kell e-maileket küldeni

- Hogyan kell beállítani a Tulip felhasználókat az SMS értesítésekhez

- Lépések nyomtatása egy triggerből

- A kifejezésszerkesztő használata az alkalmazásszerkesztőben

- A kifejezésszerkesztő technikai részletei

- A kifejezések teljes listája az alkalmazásszerkesztőben

- Datetime-kifejezések használata

- Tipcasting kifejezések

- Kifejezések használata tömbökkel és objektumokkal

- Munka az idővel a kiváltókban

- Támogatott egyéni dátumformátumok

- Hogyan töltsön ki egy alkalmazást

- Vonalkódok és QR-kódok beolvasása a készülék kamerájával

- Hogyan adjunk szabályos kifejezést egy kiváltóhoz?

- App Info használata a Tulip alkalmazásokban

- Hogyan hívhat meg egy csatlakozófüggvényt triggerek használatával?

- változat

- osztályozza

- Dati (deusa hindu).

- csatlakozók

- Mik azok a csatlakozók?

- Hogyan hozzon létre egy csatlakozót

- Bevezetés a Tulip Connector Hostokba

- Hogyan futtassunk egy csatlakozófunkciót több környezetben?

- Csatlakozó pillanatképek készítése

- Táblák és objektumok megértése a csatlakozófüggvények kimeneteiben

- Táblalemezek interaktív listáinak vagy csatlakozó kimenetének megjelenítése az alkalmazásokban

- Csatlakozók hibaelhárítása

- Csatlakozók megosztása munkaterületeken keresztül

- Csatlakozó Bemeneti kódolás vezérlése

- Hogyan hozzunk létre tesztadatbázist egy csatlakozófunkcióhoz?

- A gyorscsatlakozók beállítása

- HTTP csatlakozó

- SQL Connector

- MQTT kapcsolatok

- Csatlakozók integrálása

- elemzett

- Mik azok az elemzések?

- Bevezetés az Analytics Builderbe

- Új elemzés létrehozása

- A kijelzőtípusok áttekintése Frissül

- Sablon típusok, magyarázatok

- Az univerzális sablon használata

- Számformázás az Analyticsben

- Bevezetés a diagram rétegekbe Frissül

- Mi az az ellenőrző diagram?

- Riasztás vezérlési diagramokhoz

- Hogyan ágyazzuk be az analitikát egy alkalmazásba

- Hogyan elemezzen adatokat több alkalmazásból

- Gépi adatok használata az elemzési szerkesztőben

- Dátumtartományok megértése

- Az elemzési kontextusablak mezőinek listája

- A kifejezésszerkesztő használata az elemzési szerkesztőben

- A kifejezésszerkesztő technikai részletei

- A kifejezések teljes listája az elemzési szerkesztőben

- Hogyan lehet módosítani egy App Analytic alkalmazást

- Mi az az előrejelzési réteg?

- elemzési példa

- Hogyan számítsuk ki az első menet hozamát számelemzéssel?

- Hogyan hozzunk létre táblázat alapú analitikát

- Hogyan elemezzük a minőségellenőrzési ellenőrző listákat "többváltozós" elemzéssel?

- A hibák típus és nap szerinti összehasonlítása az "Összehasonlítás" mező használatával

- Hogyan tekintheti meg a ciklusidő-statisztikákat felhasználó szerint táblázatos elemzéssel?

- Hogyan készítsünk Pareto-diagramot a közös hibákról?

- Hogyan hozza létre az első műszerfalat az üzlethelyiségben?

- Elemzések vagy műszerfalak megosztása

- Hogyan hozzunk létre műszerfalakat

- vizuálisan

- Kezdetek a Visionnel

- vizuális központ

- A tulipános látás jellemzői

- Vision vonalkódolvasási irányelvek és korlátozások

- A színérzékelő használata

- A változásérzékelő használata

- A Jig Detector használata

- A Vision Camera Widget használata alkalmazásokban

- A Vision pillanatkép funkciójának használata

- Az adatmátrix és a vonalkóddetektorok használata

- Optikai karakterfelismerő (OCR) érzékelő használata

- Képernyőfelvétel használata a látás kameraforrásaként

- Tulipán vizuális integrációja.

- Szemproblémák megoldása

- Berendezésfelügyelet

- Bevezetés a gépfelügyeletbe

- Hogyan állítsuk be az első gépet

- Hogyan használjuk a gép kimeneteit a kiváltókban?

- Hogyan építsük fel az első OPC UA adatforrást?

- Hogyan építsük fel az első MQTT csatlakozót?

- Hogyan adjunk hozzá egy gépi widgetet egy alkalmazáshoz?

- Hogyan készítse elő gépeit a Tuliphez való csatlakozásra?

- Gépi attribútumok, leállási okok és állapotok hozzáadása

- Gépi attribútumok írása OPC UA/MQTT protokollok használatával Frissül

- Edge-eszközök használata az On Prem Connector Host futtatásához

- Az Edge MC használata az OPC UA futtatásához

- A gépi attribútumok API használata

- How to Set Up Machine Types

- Gépek hozzáadása és konfigurálása

- Hogyan hozza létre az első gépi triggerét

- Ajánlások a gépfelügyeleti architektúrához a Tulip segítségével

- Szabályozott ágazatok

- GxP alkalmazásépítés alapjai

- Legjobb gyakorlatok a GxP alkalmazásépítéshez

- A Tulip GxP-képességeinek összefoglalása

- GxP adatgyűjtés

- A feldolgozási adatok helyesbítése és felülvizsgálata

- Szünet és folytatás funkció

- A rekordtörténet widget használata a táblázat rekordjainak változásainak megtekintéséhez

- Hogyan exportálhatja az alkalmazás adatait CSV-be

- Adatfelülvizsgálat a GxP-megfelelőség érdekében

- Adatérvényesítés beviteli widgetekkel Frissül

- Felhasználói szerepkörök testreszabása Frissül

- Az elektronikus aláírás widget használata

- A másodpilóta a frontvonalban van.

- Frontline Copilot használat és árképzés

- Operator Chat Widget

- Frontline Copilot beállítások oldal

- Tulip AI Composer

- Fordítás Trigger Action

- Szöveg kivonása a képből Trigger Action Frissül

- Válasz Kérdés az adatokból/dokumentumból Trigger action-ökre

- Trigger Action osztályozása

- Beszédből szövegbeadás

- Csevegés asztalokkal

- Frontline Copilot Governance GYIK

- automatikus

- Kezdő lépések az automatizálással

- Az Automatizálási szerkesztő áttekintése

- Ütemezett automatizációk beállítása

- Automatizálási verziók használata

- Hogyan használjuk az Automatizálás futtatási előzményeit

- Automatizálási korlátok

- Készletgazdálkodási megoldás automatizációkkal

- Hurokfutás figyelmeztetés az automatizálásban

- Export az importon belül

- Alkalmazás tervezése

- Az alkalmazás futtatása

- A Tulip Player használata

- Hogyan futtassunk egy alkalmazást a Tulip Playerben? Frissül

- Választás a Tulip Web Player vagy a Tulip Player alkalmazások között

- Hogyan válthat több Tulip számla között?

- A Tulip Player használata Apple iOS és iPadOS rendszereken

- A Tulip által támogatott nyelvek

- How to access your Tulip Player/Instance in an iFrame

- Hogyan futtassuk a Tulip alkalmazásokat különböző eszközökön?

- A Tulip Player hibaelhárítása

- Ajánlott eszközök a Tulip Player futtatásához Frissül

- A Tulip Player újraindítása, ha a képernyő üres lesz

- Hogyan exportálhatja az alkalmazás adatait CSV-be

- Managing

- Példa tulipán kompozíciók

- felhasználói menedzsment

- Bevezetés: Felhasználókezelés

- Felhasználók hozzáadása és kezelése

- Az egyes Tulip felhasználók és üzemeltetők mezőinek frissítése az alkalmazásokból

- Felhasználói szerepkörök testreszabása Frissül

- Felhasználói csoportok létrehozása és kezelése

- Engedélyezés és hozzáférés-szabályozás SAML használatával

- Új üzemeltető RFID-kártyájának hozzáadása RFID-olvasó segítségével

- Alkalmazáskezelés

- Intro: App Management

- Alkalmazás közzététele Áttekintés

- Alkalmazások hozzáadása és kezelése

- Alkalmazásverziók létrehozása és kezelése

- Jóváhagyások beállítása az alkalmazásokhoz

- Szerkesztési engedélyek módosítása egyes alkalmazásokon

- Egy alkalmazás fejlesztési verziójának visszaállítása egy közzétett verzióból

- Alkalmazás verziók összehasonlítása

- Az archivált alkalmazások helyreállítása

- egészségügyi menedzsment

- Munkaterület-kezelés

- Játékos menedzsment

- Linux lejátszó

- Játékos funkciók platformonként Frissül

- A játékos kijelentkezési viselkedése

- Hogyan lehet elrejteni a fejlesztői menüt a Tulip Playerben?

- A Tulip Player automatikus frissítéseinek letiltása

- Fallback adatbázis hibaelhárítás

- A Tulip Player használata különböző Windows fiókokkal

- Tulip Player vállalati telepítések

- Az állomások és interfészek áttekintése Frissül

- A Tulip Player hibaelhárítása

- Developers

- Connect to Software

- Connectors

- Mik azok a csatlakozók?

- Hogyan hozzon létre egy csatlakozót

- Bevezetés a Tulip Connector Hostokba

- OAuth2.0 konfiguráció és technikai részletek

- Hogyan futtassunk egy csatlakozófunkciót több környezetben?

- Csatlakozó pillanatképek készítése

- Táblák és objektumok megértése a csatlakozófüggvények kimeneteiben

- Csatlakozó Bemeneti kódolás vezérlése

- HTTP-csatlakozó funkció létrehozása és konfigurálása

- A HTTP-kimenet formázása

- HTTP-csatlakozók használata alkalmazásokban

- Hogyan írjunk SQL Connector funkciót

- Az MQTT funkciók áttekintése

- Hogyan építsük fel az első MQTT csatlakozót?

- Iránymutatások az ökoszisztémák integrálásához.

- Amazon Bedrock integráció

- AWS-integráció - Az összes Tulip-tábla lekérése és S3-ra írása

- AWS integráció - Adatok küldése az AWS-nek API Gateway és Lambda segítségével

- AWS integráció - Adatok lekérése a Tulip táblákból

- AWS Integration - Fetch All Tulip Tables in Lambda Function

- Glue ETL szkript példa a Tulip táblázat adatainak betöltésére

- IoT Sitewise integráció

- Lean Daily Management az AWS-szel

- Microsoft Azure Machine Learning integráció

- Microsoft Fabric integráció

- Rockwell FactoryTalk Optix integráció

- Snowflake integráció a Fabric-kal - Tulip táblák lekérése a Snowflake-be

- Connectors

- Connect to Hardare

- Edge Devices

- Borde E.O..

- Rand MC.

- Gépi készletek

- Passarella I

- I/O Gateway értékesítési végi bejelentés

- Tulip I/O Gateway beállítása

- Hogyan regisztráljon egy I/O átjárót

- Az I/O átjáró visszaállítása a gyári beállításokra

- Az I/O Gateway távoli támogatás engedélyezése

- Az analóg bemenetek használata az I/O átjárón

- Az általános soros illesztőprogram használata az I/O Gateway-nél

- Tulip I/O Gateway műszaki specifikációk

- Szövet készletek

- Gyári készlet gyorsindítási útmutató

- Gyári készlet anyagai és beszerzési információk

- Edge IO Light Strip beállítása

- Töréssugár érzékelő egység tesztelése

- Hogyan állítsunk be egy lábpedált a Tulipban?

- Hőmérséklet- és páratartalom-érzékelők egységtesztjei

- Hogyan lehet a Factory Kit eszközöket az alkalmazásokba bevonni?

- Tulip Light Kit kezdeti beállítása

- Hogyan kell használni a Tulip Light Kitet

- A gyári készlet USB-eszközeinek csatlakoztatása (vonalkód, lábpedál, hőmérséklet/nedvesség)

- A töréssugár-érzékelő beállítása

- Light Kit egységteszt

- Tulip Light Kit műszaki adatok

- A Light Stack összeszerelése

- Perifériás berendezések kezelése

- A HTTPS engedélyezése az Edge eszközön

- Az eszközportál konfigurálása

- Hogyan kezelhetjük az Edge-eszközöket a Tulipen belül?

- Támogatott firmware-verziók

- Hogyan kezelheti az Edge Device automatikus frissítéseit

- A hálózati beállítások konfigurálása a Tulip Edge készüléken

- Hogyan konfigurálhatja egy peremkészülék LAN-interfészét?

- Hogyan kapják a Tulip Edge eszközök az IP-címüket?

- Az SNMP-beállítások konfigurálása az Edge-eszközökhöz

- Hogyan találja meg az Edge Device OS verzióját

- Tulip Edge Device GYIK

- Edge Device HTTPS portál

- Terminálberendezések esettanulmányok

- Az Edge-eszközök használata gépi adatforrásként

- Edge eszközök és FlowFuse

- Az Edge Device MQTT Broker engedélyezése és beállítása

- Hogyan állítsunk be egy MQTT-hidat egy Edge-eszközön?

- Az Edge MC használata az OPC UA futtatásához

- Hogyan használjuk a GPIO-t az Edge IO-n

- A Node-RED használata az Edge MC-vel

- A Node-RED használata Edge IO-val

- How to: Use Serial with Edge IO

- Edge-eszközök használata az On Prem Connector Host futtatásához

- Kommunikáció a gépekkel az Edge MC Connector Host és Node-RED segítségével

- Mit tehetsz a Tulip + IoT-vel?

- Tulip Edge eszközök hibaelhárítása

- Kompatibilis eszközök

- A Tulip-pal együttműködő Plug and Play eszközök listája

- Eszközillesztő-programok létrehozása és támogatása

- Eszközillesztőprogram-támogatás a Tulipban

- Vonalkódolvasó beállítása

- A soros illesztőprogram használata

- Hogyan integrálhat egy Zebra nyomtatót a Tulip rendszerbe?

- A Zebra hálózati nyomtatóillesztő-program használata

- A Zebra GK sorozatú címkenyomtató illesztőprogramjának használata

- Az USB Bobe Box illesztőprogram használata

- A Cognex In-Sight 2000 illesztőprogram használata

- A Cognex és a Tulip konfigurálása

- Az MT SevenExcellence PH Meter Driver használata

- Az általános ADC-illesztőprogram használata

- Az Omega HH806 hőmérő meghajtó használata

- A digitális kalibrátor meghajtó használata

- A General TS05 Bluetooth hőmérsékletmérő pisztoly beállítása

- A Cognex DataMan TCP illesztőprogram használata

- A Mitutoyo U-WAVE vevőegység beállítása a Windows Tulip Playerhez

- A Brecknell PS25 mérleghajtó használata

- Az RFID-illesztőprogram használata

- Using the Kolver EDU 2AE/TOP/E Driver

- Az USB lábpedál-illesztőprogram használata

- A Torque Open Protocol illesztőprogram használata

- A Dymo M10 USB-skála illesztőprogramjának használata

- A Cognex In-Sight illesztőprogram használata

- A Telnet illesztőprogram használata

- Az általános I/O illesztőprogram használata

- Hogyan kell beállítani egy Kolver nyomatékszabályozót?

- Az Insize többcsatornás kalibrátor meghajtó használata

- A Dymo S50 USB-skála illesztőprogramjának használata

- Zebra Android DataWedge konfiguráció

- Használja a Mitutoyo digitális mérőkalapácsot a Mitutoyo U-hullámú meghajtóval

- Hogyan adjunk hozzá egy Ohaus mérleget és tároljuk a kimenetet egy változóban?

- Hőmérséklet- és páratartalom-érzékelők egységtesztjei

- Troubleshoot

- Rosso Node.

- A Node-RED áttekintése

- Uso

- Esettanulmányok

- Modbus eszközök beállítása

- A Banner PICK-IQ készülékek beállítása Edge IO-val

- Hogyan küldhetünk adatokat gépekre az Edge-eszközökről a Node-RED és a Tulip címkék használatával?

- Kommunikáció a gépekkel az Edge MC Connector Host és Node-RED segítségével

- 4-20 mA érzékelő csatlakoztatása Edge IO és Node-RED segítségével

- Gépállapotok és alkatrészszámok kezelése Edge IO és Node-RED segítségével

- Analóg oszcilloszkóp csatlakoztatása Edge IO és Node-RED segítségével

- Vezetékes Phidgetek csatlakoztatása az Edge MC és a Node-RED rendszerhez

- Edge Devices

- Újrafelhasználható komponensek létrehozása

- Az alkalmazásprogramozási felület használata

- Edge Driver SDK

- Connect to Software

- Műszaki és informatikai dokumentumok

- Karbantartási esemény ütemterv Frissül

- Hogyan kaphat Tulip támogatást Frissül

- Informatikai infrastruktúra

- Tulip IT üdvözlő útmutató

- Az IP engedélyezési lista konfigurálása

- A Tulip biztonsági lehetőségeinek áttekintése

- Tulip IT biztonsági útmutató Frissül

- Bevezetés a Tulip Connector Hostokba

- Tulip & Device Architecture

- On-Prem Connector Host verzió támogatása Új

- Naplóforgatások engedélyezése a meglévő helyi Connector Host konténer számára

- Ajánlások a gépfelügyeleti architektúrához a Tulip segítségével

- Tulip On-Premise virtuális gép részletei

- Tulip Platform komponensek és hálózati diagram

- A Tulip telepítése az AWS GovCloudban

- Hogyan használjon proxykiszolgálót a Tulip Playerrel Windows alatt?

- A helyben telepített csatlakozó hosztok áttekintése

- Hálózati követelmények a Tulip Cloud telepítéséhez Frissül

- Tulip W-9 nyomtatvány

- Melyek a Tulip kiberbiztonsági politikái és infrastruktúrája?

- LDAP/SAML/SSO

- Hogyan használja a Tulip Partner Portált

- Guides

- A digitális átalakulás elérése.

- Use Cases by Solution

- 例

- Hogyan kaphat valós idejű betekintést a munkautasítások munkaállomásonkénti áttekinthetőségébe?

- 5S Audit alkalmazás bemutató

- Hogyan építsünk egy automatizált visszautasítási jelentés alkalmazást?

- Hogyan tervezze meg az első frontvonalbeli műveleti alkalmazást

- Hogyan kövesse nyomon a gépi auditokat egy táblázatban

- Hogyan automatizálhatja a munkafeladatokat egy frontvonalas üzemeltetési alkalmazásban?

- Hogyan használjuk a gyártási alkalmazásokat a magas keverési arányú környezetekben?

- Hogyan építsünk egy digitális munkautasítás alkalmazást

- Hogyan kövesse a termék genealógiát táblázatok használatával

- Hogyan adjunk hozzá egy Ohaus mérleget és tároljuk a kimenetet egy változóban?

- Hogyan lehet a művelet befejezésekor levonni a leltár táblázatból?

- A munkautasítás "UI sablon" használata

- Hogyan hozzon létre egy készségmátrixot felhasználói mezőkkel

- Anyagjegyzék (BOM) táblázat létrehozása

- Hogyan kezelje a leltárat táblázatok segítségével

- Dinamikus adatok átadása több alkalmazás között felhasználói mezőkkel

- Hogyan navigáljon több alkalmazás között egy "útválasztó alkalmazás" létrehozásával

- 📄 Rendelés nyomon követése

- 📄 Hibák nyomon követhetősége

- könyvtár

- A Tulip könyvtár használata Frissül

- Laboratory Operation App Suite

- Könyvtári gyűjtemény

- Library Apps

- Példák tankönyvekre

- Funkcionális példák

- Andon funkcionális példa

- Ellenőrzési funkcionális példa

- Tulipán adatok funkcionális példa

- Duro PLM funkcionális példa

- Technicon - Univerzális robotok Funkcionális példa

- United Manufacturing Hub - Funkcionális példa

- Control Chart példa App

- Fotógaléria

- AI Unit Test - Dokumentum Q&A

- Alkalmazási megoldások

- CMMS alkalmazáscsomag

- Zerokey solutions

- Az eredmények láthatósága

- Elektronikus ajánlattételi jelentés (eBR) kérelem űrlapja

- CAPA Lite by PCG

- 5 Miért a gyökeres ok az AI-val

- Egyszerű hibajelentés AI-vel

- Business Case Builder

- Műszakindító találkozó

- Kanban App Suite

- Egyszerű OEE műszerfal

- Arena BOM megoldás

- Equipment Management App Suite

- Egyszerű ellenőrzőlista

- Checklist Management Suite

- Jelenléti ívek kezelése Egyszerű megoldás

- Pack & Ship könyvtári alkalmazások

- CAPA menedzsment

- Mobil kamera alkalmazás

- OEE kalkulátor

- Óránkénti termelési eredménytábla

- Anyag-visszaöblítés

- Minőségi esemény műszerfal

- First Pass Yield alkalmazás

- Pick to Light

- Képzési megoldások

- Digitális rendszerek leltára

- Helymeghatározás látvánnyal

- Digitális rendszerek hozzáférés-kezelése

- Anyaggazdálkodás

- Eszköz- és eszközmenedzser

- Minőségi rendezvényszervezés

- Lépéselőtolás töréssugár-érzékelővel

- Digitális stopperóra

- Audit ellenőrzési lista

- Katana ERP alkalmazás

- Magas szintű alapfelmérés

- BOM menedzsment

- Biztonsági incidens-menedzser

- Composable Lean

- Composable Mobile

- Hogyan kell regisztrálni

- eDHR App Suite

- Képzési sablon

- Minőségi eseménykezelő alkalmazáscsomag

- Batch csomagolás sablon alkalmazás

- Műszerfal elrendezés UI sablon

- Gépfelügyeleti műszerfal

- Hibakövető sablon

- Szín konfiguráció

- Munkautasítás példa

- Tervezési sablon

- Képzésmenedzsment

- Szabványos működési utasítások

- Munkautasítás sablon

- Picklist sablon

- Alapvető sablonok a Tulip alkalmazások építéséhez

- Utazó és anyagáramlási műszerfal

- Rendelés nyomon követése sablon

- Példák tankönyvekre

- Komposztálható MES

- MES-rendszerek a gyógyszeripari ágazat számára

- Csatlakozók és egységtesztek

- Planeus egységteszt Frissül

- COPA-DATA csatlakozó Új

- Veeva Connector

- Inkit csatlakozó

- MRPeasy csatlakozó

- Oracle Fusion Connector

- LabVantage csatlakozó és egységteszt

- Google Chat csatlakozó

- Salesforce Connector

- Litmus áttekintés

- eMaint Connector

- eLabNext csatlakozó

- Acumatica ERP csatlakozó

- CETEC csatlakozó

- PagerDuty csatlakozó

- NiceLabel integráció

- Aras integráció áttekintése

- SDA integráció

- Nymi Band egységteszt

- Aréna integráció Frissül

- Vonalkódolvasó egységtesztek

- Footpedal egységtesztek

- A Tulip kezdete a RealWear headseten

- Airtable csatlakozó

- Shippo csatlakozó

- Csapos integráció

- SAP S/4 HANA Cloud Connector

- RFID szkenner egységtesztek

- Jira csatlakozó

- Zebra címkenyomtató egységteszt

- Google Translate csatlakozó

- MSFT Power Automate

- OpenAI csatlakozó

- Google Calendar Connector

- Tulip API egységteszt

- Duro PLM egységteszt

- HiveMQ egységteszt

- NetSuite integráció

- Cognex egységteszt

- PowerBI Desktop integráció

- ProGlove egységteszt

- Fivetran integráció

- ParticleIO integráció

- Google Drive csatlakozó

- Hópehely csatlakozó Frissül

- SAP SuccessFactors Connector

- ZeroKey Integration

- Google Geocode Connector

- Google Sheets csatlakozó

- Hogyan integráljuk a Tulip-et a Slack-hez

- HighByte Intelligence Hub egységteszt

- LandingAI egységteszt

- LIFX egységteszt (vezeték nélküli fények)

- Microsoft Calendar Connector

- M365 Dynamics F&O csatlakozó

- Microsoft Outlook Connector

- Microsoft Teams Connector

- A Microsoft Graph API és a Tulip összekapcsolása Oauth2 segítségével

- Microsoft Excel csatlakozó

- NetSuite alkalmazások és csatlakozó

- OpenBOM csatlakozó

- Mérlegegység-tesztek

- InfluxDB csatlakozó

- Augury csatlakozó

- ilert csatlakozó

- Schaeffler Optime csatlakozó

- MongoDB Atlas Connector

- MaintainX csatlakozó

- Twilio csatlakozó

- SendGrid csatlakozó

- Solace csatlakozó

- Hogyan tervezzünk Tulip alkalmazásokat a RealWear Headsethez?

- OnShape csatlakozó

- Testreszabható widgetek

- Egyedi Widget ütemezése Új

- Idővonal widget

- json Tree Viewer Widget

- Kanban Task Management Widget

- Badge Widget

- Speciális időzítő widget

- Szegmentált gomb Egyedi Widget

- Dinamikus mérőeszköz egyéni widget

- Snackbar widget

- Változás érzékelő egység teszt

- Állapot színjelző egységteszt

- Bemeneti hossz ellenőrzése Egységteszt

- Számológép egyéni widget egységteszt

- Image Annotation Widget egységteszt

- Lean Dashboard Widgetek

- Looper egységteszt

- Stopperóra egységteszt

- Szám Bemeneti egység teszt

- Number Pad egységteszt

- Radiális mérőműszerek

- Lépésről lépésre menü egységteszt

- SVG Widget

- Szövegbeviteli egységteszt

- Eszköztipp egységteszt

- Munkautasítások Gondozási pontok Egységteszt

- Írásbeli elektronikus aláírás Widget egységteszt

- ZPL Viewer egységteszt

- Egyszerű vonalas grafikon Widget

- Polcok Egyedi Widget

- Slider Widget

- NFPA Diamond Custom Widget

- Pass - Fail Egyedi Widget

- Egyszerűbb időzítő egyéni widget

- Nymi Presence Integrációs Widgetek

- automatikus

- Check Expired Training

- Esemény riasztás és eszkaláció: Késedelmes események kezelése

- Óránkénti értesítés a termelés állapotáról

- Karbantartó berendezések állapotfrissítése

- Berendezés állapotának visszaállítása

- Kalibrációs állapot visszaállítása

- Emlékeztető a gép állapotának ellenőrzésére

- Leltári táblázat frissítése Automatizálás

- Slack csatlakozó automatizálása

- Alkatrészszám-ellenőrző

- Release Announcements

- indítóállás

- Platform Release 314 - April 2025

- Platform Release 313 - April 2025

- Platform Release 312 - March 2025

- Platform Release 311 - március 2025 Új

- Platform Release 310 - március 2025 Új

- Platform Release 309 - március 2025 Új

- Platform Release 308 - február 2025 Új

- Platform Release 307 - február 2025 Új

- Platform Release 306 - február 2025 Új

- Platform Release 305 - February 2025

- Platform Release 304 - January 2025

- Platform Release 303 - January 2025

- Platform Release 302 - január 2025

- Platform Release 301 - január 2025

- Platform Release300 - January 2025

- Platform Release 299 - 2024 december

- Platform kiadás 298 - 2024 december

- Factory 297 Release - December 2024

- Factory 296 Release - November 2024

- Factory 295 Release - November 2024

- Factory 294 Release - November 2024

- Factory 293 Release - November 2024

- Factory 292 Release - November 2024

- Factory 291 Release - November 2024

- Factory 290 Release - October 2024

- Platform Release 289 - 2024 október

- Factory 288 Release - September 2024

- Gyári 287-es kiadás - 2024 szeptember

- Gyári 286-os kiadás - 2024. augusztus

- Gyári 284-es kiadás - 2024 július

- Platform kiadás 283 - 2024 július

- Platform kiadás 282 - 2024 június

- Platform kiadás 281 - 2024 június

- Platform kiadás 280 - 2024 május

- Factory X Release - MONTH YEAR

- Factory 278 Release - April 2024

- Gyári 277-es kiadás - 2024. április

- Gyári 276-os kiadás - 2024. április

- Platform kiadás 275 - 2024 március

- Gyári 274 kiadás - 2024 március

- Platform kiadás 273 - 2024 február

- Gyári 272 kiadás - 2024 február

- Platform Release 271 - 2024. január

- Platform Release 270 - 2024. január

- Platform kiadás 269 - 2024 január

- Platform kiadás 268 - december 2023

- Platform kiadás 267 - november 2023

- Gyári 266-os kiadás - 2023 november

- Platform kiadás 265 - november 2023

- Platform kiadás 264 - október 2023

- Gyári 263 kiadás - 2023 október

- Gyári 262 kiadás - 2023 szeptember

- Platform kiadás 261 - 2023 szeptember

- Gyári 260-as kiadás - 2023. augusztus

- Platform Release 259 - 2023. augusztus

- Gyári 258-as kiadás - 2023 július

- Platform Release 257 - július 2023

- Gyári 256 kiadás - 2023 július

- Platform kiadás 255 - 2023 június

- Platform kiadás 254 - 2023 június

- Platform kiadás 253 - május 2023

- Gyári 252 kiadás - 2023 május

- Platform kiadás 251 - 2023. április

- Gyári 250-es kiadás - 2023. április

- Gyári 249-es kiadás - 2023. március

- Gyári 248 kiadás - 2023 március

- A Tulip Players kiadványa.

- Mobile Player 2.5.0 Release

- Player 2.7.2 kiadás - február 2025 Új

- Player 2.7.1 kiadás - január 2025

- Player 2.7.0 Release - December 2024

- Player 2.6.2 - 2024 szeptembere

- Player 2.6.1 - 2024 szeptembere

- Mobile Player 2.4.0 kiadás

- Player 2.6.0 kiadás - augusztus 2024

- Player 2.5.1 kiadás - február 2024

- Mobile Player 2.3.4 kiadási megjegyzések - május 2024

- Mobile Player 2.3.3 kiadás - február 2024

- Player 2.5.0 kiadás - január 2024

- Mobile Player 2.3.2 kiadás - november 2023

- Player 2.4.1 kiadás - november 2023

- Mobile Player 2.3.1 kiadás - november 2023

- Player 2.4.0 kiadás - 2023 szeptembere

- Player 2.3.1 kiadás - július 2023

- Player 2.3.0 kiadás - július 2023

- Player 2.2.1 kiadás - 2023. június

- Mobile Player 2.2.1 kiadás - június 2023

- Mobile Player 2.1.4 kiadás - május 2023

- Player 2.2.0 kiadás - május 2023

- Player 2.1.2 kiadás - 2023. március

- Player 2.1.0 kiadás - 2023. március

- Kiadványok Tulip operációs rendszer

- Tulip OS60 kiadás - március 2025 Új

- Tulip OS 58.2 & 59.1 Release - December 2024

- Tulip OS 59 Release - October 2024

- Tulip OS 58.1 kiadás - július 2024

- Tulip OS 58 kiadás - július 2024

- Tulip OS 57 kiadás - 2024. március

- Tulip OS 55.5 & 56.4 kiadás - 2024 február

- Tulip OS 56 kiadás - 2024 januárja

- Tulip OS 54.1 kiadás 2023 május 2023

- Tulip OS 55 kiadás - szeptember

- Könyvtári kiadványok

- Library Release - r85

- Könyvtári kiadás - r83 Új

- Könyvtári kiadás - r82

- Library Release - r81

- Library Release - r80

- Library Release - r78

- Könyvtári kiadás - r78

- Könyvtár kiadás - r77

- Könyvtári kiadás - r76

- Könyvtár kiadás - r75

- Könyvtári kiadás - r74

- Könyvtári kiadás - r73

- Könyvtári kiadás - r72

- Könyvtári kiadás - r71

- Könyvtári kiadás - r70

- Könyvtári kiadás - r69

- Könyvtár kiadás - r68

- Könyvtári kiadás - r67

- Könyvtári kiadás - r66

- Könyvtár kiadás - r65

- Könyvtár kiadás - r64

- Könyvtár kiadás - r63

- LTS verzió

- LTS14 Release - March 2025

- LTS14 On-Premises Connector Host

- LTS 13 kiadás - október 2024

- LTS 12 kiadás - április 2024

- LTS13 Helyszíni Connector Host - október 2024

- LTS12 Helyszíni Connector Host - 2024 április

- LTS 11 kiadás - október 2023

- LTS10 kiadás - 2023. április

- LTS11 Helyszíni Connector Host - október 2023

- LTS10 dokumentáció frissítése - május 2023

- indítóállás

OAuth2.0 konfiguráció és technikai részletek

Ebben a cikkben mélyen beleássuk magunkat annak technikai részleteibe, hogyan valósítja meg a Tulip az OAuth-ot a csatlakozó-hitelesítéshez. Az OAuth nagy teljesítményű, de ez némi hozzáadott összetettséggel jár. Ennek az útmutatónak az a célja, hogy megválaszoljon minden technikai kérdést azzal kapcsolatban, hogy mit támogat a Tulip, és hogyan van integrálva.

Megjegyzés: Az Ügyfél hitelesítő adatok áramlása némileg eltér az engedélyezési kód áramlásától. Az 1. és 2. lépés nem releváns az Ügyfél hitelesítő adatok áramlásához.

Tulip engedélyezési kód áramlás

The Authorize and Token endpoints must be accessible to the cloud for Tulip to execute authentication for connectors

A Tulip kezdeményezi a hitelesítési folyamatot, amikor egy csatlakozót tesztel vagy egy alkalmazáson belül egy csatlakozófunkciót futtat.

1. Átirányítás az engedélyezési kiszolgálóhoz:

A Tulip alkalmazás átirányítja a felhasználót az engedélyezési kiszolgálóhoz (AS), meghatározott paraméterekkel együtt, beleértve a response_type (az engedélyezési kódáramláshoz "code"-ra van beállítva), a client_id (a csatlakozó felhasználói felületén van hozzárendelve), a redirect_uri (a Tulip által előre meghatározott), a scope és a audience (a felhasználói felületen van beállítva), és az állapot (egy véletlenszerű karakterlánc a Cross-Site Request Forgery támadások elleni védelem érdekében).

Példa: GET /authorize?response_type=code&client_id=CLIENT_ID&redirect_uri=REDIRECT_URI&scope=SCOPE&audience=AUDIENCE&state=STATE

2. A felhasználó hozzájárulását adja:

Az engedélyező kiszolgáló hitelesíti a felhasználót, és megjeleníti neki a beleegyezési képernyőt. A felhasználó áttekintheti a kért engedélyeket, és eldöntheti, hogy megadja vagy megtagadja a hozzáférést a harmadik féltől származó alkalmazáshoz.

:::(Figyelmeztetés) (Megjegyzés) Az adott csatlakozó konfigurációján belül a "Skip user consent prompt" (A felhasználói hozzájárulás kérése kihagyása) vezérlőelem lehetővé teszi az engedélyezési kérés kérés attribútumának vezérlését. Ha ez a vezérlő kikapcsolva van, akkor a hozzájárulás értéket fogja használni, ha engedélyezve van, akkor a bejelentkezés értéket fogja használni.

Ha a prompt attribútum további értékeire van szükség, vegye fel a kapcsolatot a support@tulip.co címen, és mi további lehetőségeket fogunk engedélyezni ehhez a tulajdonsághoz.

:::

3. Engedélyezési kód:

Ha a felhasználó megadja a hozzájárulást, az engedélyező kiszolgáló generál egy engedélyezési kódot, és az engedélyezési kóddal együtt visszairányítja a felhasználót a Tuliphoz. Az állapot paraméter is szerepel, így az ügyfél ellenőrizheti a válasz integritását. Ennek az állapotparaméternek meg kell egyeznie az 1. lépésben átadott állapotparaméterrel.

Példa átirányítás az ügyfél átirányítási URI-jára:

code=AUTHORIZATION_CODE&state=STATE

4. Token kérés:

Az ügyfél most már rendelkezik az engedélyezési kóddal, és azt használja fel egy biztonságos, kiszolgálótól kiszolgálóig terjedő kéréshez az engedélyező kiszolgáló token végpontjához. Az ügyfél tartalmazza a grant_type (az "authorization_code"-ra állítva), a client_id, a client_secret (egy titok, amelyet csak az ügyfél és az engedélyező kiszolgáló ismer), a redirect_uri és az engedélyezési kódot.

Példa token-kérelem:

grant\_type=authorization\_code&code=AUTHORIZATION\_CODE&redirect\_uri=REDIRECT\_URI&client\_id=CLIENT\_ID&client\_secret=CLIENT\_SECRET```

### 5. Access Token válasz:

Ha az engedélyezési kód érvényes, az engedélyező kiszolgáló egy hozzáférési tokennel és opcionálisan egy frissítési tokennel válaszol. A hozzáférési tokent az ügyfél a saját hitelesítésére használja, amikor a felhasználó nevében kéréseket intéz a védett API-hoz.

Példa a token válaszára:

`{ "access_token": "ACCESS_TOKEN", "token_type": "Bearer", "expires_in": 3600, "refresh_token": "REFRESH_TOKEN", "scope": "SCOPE"}`

:::(Warning) (Services Not Using `expires_in`)

:::

### 6. Az erőforrás-kiszolgáló elérése:

A Tulip most már a megszerzett hozzáférési token segítségével a felhasználó nevében engedélyezett kéréseket intézhet az erőforrás-kiszolgálóhoz (API). A hozzáférési token általában a HTTP-kérelem Authorization fejlécében szerepel.

Példa API-kérelem`: GET /api/resourceAuthorization: Bearer ACCESS_TOKEN`

## A token lejáratának kezelése frissítő tokenekkel

Az engedélyezési kiszolgálók általában lejárati dátumokat állítanak be a tokenekhez a hozzáférés szabályozására, a lejárati időablakok a kapcsolódó rendszertől függően eltérőek. A rövid élettartamú tokenek azonban kihívást jelentenek, mivel az állandó felhasználói hitelesítés megzavarja a felhasználói élményt a Tulip alkalmazásokban.

E probléma megoldására az OAuth támogatja a frissítő tokeneket. Bár opcionálisak, erősen ajánlottak, mivel egyszerűsítik a felhasználói élményt, mivel lehetővé teszik a Tulip számára a tokenek zökkenőmentes frissítését anélkül, hogy a kezelőktől kézi beavatkozást igényelne.

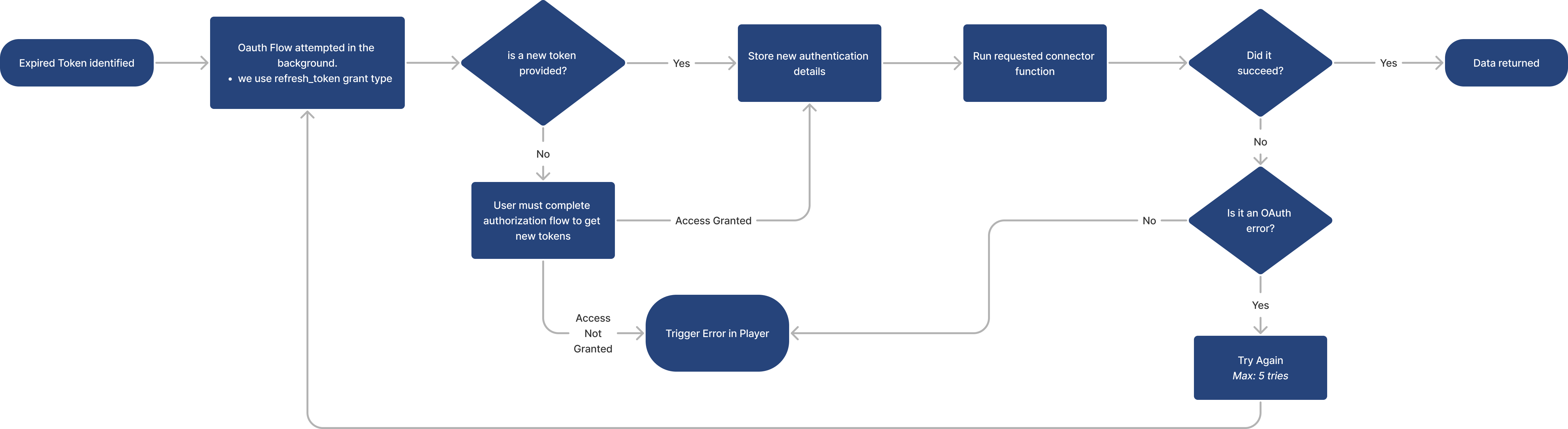

### Hogyan kezeli a Tulip a tokenek frissítését?

Amikor a Tulip azt észleli, hogy egy hozzáférési token lejárt, automatikusan megpróbálja a hozzá tartozó frissítési tokent használni egy új token megszerzéséhez. Az elsődleges cél a felhasználók újbóli hitelesítésének minimalizálása. A következő lépések vázolják a Tulip által végrehajtott logikát:

1. **Lejárat észlelése:**

2. A Tulip a hitelesítési folyamat [5. lépésében](/r230/docs/oauth20-configuration-and-technical-details#5-access-token-response) kapott `expires_in` attribútum alapján azonosítja a lejárt tokent.

:::(Warning) (Services Not Using `expires_in`)

:::

1. **Token flow kísérlet:**

2. A Tulip a token-áramlást a `refresh_token` engedélyezési típus használatával kezdeményezi, a kezdeti hitelesítési áramlásban használt engedélyezési típus helyett.

3. **Token érvényesítés:**

4. Ha új tokent kapunk, a Tulip tárolja azt, és folytatja a felhasználó által kért csatlakozó funkció végrehajtását.

* Ha sikeres, az adatok a Tulip alkalmazás futási idejének rendelkezésére állnak.

* Ha az új token OAuth-hiba miatt nem sikerül, a Tulip legfeljebb 5 alkalommal próbálja meg újra a folyamatot, és minden alkalommal visszatér az 1. lépéshez.

* Ha az új token bármilyen más hibával sikertelen, a lejátszó futási idejében hibaüzenet jelenik meg.

5. **Token hiányának kezelése:**

6. Ha nincs új token, a Tulip felszólítja a felhasználót a lejátszóban a hitelesítésre, és elindítja a teljes hitelesítési folyamatot.

7. A folyamat befejezése után a csatlakozó függvény végrehajtásra kerül, és az adatok visszakerülnek.

A frissítő tokenek megvalósításával a Tulip a tokenek lejáratának és megújításának intelligens kezelésével zökkenőmentesebb felhasználói élményt biztosít, minimalizálva a munkafolyamatok megszakadását.

## További olvasnivalók

* [Bevezetés a Tulip Connector Hostokba](/r230/docs/introduction-to-tulip-connector-hosts-1)

* [Csatlakozó pillanatképek készítése](/r230/docs/connector-snapshotting)

* [Az OAuth2.0 magyarázata](/r230/docs/oauth20-explained)